私たちは一般的に、恐ろしい問題に対処しようとする際、最も重要な、深刻な、または影響力のあるタスクを優先するように教えられています。しかし、同じように重要な2つのタスクが提示された場合はどうでしょうか。医療業界は、恐ろしい問題のリストを検討する際、選択が非常に難しい状況になります。医療提供者は、患者データを紛失や盗難から保護する必要がある一方で、多くの場合、ストレスの高い状況で生命を保護することを任されています。どちらも重要ですが、悪意のある人物により両方が危険にさらされる可能性があります。医療業界は、麻酔器、IVポンプ、医療実施時点管理システム、MRI装置など、多数の専用デバイスが使用されているため、攻撃のリスクが非常に高くなっています。これらのデバイスの多くは、他の業界や平均的な家庭では見られません。これらの遍在性の欠如は、誤った安心感を生み出し、サイバーセキュリティ上の監視先として、重要視されないことにつながっています。

これらのリスクを軽減できないと、医療提供者と患者の両方に悲惨な結果をもたらす可能性があります。悪意のある人物の標的となるのは、ルーターやコンピューターだけではありません。一見ありふれたプリンターのようなデバイスでさえ、悪意のある目的に使用される可能性があります。医療機器の場合、攻撃者が、重要なネットワークに侵入したり、インフラストラクチャを横方向に移動し患者データを盗んだり破壊したりする可能性があります。医療業界は、一般的なデバイスだけでなく、より一般的なデバイスと同じ重大度のセキュリティの脆弱性を持つ可能性のある、導入するすべてのデバイスに注意を払う必要があるのです。

安全なデバイスとソフトウェアを構築することは困難であり、悪意のあるハッカーの行動や国家が後援する攻撃によって何度も証明されています。CVEデータベースなどの公開データを使用して、医療分野の攻撃対象領域の現在の状態を分析し、アクティブな脅威と発見された脆弱性の分布を評価するために時間をかけました。増大する攻撃対象領域が悪意のある攻撃者にとってさらに魅力的になるのを防ぐために、医療機器ベンダー、医療施設、セキュリティ研究者の間のパートナーシップを強化し、セキュリティテストを強化することが必要であると考えています。

ダークウェブから恐喝まで

以前は、悪意のある人物が医療データを収集し、このデータをダークウェブで大量に販売したことがありました。これらの多くは、個人情報の盗難や保険金詐欺などの詐欺目的で使用された可能性があります。しかし、時代は変わりました。ダークウェブを広範囲に検索した後、販売されているデータはほとんど見つかりませんでした。一部のデータが単に他のプラットフォームに移動した可能性がありますが、ランサムウェアキャンペーンも大きな役割を果たします。たとえば、病院やその他の施設は、Contiなどのランサムウェアグループによって大きな打撃を受けています。近年、サイバー犯罪者に(身代金を)支払おうとしない医療機関の機密データを公開するといった恐喝が増加しています。結局のところ、多くの国には個人の健康情報(PHI)の保護に関する法律があり、情報漏洩の影響は罰金から刑事訴追に至るまでの影響で壊滅的なものになる可能性があります。これらの漏洩により、盗まれた医療データの供給が大幅に増加しましたが、ご存じのように、市場はほとんど根絶されています。データの盗難と販売は常に問題になりますが、多くの購入者はデータを無料で入手できるようになりました。今日の医療業界に対する明白かつ現在の危険はランサムウェアです。医療機器は、ネットワークへの入り口ではないことを保証するだけでなく、機器自体が狙われないよう安全に保護する必要があります。

現状を理解する

医療業界の脆弱性の現状を評価するために、医療機器およびソフトウェアに固有の2019〜2022年に報告された270の脆弱性を確認しました。一部は、モバイルアプリやその他のその他のソフトウェアなどの他のカテゴリに分類されます。検索できる医療の脆弱性の標準リポジトリがないため、この情報を見つけるのは驚くほど困難です。既存の脆弱性を列挙する3つの便利な方法には、検索が含まれます。

- 標準のウェブ検索エンジン

- National Vulnerability Database(NVD)

- CISAからの産業用制御システム(ICS)医療勧告

インターネット検索エンジン(Googleなど)を使用することは、通常、あらゆるプロジェクトを開始するのに適した場所です。この基本的な検索方法により、既存の調査やレポートを見つけることができました。このデータを収集することで、研究の現状についての優れた洞察が得られます。ただし、不足しているのは、ニッチまたは人気のない脆弱性に対する洞察です。それらを明らかにするのははるかに困難です。そこで、National Vulnerability Database(NVD)が役立ちます。CVEに割り当てられたすべての公開脆弱性は、NVD内で見つけることができます。NVDを活用して、各脆弱性とその影響に関する詳細なデータを収集しました。すべての医療機器やソフトウェアの詳細を理解することは不可能であるため、「医療」や「健康」などの単純なフィルターを使用して、それぞれの結果が適用可能かどうかを手動で判断する必要があります。このデータを補強するために、ICS Medical Advisoriesを使用します。ICS Medical Advisoryは、CISAによって医療業界にとって非常に重要であると見なされたインシデントについて公開されています。各アドバイザリには、医療分野に関連する該当するCVE、会社名、および製品名が含まれる場合があります。製品名と会社をピボットして、NVD検索とWeb検索をさらに充実させるために、これらの方法を組み合わせて、いくつかの驚くべき結果が得られました。

憂慮すべき結果

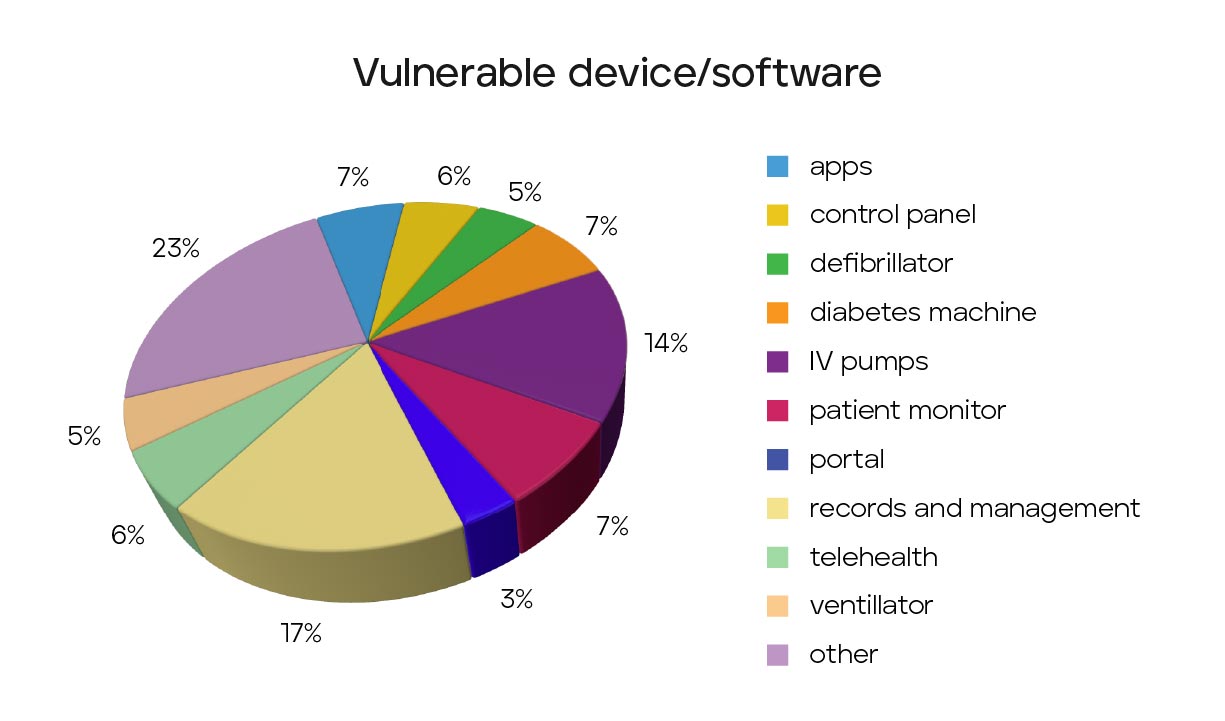

デバイスとソフトウェアを評価したとき、最も一般的な影響は記録と管理ソフトウェアに関連していることがわかりました。このカテゴリは、サンプルの約17%にあたります。ICSMA-CERTで行われる調査研究では、ソフトウェアよりもハードウェアに大きな偏りがあるように思われるため、この数は非常に少ないと考えています。IVポンプは、約14%で管理ソフトウェアに続き、約7%で患者モニターが続きます。超音波(CVE-2020-25179)、換気装置(CVE-2020-27278)、MRI装置(CVE-2021-26262)、除細動器(CVE-2021-27489 ))、糖尿病マシン(CVE-2020-27276)、さらには麻酔器(CVE-2020-10598)も影響を受けるカテゴリの1つであり、影響を受けるハードウェアの多様性を示しています。これは、図1のとおりです。

図1.影響を受ける製品カテゴリおよびソフトウェアごとのデバイスの脆弱性の分布

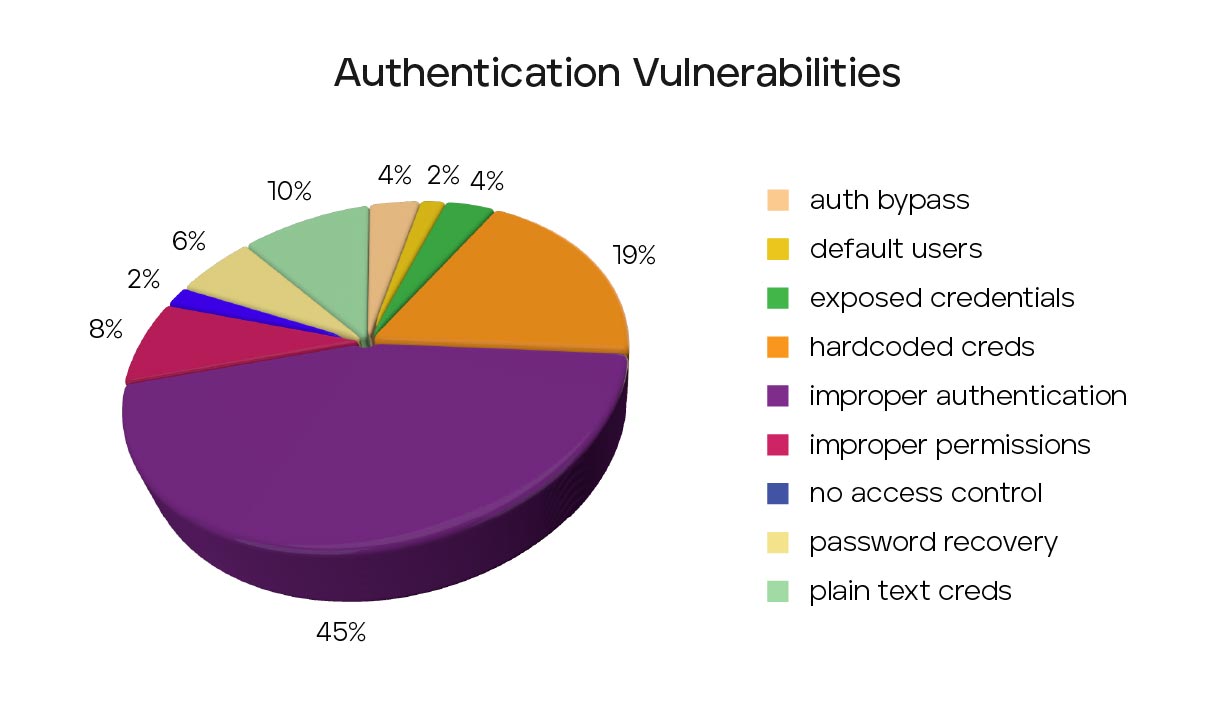

すべてのセキュリティリスクと同様に、脆弱性はその重大度に基づいて優先順位を付ける必要があります。残念ながら、医学的に分析されたCVEのかなりの割合が深刻です。サンプリングされたCVEの30%弱が、リモートコード実行可能ファイル(RCE)につながる可能性があります。これは、攻撃者がユーザーの操作をほとんどまたはまったく行わずにネットワークに足場を築く可能性があるため、攻撃者にとって最高のターゲットです。例:CVE-2021-27410、デバイス管理および重要なモニター用の9.8 CVE(10個中)は、ユーザーの操作を必要とせず、ネットワーク上で簡単に利用できます。これらは、組織が追跡およびパッチを適用するための優先度が高いはずであり、選択するのに不足はありません。驚くほど高い割合の問題には、認証の脆弱性が関係しています。これらは、クレデンシャルの公開、クリアテキストの保存、または認証の完全な欠如にまで及ぶ可能性があります。サンプリングされたCVEの33%強がこれらのタイプの問題に悩まされており、そのうちの19%は単にハードコードされたクレデンシャルです。認証が不要なアクセスに対する最初の保護形態の1つであることを考えると、これは憂慮すべきことであり、より深刻なセキュリティ問題を示しています。

図2.認証関連の脆弱性の分布

ハードコードされた資格情報が埋め込まれるCVE-2022-22766についてみてみましょう。この単一のCVEは、医療ディスペンシングデバイス、サプライディスペンサー、さらには麻酔ステーションにも影響を与えます。ハードコーディングされた資格情報は、侵害された医療機器の潜在的な人間への影響を考慮しないとしても、大きな間違いです。これらの間違いは簡単に防ぐことができ、この時代には起こらないはずです。これらの問題は、開発者トレーニングを通じて、または開発者が問題を解決した場合は、デバイスのセキュリティテストを通じて処理する必要があります。さらに悪いことに、ハードコードされた資格情報は、CVSSスコアリングシステムの平均スコア5.75です。5.75は「中」の重大度評価と見なされ、スコア9.8の次に見落とされがちです。すべての認証の問題の中で、平均CVSSスコアはまだ平均スコア7.0までしか上昇しません。広範なハードコードされた資格情報、クリアテキストパスワード、およびその他の認証の問題は、医療機器のセキュリティに関する根本的な問題を浮き彫りにします。

これらの問題は単独では存在しません。多くのデバイスが互いに同じまたは類似のアクティビティを実行するため、デバイス間でコードが広範囲に再利用されることは珍しくありません。これは特にファームウェアに当てはまります。繰り返しになりますが、単一の脆弱性が影響を与えるCVE-2022-22766について考えてみましょう。

- 医療ワークフローソフトウェア

- 麻酔ステーション

- 医療用ストレージデバイス

- 医療用ディスペンサー

- 医療用包装

- RX在庫システム

- 在庫およびコンプライアンスソリューション

- IV準備

- ストックスキャナー

各デバイスを悪用するには、通常、それぞれに合わせた作業が必要ですが、脆弱性自体をデバイス間で再利用できます。攻撃者はこの重複を利用して、デバイスグループをターゲットにすることで努力を最大限に活用できます。

サンプリングされたCVEのうち17は、オンラインで無料で入手できるエクスプロイトコードやチュートリアルを公開しています。ほとんどの場合、これらは記録を含む遠隔医療および管理システムに関連しています。患者モニターのCVSS5.3インジェクションの脆弱性であるCVE-2020-27260などのいくつかの注目すべき例外を除いて、ハードウェアデバイス自体に公開されているエクスプロイトコードがありません。利用可能なエクスプロイトの約35%がRCEにつながる可能性があり、さらに35%がデータ漏洩につながる可能性があります。攻撃者は、既存のコードをツールセットに追加するだけです。

積極的な搾取

ハッカーはこれらのデバイスを積極的に悪用しているのかというと、答えはそうでもなさそうです。ただし、これは医療ネットワークに悪用のリスクがないことを意味するものではありません。医療関連のCVEでアクティブなエクスプロイトを検索した後、医療機器やソフトウェアに影響を与える可能性のある3つのアクティブなCVE、CVE-2017-1043、CVE-2019-0708、CVE-2020-1938に遭遇しました。これらのエクスプロイトは医療機器やソフトウェアに固有のものではありませんが、それでも影響を与える可能性があります。CVE-2019-0708は耳にされているかもしれませんが、それはBlueKeepと呼ばれるRDPで広く普及している9.8リモートコード実行の脆弱性であるためです。これと同じ脆弱性は、患者監視レシーバーにも見られ、それは脆弱なコードを使用しているためです。他の2つのCVEは、脆弱性が医療分野に固有のものではないという点で類似していますが、それらを含めると危険にさらされます。CVE-2020-1938は、Apache TomcatのJServプロトコルに固有のもう1つの9.8の脆弱性です。残念ながら、それはいくつかの医療用画像ソフトウェアソリューションで使用されています。CVE-2017-0143は、IV Mixtureソリューションにも見られる8.1SMBリモートコード実行の欠陥です。これを包括的なリストとは見なさないでください。メーカーが問題を発見して報告しなければ、外部で問題を発見することは大規模な作業になります。

行動喚起

医療業界はここ数年、ランサムウェア攻撃に苦しんでいます。それは医療販売市場にも影響を与えており、当面続きそうな状況です。医療機器や医療関係のソフトウェアは、資格情報の処理などの基本的なセキュリティ対応に慣れておらず、RCEの脆弱性に満ちています。これはサイバー犯罪者を魅了し、それが永遠に軽視される攻撃対象領域である可能性は低いため、さらなる攻撃を防ぐために警戒する必要があります。すべての利害関係者は、認証の脆弱性が幅広く存在する状況を認識し、医療業界においてこれらのデバイスを強化するために、内部および外部の両方でより多くの調査研究を必要としていることを示していることを認めなければなりません。

私たちが焦点を当てる必要があるのは、単に管理システムやその他のWebベースのアプリケーションではなく、ネットワークに接続された医療機器へアクセスする必要があります。現在、これらのデバイスが悪意のある攻撃者の標的になっているようには見えませんが、これは気を緩めてもよいという意味ではありません。選択できるRCEの脆弱性はたくさんあり、再利用するための公開エクスプロイトコードもあります。攻撃者が今はある方法を使用して病院や診療所を攻撃していても、それらの方法が枯渇すると、また新たなより容易にアクセスが可能な方法を探します。社会全体として、医療機器やソフトウェアが攻撃者にとって悪用される弱点であり続けることを許可することはできません。したがって、開発者と研究者の両方で、内部と外部の両方のセキュリティテストを奨励する必要があります。

※本ページの内容は2022年5月6日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Connected Healthcare: A Cybersecurity Battlefield We Must Win

著者:Charles McFarland