COVID-19は世界中で拡大を続けている不安定な状況下、マルウェアの作者たちがこのパンデミックを悪用していることは驚くことではありません。マカフィーでは、「リモートワーク、在宅勤務の際の安全性の維持」、COVID-19の脅威アップデート-今や血液販売まで?」、「大規模な在宅勤務への移行ー信頼する前に確認を」、といったCOVID-19関連の脅威に関するブログをリリースしました。1つ目は、攻撃者がこのパンデミックを司式への攻撃の機会としてどのように活用するかについて、2つ目は、予防や治療法を探す消費者を狙う詐欺を働くような攻撃者のプレビューを、そして3つ目は、急激に増加したリモートの労働力による企業へのセキュリティリスクと、リスクを軽減する方法について伝えています。今回のブログでは、COVID-19をテーマにした攻撃とそれらへの対策について説明します。

この数週間の外出等の自粛により、個人や組織は在宅勤務の状態に迅速に適応する必要がありました。屋内とオンラインで過ごす時間が大幅に増え、正常な状態にいつ回復するか不安が続いています。今のところ、パンデミックを巡る大量のニュース記事に対処し、店舗やオンラインで家庭用品の調達を行い、予防マスク、手袋、消毒剤などの医薬品の不足への対応が取られています。これらは私たちにとっては試練の時であり、マルウェアの犯罪者を脅かす恐れがあります。

2020年のこの数か月間、当社の研究者たちは、COVID-19の脅威の状況をより適切に管理するために、より直接的な監視と適応に尽力してきました。これは、COVID-19の絶えず進化する脅威状況の特性上、完全なレポートを意図するものではありませんが、マルウェア、スパム、悪意ある/詐欺のURLキャンペーン等、脅威の一部をカバーしています。

またこのブログは、当社の製品をご利用であれば、エンドポイント製品およびMcAfee Unified Cloud Edgeなどの拡張ポートフォリオに存在するさまざまな機能を利用する際の参考になると思います。IOCセクション(この記事に基づく部分的なIOCリスト)、エキスパートルールセクション(この記事に基づくいくつかの戦術について説明)などの各セクションをご覧ください。マカフィーは、サイバー脅威アライアンスの一環として他の業界パートナーとのコラボレーションを含む、マルウェアの収集にいくつかの内部および外部の調達手段を利用しています。

目次

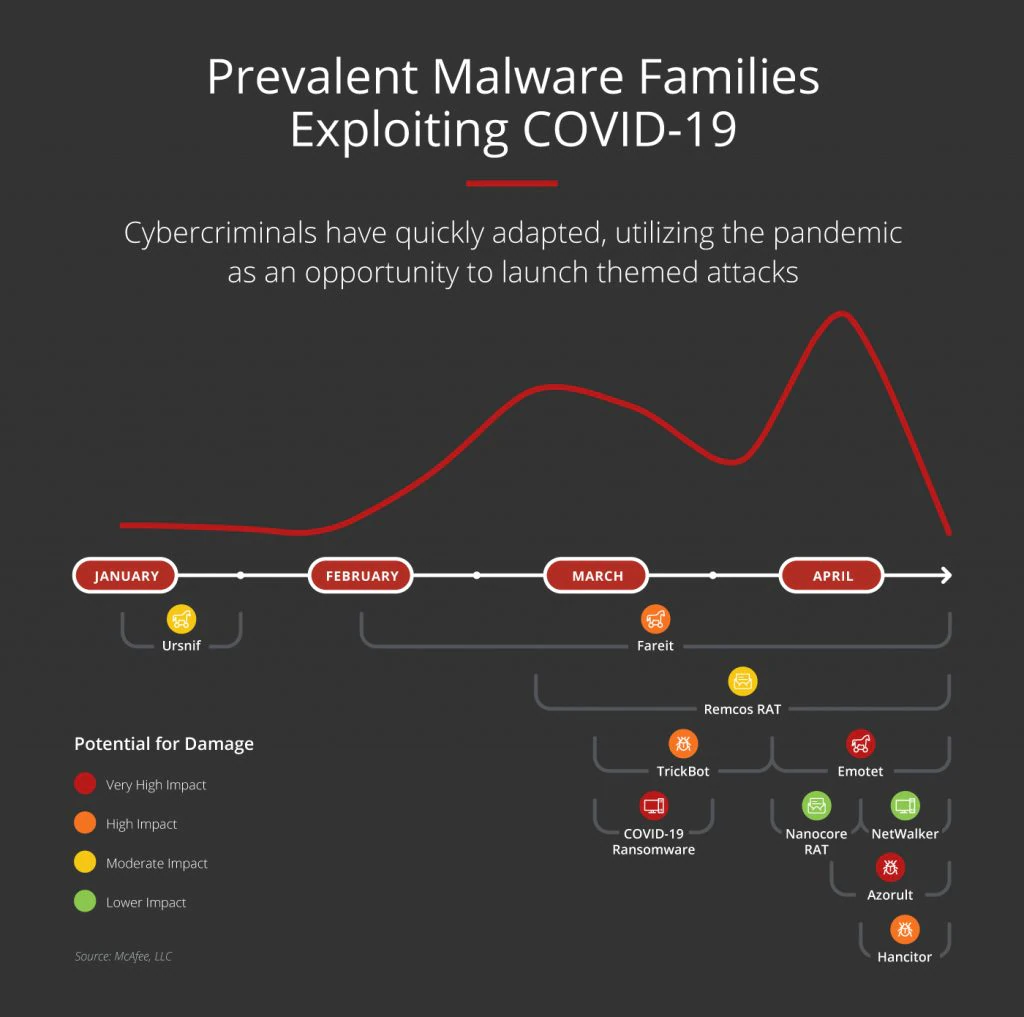

タイムライン

以下のタイムラインは、COVID-19 / Coronavirusを参照して、スパムトラップで観察された一般的なマルウェアファミリーのサブセットを示しています。このタイムラインに示されているマルウェアは、それらの被害能力(ランサムウェアなど)または感染能力(Emotet for spamまたは他のワームのような活動)のために選択されました。

既知のCOVID関連のすべてのIOCの週ごとの分布を以下に示します。

マルウェア

このセクションでは、上記のタイムラインに含まれるマルウェアファミリのサブセットについて説明し、ウイルスを参照したさまざまなIOCを示します。IOCのより包括的なリストについては、IOCセクションを参照してください。

Ursnif

パンデミックを利用して最初に確認した脅威はUrsnifでした。Ursnifは、銀行の資格情報を盗むことを目的としたバンキング型トロイの木馬で、より強力になるように進化しています。Ursnifは、被害者のシステムアクティビティを収集し、キーストロークを記録し、ネットワークトラフィックとブラウザアクティビティを追跡します。

2020年1月以降、UrsnifがCOVID-19ファイル名を使用してユーザーを誘惑していることが確認されています。

VBSファイルを実行すると、C:\ Programdata \ FxrPLxT.dllにdllがドロップされ、rundll32.exeで.dllが実行されます。dllはiexplorer.exeに挿入され、http get要求を使用してC&Cサーバーと通信します。

| タイプ | IOC | コメント |

| Sha256 | e82d49c11057f5c222a440f05daf9a53e860455dc01b141e072de525c2c74fb3 | ファイル名:Coronavirus_disease_COVID-19__194778526200471.vbs |

| Sha256 | 8bcdf1fbc8cee1058ccb5510df49b268dbfce541cfc4c83e135b41e7dd150e8d | Ursnifなど |

MITER ATT&CK™マトリックス:

| テクニックID | 戦術 | テクニックの詳細 |

| T1059 | 実行 | コマンドラインインターフェイス |

| T1129 | 実行 | モジュールのロードによる実行 |

| T1085 | 防衛回避、実行 | Rundll32 |

| T1060 | 持続性 | レジストリ実行キー/スタートアップフォルダー |

| T1055 | 防衛回避、特権エスカレーション | プロセス注入 |

Fareit

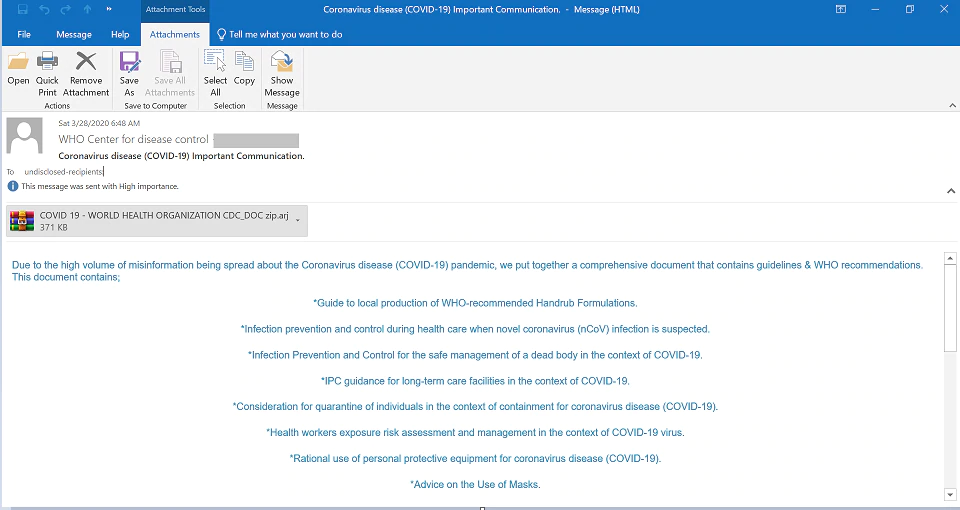

Fareitは、Webブラウザー、FTPプログラム、電子メールクライアント、および感染したマシンにインストールされている100を超えるさまざまなソフトウェアツールからデータを盗む情報スティーラーです。COVID / Coronavirusの名前が付いたFareitのフィッシングメールがいくつか確認されています。それらのいくつかを以下に示します。

Fareit Spam 1:

IOC

| タイプ | IOC | コメント |

| Sha256 | da1443a25f433e23a43d35d50328a4f935d3cce840f1e3cca99b6bd6d49ed6a7 | ドロップされたバイナリ |

| Sha256 | 9f4bb022b49bd6ba0766e9408139648d2ddfe2f0dd5ca14644e5bdb2982b5e40 | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1193 | 最初のアクセス | スピアフィッシングアタッチメント |

| T1106 | 実行 | APIによる実行 |

| T1130 | 防衛回避 | ルート証明書をインストールする |

| T1081 | 資格情報へのアクセス | ファイル内の資格情報 |

| T101 | 発見 | クエリレジストリ |

Fareit Spam 2:

IOC

| タイプ | IOC | コメント |

| Sha256 | 2faf0ef9901b80a05ed77fc20b55e89dc0e1a23ae86dc19966881a00704e5846 | 別添 |

| Sha256 | 38a511b9224705bfea131c1f77b3bb233478e2a1d9bd3bf99a7933dbe11dbe3c | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1193 | 最初のアクセス | スピアフィッシングアタッチメント |

| T1106 | 実行 | APIによる実行 |

| T1130 | 防衛回避 | ルート証明書をインストールする |

| T1081 | 資格情報へのアクセス | ファイル内の資格情報 |

| T1012 | 発見 | クエリレジストリ |

| T1071 | C&C | 標準アプリケーション層プロトコル |

Fareit Spam 3:

IOC

| タイプ | IOC | コメント |

| Sha256 | 11a834cda4a55c8adb663fbcdd4b1f1018715dd737d3089a731b9840b77e5e76 | ドロップされたバイナリ |

| Sha256 | 45c6440bdd7b49023bb42f9661caae3b12b579dfd5ae9e64421923ef452a0faf | Eメール |

| Sha256 | 095bfab52666648ff4d2636a3718a28eab4d99a6c178a8c7912197221dd1d195 | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1193 | 最初のアクセス | スピアフィッシングアタッチメント |

| T1106、T1204 | 実行 | APIによる実行、ユーザー実行 |

| T1060 | 持続性 | レジストリ実行キー/スタートアップフォルダー |

| T1130 | 防衛回避 | ルート証明書をインストールする |

| T1081 | 資格情報へのアクセス | ファイル内の資格情報 |

| T1012 | 発見 | クエリレジストリ |

| T1114 | コレクション | メールコレクション |

Fareit Spam 4:

IOC

| タイプ | IOC | コメント |

| Sha256 | f8e041bed93783bbd5966bfba6273fe7183464035ea54fe1d59ff85a679b3e3e | ドロップされたバイナリ |

| Sha256 | 9e17f5e70c30ead347b68841fa137015d713269add98f0257fb30cc6afdea4fe | 別添 |

| Sha256 | ada05f3f0a00dd2acac91e24eb46a1e719fb08838145d9ae7209b5b7bba52c67 | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1193 | 最初のアクセス | スピアフィッシングアタッチメント |

| T1204 | 実行 | ユーザー実行 |

| T1071 | コマンドと制御 | 標準アプリケーション層プロトコル |

COVID-19ランサムウェア

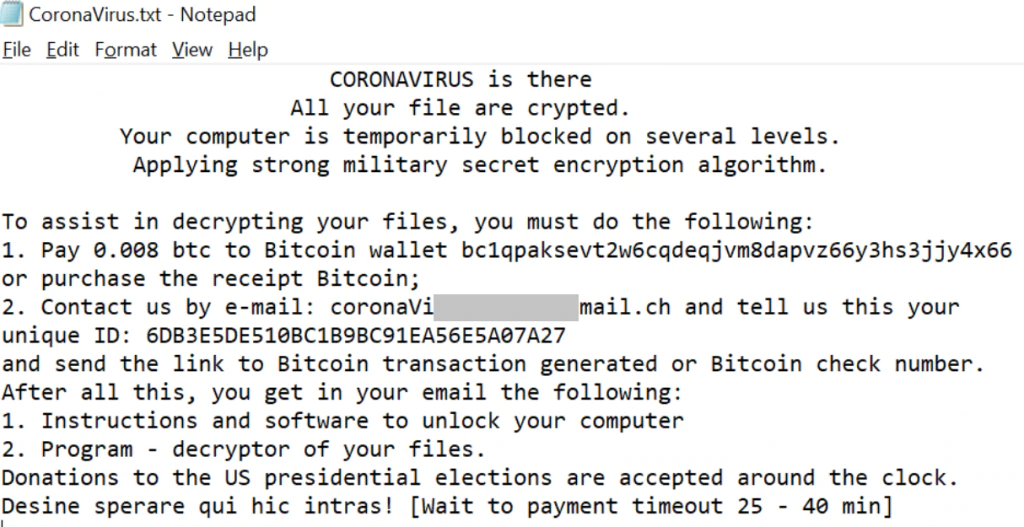

新しいランサムウェアファミリーが登場したのは当然のことです。Ransomware-GVZが実行されると、vssadminでシャドウコピーが削除され、pe以外のすべてのファイルタイプの暗号化が続行されます。フォルダー全体が暗号化されると、以下の身代金ノートファイルが作成されます。

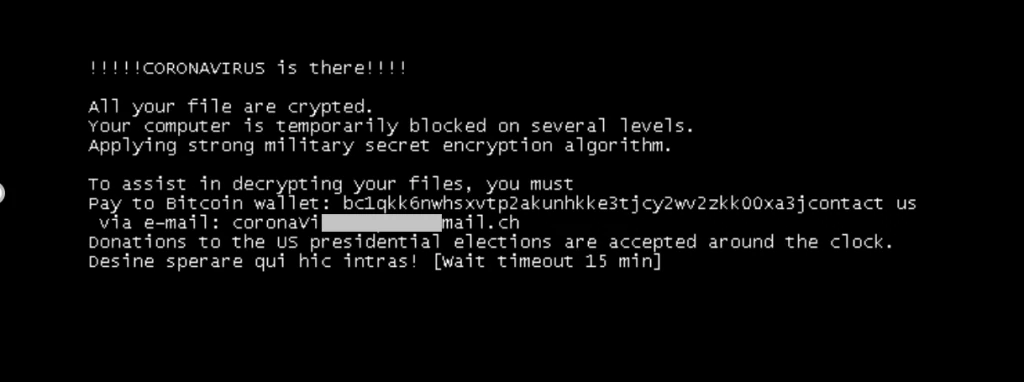

Ransomware-GVZはロック画面コンポーネントも作成するため、マシンを再起動すると次のメッセージが表示されます。

IOC

| タイプ | IOC | タイプ |

| Sha256 | 3299f07bc0711b3587fe8a1c6bf3ee6bcbc14cb775f64b28a61d72ebcb8968d3 | バイナリ |

MITER ATT&CK™マトリックス:

| テクニックID | 戦術 | テクニックの詳細 |

| T1486 | 影響 | インパクトのために暗号化されたデータ |

| T1083 | 発見 | ファイルとディレクトリの検出 |

| T1490 | 影響 | システム回復を禁止する |

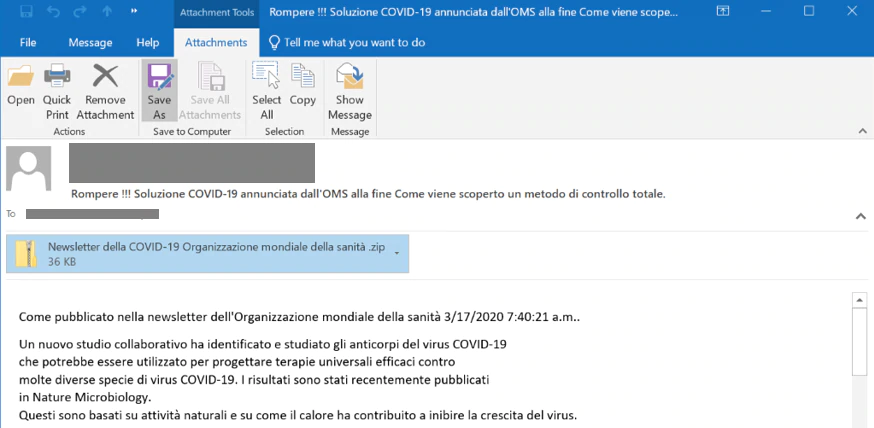

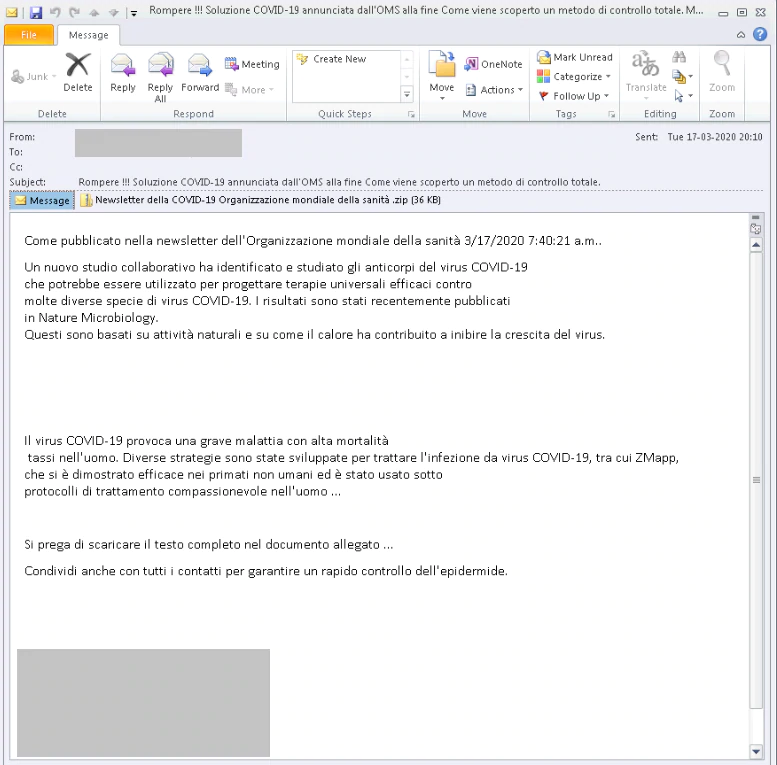

Emotet

Emotetは、フィッシングメールを介して配布されるもう1つの一般的な脅威です。英語に翻訳された以下のメールが配信されているのを確認しました:

Subject:

Break !!! COVID-19 solution announced by WHO at the end How a total control method is discovered

Email Body:

As published in the newsletter of the World Health Organization 3/17/2020 7:40:21 a.m. A new collaborative study identified and studied antibodies to the COVID-19 virus which could be used to design effective universal therapies against many different species of COVID-19 viruses. The results have recently been published in Nature Microbiology.

These are based on natural activities and how heat helped inhibit the virus from growing.

The COVID-19 virus causes a serious disease with high mortality badgers in humans. Several strategies have been developed to treat COVID-19 virus infection, including ZMapp, which has proven effective in non-human primates and has been used below compassionate treatment protocols in humans …

Please download the full text in the attached document …

Also share with all contacts to ensure quick epidermal control.

件名:ブレイク!!! 最後にWHOが発表したCOVID-19ソリューション総合的な制御方法の発見方法

メール本文:

WHO ニュースレター 発表 3/17/2020 7:40:21 am

新しい共同研究では、COVID-19ウイルスの抗体を特定して調査を行いました。この抗体を使用して、さまざまな種のCOVID-19ウイルスに対する効果的な普遍的な治療を設計可能です。結果は最近Nature Microbiologyに掲載されました。

これらは、自然の活動と、熱がウイルスの増殖を抑制するのにどのように役立ったかに基づいています。

COVID-19ウイルスは、死亡率の高い深刻な病気を引き起こします。 COVID-19ウイルス感染を治療するために、いくつかの戦略が開発されました。ZMappは、ヒト以外の霊長類で効果的であることが証明されており、ヒトの特別治療プロトコルの基で使用されています…

添付ドキュメントの全文をダウンロードしてください…

また、すべての連絡先と共有することで迅速な制御を確実にします。

電子メールには、圧縮されたEmotet実行可能ファイルが含まれています。この実行ファイルは、一度実行されると、プロセスホローイング技術を使用してregasm.exeに挿入します。その後、C&Cサーバーに接続し、スパムメールを送信します。

IOC

| タイプ | IOC | コメント |

| Sha256 | ca70837758e2d70a91fae20396dfd80f93597d4e606758a02642ac784324eee6 | 別添 |

| Sha256 | 702feb680c17b00111c037191f51b9dad1b55db006d9337e883ca48a839e8775 | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 戦術 | テクニックの詳細 |

| T1121 | 防衛回避、実行 | Regsvcs / Regasm |

| T1093 | 防衛回避 | プロセス空洞化 |

Azorult

Azorultは、被害者のマシンからユーザー名、パスワード、暗号通貨、閲覧履歴、Cookieなどのデータを盗むマルウェアです。また、被害者のマシンに追加のマルウェアをダウンロードすることもできます。このレポートで説明されている他のマルウェアとAzorultの違いは、Azorultの作成者が偽のコロナウイルス感染マップWebサイト(corona-virus-map [。] com)を作成したことです。偽のWebサイトは次のように表示されます。

IOC

| タイプ | IOC | コメント |

| Sha256 | c40a712cf1eec59efac42daada5d79c7c3a1e8ed5fbb9315bfb26b58c79bb7a2 | ドメインのJARファイル |

| URL | H ** p://corona-virus-map.net/map.jar | |

| Sha256 | 63fcf6b19ac3a6a232075f65b4b58d69cfd4e7f396f573d4da46aaf210f82564 | ドロップされたバイナリ |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1059 | 実行 | コマンドラインインターフェイス |

| T1012 | 発見 | クエリレジストリ |

NetWalker

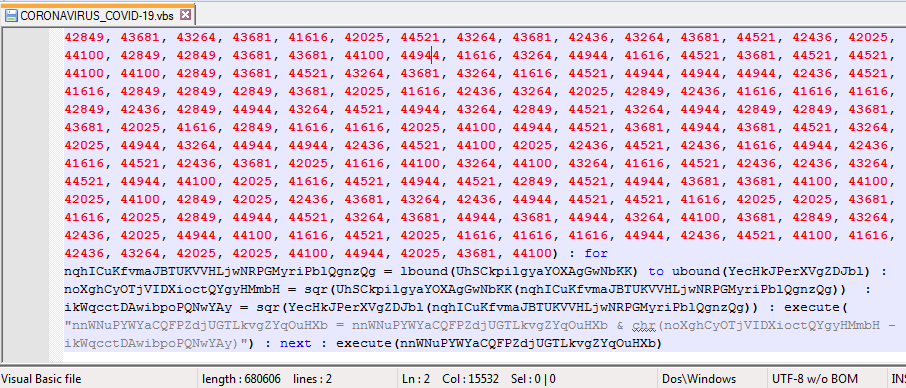

COVID-19を活用したもう1つのランサムウェアはNetwalkerです。ランサムウェアは、ファイル名「CORONAVIRUS_COVID-19.vbs」を使用して、ユーザーをだまして実行させました。VBSファイルには、埋め込まれたランサムウェアペイロードが含まれていました。

vbscriptの実行時に、ランサムウェアは「C:\ Users \ <ユーザー名> \ AppData \ Local \ Temp \ qeSw.exe」にドロップされ、実行されます。

vssadmin.exeを使用してマシンからシャドウコピーを削除し、ファイルの復元をより困難にします。

以下は、難読化されたvbscriptを示しています

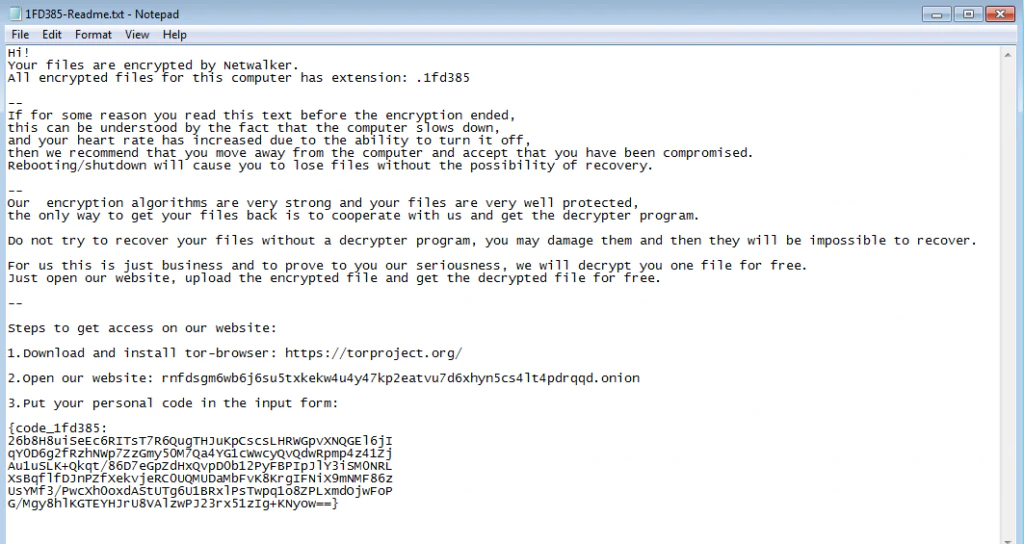

ランサムウェアは感染したマシンのフォルダを反復処理し、ファイルを暗号化します。暗号化されると、ファイル拡張子は<filename> .1fd385に変更されます。身代金メモは、ファイルが暗号化された各フォルダーにもドロップされます。この注記を以下に示します。

IOC

| タイプ | IOC | コメント |

| Sha256 | 9f9027b5db5c408ee43ef2a7c7dd1aecbdb244ef6b16d9aafb599e8c40368967 | CORONAVIRUS_COVID-19.vbs |

| Sha256 | 8639825230d5504fd8126ed55b2d7aeb72944ffe17e762801aab8d4f8f880160 | ドロップされたバイナリ |

MITER ATT&CK™マトリックス:

| テクニックID | 戦術 | テクニックの詳細 |

| T1204 | 実行 | ユーザー実行 |

| T1064 | 実行 | スクリプティング |

| T1106 | 実行 | APIによる実行 |

| T1490 | 影響 | システム回復を禁止する |

| T1486 | 影響 | インパクトのために暗号化されたデータ |

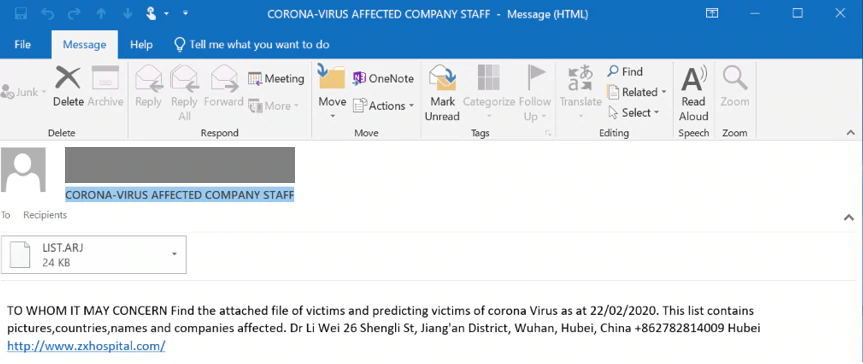

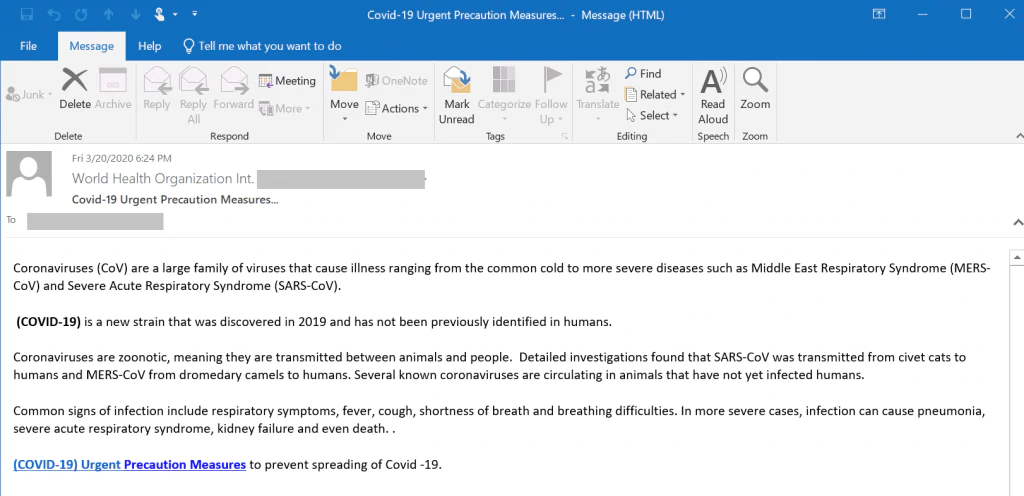

Nanocore RAT

NanoCoreはリモートアクセストロイの木馬(RAT)であり、高度にカスタマイズ可能なプラグインにより、攻撃者はその機能をニーズに合わせて調整できます。このRATは、COVID-19を使用して、「Covid-19緊急予防策」などの電子メールの件名を使用して自身を配布していることも判明しています。

IOC

| タイプ | IOC | コメント |

| Sha256 | ca93f60e6d39a91381b26c1dd4d81b7e352aa3712a965a15f0d5eddb565a4730 | ドロップされたバイナリ |

| Sha256 | 89b2324756b04df27036c59d7aaaeef384c5bfc98ec7141ce01a1309129cdf9f | アイソアタッチメント |

| Sha256 | 4b523168b86eafe41acf65834c1287677e15fd04f77fea3d0b662183ecee8fd0 | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1193 | 最初のアクセス | スピアフィッシングアタッチメント |

| T1053 | 実行 | スケジュールされたタスク |

| T1060 | 持続性 | レジストリ実行キー/スタートアップフォルダー |

| T1143 | 防衛回避 | 隠しウィンドウ |

| T1036 | 防衛回避 | マスカレード |

| T1497 | 防衛回避 | 仮想化/サンドボックス回避 |

| T1012 | 発見 | クエリレジストリ |

| T1124 | 発見 | システム時間の発見 |

| T1065 | コマンドと制御 | あまり使われないポート |

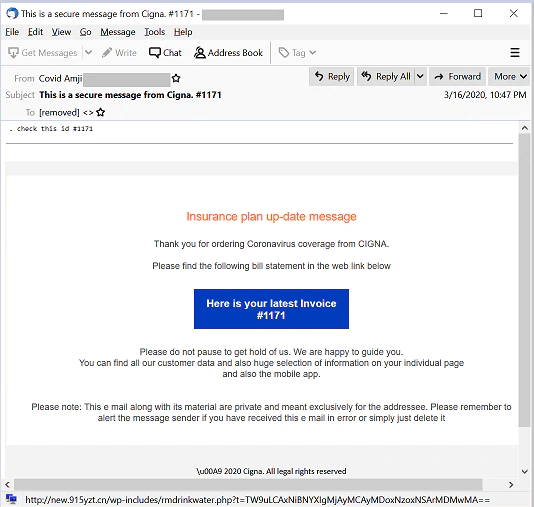

Hancitor

Hancitorトロイの木馬は、COVID–19のテーマも使用し、保険会社からのメールを装って拡散します。電子メールには、VBSファイルをダウンロードする偽の請求書をダウンロードするためのリンクが含まれています。

VBSを実行すると、Hancitor dll temp_adobe_123452643.txtが%AppData / Local / Tempフォルダーに作成されます。DLLはRegsvr32.exeを使用して実行され、C&Cとの通信を開始します。

IOC

| タイプ | IOC | コメント |

| Sha256 | 2f87dd075fc12c2b6b15a1eb5ca209ba056bb6aa2feaf3518163192a17a7a3 | ダウンロードしたバイナリ |

| Sha256 | 0caef2718bc7130314b7f08559beba53ccf00e5ee5aba49523fb83e1d6a2a347 | ダウンロードしたバイナリ |

| Sha256 | 375d196227d62a95f82cf9c20657449ebea1b512d4cb19cdfe9eb8f102dd9fa | ダウンロードしたバイナリ |

| Sha256 | 0b8800734669aa7dbc6e67f93e268d827b5e67d4f30e33734169ddc93a026 | ダウンロードしたバイナリ |

| Sha256 | 9c40426f157a4b684047a428428f882618d07dc5154cf1bf89da5875a00d69c | Eメール |

MITER ATT&CK™マトリックス:

| テクニックID | 技術 | テクニックの詳細 |

| T1192 | 最初のアクセス | スピアフィッシングリンク |

| T1064 | 実行 | スクリプティング |

| T1117 | 実行 | Regsvr32 |

| T1071 | コマンドと短所 | 標準アプリケーション層

プロトコル |

ヒートマップ

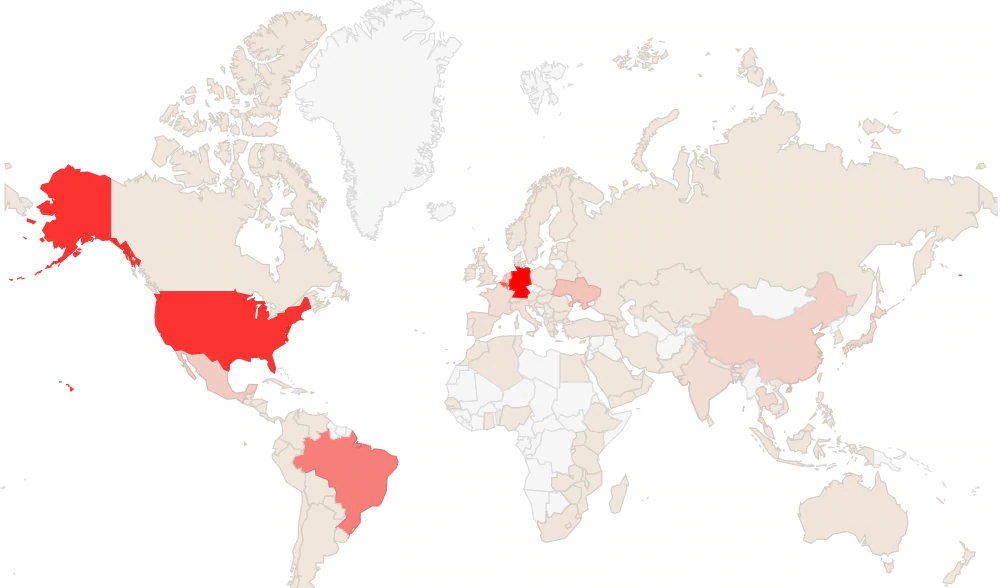

この検出ヒートマップは、マカフィーが1月中旬から既知のIOCの検出を観察したさまざまな国のスナップショットを示しています。COVID-19のパンデミックの影響を受けたほとんどすべての国で検出が確認されています。

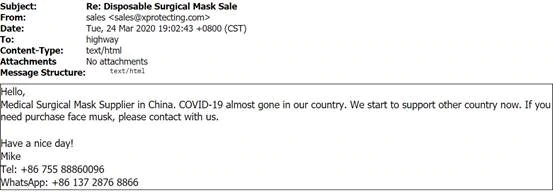

スパム

毎日何千ものCOVID-19をテーマにしたスパムメールが送信されています。それらは、医薬品の詐欺から恐喝まで多岐にわたります。以下は、私たちが観察した例のいくつかです。

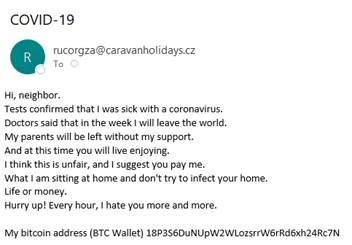

URL

過去数週間に、COVID-19およびコロナウイルスの急増に関連する悪意のあるURLの数が観察されました。この数は数週間前の1,600から第13週には39,000以上に増加しました。これは、悪意のあるサイトの数が急激に増加しているため、リンクをクリックしてWebサイトにアクセスする際に注意する重要性を示しています。

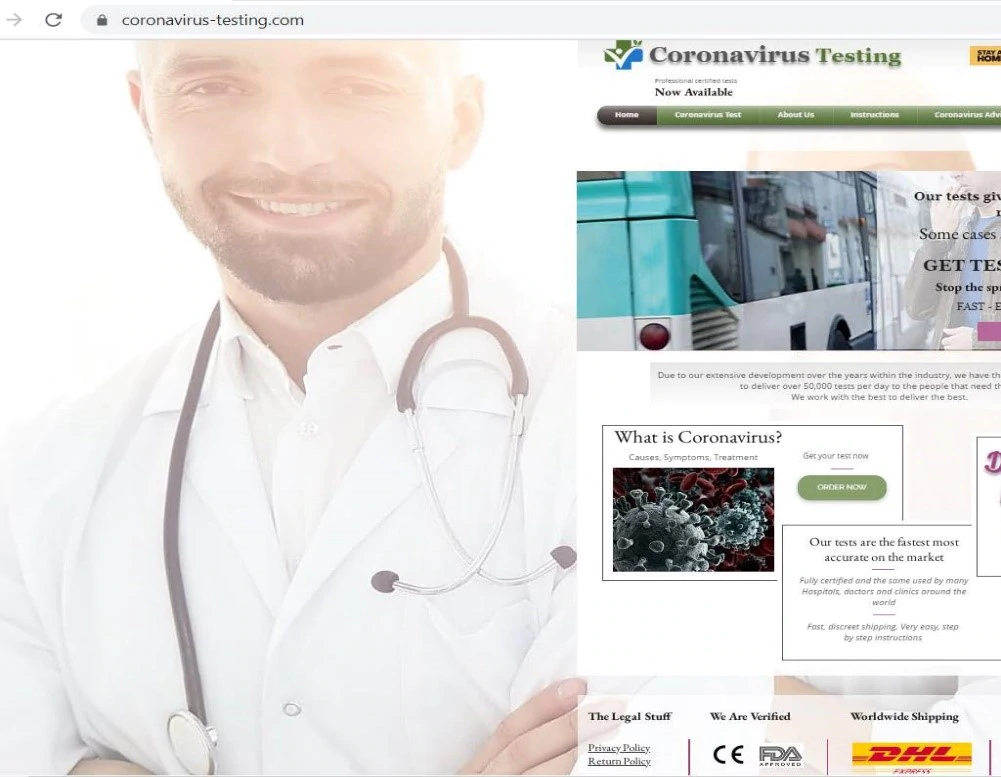

以下は、悪意のあるWebサイトの例です。虚偽の広告は、そのような世界的流行の間の一般的な習慣です。この記事の執筆時点では、利用可能なクイックテストキットはありません。また、テストは医療提供者によって開始されるため、自分自身や周囲の人々が詐欺に陥らないように教育することが重要です。

以下は、コロナウイルステストサービスを提供する偽のWebサイトの例です。

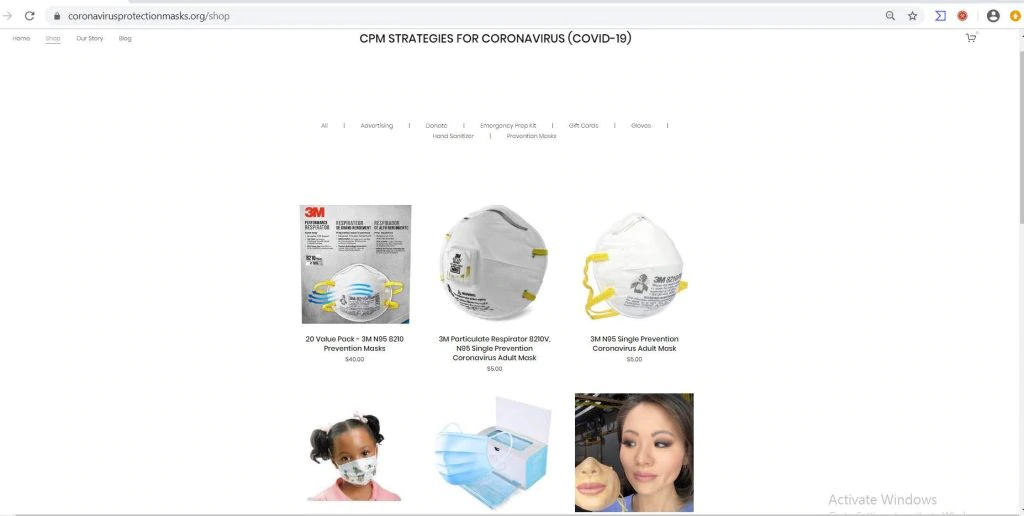

フェイスマスクは需要が高く、多くの場所で不足しています。さらに、ヘルスケアコミュニティでもマスクが不足しています。パニックや不足が発生した場合、スパマーが医療機器を所持していると主張する偽サイトへのリンクを送信することはよくあります。こちらはフェイスマスクを販売している偽のオンラインショップのスクリーンショットです。

GTIは、マルウェア、フィッシング、詐欺などに対応するリンクの分類と種別を提供します。McAfee製品は、URL保護にGTIを利用しています。また、McAfeeのUnified Cloud Edgeは安全なアクセスを提供し、URL保護の機能を拡張します。

ここで、1人のMcAfee研究者が3Dプリンティングマスクとシールドによってコミュニティを支援した例をご紹介します。ぜひご覧ください。

IOC

以下は、Covid-19の発生を利用した、フィールドで観察されたIOCのリストの一部です。このセクションのIOCは、McAfeeのソリューションによって検出されたもののサブセットです。私たちのポートフォリオには、GTIクラウド、ゲートウェイ、ATP、およびその他の製品によって提供される幅広いカバレッジがあります。

| タイプ | 値 |

| SHA256 | 2ec4d4c384fe93bbe24f9a6e2451ba7f9c179ff8d18494c35ed1e92fe129e7fa |

| SHA256 | 7e52f7a7645ea5495196d482f7630e5b3cd277576d0faf1447d130224f937b05 |

| SHA256 | 69724a9bd8033bd16647bc9aea41d5fe9fb7f7a83c5d6fbfb439d21b7b9f53f6 |

| SHA256 | f92fecc6e4656652d66d1e63f29de8bfc09ea6537cf2c4dd01579dc909ba0113 |

| SHA256 | a5ab358d5ab14b81df2d37aedf52716b5020ab45da472dedc8b8330d129d70bf |

| SHA256 | 8028f988c145b98ddd4663d3b5ec00435327026a8533924f7b8320c32737acf4 |

| SHA256 | aab93bf5bb0e89a96f93a5340808a7fa2cebf4756bd45d4ff5d1e6c8bdccf75d |

| SHA256 | 2e93fe77fafd705e6ca2f61f24e24a224af2490e0a3640ed53a17ea4bf993ec8 |

| SHA256 | f850f746f1a5f52d3de1cbbc510b578899fc8f9db17df7b30e1f9967beb0cf71 |

| SHA256 | dd78b0ecc659c4a8baf4ea81e676b1175f609f8a7bba7b2d09b69d1843c182cb |

| SHA256 | e352c07b12ef694b97a4a8dbef754fc38e9a528d581b9c37eabe43f384a8a519 |

| SHA256 | e82d49c11057f5c222a440f05daf9a53e860455dc01b141e072de525c2c74fb3 |

| SHA256 | 8bcdf1fbc8cee1058ccb5510df49b268dbfce541cfc4c83e135b41e7dd150e8d |

| SHA256 | 95489af84596a21b6fcca078ed10746a32e974a84d0daed28cc56e77c38cc5a8 |

| SHA256 | 002c9e0578a8b76f626e59b755a8aac18b5d048f1cc76e2c12f68bc3dd18b124 |

| SHA256 | da1443a25f433e23a43d35d50328a4f935d3cce840f1e3cca99b6bd6d49ed6a7 |

| SHA256 | 08c1aca51ae6917ed138ec70cc7768b935d13fbd743e85191877006626fdc530 |

| SHA256 | a9864b548d71c95333efd81d9fb000347bc715c7430e24f37f5bbbde4f2adf39 |

| SHA256 | 8deba9fb53096d6ea5e2090b662244293829096eee03d06108deb15e496a807e |

| SHA256 | c3477ca9a51e9eb1a93188fe2bd412830163f44b0954573d225736c530dd5fd2 |

| SHA256 | 3e6166a6961bc7c23d316ea9bca87d8287a4044865c3e73064054e805ef5ca1a |

| SHA256 | 11a834cda4a55c8adb663fbcdd4b1f1018715dd737d3089a731b9840b77e5e76 |

| SHA256 | bc03c23a46a545addd1831e133b74bd2e62eb920041f18a23ec9719ea052e642 |

| SHA256 | 8075381d210f7e79ee387927b7d6d690521c01ba6d835d07c4e8f023b3c164ce |

| SHA256 | 75d7d989deea561443c1c204ad22537d0c131f57820594ab5f07baba16dbc58b |

| SHA256 | 0cc54663439a55191b77e0735b7460a7435dc01542e910d75eae20ce7bb513e5 |

| SHA256 | c40a712cf1eec59efac42daada5d79c7c3a1e8ed5fbb9315bfb26b58c79bb7a2 |

| SHA256 | 63fcf6b19ac3a6a232075f65b4b58d69cfd4e7f396f573d4da46aaf210f82564 |

| SHA256 | ca93f60e6d39a91381b26c1dd4d81b7e352aa3712a965a15f0d5eddb565a4730 |

| SHA256 | 9f9027b5db5c408ee43ef2a7c7dd1aecbdb244ef6b16d9aafb599e8c40368967 |

| SHA256 | 8639825230d5504fd8126ed55b2d7aeb72944ffe17e762801aab8d4f8f880160 |

| SHA256 | 0caef2718bc7130314b7f08559beba53ccf00e5ee5aba49523fb83e1d6a2a347 |

| SHA256 | 375d196227d62a95f82cf9c20657449ebea1b512d4cb19cdfe9eb8f102dd9fae |

| SHA256 | 0b8800734669aa7dbc6e67f93e268d827b5e67d4f30e33734169ddc93a026d2e |

| SHA256 | 12f87dd075fc12c2b6b15a1eb5ca209ba056bb6aa2feaf3518163192a17a7a3b |

| SHA256 | f8e041bed93783bbd5966bfba6273fe7183464035ea54fe1d59ff85a679b3e3e |

| SHA256 | ca93f60e6d39a91381b26c1dd4d81b7e352aa3712a965a15f0d5eddb565a4730 |

| SHA256 | da1443a25f433e23a43d35d50328a4f935d3cce840f1e3cca99b6bd6d49ed6a7 |

| SHA256 | 3386dc7dc67edd5e84244376b6067e3767e914a1cc1fc7fd790a6aa68750a824 |

| SHA256 | 3fc33b537fb38e1f586ddb3ebbbe152458dcde336c2f26da81d756e290b5ef00 |

| SHA256 | 7cbcad4d6e9ad8438e5febd3830bff9aef4729b98d23935ad7f9e6d290272732 |

| SHA256 | 0a84308348fee6bbfe64a9ef23bb9c32cb319bcdf5cf78ddfda4a83dadea4b8e |

| SHA256 | ba4297978b6a6b5fe2b66c32ead47bbd1f2e2f549beed5cd727eb9ae3fed6b6a |

| SHA256 | c9d3c250ab6d8535b7a4114a1e9545f0b9bc24e4e277640c59b7555f38727885 |

| SHA256 | 37354a04f6d423809602e198e590469173cc8e930cc7fdd4da2c2072977251e9 |

| SHA256 | 3a7a8518b41dd6c05289a08974c95a0038be4e5d1b0588edfd0589fcf22b0c8f |

| SHA256 | ea3a0a223474592635d1fb7a0731dd28a96381ad2562e3e064f70e2d4830c39d |

| SHA256 | 140da6b610a45f84c6438207ab11942d79eb37831551810f87baae80cfff4593 |

| SHA256 | 2c9c1e04d806ad8890dd6bf4477efb4ea6c78b8185a9996876bcaea568a04e70 |

| SHA256 | 8a724fc60bde738694779751d6c63a7ed1caa03518b8f26b9acb36d5c1b29930 |

| SHA256 | d765980228492758a11e534e45924311aef681cb5859f701cd457b6b871c2d06 |

| SHA256 | d8183919d675978d58cd1f134768f88adeea9ce53b167c917e54fff855c6d9f9 |

| SHA256 | ac416780fa4aa340fff2787e630351c5813faceb823424817eb10e82254b785d |

| SHA256 | 3cd099efe4cb426fdc6276380c224b5478d0841c5c44d2c0a088d039d529d258 |

| SHA256 | c135f36d3346699e6d2bf9f5f5f638fd9475c0b12144a15a0652b8f1ebb25c12 |

| SHA256 | 49cfa1b3cbe2bf97079c0dd0a9f604e3f2e7d9fbb6d41128a9889e068aa884f6 |

| SHA256 | 5e20a0ab563950eab76c023101b1dd374becac2a5149a74320b23b59a7f16256 |

| SHA256 | 7a9f249978c959e1f11f2992a8ce4a70ba333c8dbdc2638c780bbbe62de4808e |

| SHA256 | c6dc408d60c2354a13e835bf826300a6d5258b72b8826e8c46d946cbc1f0b455 |

| SHA256 | b04584ee8b3ba565541cb0f4d8787ed6e8942b6bdec5b1acdc03488b93aeb3cb |

| SHA256 | b283e4f841e328f0cc12ebdf76aafb819ebadba7df863681994b69697731cf96 |

| SHA256 | adde95e8813ca27d88923bd091ca2166553a7b904173ef7a2c04bb3ddf8b14a9 |

| SHA256 | bf178911f2c063c9592020652dc22076d02ca87d14a7ed7862074d334470ae32 |

| SHA256 | 3981d933de93f55641fdf8cfe980e40a0bf52ce8b022735e8ebc4f08cbb19104 |

| SHA256 | aa6ceb17ced471e1695c99c0718bc24c710311f0daa256cb0783d82218d772c9 |

| SHA256 | f7209d1099c75acccbef29450271d821fd78ad52176f07aa8a93a9e61e9eaa7f |

| SHA256 | eab14b1bfa737644f14f7bb7ace007d418230285364e168e35bd718a6517b316 |

| SHA256 | b34f4ec4ae8d66b030f547efe3acc2a71c9ab564f78aac68719ec91dab613bb3 |

| SHA256 | 006dc4ebf2c47becdc58491162728990147717a0d9dd76fefa9b7eb83937c60b |

| SHA256 | e17dca7c2c05139fc81302e76e0e9aaa29368b60cb147208cbcb5c8df113f6f6 |

| SHA256 | 2e47f37bef4dea338e366ce30fe54888e5aaa2d47a5c0db4a3c3e9e5c25f8ace |

| SHA256 | 21182b7834a7e13033be7b370a68b3d3639f4cae12fe80e2a908404cbd4cd324 |

| SHA256 | 46f81af256c630969f55554ea832037bc64df4374ec0f06ac83a1c4b89869314 |

| SHA256 | 89a0147dec8d6838f14815b577ae41dbcf54953c66e7f5f999ab91fea6ec08fa |

| SHA256 | 2f3ee4688a31c8d249b8426f46e392d9c55b85bfad9fb31fb362eb32d38bd9b3 |

| SHA256 | f2a2bea86ce1a4803345b4aa46824c25d383a0b40b10bb69e528c72305552a2a |

| SHA256 | 698eb726345c71eca7b4a531bfa76ab6e86ef100f943a727fb5866a84ec79289 |

| SHA256 | 92af9c8c539ff9f99f79cce8453b1c483d117c095e2e0ffe384d96e35f72dc8b |

| SHA256 | 7cf8f24d7e8b1e2f63bfa7a18cd420a03fff44126e80aed8cb90fba3c4e986ac |

| SHA256 | 1e4b01e3e146ff01a3782b01680a5165432af556331d599ec6ad35b4983b216f |

| SHA256 | cba1c3070f76e1a2705afee16bd987b6a8ffa45900cab8cf3b307f60a7b89ac9 |

| SHA256 | e32cca6446f2ddd8430400b16fc171ab3163cf8222669d7d9144e9c85904d5f5 |

| SHA256 | 8c0a8d6876a6c7fe44962883561d9f48615ee67f4544872ec98f47edcf516509 |

| SHA256 | a080d763c60efd4ef2781ad3090c997d1092ac726707366d92d647f26ee2965f |

| SHA256 | 9d58ca5383fef5dc837ca9d4251d247bed4ead4a6b90a9aae30568be80e20543 |

| SHA256 | 345d8b4c0479d97440926471c2a8bed43162a3d75be12422c1c410f5ec90acd9 |

| SHA256 | 39c17475bdb019010453085830e7f8aa1ef41ca182982491306fcf75166b8e08 |

| SHA256 | bdcef0f16c70086414ff95b69fdbbe7eb0c9814308d3d60143b6c04dfc077257 |

| SHA256 | 7a97fc7bdd0ad4ef4453c2e52dd8f44dee9b4e91ff3b5518e311ef1ebac3b667 |

| SHA256 | 2437ef90b60cf3d6bd0c3eebf3f41ed1e403bc31b024b52b0f41ec648d80a583 |

| SHA256 | a537c75de9a95be0c071fd6437cbaf3696752f02c3cd5afa1c9cc47c4c755f75 |

| SHA256 | 9367f3ea7460ae40ca69d41398327f97136a93656ef5fad1285a0b82f81522a4 |

| SHA256 | 78cf7ea3c1da98941e164f4ac3f75b57e9bce11467bc5a6c6877846f1adcf150 |

| SHA256 | e55efa92d87484cf6b251f2302a0c0c7650acd7ea658bf9997bf761b64fe472a |

| SHA256 | 51f0e9b151bde97ebeb813d6eed8a11f02551a6530049f53dc29fc1a20b6699d |

| SHA256 | e382ee1ce9d99f4e8e18833bac121c14ee2e5dc29a8b5382ca5b4eda9db7f1aa |

| SHA256 | e250d977e47e7809086dd35a2767f9ef557591dd00e9ce96ef4071e4f0d8c670 |

| SHA256 | 50a3bea4b9686bcf5cac144d4fc18aa178f66c8368205f9065cd1d9a2c41f026 |

| SHA256 | 722a60dfd59a595daa487f2fb759ef6f9ccaabcdf20605d5ae9450cba4a9b9b2 |

| SHA256 | 1c3532d143212078e204d0f81a782deacd58e8f0e7253472e0509491fd1e5201 |

| SHA256 | 980de93ad93ecaabc048c9fcc9d62e43eeb32f216c4177963cf1bd94ad53074b |

| SHA256 | a286e3be694b9525530ec6a65b71a8a91e04042c3471e8a9e440f503fe8ce995 |

| SHA256 | dbcef5c217a027b8e29b1b750c42a066650820a129543f19364bcb64ac83bc07 |

| SHA256 | 80f8877406e899c6274331aa991b8d1f4f087e3233c36d39fbaebb729c294899 |

| SHA256 | 32753598f94412fe3dc382dc12dcf2edf7881d9f07814c82aeec36481b9362b5 |

| SHA256 | 0fdc97da1c297e6fef93910008fc5c47cbdcd3e2987bc163467b34f56de112ff |

| SHA256 | 501cc107e410b245d1b95b64ae0afdae758375b4b3724acfda44041bad963232 |

| SHA256 | 31cb82cd750af6af9ecf369fd26d47dc913f6b56be6ea12b10fe6dd90ef1b5df |

| SHA256 | da87521ecc146a92a7460a81ebb5ca286450f94c8c9af2a4b3c6c8a180d421c5 |

| SHA256 | 2bcd35bfb7e4dbdbbf64fce5011199947794425093be7bc74829bfeadb89f0a3 |

| SHA256 | 90c3d8d13ea151bce21a1f4b842d0ed4eaff09842b23311b2326cf63957fc2b2 |

| SHA256 | 257afe9f4d7b282b1c0b2f3ebb7e1e80e96c8e0214f1b80ea2b7b636a4e7747d |

| SHA256 | 587840d28f2585dd5207731d7fda86a0966c82fa592a26f9148b2de45526db55 |

| SHA256 | 80ee20c604d5d4b51a30dc21da271651f3c085c40281e3ff3e2ee0175d2ca98d |

| SHA256 | 11b4519b76957b0758381f8e19c5e15d8744f7974716642aeb586c615dde38fa |

| SHA256 | 6c34cca35d98e464c2f74abd9be670c7f8f707f37cd3f0fd4746c49f8fcf6b07 |

| SHA256 | 0a8aa3f413a8989bb89599dfc2404f7d34dfbb2e3ce26e900d228e9e8c8908b8 |

| SHA256 | c57fa2a5d1a65a687f309f23ca3cfc6721d382b06cf894ee5cd01931bbc17a46 |

| SHA256 | 9f27a826b4b873c9ea23e023f54d5291a50004d67dd5fe64d1f8c8e8b51b74e3 |

| SHA256 | 2037c7cc809ed3eddd1338d2bec6266cdb449dbf8ff3510fd360a08d229d4f40 |

| SHA256 | 8f91d27d3a59c08ab4c453b2679f4620696ba67c56280a4c3757368acb20aad3 |

| SHA256 | e8221acccdb8381b5da25a1f61f49dda86b861b52fafe54629396ed1e3346282 |

| SHA256 | dc66811ce189240c510733be9e1a2175079dddb80ebf02faaa044fce1f7134d0 |

| SHA256 | 5b7db5046ba22a6242d5ff6e8f538ad43bba53810117d5eb8f023215aad26e6b |

| SHA256 | f6879431b901df789082452c1c4ffa29e857d247886e421df6dda5fb3d81ca5e |

| SHA256 | 4a272dd4a5c6261e983d667dd676875054dd4a4ea11620f16c553fcfd2c44861 |

| SHA256 | cc2507ddd53a6f00265f3be51d7217def786914bd1d700ec3c74a2a7107b3476 |

| SHA256 | 9e4cb963e509fbde6de003a81a3e19cfc703be1c41d20f4b094a0fa89d6ad02c |

| SHA256 | b14d70827d5d668aeb31e94be512fea9fb38ead8ec12cdf7617616801c76b6e9 |

| SHA256 | b49c9eba58537f8d856daded80bc9493a83c508d73423b98686d4e8b232d61c3 |

| SHA256 | 4c9e35f3d5f555dda5f4373cf23fbb289c6067c70841be7022ba6da62e49cccb |

| SHA256 | acec0bb9d9bd199d3e6a77b763cebee8f67275996d3c55af8c617fef76f2e87f |

| SHA256 | 7cbcad4d6e9ad8438e5febd3830bff9aef4729b98d23935ad7f9e6d290272732 |

| SHA256 | c9c0180eba2a712f1aba1303b90cbf12c1117451ce13b68715931abc437b10cd |

| SHA256 | c322d10ef3aa532d4625f1c2589eae0f723208db37a7c7e81e4f07e36c3a537e |

| SHA256 | 3c756d761e89a0ea1216e2b7e57250ac76a80d5fe4f072e3b4b372e609ece74e |

| SHA256 | 2a42f500d019a64970e1c63d48eefa27727f80fe0a5b13625e0e72a6ec98b968 |

| SHA256 | 679a8519587909f655bacea438168cbb4c03434aede9913d9a3a637c55a0eae7 |

| SHA256 | e9766b6129d9e1d59b92c4313d704e8cdc1a9b38905021efcac334cdd451e617 |

| SHA256 | 80392bebe21245128e3353eec7f499bdc5550e67501eceebf21985644d146768 |

| SHA256 | 215c72df44fe8e564d24f4d9930c27409e7f76e2045c67940cdcecdbdbd3b04f |

| SHA256 | 9e12094c15f59d68ad17e5ed42ebb85e5b41f4258823b7b5c7472bdff21e6cee |

| SHA256 | 1c98a36229b878bae15985c1ae0ff96e42f36fa06359323f205e18431d780a3b |

| SHA256 | e9621840e1bfaf16eaee37e2d1e9d1f0032158a09e638eaebff6d8626d47c95a |

| SHA256 | c51658ed15a09e9d8759c9fbf24665d6f0101a19a2a147e06d58571d05266d0a |

| SHA256 | 5187c9a84f5e69ba4b08538c3f5e7432e7b45ac84dec456ea07325ff5e94319a |

| SHA256 | ddb24e0a38ba9194fe299e351e54facb2cca9e6011db2f5242210284df91f900 |

| SHA256 | 69724a9bd8033bd16647bc9aea41d5fe9fb7f7a83c5d6fbfb439d21b7b9f53f6 |

| SHA256 | d7f15f750cceeb9e28e412f278949f183f98aeb65fe99731b2340c8f1c008465 |

| SHA256 | 238fa49ed966cb746bffee3e7ca95b4a9db3bb0f897b8fd8ae560f9080749a82 |

| SHA256 | 69724a9bd8033bd16647bc9aea41d5fe9fb7f7a83c5d6fbfb439d21b7b9f53f6 |

| SHA256 | f92fecc6e4656652d66d1e63f29de8bfc09ea6537cf2c4dd01579dc909ba0113 |

| SHA256 | 5b12f8d817b5f98eb51ef675d5f31d3d1e34bf06befba424f08a5b28ce98d45a |

| SHA256 | 3b701eac4e3a73aec109120c97102c17edf88a20d1883dd5eef6db60d52b8d92 |

| SHA256 | b49c9eba58537f8d856daded80bc9493a83c508d73423b98686d4e8b232d61c3 |

| SHA256 | acec0bb9d9bd199d3e6a77b763cebee8f67275996d3c55af8c617fef76f2e87f |

| SHA256 | 4c9e35f3d5f555dda5f4373cf23fbb289c6067c70841be7022ba6da62e49cccb |

| URL | https [:] // onedrive [。] live [。] com / download?cid = 265DAF943BE0D06F&resid = 265DAF943BE0D06F%21171&authkey = AMI1YV6jNxclaec |

| URL | http [:] // popeorigin [。] pw |

| URL | http [:] // dewakartu [。] info / wp-includes / BRVMFYvIR / |

| URL | http [:] // drhuzaifa [。] com / wp-includes / 2i48k7-evv28gw-205510 / |

| URL | http [:] // dewarejeki [。] info / wp-includes / up58jauc-pum2w-630352 / |

| URL | http [:] // rasmus-plus [。] tomasjs [。] com / wp-admin / KfesPCcG / |

| URL | http [:] // easytogets [。] com / xfxvqq / UxbKAbm / |

| URL | https [:] // cloud-security [。] ggpht [。] ml |

| URL | http [:] // secure [。] zenithglobalplc [。] com / assets / plugins / bootstrap-wizard / system_x64 [。] exe |

| URL | http [:] // motivation [。] neighboring [。] site / 01 / index [。] php |

| URL | https [:] // onedrive [。] live [。] com / download?cid = 265DAF943BE0D06F&resid =

265DAF943BE0D06F%21171&authkey = AMI1YV6jNxclaec |

| URL | http [:] // tailuong [。] com [。] vn / [。] xxx / playbook / onelove / fre [。] php |

| URL | https [:] // www [。] onetimeroma [。] com / lost / rockstar [。] php |

| URL | https [:] // www [。] chapeauartgallery [。] com / SUPPORTS / locals [。] php |

| URL | http [:] // www [。] discusshoops [。] com / DISQUS [。] php |

| URL | https [:] // chomyflozy [。] duckdns [。] org |

| URL | http [:] // www [。] slacktracks [。] info / e12 /?LJfxZ = hO3hBkxu1F / QQoVtLv3IhDwCcknmtRcJonnhtJ3R0BM0GC3rHSS1kgq0DEskVYHjDJX + / Q ==&Vp8zppzhpzzpp |

| URL | http [:] // www [。] webfeatusa [。] net / e12 /?LJfxZ = 1CbYOqydIT70m9XPNsNZ3X3NgDEVQnw / rRrz + k + vF8uL + qJ4J3WKysbsjxdZCzgGrC1 ++ w ==&Vp8h = p90h = p7h = p7z = p7h = p7z = p7gt9 |

| URL | http [:] // www [。] makeupprimerspray [。] com / e12 /?LJfxZ = NSQopDdawCOOQSyQXUSgSx + w / 7t91r6e8z0AUnmVGKAxI + P615MDhQgbvUIoIJuh35rtRQ ==&Vp8h = cz7tTgt9p4h90h |

| URL | http [:] // marketsonntag [。] with [。] br / sK2vbV3 |

| URL | https [:] // corona-virus-map [。] net / map [。] jar |

| URL | http [:] // corona-virus-map [。] com |

| URL | http [:] // arinnnnnnnn [。] ddns [。] net |

| URL | http [:] // tailuong [。] com [。] vn / [。] xxx / playbook / onelove / fre [。] php |

| URL | http [:] //bralibuda[.]com/4/forum.php |

| URL | http [:] //greferezud[.]com/4/forum[.]php |

| URL | http [:] //deraelous[.]com/4/forum[.]php |

| URL | http [:] // bslines [。] xyz / copy / five / fre [。] php |

| URL | http [:] // dewakartu [。] info / wp-includes / BRVMFYvIR / |

| URL | http [:] // dewarejeki [。] info / wp-includes / up58jauc-pum2w-630352 / |

| URL | https [:] // healing-yui223 [。] com / cgi-sys / suspendedpage [。] cgi |

| URL | http [:] // 109 [。] 236 [。] 109 [。] 159 / vnx8v |

| URL | http [:] // www [。] drhuzaifa [。] com / wp-includes / 2i48k7-evv28gw-205510 / |

| URL | http [:] // 85 [。] 96 [。] 49 [。] 152 / 6oU9ipBIjTSU1 |

| URL | https [:] // urbanandruraldesign [。] com [。] au / cdcgov / files / |

| URL | http [:] // 198 [。] 23 [。] 200 [。] 241 /〜power13 / .xoiaspxo / fre.php |

| URL | http [:] // helpvan [。]彼/ |

| URL | http [:] // erasmus-plus [。] tomasjs [。] com / wp-admin / KfesPCcG / |

| URL | https [:] // share [。] dmca [。] gripe / jUuWPW6ONwL1Wkux [。] bin |

| URL | https [:] // gocycle [。] com [。] au / cdcgov / files / |

| URL | https [:] // onthefx [。] com / cd [。] php |

| URL | http [:] // 186 [。] 10 [。] 98 [。] 177 / faHtH2y |

| URL | http [:] // dewakartu [。] info / wp-includes / BRVMFYvIR / |

| URL | http [:] // drhuzaifa [。] com / wp-includes / 2i48k7-evv28gw-205510 / |

| URL | http [:] // dewarejeki [。] info / wp-includes / up58jauc-pum2w-630352 / |

| URL | http [:] // erasmus-plus [。] tomasjs [。] com / wp-admin / KfesPCcG / |

| URL | http [:] // easytogets [。] com / xfxvqq / UXbKAbm / |

| URL | http [:] // dw [。] adyboh [。] com |

| URL | http [:] // wy [。] adyboh [。] com |

| URL | http [:] // feb [。] kkooppt [。] com |

| URL | http [:] // compdate [。] my03 [。] com |

| URL | http [:] // jocoly [。] esvnpe [。] com |

| URL | http [:] // bmy [。] hqoohoa [。] com |

| URL | http [:] // bur [。] vueleslie [。] com |

| URL | http [:] // wind [。] windmilldrops [。] com |

| URL | http [:] // vahlallha [。] duckdns [。] org |

| URL | http [:] // cloud-security [。] ggpht [。] ml |

| URL | http [:] // kbfvzoboss [。]入札 |

推奨事項

このセクションには、推奨されるいくつかの事項が含まれています。さらに、次のブログもお読みください。リモートで作業する従業員を抱える組織向けのガイダンスと、McAfee Unified Cloud Edgeがどのように役立つかについても説明しています。

ソフトウェアの更新

すべての出版物と同様に、すべてのお客様にMcAfeeソフトウェアを最新の状態に保つことをお勧めします。これにより、このレポートで言及されている脅威と同様の脅威からの保護に役立つ最新のシグネチャとルールを確実に入手できます。

また、最新のOSパッチ、VPNパッチ、その他すべてのソフトウェアアップデートをマシンにインストールすることをお勧めします。さらに、McAfeeのUnified Cloud EdgeなどのSASEソリューションを利用することを強くお勧めします。

スパム/フィッシングメールのスポッティング

悪意のあるファイルは添付ファイルやリンクを使用して電子メールで配布されることが多いため、自分を保護する最善の方法は、迷惑メールを開かないことです。悪意のある電子メールを特定するために、このブログを読んでください:フィッシングルアーを見つける方法

グローバル脅威インテリジェンス(GTI)

McAfee GTIは、オンアクセススキャンとオンデマンドスキャンを通じて、疑わしいファイルのヒューリスティックとファイルレピュテーションチェックを使用します。これにより、ほぼリアルタイムの保護を提供できます。以下のKB記事は、マカフィー製品のGTIの感度レベルを変更するための手順が含まれています。

検出されたサンプルがマルウェアであるかどうかを判別するときにMcAfee GTIが使用する感度レベルを設定できます。McAfee GTIの感度レベルは、デフォルトで[中]に設定されています。オンアクセススキャンとオンデマンドスキャンの設定で、各スキャナーの感度レベルを構成します。

感度レベル:

- Very low—信頼性の高い検出。それほど積極的ではないGTI設定であり、FPが最も発生しにくい。

- Low—この設定は、強力なセキュリティフットプリントを備えたシステムの最小推奨値です。

- Medium-ほとんどの製品のデフォルト設定。

- High—この設定は、定期的に感染するシステムまたは領域への展開に使用します。

- Very high—最も攻撃的。このレベルで検出されたものは悪意があると推定されますが、完全にはテストされていません。McAfeeでは、最高レベルのセキュリティを必要とするが誤検出率が高くなる可能性があるシステムには、このレベルを使用することをお勧めします。

Endpoint Security(ENS)製品

ENSは当社のEndpoint Security製品であり、幅広いデフォルト保護、セルフヘルプ保護、および検出機能を提供します。

エキスパートルール

エキスパートルールは、ENS Threat Prevention 10.5.3以降のエクスプロイト防止ポリシーで作成できるテキストベースのカスタムルールです。

エキスパートルールは追加のパラメータを提供し、アクセス保護ポリシーで作成できるカスタムルールよりもはるかに柔軟に使用できます。また、システム管理により、エンドポイントシステムを非常に細かいレベルで制御/監視できます。これは管理者とSOCにとって非常に便利なツールキットであり、機能を検出して保護するための強力な拡張機能をすばやく作成して展開できます。プロセス、ファイル、メモリインジェクション、モジュールのロードおよびアンロードイベントなどの監視とブロックを作成できます。

エキスパートルールの使用方法を説明し、悪意のある可能性のあるアクティビティをブロックするのに役立ついくつかの良い例を示す次のブログを読むことをお勧めします。

Covid-19関連の脅威に対してエンドポイントで利用するために作成できるクイックエキスパートルールの例をいくつか示します。

Example Rule – 1

次のルールは、アーカイブされたコロナという名前の実行可能ファイルを、アーカイブされたメールの添付ファイルからアクセスできるようにブロックするのに役立ちます。

Rule {

Process {

Include OBJECT_NAME { -v “**” }

}

Target {

Match PROCESS {

Include OBJECT_NAME { -v “**\\appdata\\Local\\temp\\Rar*\\*corona*.exe” }

Include OBJECT_NAME { -v “**\\appdata\\Local\\temp\\Rar*\\*covid*.exe” }

Include -access “CREATE”

}

}

}

Example Rule – 2

次のルールは、電子メールの添付ファイルまたはダウンロードされた場所からアクセスされるマクロを含むCOVID名前付きドキュメントをブロックするのに役立ちます。

Rule {

Process {

Include OBJECT_NAME { -v “**\\winword.exe” }

Include PROCESS_CMD_LINE { -v “**corona**” }

Include PROCESS_CMD_LINE { -v “**covid**” }

}

Target {

Match SECTION {

Include OBJECT_NAME { -v “**\\vbe7.dll” }

Include OBJECT_NAME { -v “**\\vbe7intl.dll” }

}

}

}

Example Rule – 3

次のエキスパートルールは、特定のバージョンのFoobar Communicationソフトウェアが実行されないようにします。

Rule {

Process {

Include OBJECT_NAME { -v “**” }

}

Target {

Match PROCESS {

Include DESCRIPTION { -v “FooBar Communications ” }

Include VERSION { -v “4,5,**” }

Include -access “CREATE”

}

}

}

エキスパートルールには柔軟性があり、SOCのアナリスト/作成者はレポートのみモードでルールをテストしてから、環境内の潜在的な偽をチェックできます。最後に、それらをオンにしてブロックモードにすることができます。

JTIルール

JTIルールは2週間ごとにリリースされ、疑わしいプロセスチェーンとコマンドラインの脅威を対象としています。さらに、場所/特性に基づいて疑わしいファイルを検出します。JTIルールのコレクションから、高度な脅威保護のためにいくつかのEvaluateまたはHighOnルールをオンにすることをお勧めします。これらのルールは、EPOコンソールからデフォルトでオンにすることができます。

- マルウェアが悪意のあるアクティビティのコマンドラインパラメーターを使用してPowerShellを呼び出す不審なコマンドラインパラメーターからの保護。このルールは、EPOコンソールでルールID 262を使用して識別できます。

- ルール:262 –セキュリティルールグループの割り当てに対する疑わしいコマンドパラメーターの実行を特定する

- WScript、CScript、PowerShellなどの疑わしいコマンドラインベースのスクリプトアプリケーションを起動するマルウェアからの保護。このルールは、EPOコンソールでルールID 320で識別できます。

- ルール:320 – cmd.exeがデフォルトでセキュリティルールグループの割り当てでのみ、CScriptやPowerShellなどの他のスクリプトインタープリターを起動しないようにする

- \ windows \ fontsや\ windows \ resourcesの場所など、非標準の場所から実行されるファイルからの保護。このルールは、foobar.exeなどの疑わしいプロセスからwmiprvse.exeの起動を保護します。このルールは、ルールID 238のEPOコンソールで識別できます。

- ルール238 –非標準の場所から生成された共通プロセスの悪用を特定する

隔週でリリースされるJTIルールは、通常、評価またはHighOn設定でリリースされます。EPO管理者は、製品のリリースノートを確認し、環境に適したルールを有効にすることをお勧めします。

AMSIを有効にする

AMSIはデフォルトで監視モードに設定されています。これをブロックモードに変更することをお勧めします。これは、JavaScriptダウンローダーなどの電子メールベースの脅威の大部分を検出するためです。

AMSIの詳細と、AMSIが検出するのに役立つ脅威については、このブログをご覧ください。

不審なメール添付ファイルの検出

このレポートに示されているように、電子メールは依然として攻撃者にとってのトップベクトルです。McAfeeエンドポイント製品は、俊敏性を高めるために製品の機能とコンテンツを組み合わせて使用します。McAfee Endpoint Security(ENS)10.5以降では、このような保護は「疑わしい電子メールの添付ファイルを検出する」オプションによって有効になり、DATコンテンツを通じて維持されます。この機能は、アプリケーションやスクリプトをブロックするだけでなく、ネイティブ形式のさまざまな脅威タイプや、圧縮されてアーカイブやその他の形式に含まれている脅威タイプによっても、電子メールクライアントが提供する保護レベルを超えています。

これを有効にする方法のガイドについては、次の記事を参照してください:McAfeeは不審な電子メールの添付ファイルから保護

ATP(適応脅威対策)

McAfee ATP(適応脅威対策)は、Real Protect Moduleを介して機械学習を利用します。これにより、ローカルおよびクラウドにデプロイされたMLモデルを使用して、脅威の実行前後の監視が提供されます。さらに、ATPは、静的および動作機能に基づく脅威評価のための高度なルールを備えた追加の保護層を提供します。

少なくともデフォルト設定でReal Protectを有効にすることをお勧めします。ATPルールには、Evaluate、DefaultOn、HighOnの 3つの形式があります。

- 評価ルールは、悪意のあるアクティビティを検出するのに十分な堅牢性があるかどうかを判断するために、McAfeeによってフィールドでテストされます。デフォルトではブロックされませんが、ATPログにアクティビティが記録されます。このようなルールは、EPOを介して管理者が有効にしてブロックすることができます。McAfeeの研究者は定期的にそのようなルールのパフォーマンスを分析し、DefaultOn(バランスのとれたルールの割り当て(デフォルト))またはHighOn(セキュリティのルールの割り当て)にプロモートするように変更を加えます。ブロックモードを手動で有効にする前に、ATPログを介してトリガーを観察し、環境に適合することを確認することをお勧めします。

- DefaultOnルールは、ENS ATPおよびMVISION Endpoint内でデフォルトでブロックする高信頼性ルールです。EPO内から管理者が必要に応じて、これらをオフにすることができます。

- HighOnルールは、悪意のあることがわかっている動作を検出しますが、悪意のないアプリケーションと一部重複する可能性があります。これらのルールは、バランスのとれた姿勢では評価として機能しますが、セキュリティの姿勢ではDefaultOnとして機能します。管理者は、監視とデフォルトのブロックのためにマルウェアの活動が多いイベント中にこの設定を使用することをお勧めします。

ルールの説明、セキュリティ体制、設定の詳細については、次のKB記事を参照してください:https : //kc.mcafee.com/corporate/index?page=content&id=KB82925

Unified Cloud Edge

McAfeeのUnified Cloud EdgeなどのSASE(Secure Access Service Edge)で設計されたWeb保護ソリューションを入手してください。これにより、VPNを使用している場合でも、インターネットに直接接続している場合でも、Webトラフィック、クラウドネイティブ、クラウドからクラウドへのトラフィックに対して、いつでもどこでも(WFHシナリオのような)保護を提供します。例として、悪意のある電子メールからリンクにアクセスしたり、VPN以外の設定で悪意のあるサイトにアクセスしたりした場合でも、悪意のあるサイトやダウンロードから保護するために、GTIおよびクラウドベースの脅威の恩恵を受け続けます。Unified Cloud Edgeは、以下を提供することにより、URL保護の機能を拡張できます。

- 悪意のあるURL – GTIとURLでブロック

- 無害なURLからのダウンロードをブロック(例:onedrive.live.com)–テナント制限によりブロックすることが可能です。例:許可された企業Onedrive、個人(live.com)または他の企業のブロック。

- 悪意のあるダウンロード– AV、GAM、GTIなどのクラウドゲートウェイファイルエンジンによってブロック。

- 3 番目の(会社Onedriveにオープン共有にペイロードを配置する)パーティ悪意のあるアップロード-法人認可サービスのAPIベースのスキャン、検査の同じAV / GAM / GTI層を経由してブロックされました。

MVISION Unified Cloud Edgeは、デバイスからクラウドへのデータを保護し、企業ネットワークからは見えないクラウドネイティブの脅威を防ぎます。これにより、クラウドサービスを導入するための安全な環境が作成され、任意のデバイスからのクラウドアクセスが可能になり、従業員の生産性が大幅に向上します。

結論

このレポートからわかるように、このパンデミックを悪用するさまざまな脅威があります。私たちは引き続き、この困難な時期に安全を維持するための推奨事項をお伝えしていきます。オンラインでは特に警戒し、常に安全で健康な状態を保ちましょう!

最新のデータに基づき推奨事項を継続的に提供していますので、McAfeeブログを定期的に読み、脅威のパターンと保護情報の定期的な更新を確認いただくことをお勧めします。

※本ページの内容は2020年5月7日(US時間)更新の以下のMcAfee Blogの内容です。

原文:COVID-19 – Malware Makes Hay During a Pandemic

著者:Sriram P, Abhishek Karnik and Lynda Grindstaff