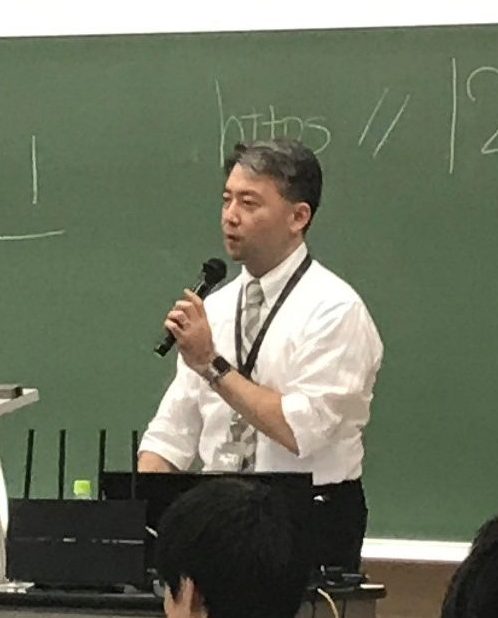

2017年9月3日、明星大学情報学部様の主催で「はじめてのサイバーセキュリティ演習」と題する公開講座を開催し、当社でご支援させていただきました。当日会場には、大学・高校生や、高校の先生方、その他昨今の報道等によりサイバーセキュリティに関心を持ったという社会人・地域住民の方々にご参加いただけました。

ここでは、丸山一貴准教授が冒頭にお話されたサイバーセキュリティに関する基本的な内容をご紹介します。セキュリティを考える企業やマネージャーがセキュリティをどのように定義し、どのように対処を考えていけば良いかのヒントになるはずです。ぜひ参考にしてください。

目次

1.サイバーセキュリティとは

明星大学情報学部情報学科の丸山一貴准教授のお話は、「そもそもセキュリティとは」というサイバーセキュリティの定義を参加者の皆さんに問いかけ、一緒に考えてみるところから始まりました。

まず、最初に抑えるポイントは

- サイバーセキュリティとは、サイバー攻撃に対する防御行為であること。

- 何を防御するのかについては、情報データを防御すること。

- どこを防御するのかについては、コンピューターとネットワークを防御すること。

- どのように防御するかは、情報データが漏れたり壊れたりしないように防御すること。

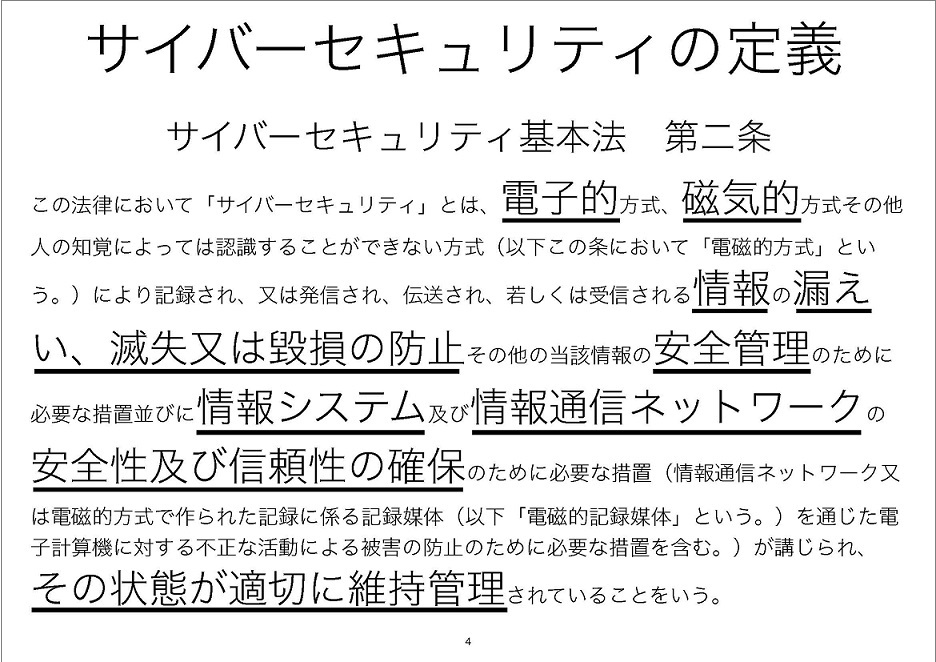

丸山一貴准教授はサイバーセキュリティの定義について、特にサイバーセキュリティ基本法第2条を学生の皆さんにもわかりやすいように説明されました。「つまり、コンピューターで扱う情報データについて漏れたり壊れたりしないようにしましょう、そして、それを扱うコンピューターやネットワークを安全かつ信頼できる状態にしましょう。“その状態”が適切に維持管理されている、それが、“セキュリティが保たれている”と言うことなのです」とお話されました。

「サイバーセキュリティ基本法」は、2014年に成立、2015年に施行されましたが、2015年に日本年金機構にマルウェアが感染、情報漏洩が発生した問題を受けて、一部を改正。参議院本会議で2016年4月15日、「改正サイバーセキュリティ基本法」および「情報処理促進法」が賛成多数で可決、成立しました。

サイバー攻撃に対する原因究明や監査、演習訓練の対象を従来の政府機関にくわえて、独立行政法人に拡大され、サイバーセキュリティ戦略本部が指定した特殊法人や認可法人などもこれらの対象に含められました。サイバーセキュリティの統一基準、評価、施策の実施に関しても、国の行政機関および独立行政法人にくわえて、指定法人をその対象としています。

さらに情報処理促進法の改正により、国家資格として「情報処理安全確保支援士制度」を創設。事業者などによるサイバーセキュリティの確保に向けて、相談に応じたり、情報提供や助言、実施状況の調査、分析、評価などを行う役割を担い、また脆弱性情報の公表方法や手続き、一部事務を情報処理推進機構(IPA)などへ委託できるようになりました。

サイバーセキュリティとは

サイバー攻撃に対する防御行為。コンピューターへの不正侵入、データの改竄(かいざん)や破壊、情報漏洩(ろうえい)、コンピューターウイルスの感染などがなされないよう、コンピューターやコンピューターネットワークの安全を確保すること。

引用:デジタル大辞林

サイバーセキュリティ基本法とは

サイバーセキュリティに関する施策を総合的かつ効果的に推進するために、基本理念や基本事項、およびサイバーセキュリティ戦略本部の設置などを定めた法律。平成27年(2015)施行。

引用:コトバンク

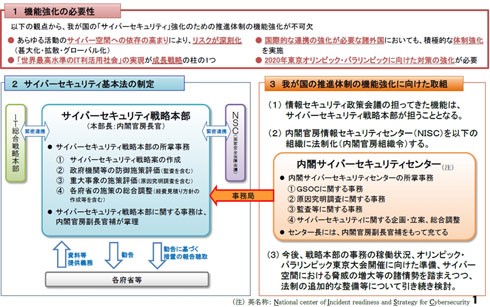

政府機関のサイバーセキュリティ政策を担う「サイバーセキュリティ戦略本部」が2015年1月9日、内閣官房に設置された。実務などを担当する「内閣官房情報セキュリティセンター」(NISC)も併せて改組され、同日付で「内閣サイバーセキュリティセンター」として発足した。サイバーセキュリティ戦略本部は、これまで「情報セキュリティ政策会議」として運営。同日に全面施行されたサイバーセキュリティ基本法に基づく新たな体制として改組された。同本部の役割は(1)サイバーセキュリティ戦略の立案と実施の推進、(2)政府機関などにおける対策基準の作成や評価の実施、(3)政府機関などで発生する重大なセキュリティ事案などの評価――などとなる。

また、内閣サイバーセキュリティセンターも同法に基づいて法制組織化された。主な役割は(1)「政府機関情報セキュリティ横断監視・即応調整チーム」(GSOC)の運用、(2)サイバー攻撃などの分析、(3)国内外のセキュリティ関連情報の収集、(4)国際連携、(5)人材育成――など。なお、英語略称の「NISC」は変更されていない。

http://www.nisc.go.jp/conference/cs/

2.安全な状態を維持することを難しくする要因

安全な状態を維持することは、実はそんなに簡単ではありません。主に下記のビジネス上のさまざまな変化に対応しながら攻撃者の変化にも敏感でなければならないのです。

ビジネス上の変化:担当者の退職、変更、システムの変更、あるいは会社の移転など

世の中の変化:すべての情報が繋がっていくIT化、クラウド化、IoT化の流れ

攻撃者の進化:攻撃者の報酬が上がり、攻撃者が組織化。より大きな被害、より大きな脅威へと進化

これらの変化によって、設定した当初の状態を保つことは実は非常に難しくなりました。こうした変化を理解し、信頼できる状態が今まさに保たれているか(現状のチェック)、信頼できる状態が今後も保てるのか(未来予測)という2点を意識して対策することが重要なのです。

現在の状況は、多くの企業はまだまだセキュリティに予算を避けておらず、万全の体制とは程遠い企業もかなり多いはずです。最低限やるべきことをリストアップしてそれが実施できているのかを定期的にチェックしましょう。

また、特に未来予測に関してやるべきことは、新しい脅威の情報を把握しておくことです。新しい脅威が出てきたときに、その情報は近い未来を暗示しています。最新のインシデント情報が必ず防御のヒントになるはずです。

では、企業では具体的にどのように対策を定義していけばよいのでしょうか。次に対策についての原則論を見ていきましょう。

3.安全を維持するための3つの対策

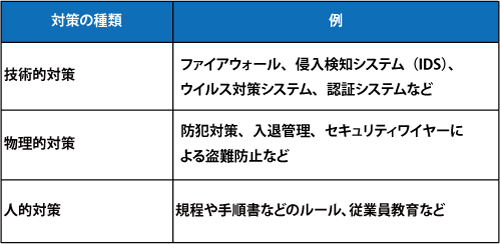

丸山一貴准教授は情報やネットワークを安全に信頼できる状態に維持するための対策として3つの対策について解説されています。

3-1 技術的対策

1番目は技術的対策です。例えばコンピューターにはウィルス対策ソフトを導入する、さらにネットワークに対しては、パスワードなどの認証を2段階にするなどの技術的な対策です。技術的な対策は、具体策を全てリストアップしておくことがとても重要です。リストの中で、どれが最低限必要なのか、どこまで行っておくのが理想的なのかを議論することができるからです。

3-2 物理的対策

2番目には、物理的対策。これは普段から私たちが日常生活でもやっていることで、防犯や入退室管理、自宅を出る際に鍵をかけるというのもこれにあたります。技術的にソフトウェアを導入したりするだけではなく、物理的に対策することも大変重要なのです。

3-3 人的対策

3番目は人的対策であり、大事な情報を扱うときにはルールが重要、しかしルールもそれをきちんと認識してどれくらい守るかがさらに重要と、特に運用面で従業員への教育の必要性を説明されました。

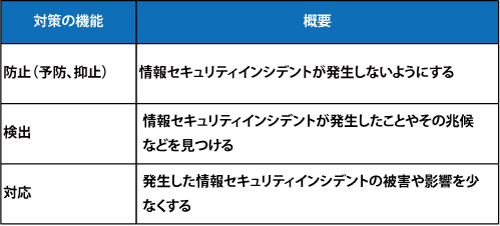

さらにこの3つの対策を保護、検出、適応に整理した形で説明され、「護っていたものが破られた、ということを知るー検出することが重要であり、検出したら、次に何をするか。防止が効かなかった場合に、次はこの方法で対応する、と備えておくことが大切です」とお話されました。

保護:情報セキュリティインシデントが発生しないようにすること

検出:情報セキュリティインシデントが発生したことを検出すること

適応:発生した情報セキュリティインシデントに対処し、被害や影響を少なくすること

4.具体的な攻撃の主な2つの対処法

具体的なセキュリティの問題として、「アカウントの乗っ取り」と「標的型攻撃」の2点について説明がありました。

4-1 アカウントの乗っ取り

まず「アカウントの乗っ取り」については、TwitterやLINEのアカウントが乗っ取られるというような身近な例もあり、“知り合いのSNSアカウントから〇〇のサングラスの宣伝が送られてきた・・・というようなことを経験された方もいるでしょう。

乗っ取りの典型的な手法として“フィッシング”について触れ、その問題はパスワードが漏れてしまうことであり、偽のサイト ー 例えばTwitterのログイン画面にそっくりな偽のサイトなどからパスワードを打ってしまうと、そこから持っていかれるというのがよくあるパターンであることを説明されました。これには、技術的対策としてソフトウェアを入れていればアラートが表示されそこで気づいて護られる場合があります。また人的対策としては、他のWebサイトと同じパスワードを使わないようにすることが大切である点について、「同じパスワードを使ったほうが楽ではありますが、ユーザーIDがメールアドレスの場合が非常に多いため、同じパスワードを設定していると、誰もが利用するAmazonや楽天などで試されてしまうというような脆弱性が高まり、乗っ取られる恐れがあるので注意が必要なのです」と呼びかけられました。

4-2 標的型攻撃

「標的型攻撃」については、攻撃しようとする企業になりすましメールを配信し、それが元でマルウェアに感染し情報漏洩等の被害が発生する、“請求書”、とか“以前の○○の件”、などのタイトルのメールが届くと、反応してしまう人が出る。1万人社員がいる企業の場合、一人くらい開いてしまう。昔と比較して現在ではオンライン上に重要なデータが存在し護る対象が増加しており、それに対しエネルギーをかけて攻撃することによる実入りが増えたためこういった攻撃が急増している、という背景についても説明されました。

これに対して人的対策としては添付ファイルを開く際には注意することを従業員教育として実施したり、予行練習を行って訓練しているような企業もあることを添えられました。しかし、いくら注意や訓練をしても一人や二人は開いてしまう可能性があり“完全”はないので技術的対策も必要であり、明らかに重要そうなデータはわかりにくくする、攻撃対象がばれないよう、それらしいファイルをいくつか置く、囮(おとり)のような対策方法もある、と解説されました。

さらに、“実際にセキュリティに関することをどのように学んだらよいのか”については、「皆さんはこういうことに興味を持ち、技術を身に着けていきたいと考えていると思うのですが、セキュリティのエンジニアになるためにはとても幅広い知識が必要であり、OS、プログラミング、ネットワークやプロトコル、Web、DBなどについて幅広く知り、且つ、自分の専門分野を持つことが大切です。ぜひ興味があるところは深堀しながら、周辺知識も学んでおくとよいでしょう」とアドバイスされました。

さらに一般参加者の方々に向けても、「どういう理屈で動いているのか、という本質の動作原理の理解をしておくと、新しい技術に対しても対策が考えられるでしょう」と添えられ、もし、経営に関わっている場合は、自社のセキュリティに対しコストをどこにどのぐらいかけるべきなのか、という判断が出来るようになることの重要性、対策をしなかった場合の損失である被害を予測し見合ったコストをかけることが必要になる、とお話されました。

今回の公開講座には、ITセキュリティ業界への興味を持つ大学生、高校生が多く参加していました。また地元地域の一般参加の方々や高校の先生も数名参加されていました。マカフィーでは引き続き、こうした人材の育成や強化のお手伝いをしていきたいと考えています。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)