目次

はじめに

ナンシー・ペロシ米国下院議長の台湾訪問は、台湾海峡を越えアジア太平洋地域全体に余震を引き起こしました。ペロシ氏訪問の直後、中国人民解放軍は台湾付近で集中的な軍事演習を実施、これに伴い、中国国家が支援するとされるAPT27を名乗る中国偽旗ハッカー集団「APT27_Attack」が、台湾の政府や商業組織に対してサイバー戦争を宣言したのです。その後、APT27_Attackの分散型サービス妨害(DDoS)攻撃により、台湾政府のウェブサイトが多数ダウンしました。また、台湾の大手コンビニや駅構内のあちこちのデジタルサイネージには、ペロシ氏を揶揄するメッセージが表示されました。これらのサイバー攻撃は、中国・台湾間で軍事演習と並んで緊張の焦点となりました。

攻撃オペレーションの時系列的概要

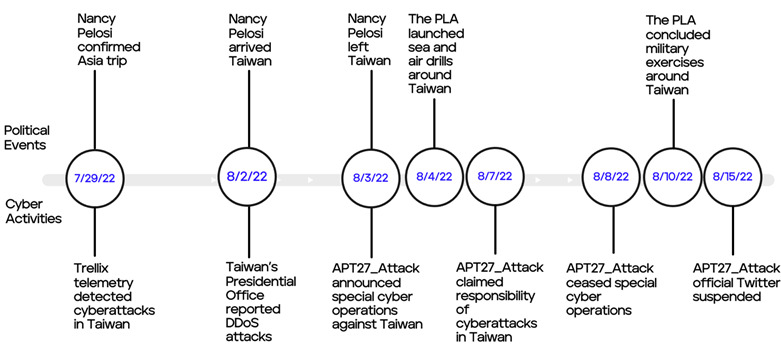

次のグラフは、2022年7月29日から8月15日までの地政学的事象とそれに対応するサイバー活動を時系列的に示したものです。

図 1: 攻撃オペレーションの時系列的まとめ(記事執筆者が作成)

Trellixの検出結果から判明したこと

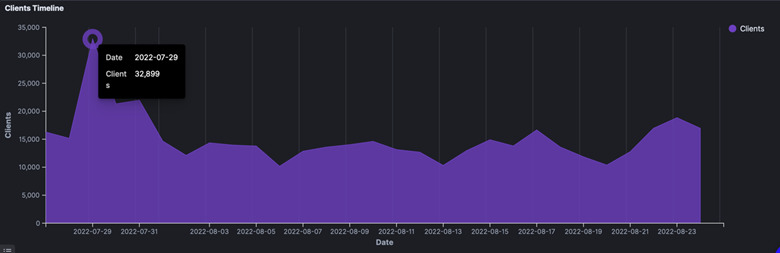

Trellixの脅威に関するテレメトリーの検出結果から、台湾政府や商業組織を標的とした脅威活動は、2022年8月3日のペロシ氏到着の数日前から始まっていた可能性が高いと考えられます。2022年7月29日、Trellixのテレメトリーデータによると、台湾では通常、1日の脅威検出数は9000~17000であるのに対し、1日で32000以上の不審な活動(マルウェア、脆弱性スキャンなど)が検出されるまでに急増しました(図1参照)。検知件数の急上昇は、同地域でサイバー攻撃が行われていることを示すことが多いため、私たちはこれに注目しました。

私たちは、台湾で悪意のある活動の検出数が増加したのは、アクティブおよびパッシブスキャンに加え、IoTデバイスの積極的侵害や攻撃力向上のための事前のマルウェアや攻撃ベクターのテストなど、攻撃オペレーションの事前活動に関連している可能性があると中程度の信頼度で評価しています。また、ペロシ氏訪問の約1週間前に訪問が確定された時点からサイバー攻撃が始まり、それが引き金となって検出件数が急増した可能性もあります。

図 2: 2022年7月29日~8月21日の台湾域内の脅威検出数(出典:Trellix Advanced Programs Group)

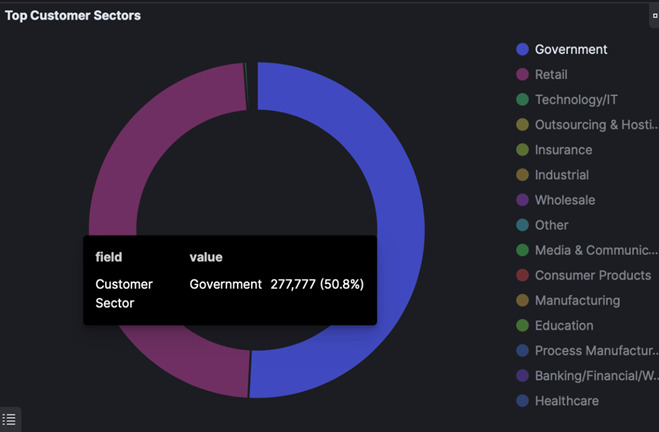

Trellixの遠隔測定データから、ペロシ氏が到着する5日前の7月29日から同氏が出発した2日後の2022年8月6日までの間に検出された脅威の大半が台湾の政府機関や小売店を対象としていることが判明しました(図3)。また、ごく一部の悪意のあるトラフィックは、台湾のテクノロジー分野を標的としていました。この間、台湾の報道では、政府機関、駅、台湾最大の食品製造・販売コングロマリット「ユニ・プレジデント(統一企業)」が運営する複数のコンビニエンスストアの支店がハッカーの標的になっていることが確認されています。[1]

図 3: Trellixの脅威検出により、2022年7月29日から2022年8月21日の間に標的となった台湾のセクターの上位は、政府機関と小売業であることが判明(出典:Trellix Advanced Programs Group)

APT27_Attack は APT27なのか?

「APT27_Attack」は、国家が関与する脅威グループAPT27だと自称していますが、私たちは、このハクティビスト集団APT27_Attackが「Emissary Panda」としても知られる有名なサイバースパイ集団APT27と同一である可能性は低いと、確信を持って評価しています。その理由の1つは、APT27_AttackのハッカーはAPT27のオペレーターと異なる特徴を示していることです。APT27は、各国の政府機関、通信事業者、金融サービス事業者などの組織を標的とした中国のサイバースパイグループです。APT27のハッカーは、他のAPTグループと同様、これまで標的にしたシステムに目立たないように長期間にわたって検出されずに潜伏してきました。そのため、APT27のメンバーであれば、名乗りを上げたり、ソーシャルメディアを通じてハッキングの責任を公に主張する可能性は低いと考えられます。ソーシャルメディアや公共の場での露出は、作戦上の安全性を著しく低下させ、現在進行中または将来のサイバースパイ活動を危険にさらす可能性があるからです。したがってAPTグループは、自分たちがAPTグループであることを自ら宣言することはないのです。

図 4: 国家が支援する攻撃主体APT27を名乗るAPT27_Attack(出典:YouTube)

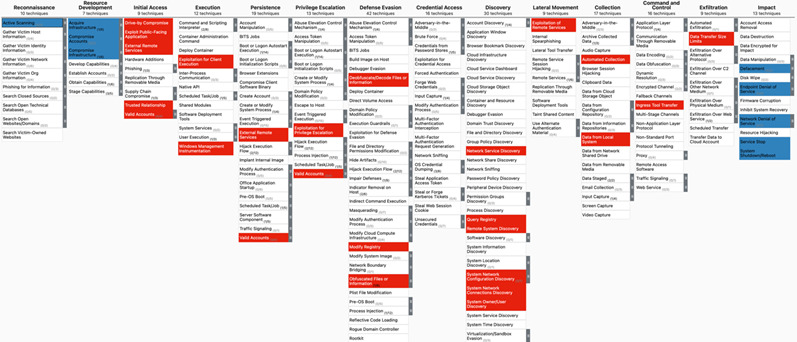

MITRE ATT&CKフレームワークを使用して2つの脅威グループの敵対行動、戦術、技術、手順(TTP)を比較すると、以下のグラフに示すように、APT27_Attack(緑でハイライト)とAPT27(赤でハイライト)では、著しく異なる攻撃パターンを示しています。敵対行動とTTPの重複は、通常、脅威者間の潜在的なつながりを示しています。これは、グループが密接に連携し、リソースを共有し、同じ組織のために活動している可能性があることを示唆しているからです。このケースではAPT27_AttackとAPT27の敵対行動やTTPは一切重なる部分がありません。これはAPT27_AttackがAPT27とは別のグループである可能性が高いという我々の評価を裏付けるものです。

図 5: MITRE ATT&CKフレームワークのTTP比較(出典:MITRE ATT&CK)

技術的な観点からも、2022年8月3日から8月8日にかけて台湾で発生したAPT27_Attackによるサイバー攻撃の最盛期にTrellixのテレメトリで検出数がトップだったMD5ハッシュは、APT27にマッピングされた攻撃手法とは大きな関連性が見られませんでした。Trellixの脅威検出結果からは、同時期に台湾で検出された悪意のあるトラフィックの大部分がNBTscans、汎用マルウェア、APT27に特有のものではないドロッパーに関連したものであったことがわかりました。

また、APT27_Attackは、APT27や他の典型的なAPTグループとは異なり、ターゲット、ミッション、攻撃オペレーションを公的に開示して活動しています。目標達成後、APT27_Attackは正式に攻撃オペレーションを終了します。同じ状況下でAPT27のオペレータなら、長期的な持続性を維持するために被害者のネットワーク上に長期間にわたって検出されずにとどまるでしょう。

APT27_Attackのハッカーにとって、APT27を名乗ることは、意図的に世間を欺くための戦略かもしれません。APT27APT27を装うことで、APT27_Attackのサイバー攻撃宣言が、もっともらしい、本当だろうと思われ、ひいては台湾のさらなる恐怖と混乱を煽ることになります。

とは、意図的に一般の人々をだまして自分が APT27 であると思わせるための戦略となる可能性があります。一般の人々は、APT27 の方がよく知っていると思われます。また、サイバースパイ活動のためにさまざまなツールや戦術を展開できる、確立されたサイバースパイグループでもあります。APT27 のふりをすることで、APT27_Attack のサイバー攻撃の宣言はより現実的で信頼できるものに見え、台湾でより多くの恐怖と混乱を引き起こします。

APT27 は中国紅客連盟(Honker Union of China: HUC)と類似の組織か?

私たちは、APT27_Attackハクティビストグループは、2013年に中国のハクティビストグループ「中国紅客連盟(Honker Union of China:HUC)」のミッションに参加した人たちと同様に、中国への愛国心を同じくするハッカーや「スクリプトキディ」の緩いつながりからなるグループであると中程度の確信を持って評価しています。APT27_Attackグループは、その攻撃動機から、中国に拠点を置くか、中国と密接な関係を持つハッカーで構成されている可能性が高いと考えられます。APT27_Attackグループが中国政府と連携しているかどうかは不明です。

APT27_Attackのハッカーたちは、国粋主義的な傾向が強い中国メディアに報道されることが動機になっていると思われます。中国のハッキング・コミュニティは、各国で見られる中国感情や偏見の偏見や感情と戦うことを使命とする十字軍のように受け止められてきた経緯があります。例えば、2012年、HUCは東シナ海の島々の領有権問題をめぐって日本にサイバー戦争を仕掛けました。HUCに所属するハッカーは、日本の政府や企業のウェブサイトを数百件にわたって改ざんしました。[2]

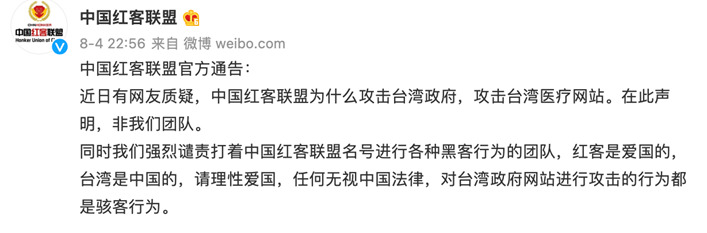

APT27_Attackは、実は2022年7月に解散したHUCがリブランディングされて生まれ変わったものではないかとの憶測が流れています。[3]しかし、2022年8月4日、HUCの公式アカウントは台湾に対するハッキングに関与したとの非難に反論し、最近の台湾でのAPT27_Attackサイバー攻撃をやんわりと非難しました。

図 6: HUCがWeibo(微博・ウェイボー)公式アカウントを発表(出典:筆者)

上記スクリーンショットの翻訳

中国紅客連盟(Honker Union of China: HUC)の公式発表:

最近、一部の中国のネットユーザーは、HUCがなぜ台湾の政府機関や医療機関のウェブサイトを攻撃したのか、と疑問を呈している。我々は(彼らは)HUCチームのメンバーではないことをここに宣言する。

同時に、HUCを詐称して攻撃を行った者たちを断固非難する。HUCのハッカーは愛国者である。台湾は中国の省だ。愛国心と理性を持って行動してほしい。中国の法令を無視して台湾政府のウェブサイトを攻撃する行為は悪質なハッキング行為だ。

APT27_攻撃オペレーションの時系列の推移

2022年8月2日:台湾総統府のウェブサイトがサイバー攻撃を受けたと報告し、その後一時的にオフラインになりました。[4]台湾の報道機関は、2022年8月3日のペロシ氏の訪問前に国防部、外交部、ペロシ氏の搭乗機が着陸した台湾桃園国際空港のウェブサイトなど、複数の台湾政府機関のウェブサイトが攻撃されていたと報じました。[5]しかし、Trellixの脅威検知数は、APT27_Attackが公表した攻撃オペレーションの開始以前の7月下旬に急増していました。

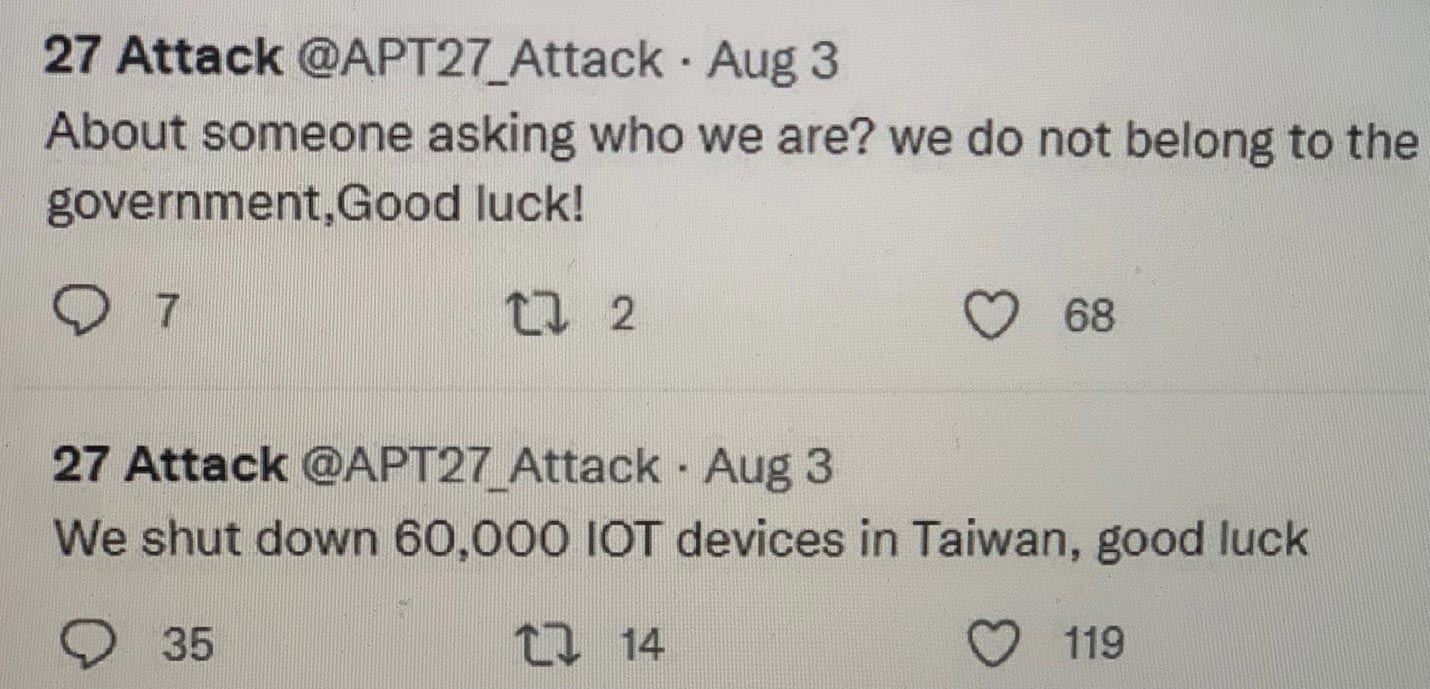

2022年8月3日:ペロシ氏訪問の当日、「APT27_Attack」と名乗る中国のハッカー集団(Twitterハンドルは@APT27_Attack)が、台湾の行政サービス、インフラ、商業組織に対する特別サイバー攻撃オペレーションを発表しました。[6]APT27_Attackは、公式Twitterアカウントで、自分たちは中国政府とは無関係であり、ハクティビスト間の緩やかなつながりからなるグループであると自称しています。「APT27_Attack」のハクティビストも「APT27」を名乗っていますが、偽旗である可能性が高く、国家が支援する、よく知られた脅威集団「APT27」とは別物です。このハッカー集団は、台湾で6万台のIoTデバイスを停止させたとも主張しています。[7]

図 7: APT27 の公式 Twitter アカウント (出典: Twitter)

2022年8月4日:中国人民解放軍が台湾周辺での海上・航空演習を開始。[8]

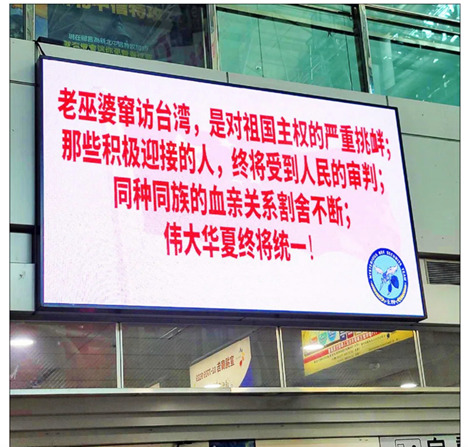

APT27_Attackの発表を受けて、台湾の各鉄道や台湾最大のコンビニエンスストア最大手ユニ・プレジデントからもハッキングが報告されました。ハッカーは台湾の多くの鉄道駅で大型のデジタルサイネージを改ざんしました。[9]そして「あの老婆の台湾訪問は祖国の主権に対する重大な挑戦であり、(彼女の訪問を)積極的に支持する者は中国人民から叱責を受けるだろう」、「台湾人と中国人は同じ人種・民族であり、同じ血を共有しているので、分離することはできない。偉大な中国は一つになる」というメッセージを表示したのです(図8参照)[10]メッセージは台湾で一般的に使われている繁体字ではなく、簡体字で書かれていました。

図 8: 台湾の鉄道駅のデジタルサイネージが改ざんされる(出典:台湾の報道機関)

同日、ユニ・プレジデントの複数のコンビニなどでもデジタルサイネージが改ざんされ、反ペロシ氏のメッセージ「戦争屋ペロシは台湾から出て行け」が表示されました。[11]

図 9: ユニ・プレジデントのコンビニ、セブンイレブンでデジタルサイネージが改ざんされた(出典:台湾の報道機関)

2022年8月7日:ハッカー集団APT27_Attackが、台湾総統府、警察当局、台湾電力(Taipower)社、台湾道路管理局などに対する一連のサイバー攻撃について自らの犯行であると主張しました。また、同日、国立台湾大学のウェブサイトが改ざんされ、”世界に中国は一つだけ”という親中派のメッセージが掲載されました。[12]

図 10: 国立台湾大学のウェブサイトがハッカーによって改ざんされた(出典:台湾の報道機関)

2022年8月8日:APT27_Attackは、台湾で20万台以上のインターネット接続機器の制御を掌握し、これらのネットワークを活用して、より破壊的で有害なサイバー攻撃を行う可能性がある、とあらためて主張しました。さらに、政府情報の漏洩や、台湾のネットワーク機器/装置のゼロデイ脆弱性の公表を行うと脅迫しています。[13]しかし同日、APT27_Attackは突然、台湾政府からのさらなる挑発がなければ、行動を一時停止すると発表しました。

2022年8月10日 :中国人民解放軍が台湾周辺での軍事演習を終了。[14]

2022年8月15日:Twitterが、APT27_Attackの公式Twitterは個人情報を晒し、利用規約に違反しているとしてアカウントを停止。

注目すべき点

APT27_Attackが政府機関のウェブサイトをはじめコンビニエンスストアや駅のデジタルサイネージなどに対して行ったサイバー攻撃が成功したことから、私達が学ぶべきことがいくつかあります。APT27_Attackは、軍事演習と併せて「サイバー兵器」を使用することは、外交政策に抗議し影響を与える有用な道具となり得ることを示しました。その結果の一つに、サイバー攻撃による脅しと台湾周辺6地域への中国のミサイル攻撃の後、韓国の尹錫烈大統領はペロシ氏との会談を辞退したことが挙げられます。

また、APT27_Attackが行った今回のサイバー攻撃が、規模は小さいものの、成功したことで、今後の中台危機において、軍事行動を支援するハクティビストによるサイバー攻撃の増加につながる可能性があります。APT27_Attackのサイバー脅威活動は、中国の公式な軍事活動を効果的に補完し、台湾やその他の地域諸国の恐怖心を煽るものでした。さらに、中国のネットユーザーは、APT27_Attackを国家的英雄として賞賛し、今後の模倣犯を招きかねない状況になっています。

結論

ロシアのウクライナ侵攻から最近の台湾海峡の政治的緊張に至るまで、ハクティビストやその他のサイバー脅威が地政学的緊張に新たな展開をもたらすようになっています。米国下院議長のナンシー・ペロシ氏が最近台湾を訪問したことで、世界の注目とアジア太平洋地域のサイバー活動が台湾に集中しました。Trellixのデータによると、台湾政府および台湾の商業組織を標的とした攻撃は、台湾総統府その他の政府機関に対するDDoS攻撃が公に報告される数日前、ペロシ氏のアジア訪問が確定した時点から始まっていた可能性が高いことが示されています。

APT27_Attackは、彼らがこれらのDDoS攻撃の実行犯だと主張していますが、このグループがEmissary Pandaとして知られているAPT27スパイグループと同じグループである可能性は低いと思われます。したがって「APT27」を名乗るグループのTwitter投稿は偽旗だったわけですが、ほとんどの主要報道機関をミスリードすることに成功しました。今回の台湾とペロシ氏の事件は、サイバー攻撃がいかに国民感情を刺激し、報復や脅迫を行うための有効な手段になっているかを明らかにしています。

[1]https[:]//www.reuters.com/technology/7-11s-train-stations-cyber-attacks-plague-taiwan-over-pelosi-visit-2022-08-04/

[2]https[:]//thenextweb.com/news/japanese-government-sites-allegedly-hacked-chinese-island-dispute-extends-online

[3]https[:]//weibo.com/chinesehongker

[4]https[:]//tw.news.yahoo.com/總統府官網遭境外道攻擊-流量暴增-200-倍-122259329.html

[5]https[:]//tw.news.yahoo.com/裴洛西訪台前總統府等網站襲遇-專家-中駭客所為-012736529.html; https[:]//www.nytimes.com/2022/08/02/world/asia/taiwan-cyberattack-pelosi-visit.html

[6]https[:]//www.ctwant.com/article/199251

[7]https[:]//www.ctwant.com/article/199251

[8]https[:]//www.reuters.com/world/asia-pacific/chinese-military-begins-drills-around-taiwan-state-media-2022-08-04/

[9]https[:]//tw.news.yahoo.com/裴洛西訪台-總統府-超商台鐵看板全遭遇-揭台灣2大弱點-104722493.html

[10]https[:]//tw.news.yahoo.com/裴洛西訪台-總統府-超商台鐵看板全遭遇-揭台灣2大弱點-104722493.html

[11]https[:]//tw.news.yahoo.com/裴洛西訪台-總統府-超商台鐵看板全遭遇-揭台灣2大弱點-104722493.html

[12]http[:]//tw.news.yahoo.com/ 台大教会處網站也被駭世界上只有個中國狂版-131440326.html

[13]http[:]//tw.news.yahoo.com/apt27 再身恐嚇-握有台20萬聯網設備-062910654.html

[14]https[:]//www.reuters.com/world/asia-pacific/china-extends-military-drills-around-taiwan-after-pelosi-visit-2022-08-10/

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年9月29日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Cyber Tools and Foreign Policy: A False Flag Chinese “APT” and Nancy Pelosi’s Visit to Taiwan

著者:Anne An