サイバースパイのキャンペーンは、長期にわたって検知されづらい標的型の攻撃です。また、明確な目的のもとに攻撃を行っており、防御をかいくぐる能力を備えています。企業や組織で使用しているITシステムやオペレーションの弱点を突きます。サイバースパイキャンペーンにおける主な標的として、次のようなものがあります。

Figure 1: Cyber Espionage Key Targets(図1:サイバースパイの主な標的)

データを漏洩させて盗むこと、そして広範囲に侵入することがサイバースパイキャンペーンの最大の目的です。

オペレーショングラファイトとは

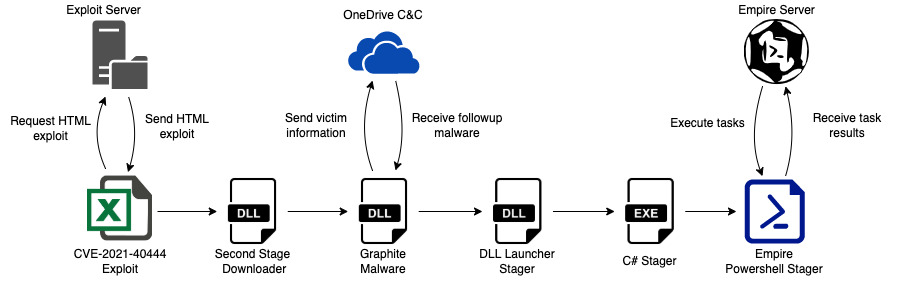

Trellix Advanced Threat Research teamが2022年1月25日の脅威レポートで、西アジアと東欧の政府高官を標的としている 新しいスパイキャンペーン について報告しました。wordドキュメントの悪質なマクロをトリガーとしたフィッシングを介して、イニシャルアクセスを確立すると考えられています。悪質なドキュメントを実行すると、脆弱性のあるExcel (CVE2021-40444)でリモートコードを実行して、エンドポイントに影響を及ぼします。その他のキャンペーンでも同様に、ターゲットとなる企業の偵察を行い、興味のある特定のキーワードを含んだドキュメントを探します。続いて、多段階攻撃が始まり、その他のシステム、例えばドメインコントローラーやファイルサーバでラテラルムーブメントを開始します。攻撃の進行は次の図にある通りです。

Figure 2: Attack Chain(図2:攻撃チェーン)

多くの多段階攻撃と同様、PowershcellのようなLolBas/LolBinsの使用や、企業アーキテクチャとシステムの脆弱性の悪用などの技術を組み合わせていることがわかります。

攻撃における全体の流れと関連するペイロードや攻撃の属性について分析した際、重大な影響を及ぼす可能性のある脅威が検出され、防御しました。

- OneDriveをコマンドコントロールサーバとして、ペイロードコンフィギュレーションとステージングを保存するために使用していました。empireフレームワークのOneDrive Implantモジュールが脅威行為者によって使用された証拠があり、”empire framework maintainers” によってドキュメント化されています。特に、ネットワークセキュリティコントロールを破壊して正規のアプリケーション内にトラフィックを紛れ込ませまるために使われました

- Office Excelに追加されたマクロ実行防止機能をバイパスするため、XLSXに組み込まれたXLSを使用します。XLSファイルは、CVE-2021-40444を悪用するための副次的なペイロードとして使用されます。これは、被害者が最初に開くファイルではありません。攻撃者は悪用可能なXLSドキュメントを実行する機会を最大化するため、XLSMファイルを使いオフィスツールバーのオフィスリボンとカスタムオプションを、動的にロードします。そして、XLSMファイルは、CVE-2021-40444を実行するトリガーとなるXLSファイルを動的にロードします。

Trellix Threat Research Teamは、観測したTTPと運用の類似性に基づいて、攻撃がAPT 28に起因するものであると確信しました。

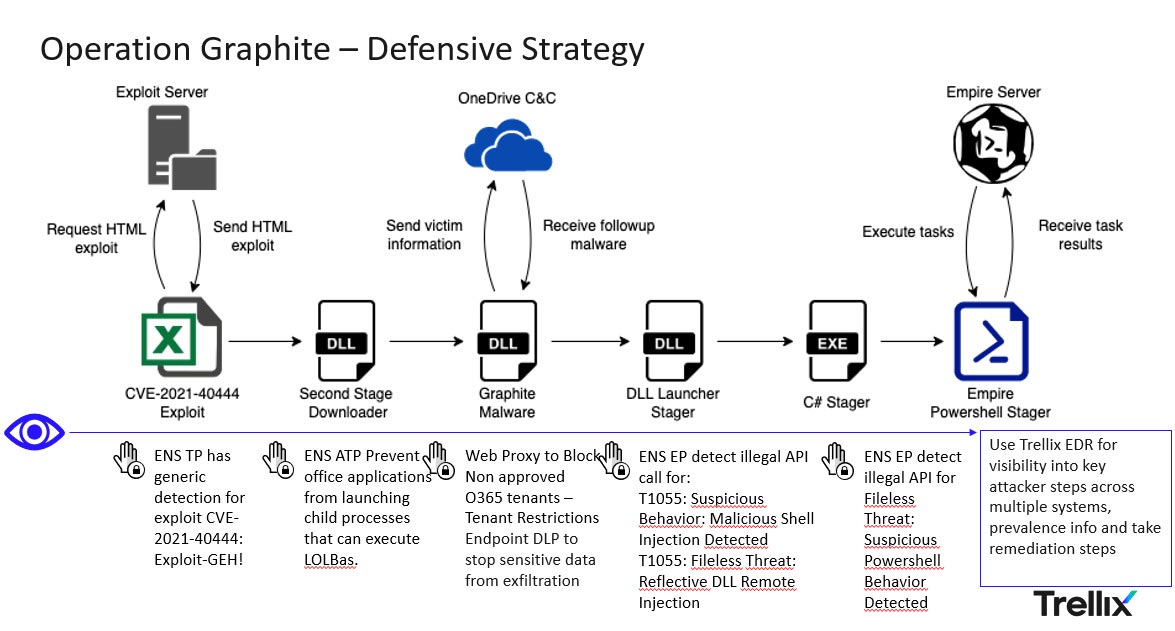

防御アーキテクチャのガイダンス

では、このような攻撃からどのように防御すればよいのでしょうか。この問いに対する回答の核心は、サイバースパイキャンペーンの効果的な脅威モデルを構築して、“think red – act blue mindset” に基づき防御戦略を策定することであるといえるでしょう。レジリエントな防御アーキテクチャのためには、脅威インテリジェンスをもとにしてどのように多層防御戦略を構築し、セキュリティコントロールを設定するかということが重要です。

Figure 3: Trellix Solution Architecture(図3:Trellixソリューションアーキテクチャ)

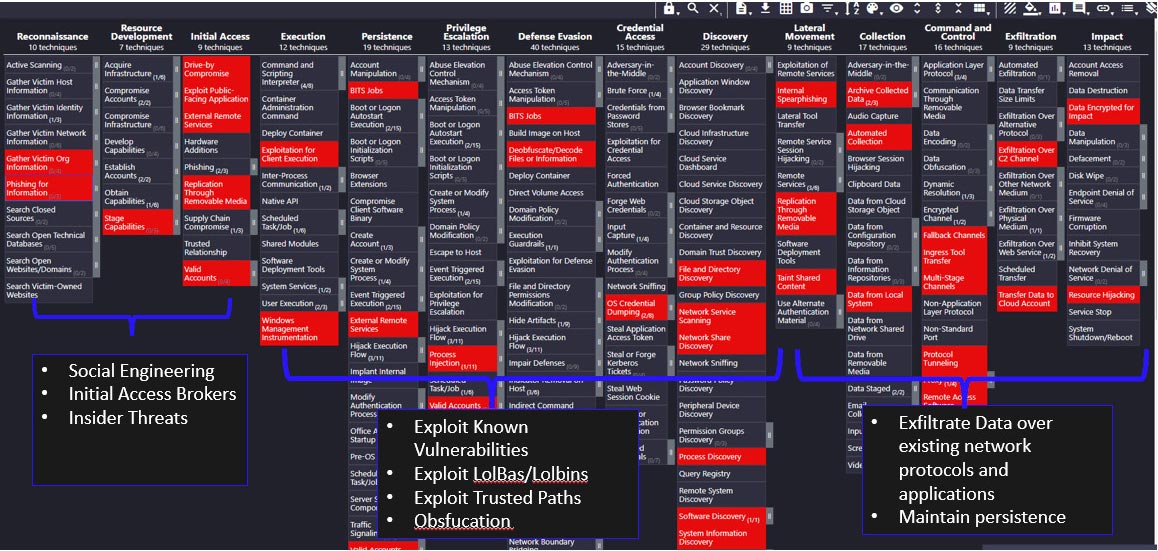

企業や組織は、MITRE ATT&CKフレームワークでドキュメント化された、敵の特徴に基づいた効果的な脅威モデルを構築することができます。MITRE ATT&CK navigatorのようなツールを活用して複数の脅威者のTTPを組み合わせ、SOCの効果的な脅威モデルを構築できます。次にあるのはAPT28を用いたTTPの例です。

Common techniques used for Cyber Espionage – using ATT&CK

Figure 4: MITRE ATT&CK Navigator for APT28(図4:APT28のMITRE ATT&CK Navigator)

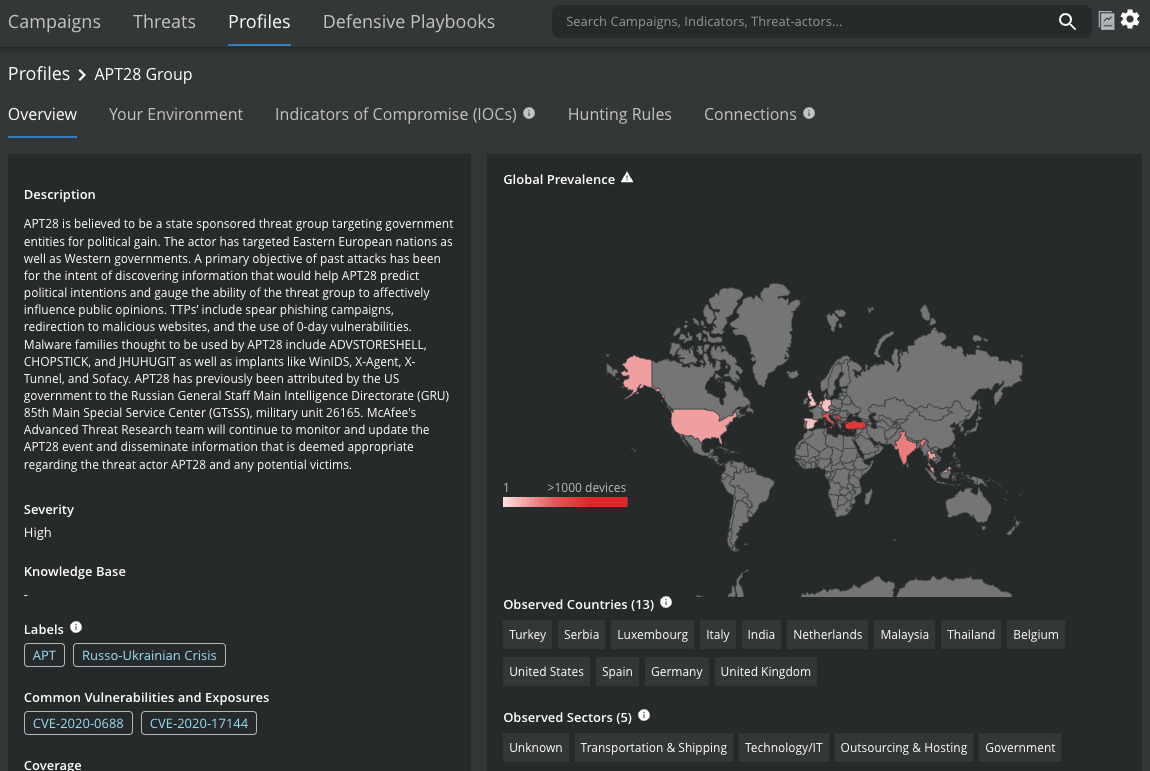

Trellix Insightによりこのプロセスがもっと簡単になります。つまり、APT28にプロファイルをフィルタリングすることで、APT28グループの活動について完全な知見を得ることができます。まずは、導入としてグループについての簡単な説明と、現在ターゲットになっている国やセクターを表示します。

Figure 5: APT28 Group Overview from MVISION Insights(図5:APT28 Groupの概要)

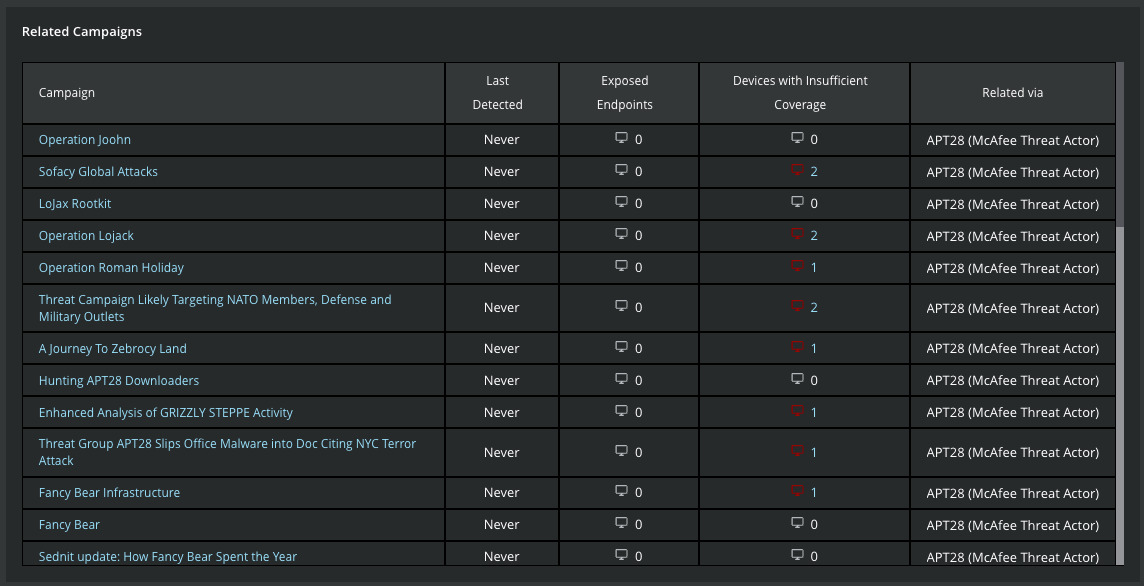

続いて、Trellix Labsが現在観測している42を超えるキャンペーンの概要を表示します。また、このビューでは、組織内で十分に保護されていないエンドポイントを表示します。キャンペーン名をクリックして選択すると、そのキャンペーンの詳細を表示できます。

Figure 6: Examples of APT28 related campaigns from MVISION Insights(図6:APT28関連のキャンペーンの例)

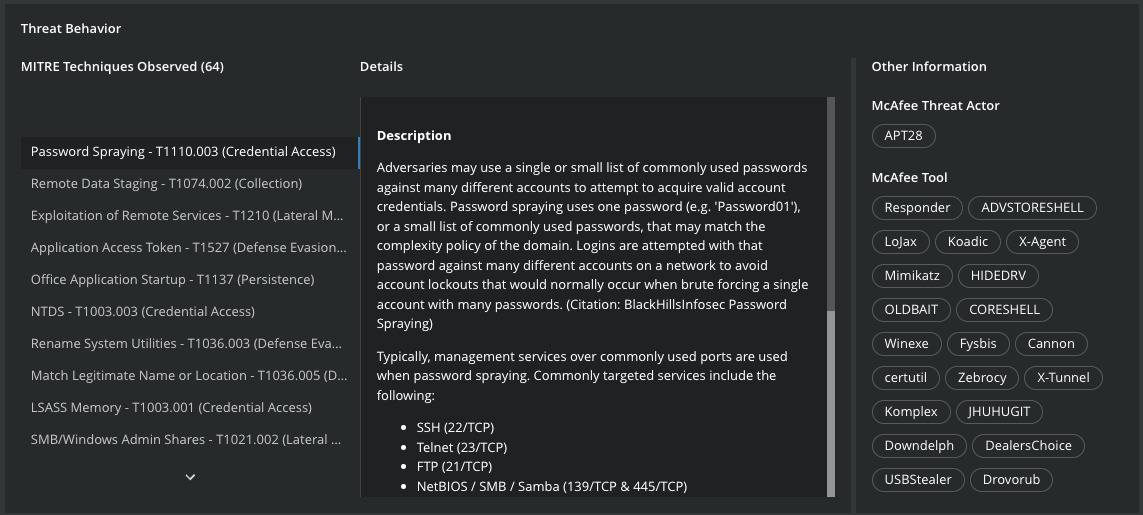

3番目のインターフェイスは、APT28グループが使用したMITREのツールのテクニックの説明です。C2の通信を確立、検出には「Files and Directory Discovery – T1083」(ファイルとディレクトリの検出 – T1083)、データ流出には「Data Transfer Size Limits – T1030」(データ転送サイズ制限–T1030)テクニックを使用しているとしています。

また、このグループは、LSASSメモリ経由のクレデンシャルアクセスを簡略化するためにMimikatzのようなツールを使用(T1003.001)、サードパーティのツールのダウンロードや非対称暗号化非C2プロトコル経由の流出のためのX-TunnelにはCertutilを使用しています(T10482)。

Figure 7: MITRE Techniques used by the APT28 Group from MVISION Insights(図7:APT28 GroupのMITRE Techniques)

そして最後に、これらの情報に基づき、観察したテクニックを明確に表わした、的確なATT&CKマトリクスを構築します。

Figure 8: APT28 Group MITRE ATT&CK matrix from MVISION Insights(図8:APT28 Group MITRE ATT&CKのマトリックス)

エンドポイントの保護:

Trellix Endpointはエクスプロイト防御によってCVE-2021-40444の実行をブロックし、Adaptive Threat Preventionモジュールによる脅威の振る舞い検知を実施します。具体的には、ABB (Advanced Behavior Blocking) ルールがオフィスプロセスの子プロセスの実行を停止し、そして、攻撃ライフサイクルの早い段階でキルチェーンを断ち切ります。Trellix ENS Exploit PreventionとATP (Adaptive Threat Protection) は、エクスプロイトテクニックに関連付けた振る舞い、行動を観察・ブロックするため、次のルールを推奨します。

ENS Exploit Prevention Signature 6163: T1055: Suspicious Behavior: Malicious Shell Injection Detected

ENS Exploit Prevention Signature 6115: T1055: Fileless Threat: Reflective DLL Remote Injection

ENS ATP Rule 300: T1566: Prevent office applications from launching child processes that can execute script commands

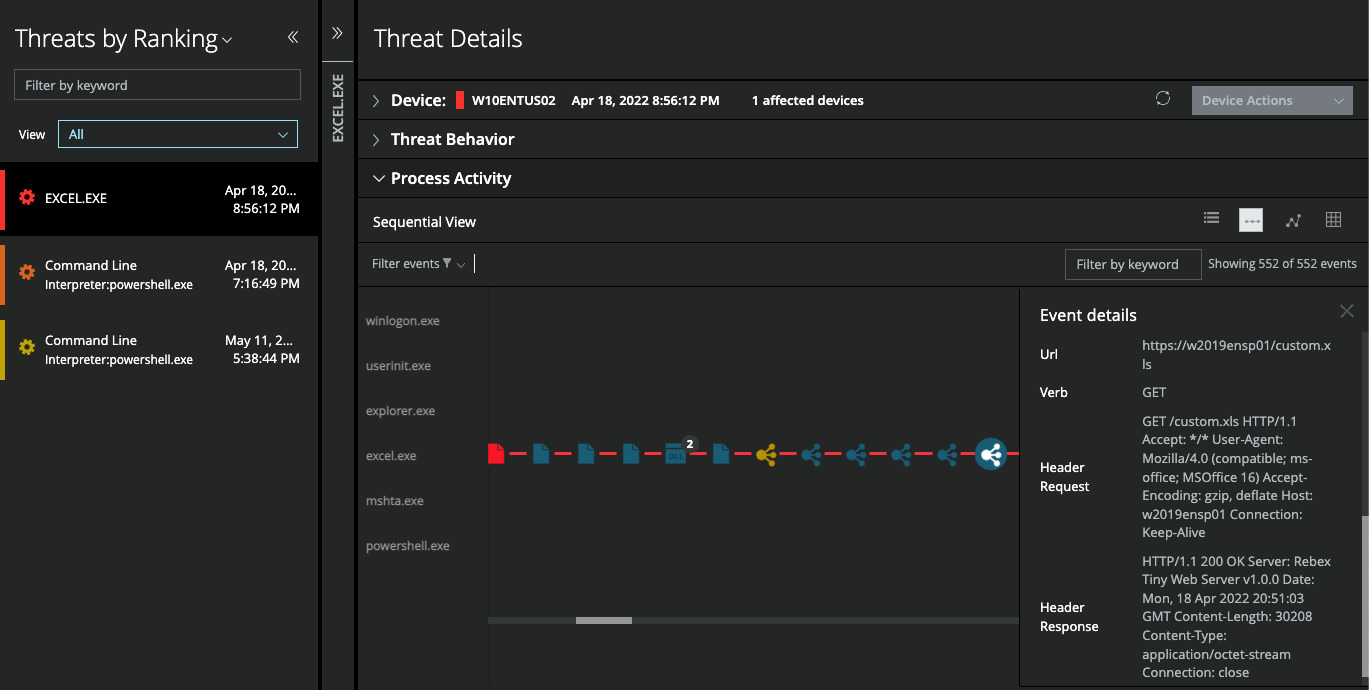

Trellix EDRソリューションは、保護機能の強化のため、攻撃チェーンの被害者が特定の細工がされたXLSXファイルを一番初めに開いた “Initial Access” (イニシャルアクセス)を検出して可視化します。

次のスクリーンショットは、Excelのデモサンプルです。XLSXファイルを開いた後に、HTTPS接続経由でXLSファイルをネイティブにダウンロードする様子が可視化され、見て確認することできます。

Figure 9: Excel.exe opening an XLSX file and then downloading an XLS file, captured by MVISION EDR(図9:キャプチャ – Excel.exeがXLSX fileを開きXLS fileをダウンロード)

Preventing Data Exfiltration(データ流出防止):

データ流出の試みを防ぎ、早い段階でこのような攻撃に対抗します。脅威アクターはデータを流させるため、主に2つの技術、既存のネットワークプロトコルと、エンドポイントデータの偵察テクニックを利用して流出させます。O365スイートアプリで利用可能なMicrosoft グラフ APIを活用して既存のネットワークプロトコルを利用して侵入、O365の各種サービス間で通信を行います。グラフ API は、O365 内に存在する企業独自のデータの詳細な情報を利用するため、過去の APT キャンペーンでも標的とされていました。この攻撃を完全に阻止する最も効果的な方法は、認可されていないO365テナントへユーザーをログインさせないことです。これは、テナントのログインURLとその後の通信に含まれるO365インスタンスIDを検査するURLコンテンツプロキシを利用することで可能となります。企業のO365インスタンスの組織テナントIDのみを許可して、他のO365テナントのIDを許可しないようにプロキシを設定できます。その結果、データ流出を防ぐだけでなく、アクターは最初のコマンド&コントロール接続を確立できなくなります。組織境界からの機密データ流出を防止するためには、エンドポイント DLP の導入も重要です。機密情報やタグ付けされたデータにアクセスするエンドポイントプロセスを可視化します。

XDR がSOC を可視化する:

マルチベクトルテレメトリーの検出には、複数のデータソースのコンテキストと相関関係が必要です。その結果として、適切なアラートとテレメトリーをSOC アナリストに提示し、効果的なトリアージ、脅威のスコープ、効果的なインシデントレスポンスを実現します。

Figure 10: Example XDR Correlation with multi-vector sensor telemetry from Threat Intelligence, Endpoint, DLP(図10:相関図 – XDRが可視化するマルチベクターセンサーテレメトリーの例)

マルウェア解析のための統合サンドボックス:

Trellixソリューションのアーキテクチャの一部として、エンドポイントがTrellix Detection on Demand Cloud Sandboxに動的に、または統合SOARワークフローを通じてファイル送信できます。XLSXドキュメントを素早く分析した結果、疑似データの使用によりエンドユーザーを誘導してドキュメントを開かせたことが判明しました。

Figure 11: Trellix DOD Analysis(図11:Trellix DOD分析)

まとめ

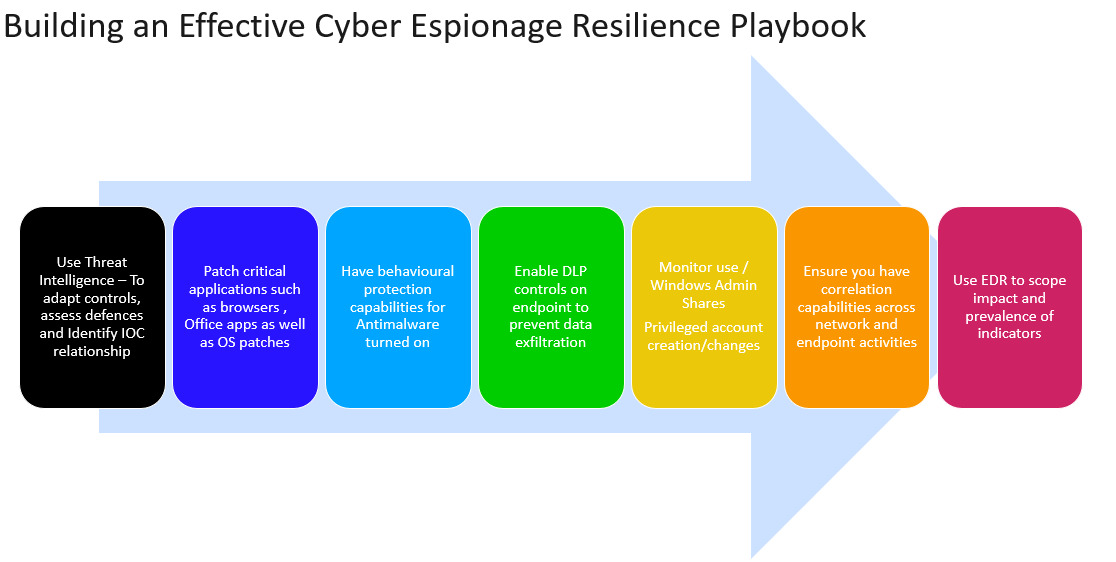

複数の段階を経て実行されるサイバースパイのキャンペーンに勝つためには、まず効果的な脅威モデルを構築することから始めましょう。攻撃を阻止するセキュリティモデルを構築し、サイバー攻撃のキャンペーンに対する企業のレジリエンスを実現するためには、優先順位付けを行い、最も効果的な防御策をデプロイすることが必要です。レジリエンスを構築するための重要なステップは、次の通りです。

Figure 12: Cyber Espionage Playbook(図12:サイバースパイ対策 – 効果的でレジリエントなプレイブック)

さらに詳細な情報を得て理解不を深めたい方のため、Threat Center webinar をご用意しています。このウェビナーでは、Trellix ソリューションアーキテクトがこの攻撃に対する防御方法を解説します。ぜひ、ご覧ください。

※本ページの内容は、2022年6月20日(US時間)更新のTrellix Storiesの日本語訳です。

原文: Trellix Global Defenders: Defending against Cyber Espionage Campaigns – Operation Graphite

著者: Ben Marandel, Arnab Roy