エグゼクティブサマリー

Trellix SecOps チームは、ここ数か月で Qbot マルウェアの感染が増加していることを確認しています。Qbot は 14 年以上に渡って活発な脅威であり、検出メカニズムを回避するために新しい感染経路を採用して進化を続けています。

Trellix では、実際に悪用されていることが判明した脅威を含め、ネットワーク上で発生しつつある新たな脅威からお客様を保護することに取り組んでいます。Trellix SecOps は、高度な検出機能の構築に努め、製品の全体的な脅威検出機能を向上させます。このブログの次のいくつかのセクションでは、Qbot マルウェアの TTP、Trellix 製品の検出機能に焦点を当てます。また、今回および同様の性質の将来の攻撃から顧客を保護するのに役立ついくつかの検出戦略についてもお伝えします。

目次

はじめに

QakBot、QuackBot、Pinkslipbot とも呼ばれる Qbot は、パスワードを盗むように設計された一般的なマルウェアートロイの木馬です。時間の経過とともに、このマルウェアは単純なインフォスティーラー マルウェアから、バックドア機能を備えたインフォスティーラーへと進化しました。このマルウェアは 2008 年から活動しており、主に金銭目的の攻撃者によって使用されています。Qbot アクターは、REvil/Sodinokibi を含む多くのランサムウェア パートナーに対する「初期アクセス ブローカー」としても機能しています。Qbot ペイロードの最新バージョンでは、検出メカニズムを回避するための新しい配信ベクトルなど、TTP に大幅な変更が加えられていることが確認されています。

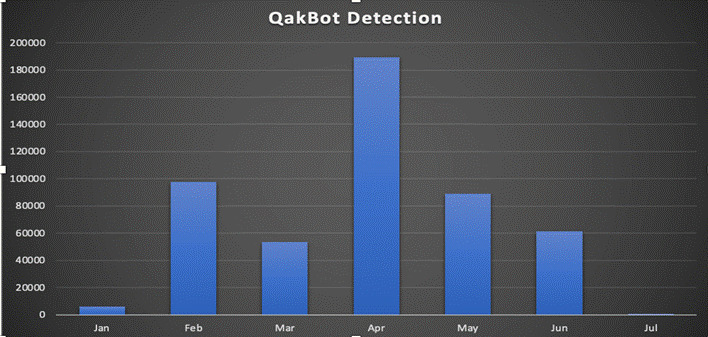

2022 年第 1 四半期と第 2 四半期に、Trellix は FAUDE (FireEye Advanced URL Detection Engine) で最大 50 万個の Qbot URL を検出し、2022 年 4 月には 189,313 個の URL のピークを記録しました。

図 1: Q1 ~ Q2 における Qbot の感染傾向

Trellixはこのマルウェアを調査しており、いくつかの新しい手法を使用して、2022 年前半に Qbotマルウェアの拡散が大幅に増加したことを発見しました。TTP、IOC、検出およびハンティング スキーマ、および Trellix 製品の防御メカニズムを詳述する包括的な分析をまとめました。

Qbot の脅威の状況

地政学的な地域と業界の垂直方向に関連する Qbot の脅威の状況は時々変化しており、以下のセクションに示すように、対象となる地域と垂直方向をまとめました。

図 2: QbBot の脅威の概要

感染経路:メール

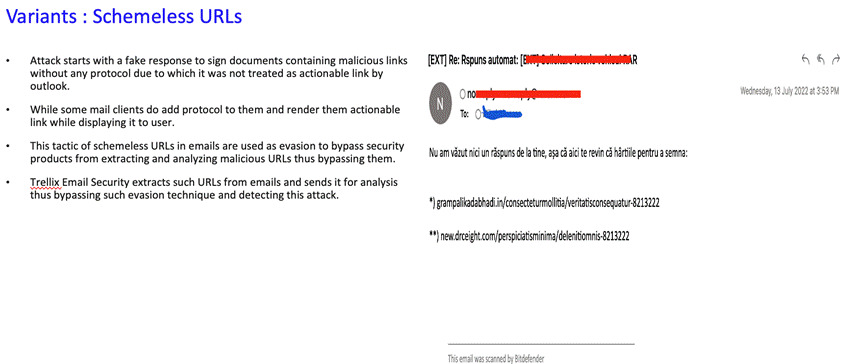

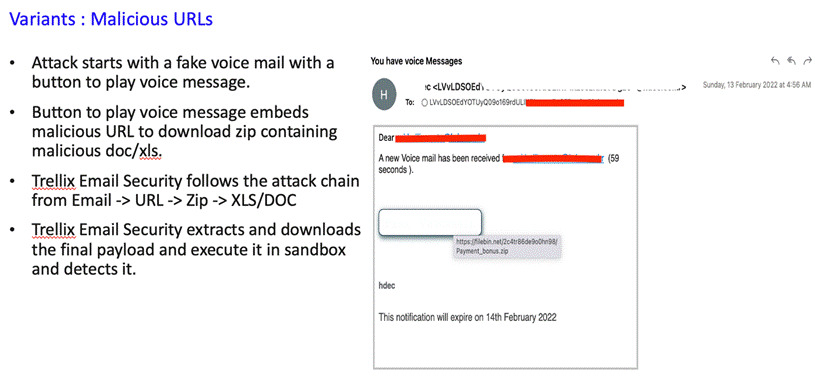

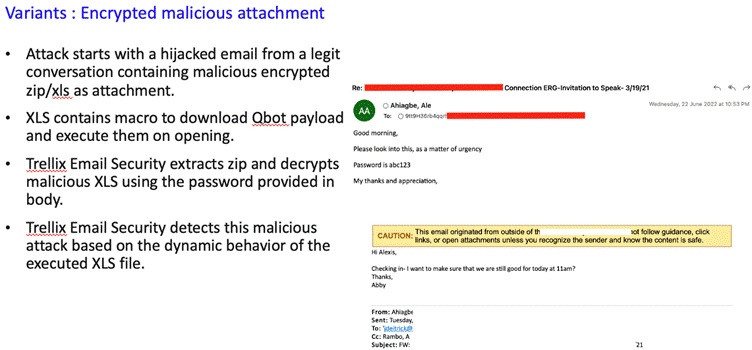

当初、Qbot は Emotet マルウェアによって配布されましたが、現在の主な感染経路は、複数の亜種を含むマルスパム メール キャンペーンです。次のセクションでは、顧客間で広く普及しているバリアントについて説明します。

図 3: Qbot メール (亜種: スキームレス URL)

図 4: Qbot メール (亜種: 悪意のある URL)

図 5: Qbot メール (亜種: 暗号化された悪意のある添付ファイル、スレッド ハイジャック)

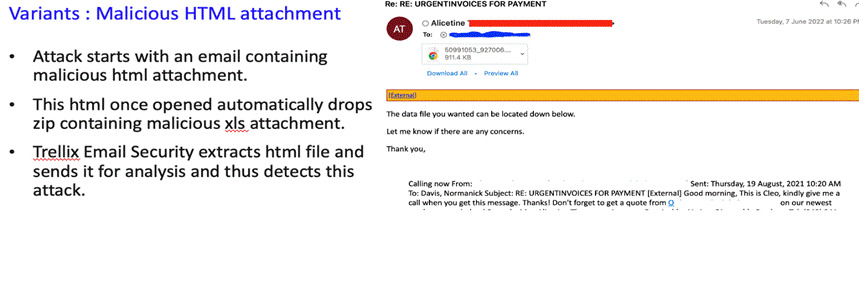

図 6: Qbot メール (亜種: 悪意のある HTML 添付ファイル)

MITRE マッピング

| 攻撃行動 | 例 | MITRE ATT&CK |

|---|---|---|

| .htmlが添付された悪意のあるメール | 攻撃者は、悪意のある.htmlが添付された悪意のある電子メールを開くようにユーザーを誘導しました。 | 初期アクセス/フィッシング (T1566) |

| .htmlファイルがブラウザーで開き、HTML Smuggling を使用して、埋め込まれた.ZIPファイルをハード ドライブにドロップ | ユーザーは、ダウンロード ディレクトリから HTML ファイルを手動でクリックします。 プロセス: Chrome.exe コマンドライン: –single-argument *.html パス:*\\User\\Downloads\\* |

防御回避/難読化されたファイルまたは情報: HTML スマグリング (T1027.006) |

| .ISO イメージを含む、パスワードで保護されたzip ファイル | ユーザーは、ISO ファイルを含むパスワードで保護された zip ファイルを解凍します。 | 防御回避/信頼制御の破壊: Mark-of-the-Web バイパス (T1553.005) |

| ユーザーは、マウントされた ISO イメージから calc.exe を実行する悪意のある Windows ショートカットを実行 | ユーザーがISO ファイルから悪意のあるLNK ファイルをクリックします。 残りの項目は非表示になるため、lnk ファイルのみがユーザーに表示されます。 |

実行/ユーザー実行 (T1204.002) |

| calc.exeは、攻撃者が作成した WindowsCodecs DLL を読み込み | プロセス: Calc.exe Sysmon イベント ID: 7 ImageLoaded: C:\Users\User\Downloads\..\WindowsCodecs.dll |

防御回避/ハイジャック実行フロー: DLL サイドローディング (T1574.002) |

| Calc.exeは Microsoft 署名付きバイナリ ( RegSvr32.exe ) を生成し、 Qbot dll (ローダー)を実行 | 親プロセス: Calc.exe プロセス: Regsvr32.exe |

防御回避/システム バイナリ プロキシ実行 (T1218) |

| RegSvr32.exe(Qbot loader dll)が生成され、Explorer が挿入(最近のバージョンでは、explorer.exe、wermgr.exe、msra.exe などへのインジェクションを確認) | 親プロセス: Regsvr32.exe プロセス: Explorer.exe/wermgr.exe |

防御回避/プロセス インジェクション (T1055) |

| Explorer がスケジュールされたタスクを作成 | 親プロセス: Explorer.exe プロセス:schtasks.exe |

永続性/スケジュールされたタスク/ジョブ: スケジュールされたタスク |

| エクスプローラーが新しいレジストリ エントリを作成 | Symon イベント ID: 13 イベント アクション: レジストリ値セット |

防御回避/レジストリの変更 |

| Explorer は C2 に接続 | Sysmon イベント ID: 3 プロセス: Explorer.exe |

システム バイナリ プロキシの実行/コマンド & コントロール |

| Explorer は、Qbot 検出コマンドのよく知られたシーケンスを実行 | Explorer.exeは、whoami、arp、ipconfig、net view、cmd、nslookup、nltest、net share、route、netstat、net localgroup、qwinsta、および WMI クエリを介したその他の検出アクティビティを生成します。 | ディスカバリー / システム情報ディスカバリー (T1082) |

表 1: MITRE マッピング

Qbot マルウェアの分析

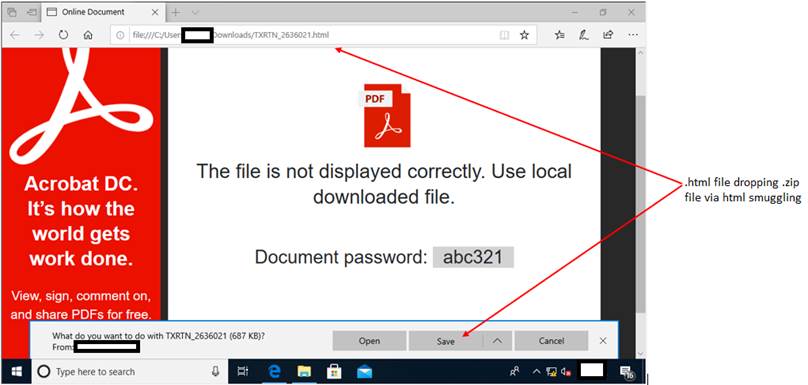

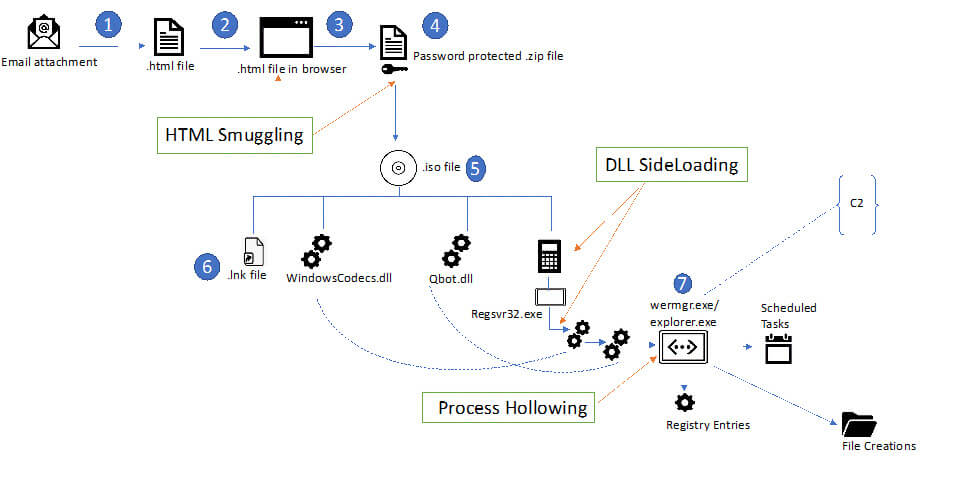

Qbot が被害者に感染する最も一般的な方法は、電子メール経由です。最新のキャンペーンで使用された電子メールには、HTML ファイル (TXRTN_2636021.html) が含まれています。ユーザーは HTML 添付ファイルをダウンロードしてブラウザーで開き、パスワードで保護された ZIP アーカイブ (TXRTN_2636021.zip) を ISO ファイルと共にダウンロードします。

図 7: ドロップされたzipファイルを開くためのパスワードを示すhtmlファイルが、ユーザーのブラウザーに表示される

HTML スマグリング: 非常に回避性の高いマルウェア配信手法

(MITRE:防御回避/難読化されたファイルまたは情報: HTML スマグリング (T1027.006) )

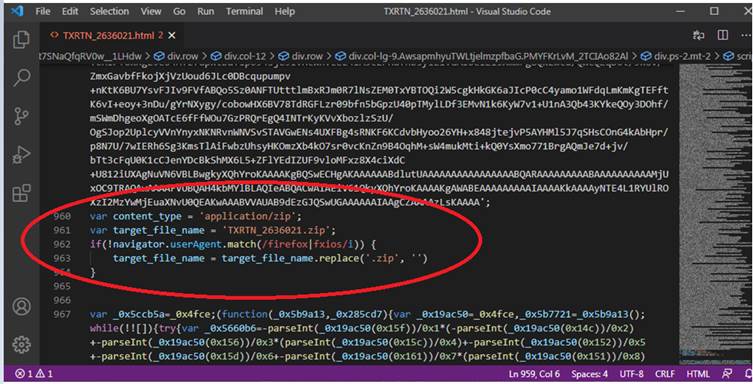

HTML スマグリングは、一見無害な HTML ファイル内に悪意のあるペイロードを隠すことで、攻撃者がコンテンツ フィルタやファイアウォールを通過してペイロードを密輸するのに役立つ回避的なペイロード配信方法です。vscode/notepad ++ で html ファイルを開くと、これがどのように行われているかを簡単に確認できます。この HTML ファイルの JavaScript セクションには、base64 でエンコードされた非常に長い変数があります。JavaScript が zip パッケージを組み立て、デバイスにドロップします。

図 8: 密輸された zip ペイロードを示す HTML コンテンツ

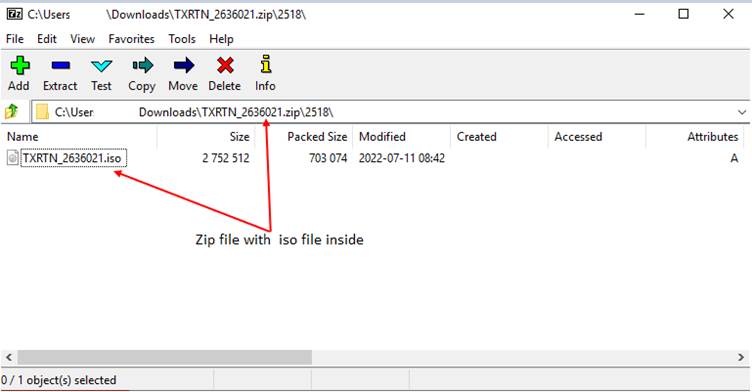

HTMLドキュメントに表示されているパスワードでZIPファイルを解凍すると、ユーザーはISOファイルを取得します。

図 9: zip ファイルと iso を示す 7zip スニップ

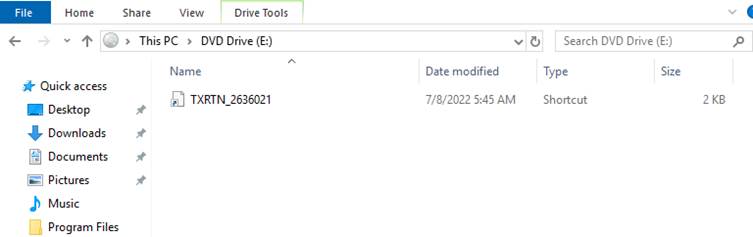

ISO をマウントすると、ユーザーには「LNK」(ショートカット) ファイルのみが表示されます。残りは隠されています。

(MITRE: Defense Evasion/Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) )

図 10: ユーザーに表示される Lnk ファイル

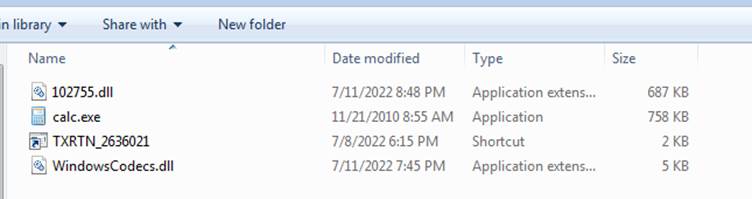

この ISO を解凍すると、以下に示すように、その中に 4 つのファイルがあります。ISO には、.LNK ファイル (ショートカット)、 calc.exe (Windows 電卓)、および 2 つの DLL ファイル (WindowsCodecs.dll と 102755 という名前の Qbot ペイロード)が含まれています。

図 11: dll、lnk ファイル、および calc.exe を示す ISO コンテンツ

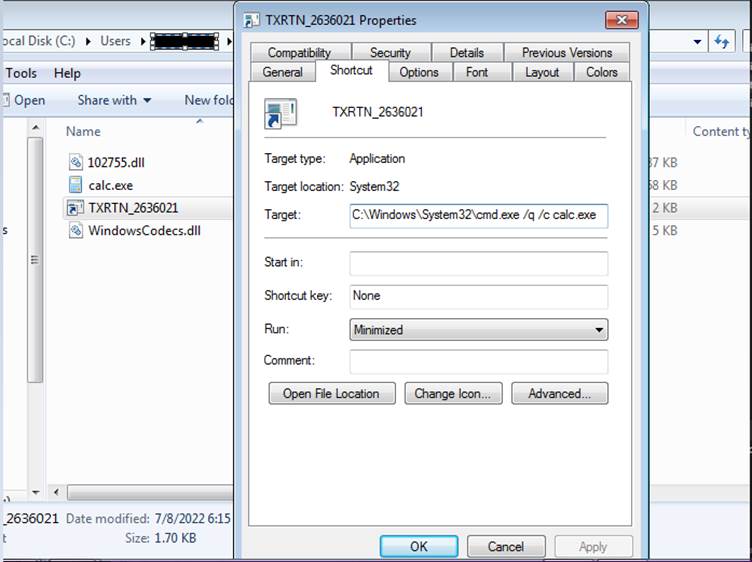

ユーザーがショートカット ファイルをクリックすると、コマンド プロンプトから「calc.exe」が実行され、Qbot マルウェアの感染がトリガーされます。

図 12: 関連付けられているターゲットを示す lnk ファイルのプロパティ

なぜ Windows 7 電卓なのか

DLL サイドローディング:

(MITRE: Defense Evasion/Hijack Execution Flow: DLL Side-Loading (T1574.002) )

Windows では、アプリケーションが実行時に DLL をロードできます。アプリケーションは、完全なパスを指定するか、DLL リダイレクトを使用するか、アプリケーション マニフェストを使用して、ロードする DLL の場所を指定できます。これらのメソッドのいずれも使用されていない場合、定義済みの一連のディレクトリを設定された順序で検索して、DLL を見つけようとします。

ショートカットである Windows 7 Calculator が読み込まれると、正規の WindowsCodecs DLL ファイルが自動的に検索され、読み込まれます。ただし、特定のハードコードされたパスで DLL をチェックせず、Calc.exe 実行可能ファイルと同じフォルダーに配置されている場合、同じ名前の DLL ファイルをロードします。

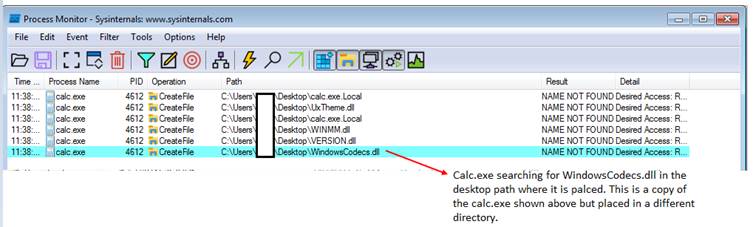

以下のスニップでは、Calc.exe がデスクトップ パスに配置されて実行されていることがわかります。実行を開始すると、WindowsCodecs DLL を検索してロードします。ただし、DLL がデスクトップ パスに存在しなかったため、[結果] タブに「NAME NOT FOUND」と表示されます。

図 13: Calc.exe による windowscodecs.dll のサイドローディング

これは、電卓アプリケーションの Windows 10 バージョンでは機能しなくなりました。そのため、Qbot の背後にいる攻撃者は、これに加えて Windows 7 calc.exe をバンドルしました。

攻撃者は、QuakBot マルウェア (ローダー モジュール) 以外の dll ファイルを起動する独自の悪意のある WindowsCodecs.dll ファイルを作成することで、この欠陥を利用します。したがって、攻撃者は、Windows Calculator などの信頼できるプログラムを介して Qbot を起動することで、セキュリティ アナリストや一部のセキュリティ ソフトウェアを簡単にだますことができます。

なぜステルスなのか

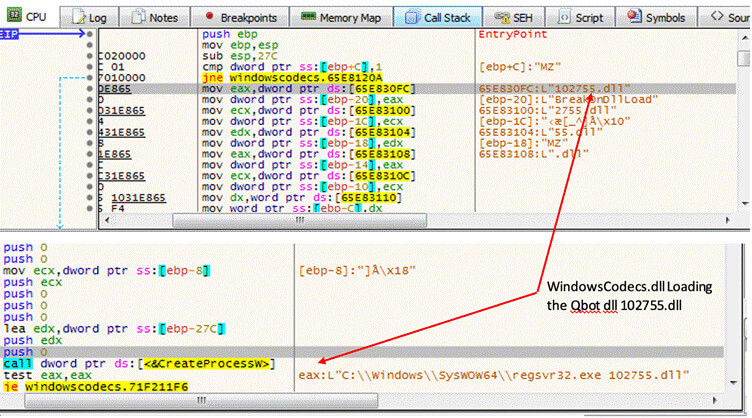

バンドルされている電卓アプリは、正当で良性の Windows 7 電卓です。しかし、前述の欠陥により、電卓は攻撃者によって特別に作成された同じディレクトリから「windowscodecs.dll」をロードします。電卓を実行すると、windowscodecs.dll が読み込まれ、regsvr32 を介して Qbot ローダー ペイロードが読み込まれます。

図 14: CreateProcessW 経由で regsvr32 を利用して Qbot ローダー DLL をロードする Windows コーデック

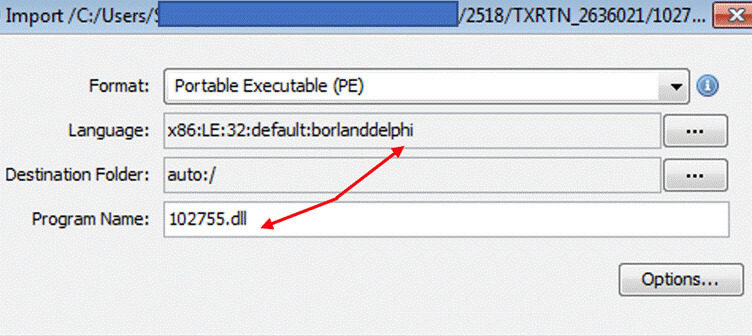

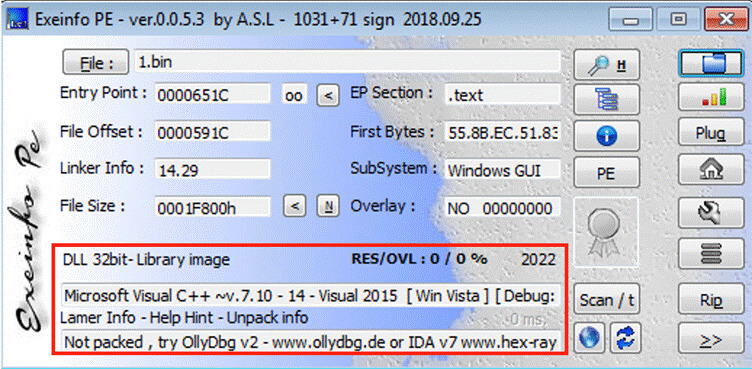

この Qbot ローダー DLL は、x32 ビットの Delphi でコンパイルされたバイナリであり、エクスポート機能はありません。

図 15: Qbot ローダー DLL (Delphi コンパイル済み 32 ビット バイナリ)

ただし、実行されてアンパックされると、コア Qbot ペイロードは、エクスポート機能を備えた VC (C/C++) でコンパイルされたバイナリ (DLL) になります。

図 16: Qbot コア モジュール (C/C++ コンパイル済み 32 ビット バイナリ)

このコア モジュールをさらに分析すると、以前のバージョンの Qbot ペイロードと同じチェックが行われます。

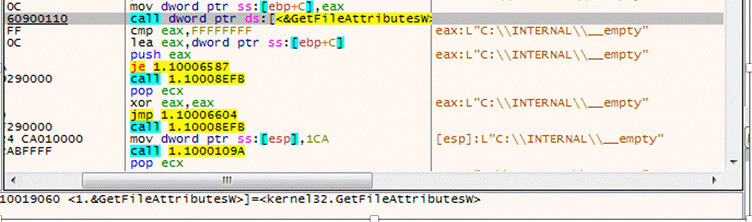

以下は、WinAPI GetFileAttributes “C:\INTERNAL\__empty” を使用して Windows Defender エミュレーションをチェックするマルウェア ペイロードを示しています。

図 17: GetFileAttributesW をチェックする Qbot

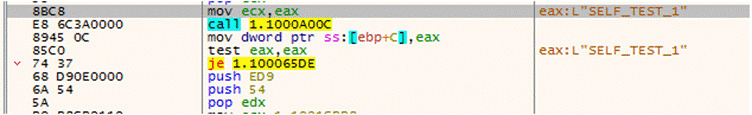

ペイロードは、マシンが感染しているかどうかを確認するための自己デバッグ目的と思われるフラグ SELF_TEST_1 も使用します。

図 18: SELF_TEST_1 フラグを使用した Qbot セルフチェック

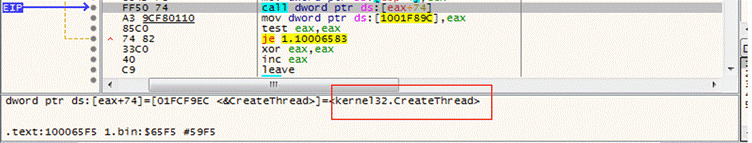

セルフチェック デバッグ テストの後、マルウェアは新しいスレッドを作成し、実行を開始します。

図 19: リモート スレッドを作成する Qbot

その後、このペイロード モジュールは DLL をロード/インポートし、アンチデバッグ チェックとともにシステム プロセスを列挙し、プロセス ハロウイングを介してペイロードを explorer.exe/wermgr.exe に挿入します。

持続性を得る手順とは

Qbot が進化するにつれて、実装のバリエーションを維持するために、スケジュールされたタスクとレジストリ キー/ランキーの使用に依存し続けています。

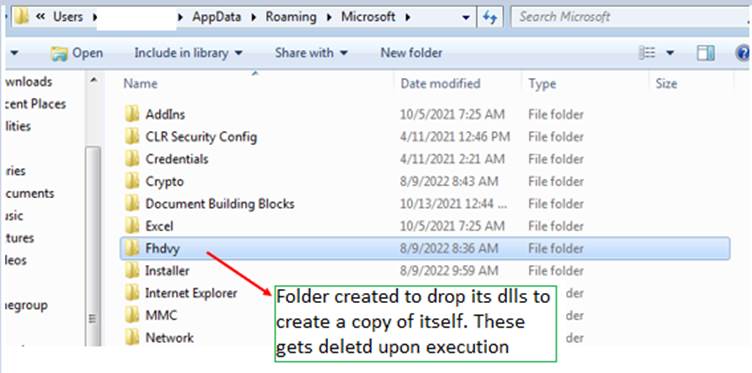

コア ペイロードが実行されると、Qbot は次の 3 つの手順で持続性を獲得します。

- 以下のフォルダーに自身をコピー

%AppData%\Roaming\Microsoft\{RandomStrings} - 上記のペイロードを指すレジストリ値を作成

- ローダー 102755.dll を起動するスケジュールされたタスク実行

フォルダの作成:

図 20: AppData Roaming で作成されたフォルダー、DLL のドロップ

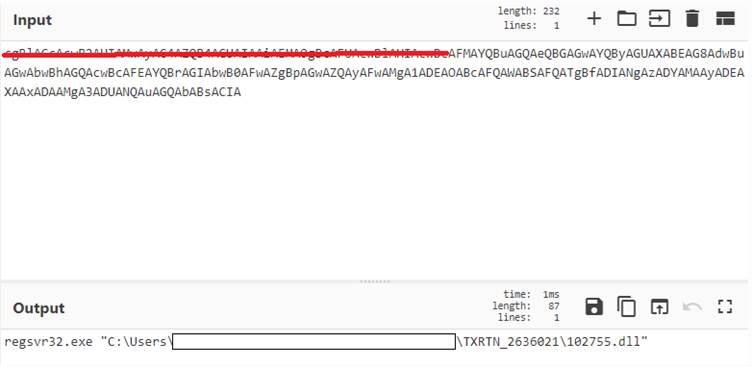

ドロップされた DLL は、以下に示すように regsvr32.exe を介してロードされます。

図 21: ドロップされた DLL を RegSvr32 経由で実行

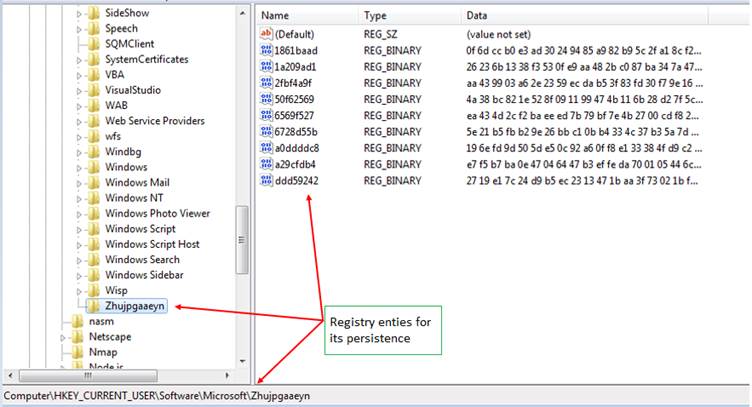

レジストリ エントリ:

(MITRE: Persistence/Defense Evasion/Modify Regsitry )

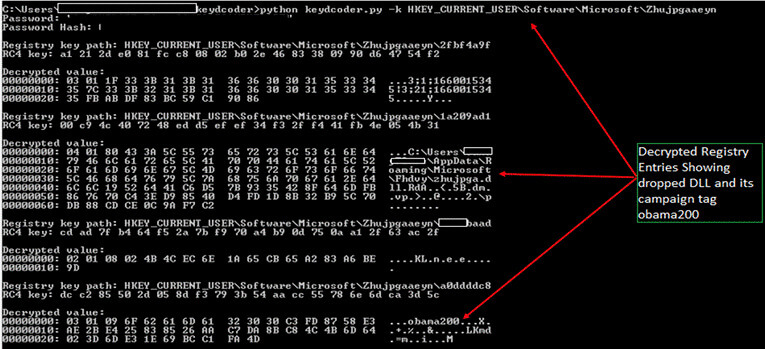

最新のペイロード バージョンでは、Qbot は構成ファイルを「.dat」形式で作成することから移行しました。現在、クローン化された dDLL エントリをボットネット/キャンペーン ID とともに、暗号化されたレジストリ キーとして「HKCU\Software\Microsoft\」ハイブに書き込みます。

図 22: HKCU Hive で作成されたレジストリ キー

レジストリ エントリは、システムに依存するパスワード ハッシュ、構成 ID などを使用して暗号化されます。復号化すると、BotID/キャンペーン ID、感染時刻、DLL ローダー パスなどが明らかになります。

図 23: 復号化されたレジストリ キー

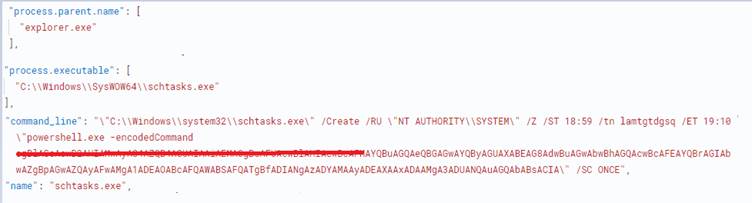

スケジュールされたタスクの持続性:

(MITRE: Persistence/Scheduled Task/Job: Scheduled Task )

Qbot のペイロード バージョンが異なる最も重要な点の 1 つは、永続化のためのスケジュールされたタスクの作成です。最近の Qbot ペイロードは、作成中にランダムに生成されたタスク名を使用していることが確認されています。

注入された Explorer.exe は、schtasks.exe を利用してスケジュールされたタスクを作成します。

図 24: スケジュールされたタスクの作成

上記のコマンドは base64decode されており、下の図のようにデコードできます。

図 25: ローダー DLL を指すデコードされたスケジュールされたタスク コマンド

Calling Home: C2通信

(MITRE: System Binary Proxy Execution / Command & Control )

実行されて被害者への感染に成功すると、ホームとなります。ハードコードされた C2 リストから各 IP に対して ping を実行します。IP が応答すると、被害者の指紋データを含む POST 要求を送信します。

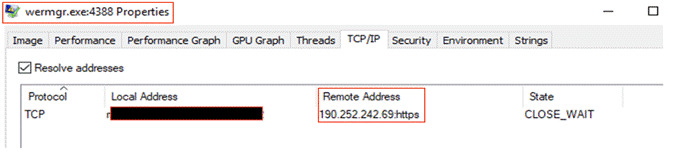

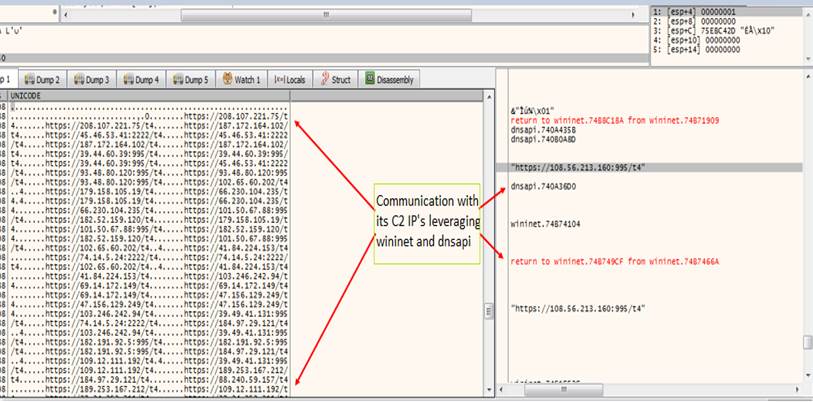

挿入されたプロセス (explorer.exe/wermgr.exe) は、wininet、dnsapi、およびスリープ機能を利用して、C2 リスト内のすべての IP に対して ping を実行します。IPへのリクエストが通信のボトルネックにならないようにスリープ機能を設定。

図 26: C2 接続を開始した wermgr プロセス

図 27: C2 通信

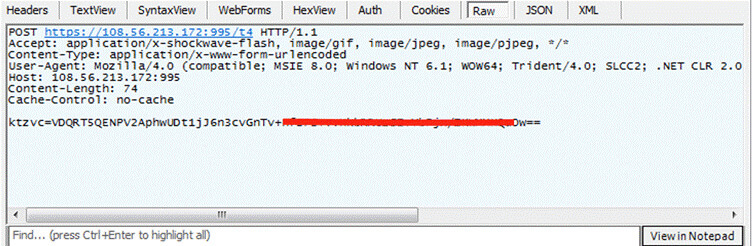

ping リクエストに応答する C2 に対して、Qbot は、以下に示すように、被害者のフィンガープリントの詳細で構成される POST リクエストを送信します。

図 28: C2 IP への POST リクエスト

攻撃の流れ

図 29: 感染フローの概要

Appendix

検出の機会

次のセクションでは、特定の Trellix 製品の検出を、Qbot と関連する脅威の表面化に役立つカスタム シグマ ルールと IOC とともに提供します。

| Trellix 製品 | 検出シグネチャ | ||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| Trellix Network Security Trellix VX Trellix Cloud MVX Trellix File Protect Trellix Malware Analysis Trellix SmartVision Trellix Email Security Trellix Detection as Service |

|

||||||||||||||||

| Trellix エンドポイント セキュリティ (HX) |

|

||||||||||||||||

| Trellix Hellix |

|

Helix ハンティング クエリ

metaclass:windows ((class=ms_defender category:`advancedhunting-devicefileevents`

action:`filecreated`) OR (source:`microsoft-windows-sysmon` eventid=11))

filename:[`*.html`,`*.zip `,`*.iso`,`*.lnk`] ファイル名:/TXRTN_[0-9]{7}/ ?

OR

metaclass:windows ((class=ms_defender カテゴリ:`advancedhunting-devicefileevents`) OR

(ソース:`microsoft-windows-sysmon` eventid=[11,23,26]) OR (ソース:`microsoft-windows-security-

auditing` eventid=4663 カテゴリ:`ファイル システム`) ファイル名:[`*.html`,`*.zip`,`*.iso`,`*.lnk`]

ファイル名:/TXRTN_[0-9]{7}/ ?

Helix hunting queries

metaclass:windows ((class=ms_defender category:`advancedhunting-devicefileevents`

action:`filecreated`) OR (source:`microsoft-windows-sysmon` eventid=11))

filename:[`*.html`,`*.zip`,`*.iso`,`*.lnk`] filename:/TXRTN_[0-9]{7}/ ?

OR

metaclass:windows ((class=ms_defender category:`advancedhunting-devicefileevents`) OR

(source:`microsoft-windows-sysmon` eventid=[11,23,26]) OR (source:`microsoft-windows-security-

auditing` eventid=4663 category:`file system`) filename:[`*.html`,`*.zip`,`*.iso`,`*.lnk`]

filename:/TXRTN_[0-9]{7}/ ?

Custom Sigma rules:

title: suspicious DLL SideLoading by calc

status: Experimental

description: Detects the DLL-Sideloading of windowscodecs.dll by calc.exe.

date: 04/08/2022

logsource:

product: windows

category: image_load

detection:

selection:

– ImageLoaded|endswith:

– ‘\WindowsCodecs.dll’

– Image|endswith:

– ‘calc.exe’

filter:

– Imageloaded|startswith:

– ‘C:\Windows\System32\’

– ‘C:\Windows\Syswow64\’

condition: selection and not filter

falsepositives:

– Unknown

level: high

tags:

– DLL Side-Loading

– T1574.002

=======

title: Suspicious calc child process

status: Experimental

description: Detects the suspicious child process of calc

date: 04/08/2022

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith:

– ‘\\calc.exe’

Image|endswith:

– ‘\\regsvr32.exe’

condition: all of them

falsepositives:

– Unknown

level: high

tags:

– SystemBinary Proxy Execution

– T1218.010

=======

title: Suspicious process injection to explorer

status: Experimental

description: Detects the suspicious regsvr32 child process

date: 04/08/2022

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith:

– ‘\\regsvr32.exe’

Image|endswith:

– ‘\\Explorer.exe’

condition: all of them

falsepositives:

– Uknown

level: high

tags:

– SystemBinary Proxy Execution

– T1218.010

=======

title: Suspicious commands arguments from Explorer

status: Experimental

description: Detects the suspicious commandlines from explorer

date: 04/08/2022

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith:

– ‘\\Explorer.exe’

commandLine|contains:

– ‘whoami /all’

– ‘arp -a’

– ‘ipconfig /all’

– ‘net view /all’

– ‘cmd /c set’

– ‘nslookup -querytype=ALL -timeout=10 _ldap._tcp.dc._msdcs’

– ‘nltest /domain_trusts /all_trusts’

– ‘net share’

– ‘netstat -nao’

– ‘net localgroup’

– ‘qwinsta’

condition: all of them

falsepositives:

– Uknown

level: high

tags:

– System Information Discovery

– T1082

=======

title: Suspicious commands arguments from Wermgr.exe

status: Experimental

description: Detects the suspicious commandlines from wermgr.exe

date: 04/08/2022

logsource:

category: process_creation

product: windows

detection:

selection:

ParentImage|endswith:

– ‘\\Wermgr.exe’

commandLine|contains:

– ‘whoami /all’

– ‘arp -a’

– ‘ipconfig /all’

– ‘net view /all’

– ‘cmd /c set’

– ‘nslookup -querytype=ALL -timeout=10 _ldap._tcp.dc._msdcs’

– ‘nltest /domain_trusts /all_trusts’

– ‘net share’

– ‘netstat -nao’

– ‘net localgroup’

– ‘qwinsta’

condition: all of them

falsepositives:

– Uknown

level: high

tags:

– System Information Discovery

– T1082

=====

title: Explorer Initiated a network Connection

status: experimental

description: |

Adversaries may abuse explorer.exe to proxy execution of malicious payloads and connect with C2.

references:

date: 04/08/2022

logsource:

category: network_connection

product: windows

detection:

selection:

Initiated: ‘true’

Image|endswith: ‘\explorer.exe’

condition: selection

falsepositives:

– Legitimate explorer.exe connections over networks

level: medium

tags:

– Defense Evasion

– T1218.007

=====

title: WerMgr Initiated a Network Connection

status: experimental

description: |

Adversaries may abuse wermgr.exe to proxy execution of malicious payloads and connect with C2.

references:

date: 04/08/2022

logsource:

category: network_connection

product: windows

detection:

selection:

Initiated: ‘true’

Image|endswith: ‘\wermgr.exe’

condition: selection

falsepositives:

– Legitimate wermgr.exe connections over networks

level: medium

tags:

– Defense Evasion

– T1218.007

IOCs:

ファイル

ファイル名: TXRTN_2636021.html

ハッシュ: 5cb20a0bfc5e3e2ae8398b1840adf7ae

— —

ファイル名: TXRTN_2636021.iso

ハッシュ: 17be394b5cd6d74c3709e39f02cd1aa3

— —

ファイル名: WindowsCodecs.dll

ハッシュ: 491e9489c9e11f8b9d3d77239559a194

— —

ファイル名: 102755.dll

ハッシュ: 217f7ddedf40dbe456ce13bf01bd74fc

— —

ファイル名: zhujpga.dll/ mfvffncbov.dll (複製された dll)

ハッシュ: 217f7ddedf40dbe456ce13bf01bd74fc

ネットワーク通信

http://94.59.15.56:2222

http://94.59.15.204:2222

http://94.59.15.166:2222

http://94.36.193.62:2222

http://94.36.193.38:2222

http://94.36.193.154:2222

http://93.48.80.99:995

http://93.48.80.92:995

http://93.48.80.238:995

http://92.132.132.196:2222

http://92.132.132.160:2222

http://92.132.132.112:2222

http://89.211.209.7:2222

http://89.211.209.252:2222

http://89.211.209.156:2222

http://86.97.246.37:1194

http://86.97.246.230:1194

http://86.97.246.217:2222

http://86.97.246.171:1194

http://86.97.246.157:1194

http://86.97.246.143:2222

http://86.97.246.133:2222

http://86.213.75.210:2078

http://86.213.75.17:2078

http://86.213.75.13:2078

http://84.241.8.223:32103

http://84.241.8.203:32103

http://84.241.8.149:32103

http://84.241.8.131:32103

http://81.158.239.89:2078

http://81.158.239.219:2078

http://81.158.239.163:2078

http://81.158.239.10:2078

http://80.11.74.71:2222

http://80.11.74.238:2222

http://80.11.74.179:2222

http://80.11.74.146:2222

http://74.14.5.212:2222

http://74.14.5.178:2222

http://72.252.157.62:995

http://72.252.157.250:990

http://72.252.157.245:990

http://72.252.157.233:995

http://72.252.157.212:990

http://72.252.157.106:995

http://70.51.137.22:2222

http://70.51.137.209:2222

http://70.51.137.204:2222

http://70.51.137.15:2222

http://67.69.166.80:2222

http://67.69.166.36:2222

http://67.69.166.245:2222

http://63.143.92.90:995

http://63.143.92.26:995

http://63.143.92.221:995

http://63.143.92.15:995

http://46.100.25.55:61202

http://46.100.25.153:61202

http://46.100.25.145:61202

http://45.46.53.7:2222

http://45.46.53.77:2222

http://45.46.53.221:2222

http://40.134.246.56:995

http://40.134.246.216:995

http://40.134.246.149:995

http://39.57.56.30:995

http://39.57.56.206:995

http://39.57.56.201:995

http://39.53.124.45:995

http://39.53.124.148:995

http://39.53.124.135:995

http://39.52.59.37:995

http://39.52.59.234:995

http://39.52.59.184:995

http://39.52.221.84:995

http://39.52.221.39:995

http://39.52.221.205:995

http://39.49.41.55:995

http://39.49.41.28:995

http://39.49.41.181:995

http://39.44.60.65:995

http://39.44.60.51:995

http://39.44.60.187:995

http://39.41.16.33:995

http://39.41.16.31:995

http://39.41.16.109:995

http://38.70.253.70:2222

http://38.70.253.56:2222

http://38.70.253.213:2222

http://38.70.253.154:2222

http://37.208.131.96:50010

http://37.208.131.249:50010

http://37.208.131.230:50010

http://37.208.131.224:50010

http://37.186.58.41:995

http://37.186.58.18:995

http://37.186.58.153:995

http://32.221.224.83:995

http://32.221.224.7:995

http://32.221.224.201:995

http://32.221.224.102:995

http://24.178.196.74:2222

http://24.178.196.228:2222

http://24.178.196.227:2222

http://24.178.196.177:2222

http://24.158.23.45:995

http://24.158.23.219:995

http://24.158.23.204:995

http://24.158.23.104:995

http://217.165.157.245:995

http://217.165.157.243:995

http://217.165.157.121:995

http://217.128.122.182:2222

http://217.128.122.112:2222

http://217.128.122.108:2222

http://201.172.23.70:2222

http://201.172.23.6:2222

http://201.172.23.174:2222

http://201.172.23.102:2222

http://196.203.37.228:80

http://196.203.37.212:80

http://196.203.37.190:80

http://196.203.37.106:80

http://186.90.153.39:2222

http://186.90.153.237:2222

http://186.90.153.182:2222

http://186.90.153.116:2222

http://182.191.92.39:995

http://182.191.92.238:995

http://182.191.92.221:995

http://177.94.65.55:32101

http://177.94.65.158:32101

http://177.94.65.146:32101

http://177.189.180.240:32101

http://177.189.180.207:32101

http://177.189.180.135:32101

http://176.45.218.186:995

http://176.45.218.13:995

http://176.45.218.125:995

http://174.80.15.53:2083

http://174.80.15.34:2083

http://174.80.15.165:2083

http://173.21.10.75:2222

http://173.21.10.31:2222

http://173.21.10.116:2222

http://172.115.177.254:2222

https://190.252.242.69:443

http://172.115.177.201:2222

http://172.115.177.127:2222

http://172.115.177.112:2222

http://121.7.223.219:2222

http://121.7.223.20:2222

http://121.7.223.143:2222

http://120.150.218.51:995

http://120.150.218.202:995

http://120.150.218.139:995

http://120.150.218.119:995

http://111.125.245.20:995

http://111.125.245.205:995

http://111.125.245.203:995

http://108.56.213.36:995

http://108.56.213.172:995

http://108.56.213.142:995

http://106.51.48.3:50001

http://106.51.48.248:50001

http://106.51.48.139:50001

http://104.34.212.96:32103

http://104.34.212.33:32103

http://104.34.212.152:32103

http://103.133.11.48:995

http://103.133.11.241:995

http://103.133.11.181:995

http://103.116.178.228:995

http://103.116.178.196:995

http://103.116.178.195:995

http://101.50.67.85:995

http://101.50.67.74:995

http://101.50.67.72:995

http://100.38.242.94:995

http://100.38.242.193:995

http://100.38.242.149:995

http://100.38.242.134:995

http://1.161.79.219:995

http://1.161.79.166:995

http://1.161.79.139:995

https://182.52.159.207

https://89.101.97.204

https://86.97.10.196

https://108.56.213.172:995

https://103.133.11.241:995

https://86.97.246.133:2222

https://39.41.16.109:995

本記事およびここに含まれる情報は、啓蒙目的およびTrellixの顧客の利便性のみを目的としてコンピュータ セキュリティの研究について説明しています。Trellixは、脆弱性合理的開示ポリシーに基づいて調査を実施しています。記載されている活動の一部または全部を再現する試みについては、ユーザーの責任において行われるものとし、Trellixおよびその関連会社はいかなる責任も負わないものとします。

※本ページの内容は2022年8月24日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Demystifying Qbot Malware

著者:Adithya Chandra、Sushant Kumar Arya