スパイウェアをインストールするAndroidアプリ「Golden Cup」

世界中のサッカーファンがワールドカップでの各国代表チームの活躍に熱狂しています。その一方で、Google Playに配信された最近のスパイウェアによる攻撃は、残念ながら美しい試合を時折傷つけています。フィッシングメールではユーザーを誘惑するために災害やスポーツイベントを利用することが多いため、ソーシャルエンジニアリングの手口としてビッグイベントを利用することは新しいことではありません。

「Golden Cup」は、ユーザーのデバイスにスパイウェアをインストールする悪意のあるアプリです。 Google Playを介して配信され、現在および過去のワールドカップの記録を検索したり、試合をストリーミングする機能を提供していました。McAfee Mobile Securityは、この脅威をAndroid/FoulGoal.Aとして検知します。すでにこの悪質なアプリケーションはGoogle Playストアから削除されています。

このアプリはインストールされると、典型的なスポーツアプリであり、マルチメディアコンテンツやイベントに関する一般的な情報を表示します。このデータのほとんどは、悪意のある活動を行わないWebサービスからのものです。しかし、バックグラウンドで、ユーザーの同意を得ることなしにデバイス情報を別のサーバーに転送します。

データの収集

このスパイウェアは、感染デバイスから多くの端末情報を収集します。

- 電話番号

- インストールされたアプリ

- デバイスモデル、製造元、シリアル番号

- 使用可能な内部ストレージ容量

- デバイスID

- Androidバージョン

- IMEIやIMSI番号

このスパイウェアによるデータ収集はより大きな感染の第一歩にすぎません。このスパイウェアは外部ソースのdexファイルをロードする機能を有し、C&Cサーバーに接続して、より悪質な動作を行うための第2ステージをダウンロード、解凍そして展開して、攻撃を拡大させます。

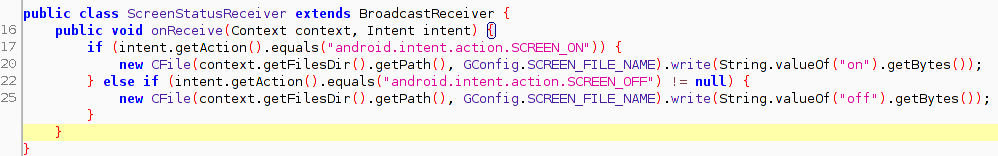

Android/FoulGoal.Aは、画面のオン/オフを検出し、これを内部ファイルscrn.txtに記録し、ユーザが画面を見ているときに「on」または「off」の文字列を記録します:

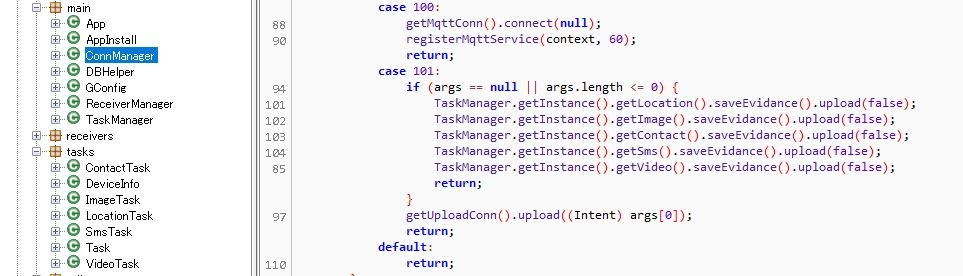

また、感染デバイスと悪意のあるサーバーとの間の通信チャネルとしてMQTT(Message Queuing Telemetry Transport)通信プロトコルを使用してコマンドを送受信します。

データの暗号化

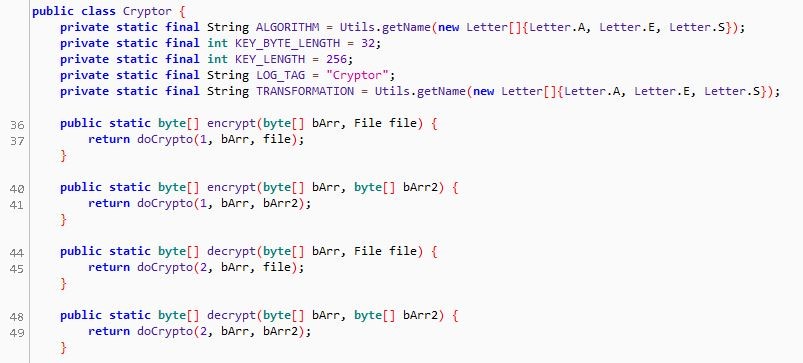

収集されたユーザーデータは、制御サーバーに送信される前にAES (Advanced Encryption Standard)共通鍵暗号アルゴリズムで暗号化されます。Cryptorクラスは、暗号化と復号の機能を提供し、doCrypto関数は共通関数として定義されています。関数の最初のパラメータが「1」の場合には暗号化、「2」の場合にはデータやファイルの復号を行います。

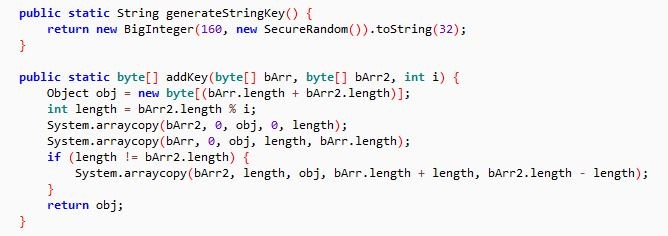

難読化のための暗号鍵は、SecureRandom関数を使用して動的に生成されます。addKey関数は、生成した暗号鍵を送信データに埋め込みます。暗号鍵を含まれたデータが制御サーバーにアップロードされます。

マルウェア作者は、Google Bouncerとネットワーク検査製品の検出を逃れるために、アップロードデータをAES暗号化手法により難読化しています。

私たちの分析によると、少なくとも300件の感染があり、最初のワールドカップ試合が始まる前の6月8日~12日までの間に発生したと推測しています。

第2ラウンド

攻撃の第2段階では、暗号化されたdexファイルが利用されます。ファイルは .data 拡張子を持ち、C&Cサーバーからダウンロードされ、第1段階のマルウェアによって動的にロードされます。暗号化されたファイルをアップロードするのと同じメカニズムでdexファイルが抽出されます。埋め込まれた暗号鍵の位置は、コンテンツサイズと第1段階のマルウェア内にハードコードされた固定値から識別することができます。

復号後、zip形式でout.dexというファイルを発見しました。このdexファイルには、SMSメッセージ、連絡先、マルチメディアファイル、端末の位置情報といった感染デバイスに対するスパイ機能が含まれています。

第2段階の制御サーバーは、第1段階の制御サーバーとは異なりますが、データの暗号化方法やサーバー上のフォルダ構造は最初の段階と同じです。

私たちは、制御サーバー上に暗号化されたある被害者のGPS位置情報や音声ファイル(3gp形式)を発見しました。

スパイウェアの亜種

私たちは、同じ作者によって作成され、出会い系アプリとしてGoogle Play上で公開されたこの脅威に関連した2つの亜種を発見しました。すべてのアプリはGoogle Playから削除されていますが、私たちのテレメトリーデータによると、一部のユーザー端末においてこのスパイウェアは活動し続けています。

私たちのテレメトリーデータは、このアプリをダウンロードした大部分は中東地域のユーザーであることを示しています。おそらく、ワールドカップを話題にしたヘブライ語のTwitterの投稿によりこのスパイウェアのアプリが拡散されたことに起因しているためでしょう。

McAfee Mobile Securityのユーザーは、この脅威のすべての亜種はAndroid/FoulGoal.Aとして検知され、保護されています。

※本ページの内容は 2018年7月12日更新のMcAfee Blogの抄訳の一部を編集しています。

原文: Google Play Users Risk a Yellow Card With Android/FoulGoal.A

著者: Irfan Asrar and Raj Samani