本記事は、Intel471および McAfee Enterprise Advanced Threat Research(ATR)との共著です。Covewareの貢献に感謝いたします。

目次

エグゼクティブサマリー

McAfee Enterprise ATRは、Groove Gangが以前のアフィリエイトまたはサブグループとしてBabukギャングに関連付けられていることを確信しています。これらのサイバー犯罪者は、ランサムウェア自体の制御を優先する以前のアプローチではなく、被害者のネットワークを制御することから得られる不当な利益に焦点を当てるために、従来のRansomware-as-a-Serviceのヒエラルキーとは異なるアプローチを取っています。

序章

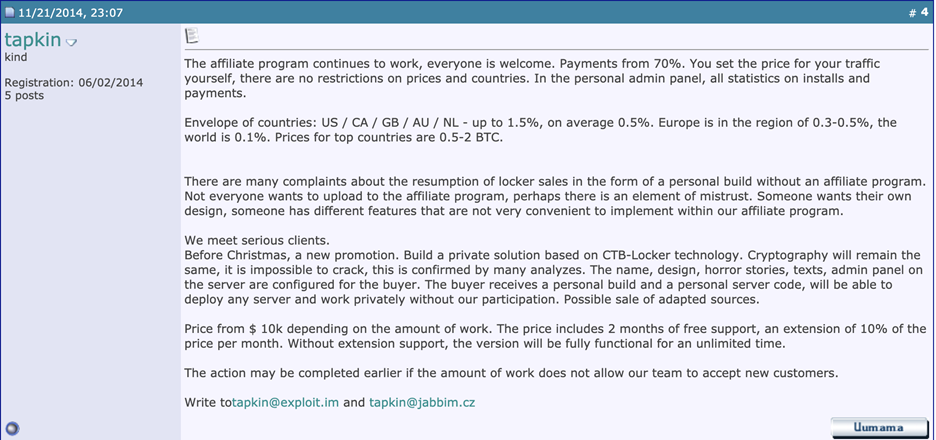

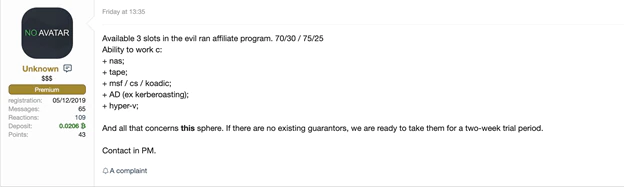

長年にわたり、Ransomware-as-a-Service(RaaS)の世界は、やや階層的で構造化された組織として認識されていました。ランサムウェアの開発者は、フォーラムでRaaSプログラムを宣伝し、アフィリエイトがチームに参加して犯罪を犯すためのスロットを開きます。RaaS管理者は、潜在的なアフィリエイトとのインタビューを実施して、参加するのに十分なスキルがあることを確認します。歴史的に、CTBロッカーでは、ボットネット、エクスプロイトキット、または盗まれたクレデンシャルを介して十分なインストールを生成するアフィリエイトに重点が置かれていましたが、近年では、さまざまな悪意のあるツールと悪意のないツールを使用して、ネットワーク全体に侵入して侵害できるようになっています。

専門家は、従来の組織犯罪グループの階層をピラミッド構造として説明することがよくあります。歴史的に、ラ・コサ・ノストラ、麻薬カルテル、無法者のモーターギャングはそのような方法で組織されていました。しかし、犯罪の実行に関連するロジスティクスのさらなる専門化と専門化により、グループは、現在のニーズに応じて、より流動的に連携する、より日和見的なネットワークベースのグループに進化しました。

サイバー犯罪の世界で協力する犯罪者は目新しい概念ではありませんが、RaaSグループの階層は、グループの開発者/管理者と関連組織の間の力の不均衡により、他の形態のサイバー犯罪と比較してより厳格です。

長い間、RaaSの管理者と開発者が最上位のターゲットとして優先され、スキルが低いと認識されていたアフィリエイトを無視することがよくありました。これは、RaaSエコシステムに混乱がないことと相まって、スキルの低いアフィリエイトが繁栄し、非常に有能なサイバー犯罪者に成長できる雰囲気を作り出しました。

ただし、この成長には結果がないわけではありません。最近、RaaSエコシステムの新しい章の始まりとなる可能性のある特定のイベントを観察しました。

RaaSモデルの亀裂

サイバー犯罪者の地下への信頼は、秘密裏であり、人々に彼らがふさわしい対価を支払うなど、いくつかのことに基づいています。合法的な仕事と同じように、従業員が自分の貢献が十分に報われていないと感じたとき、それらの人々は組織内で摩擦を引き起こし始めます。ランサムウェアは近年数十億ドルを生み出しており、そのような収益を得ている中で、公平なシェアを得られていないことに不満を持つ層が出てくるのは想像に難くありません。

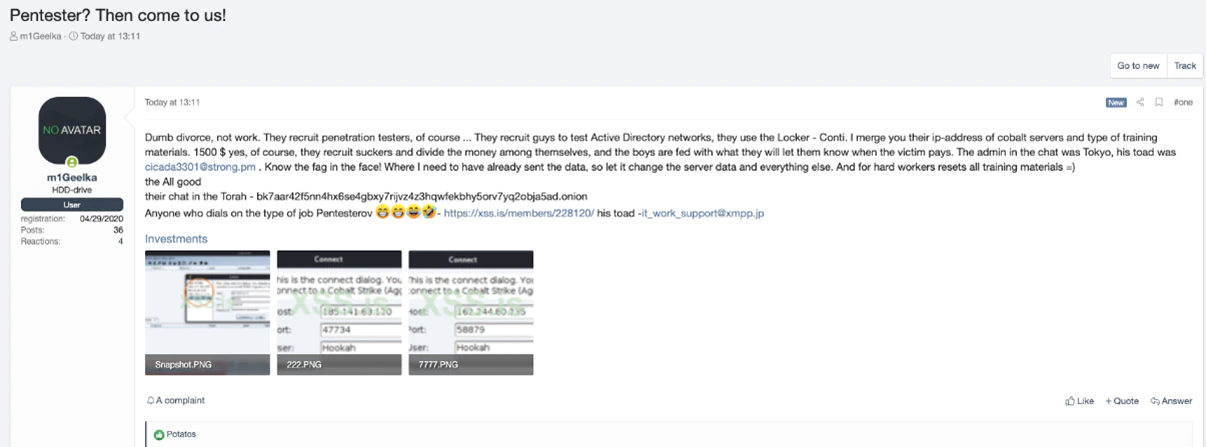

最近、元Contiのアフィリエイトは彼らの収益の取り分に不満を持っており、下のスクリーンショットに示すように、完全なConti攻撃プレイブックとCobaltStrikeインフラストラクチャをオンラインで開示することを決定しました。

過去には、ATRは、特定のRaaSグループに所属する個人から、他のRaaSメンバーや管理者に恨みを表明し、期限内に支払われていない、または彼らのシェアが彼らが投入した仕事の量に比例していないと主張してアプローチされてきました。

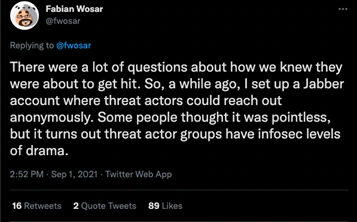

最近、セキュリティ研究者のFabian Wosarは、不満を持ったサイバー犯罪者が匿名で連絡を取るための専用のJabberアカウントを開設し、高いレベルの反応があったと述べました。

さらに、人気のあるサイバー犯罪フォーラムは、コロニアルパイプラインへの攻撃以来、ランサムウェア犯罪者の広告を禁止しています。現在、グループには、積極的に採用したり、優先順位を示したり、エスクローを提供したり、モデレーターによるバイナリのテストを行ったり、紛争を解決したりするためのプラットフォームがありません。可視性の欠如により、RaaSグループが信頼性を確立または維持することが困難になり、RaaS開発者が地下で現在のトップの地位を維持することが困難になります。

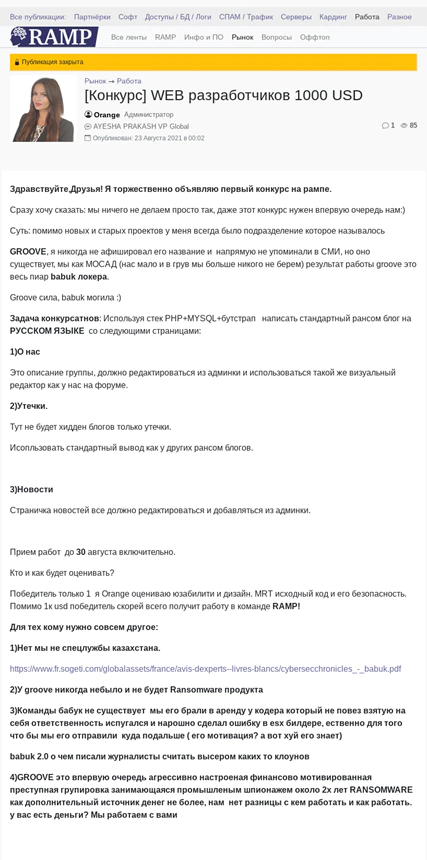

敬意を表して…。RAMPフォーラムとOrange

Babukの閉鎖やコロニアルパイプライン社の影響、Kaseya社の攻撃などからの余波を受け、ランサムウェア関連のサイバー犯罪者の一部がRAMPとして知られているフォーラムに落ち着いたようです。

図5の投稿の翻訳(抄訳)

Orange

Hello みなさん!Rampでの最初のコンテストを発表できることをうれしく思います。理由がない限り何もしませんが、結局のところ、このコンテストから最も恩恵を受けるのは私たちです。 ?

新旧のさまざまなプロジェクトに加え、私は常にGROOVEと呼ばれるこのユニットを持っていました—これまでその名前を明らかにしたことはなく、メディアで直接言及されたこともありませんが、存在します—私たちはモサドのようなものです(私たちは少数であり、雇用していません)。Groove rocks, and Babuk stinks ?

課題:PHPスタック+ MYSQL +ブートストラップを使用して、ロシア語で標準のランサムウェアオペレーターのブログを次のようなページをコーディングしてください。

1)About us

グループの説明。管理パネルから編集可能で、フォーラムと同じビジュアルエディタを使用する必要があります。

2)リーク

隠されたブログはなく、リークするだけです。

他のランサムウェアオペレーターのブログと同じように、標準の表示を使用します。

3)ニュース

ニュースページ; 管理パネルからニュースを追加および編集できる必要があります。

8月30日までのご応募をお待ちしております。

誰がどのようにエントリーを評価するかについては、まず、勝者は1人のみです。私、Orangeは、ブログの使いやすさとデザインを評価します。そしてMRTが、各エントリのソースコードとそのセキュリティを評価します。1,000米ドルに加えて、勝者はおそらくRAMPチームに採用されるでしょう!

さて、まったく異なることに興味を持っている人のために:

1)残念ながら私たちはカザフの諜報機関とは関係がありません。

https://www.fr.sogeti.com/globalassets/france/avis-dexperts–livres-blancs/cybersecchronicles_-_babuk.pdf

2)Groove独自でランサムウェア製品は持っておらずその方針が変更されることもありません。

3)Babukチームは存在しません。あるコーダーからランサムウェアを借りましたが、影響を懸念しESX Builderにエラーを残すことにしました。見出しになったBabuk2.0は真剣に受け止められるべきではなく、非常に愚かな冗談に過ぎないと見なしてください。

4)Grooveは、何よりもまず、約2年間、産業スパイを扱っている積極的な経済的動機のある犯罪組織です。ランサムウェアは単なる追加の収入源にすぎません。誰とどのように協力するかは関係なく、お金があるかどうかです。私たちは稼いでいます。

RAMPを分析し、メイン管理者Orangeからの上記の投稿を見ると、選択された名前から、正当なサイバー脅威インテリジェンスの専門家の写真であるOrangeのプロファイルのアバターまで、数多くの言及がなされていることを無視することはできません。

RAMP Ransom AnonMark [et] Place

RAMPは、2021年7月に脅威アクターのTetyaSluhaによって作成されました。TetyaSluhaは後にMonicaから「Orange」に変更しました。この犯罪者は、2021年春にコロニアルパイプラインとワシントンDCの警視庁に対する注目を集めたランサムウェア攻撃により、主要なサイバー犯罪フォーラムから毒性が強すぎるために追放された後、フォーラムは他のランサムウェア関連の脅威アクターに特に対応すると主張しました。

Orangeは、最初の立ち上げ時に、フォーラムの名前は、2017年にロシアの法執行機関によって削除された現在は廃止されたロシア語の地下薬物市場「Russian Anonymous Market place」への賛辞であると主張しました。サイバー犯罪フォーラムの名前は、おそらく「Ransom AnonMark [et] Place」の略です。

フォーラムは当初、Babukランサムウェアギャングと漏洩した企業データのPayload.binマーケットプレイスが運営するネームアンドシェイムブログを以前にホストしていたのと同じTORベースのリソースで開始されました。フォーラムは後に専用のTORベースのリソースに移動され、新しいレイアウトと刷新された管理チームで再開されました。Orangeは管理者を務め、他の既知のアクターMRT、999、KAJITがモデレーターを務めました。

なぜOrangeという名前なのか

管理者がハンドルをTetyaSluhaからOrangeに変更した理由は100%明確ではありません。しかし、振り返ってみると、RAMPの初期の頃は、この人物が誰と提携していたかについてのいくつかの証拠を提供してくれます。OrangeとDarksideという名前が潜在的な呼称として言及されている投稿が見つかりました。その直後、TetyaSluhaはハンドルをOrangeに変更しました。最初のメッセージはフォーラム自体から削除されましたが、コンテンツはIntel471のおかげで保存されました。

ーーーーーーーーーーーー

July 12th 2021 by Mnemo

Congratulations on the successful beginning of struggle for the right to choose and not to be evicted. I hope, the community will soon fill with reasonable individuals.

Oh yeah, you’ve unexpectedly reminded everyone about the wonderful RAMP forum. Are the handles Orange and Darkside still free?

(抄訳)

選択する権利と追い出されない権利をめぐる闘争が成功裏に始まったことを祝福します。コミュニティがすぐに 合理的な個人たちで盛況となることを願っています。

そうそう、あなたは予想外に素晴らしいRAMPフォーラムについてみんなに思い出させました。OrangeとDarksideのハンドルはまだ空いていますか?

ーーーーーーーーーーーー

Darksideという名前はOrangeよりも馴染みがあるように聞こえるかもしれませんが、RAMPの名前で見たように、TetyaSluhaはサイバー犯罪感情を表すものであるため、その背後にはほぼ確実に隠された意味があります。

ATRの以前の調査に基づいて、Orangeという名前がREvil / GandCrabへのオマージュとして選ばれたと信じています。これらのキャンペーンに精通している人々は、俳優「UNKN」について聞いたことがあるでしょう。しかし、Orangeという名前のあまり知られていないREvilアフィリエイト管理者がいました。Tetyasluhaが悪名高いOrangeでない場合、その名前は、今日私たちが知っているRaaSエコシステムを形作ったいくつかの成功したランサムウェアファミリーであるGandCrabとREvilに関連付けられているため、賛辞はふさわしいようです。

過去には、UNKNは他のいくつかの呼称にリンクされていましたが、特定のサイバー犯罪フォーラムで使用されている一致するパブリックハンドルがなかったため、Orangeについてはほとんど言及されていませんでした。ただし、REvilの内部関係者は、Orangeという名前を管理者の1人として認識します。

ATRのクローズドソースの地下調査に基づいて、UNKNは実際に前述のアカウント、および GandCrabで使用されている悪名高い「Crab」ハンドルにリンクされていると確信しています。Crabは、GandCrabチームが持っていた2つのアフィリエイト向けアカウントの1つでした(もう1つはFunnycrabです)。GandCrabの閉鎖後、Funnycrabアカウントの背後にいる個人がアカウント名をOrangeに変更し、GandCrabが大きくなりすぎてスリム化の必要があったため、熟練したGandCrabアフィリエイトのサブセットのみを使用してREvilでの運用を継続していると見ています(Virus Bulletin 2019ホワイトペーパーに記載されています)。

図5の投稿は、Groove Gangの開始、Babukとの関係、そしてその後のBlackMatterについても示唆しています。

Groove ギャング

図5の投稿では、「Orange」は、グループが協力する少数の人々のグループが常に存在していたとも主張しています。さらに、犯罪者は、グループをイスラエルの秘密サービスグループモサドと比較して、その名前が以前にメディアで言及されたことがないと主張します。公に演じられたドラマを考えると、グループのモサドとの比較はせいぜい非常に疑わしいです。Grooveは、警察を含むBabukの犠牲者の何人かが彼らに多くの注目を集めたと主張しています。Babukへのいくつかの言及は間違いではありません。2つのグループにもつながりがあるという証拠があります。これは、2つのグループの動作、特に2つのグループ間の活動の結果を調べてまとめたものです。

Babukの余波

もともと、Babukギャングは攻撃した犠牲者ごとにアフィリエイトに支払いました。しかし、4月30日、被害者のシステムを暗号化する行為を含め、ギャングが突然アフィリエイトとの協力を停止したことが報告されました。代わりに、彼らの焦点は、標的となる組織のデータの漏えいと恐喝に移りました。その後、グループはランサムウェアの古いバージョンのビルダーをリリースし、新しいバージョンに移りました。

Babukは、今年5月にDC警察をハッキングして恐喝することで注目を集め、彼らのブランド名が広く知られるようになりました。それはより多くの企業や機関がその背後にいる人を探し当てることに関心を持つことにつながりますが、このように注目されることは多くのギャングにとって望ましいことではありません。ちょっとしたやり残しの部分が好ましくない結果に至る可能性があるからです。

次に、9月3日、ハンドル「dyadka0220」を持つ犯罪者が、彼らがBabukランサムウェアの主要な開発者であると述べ、Babukランサムウェアのソースコードであると主張したものを投稿しました。彼らは、すべてを共有している理由は、肺がんの末期症状によるものだと主張しました。

9月7日、Grooveギャングは、ロシア語で韻を踏む “Thoughts about the meaning”というタイトルのブログで自分のウェブサイトを更新しました。このブログで、ギャングは(記事によると)いくつかの最近の出来事に関する情報を提供しています。彼らの声明によると、「dyadka0220」の病気は嘘で、さらに、彼らの回答は、GrooveギャングがBabukランサムウェアを自分で作成したことはなく、他の誰かと協力して作成したと主張しています。

Grooveの最新のブログでの主張の妥当性を判断するのは難しいですが、これはそれほど重要ではありません。アフィリエイトを含むBabukグループは、グループを解散させましたが、いくつかの(元)メンバーの報復を引き起こした余波がありました。

観察された行動

ATRチームはBabukについて何度もお伝えしていますが、最初の2月公開のブログでは、グループのマルウェアの初期観測をカバーしています。2つ目の7月末に公開したブログでは、ESXiバージョンのランサムウェアとその問題について詳しく説明しています。グループの戦術、技術、および手順(TTP)は、ランサムウェアの攻撃者から一般的に観察されている技術と一致しています。意図はマシンの未知の用語であるため、良性と悪意の両方の目的で使用できるデュアルユースツールの展開を防御することは困難です。他のベンダーと協力して、Grooveギャングによって観察されたTTPのいくつかを絞り込みました。

初期アクセス

攻撃者は、ターゲット環境内で足場を固める必要があります。アクセスは、盗まれた(まだ有効な)クレデンシャルの観点から購入することも、被害者の1つ以上のシステムでライブバックドアの形で直接アクセスすることもできます。あるいは、攻撃者は、既知または未知のエクスプロイトを使用して、公に直面しているインフラストラクチャを悪用することができます。ATRの理解では、後者は脆弱なVPNサーバーを悪用することによって数回使用されています。

ラテラルムーブメント、発見、特権の昇格

ネットワーク内を移動することは、2つの理由から重要なステップです。まず、攻撃者が可能な限り多くのデータを見つけて、それを盗み出すことができます。次に、ランサムウェアを後の段階で展開するには、すべてのマシンにアクセスする必要があります。一度に多数のデバイスを暗号化することにより、防御側の観点から被害を制御することがさらに困難になります。攻撃者は、Ad-FindやNetScanなどの一般的に知られているツールを使用して、ネットワーク上の情報を収集します。収集された情報に基づいて、ネットワーク内を横方向に移動します。これを行うために最も頻繁に見られる方法の1つは、RDPの使用です。

ユーザーレベル以上の特権を操作するために、ドメイン管理者に特権を昇格するためのさまざまなオプションがあります。ブルートフォーシングRDPアカウント、クレデンシャルのダンプ、およびEternalBlue(CVE-2017-0144)などのレガシーエクスプロイトの使用は、1つ以上の特権アカウントへのアクセスをすばやく取得する方法です。これらのシステムへのアクセスが確立されると、攻撃の次のフェーズが始まります。

データの漏えいとランサムウェアの展開

攻撃者は、以前に取得したアクセスを使用して、ネットワーク上のマシンをナビゲートします。収集されたデータを盗み出すために、攻撃者はWinSCP使用します。他の同様のツールも使用できることに注意してください。関連するすべてのデータが盗まれると、攻撃者はランサムウェアをまとめて実行します。これは、ターゲットマシンでランサムウェアを手動で起動する、マシンごとにタスクをスケジュールする、PsExecを使用してランサムウェアを起動するなど、さまざまな方法で実行できます。

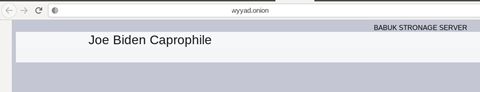

GrooveをBabukおよびBlackMatterにリンクする

上でお伝えしたように、Babuk内で余波がありました。そのために、グループの一部は共にGrooveを形成しました。Babukが使用したサーバー(onionのURLが終了したため「wyyad」サーバーと呼びます)は、2021年8月下旬にブランド名が変更されました。類似点は以下の2つのスクリーンショットで確認できます。

これとは別に、古いBabukの犠牲者からのデータはまだこのサーバーでホストされています。ATRチームは、とりわけ、以下に属するリークを発見しました。

- 米国の主要なスポーツチーム

- 英国のITサービスプロバイダー

- イタリアの製薬会社

- 米国の主要な警察署

- アメリカを拠点とするインテリアショップ

これらの犠牲者はすべて、以前にBabukまたはそれに起因すると伝えられています。

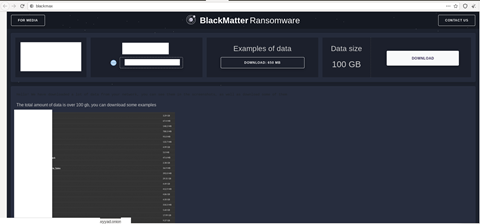

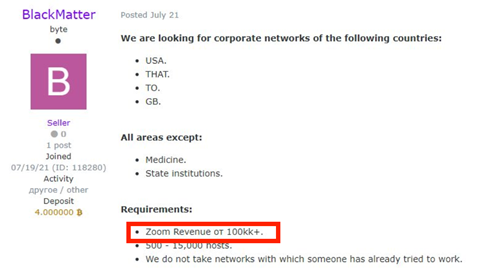

BlackMatterとして知られる別のギャングは、さまざまな場所を使用して、恐喝されたファイルをホストします。これは、都合の悪い場合や、問題のあるファイルをすべて削除するための1回の通知と削除を回避するために行うことができます。さらに、ATRチームは、さまざまなアフィリエイトがさまざまなホスティングを使用していると想定しています。

BlackMatterギャングの犠牲者の1人であるタイのITサービスプロバイダーのデータは、「wyyad」サーバーに保存されます。そのため、GrooveギャングがBlackMatterギャングのアフィリエイトとして働いていたことを意味する可能性があります。これは、彼らがそれから利益を得る限り、誰とでも働くという彼らの主張と一致しています。以下の画像は、「wyyad」サーバーにリンクしているBlackMatterリークWebサイトを示しています。

Grooveギャングのウェブサイトには、執筆時点で、ドイツの印刷会社からのデータという1つのリークが含まれています。別のアドレスからWebサイトにアクセスできたとしても、漏洩したデータは「wyyad」サーバーに保存されます。

影響を受けた企業はBlackMatterの「要件」を満たしていない、1億ドル以上を稼ぐ企業を追いかけるだけだと言っています。以下のスクリーンショットに示すように、この組織の年間収益は7500万ドルと推定されています。

Orangeの発表の最後に、行動と協力の呼びかけがあります。「GROOVEは、何よりもまず、産業スパイを約2年間扱っている積極的な経済的動機のある犯罪組織です。ランサムウェアは単なる追加の収入源にすぎません。誰とどのように協力するかは関係ありません。あなたはお金を持っていますか?私たちは入っています」。

グループの主な目標であるお金を稼ぐことは、ランサムウェアに限定されません。逆に、ランサムウェアが一番上のチェリーになります。これは、ランサムウェアグループが階層の少ないセットアップに移行し、より流動的で日和見的なネットワークベースの作業方法に移行したことを示すもう1つの兆候です。

9月7日のGroove Gangのブログでは、BlackMatterとそのDarkSideへのリンクに関して言及されています。本当の場合、これらの洞察は、Groove ギャングがBlackMatterギャングのインサイダー知識を持っていることを示しています。これにより、GrooveとBlackMatter間のコラボレーションが可能になります。これらの主張が誤りである場合、Grooveギャングが他のギャングについて話す必要性を感じたのはなぜか、彼らは自分たちの名前を付けたいように見えるので、不思議に思うでしょう。

上記の行動により、ATRは、Grooveギャングは、Babukギャングの元アフィリエイトまたはサブグループであり、金銭的利益がある限り、他の当事者と協力する用意があると確信しています。したがって、BlackMatterギャングとの提携が考えられます。

結論

Ransomware-as-a-Serviceがサイバー犯罪者にとって実行可能で収益性の高いビジネスモデルになって以来、アフィリエイトは堅固なピラミッド型の階層の最下部にある、時には低賃金の主力製品であり、ほぼ同じように機能してきました。

一部のアフィリエイトにとっては有能なサイバー犯罪者になる機会がありましたが、他の多くのアフィリエイトにとっては、彼らの努力に対する報酬と感謝の欠如が気分を害すことにつながり、ランサムウェア犯罪者を禁止するアンダーグラウンドフォーラムが出たことで、Orangeと呼ばれる攻撃者が出現する絶好の機会が生まれてしまい、Grooveギャングがけん引され、アソシエイトの価値が完全に収益を稼ぐ能力に基づく新しい働き方が提供されました。

このアプローチがGrooveギャングの評判を、彼らが賞賛していると思われるサイバー犯罪者のレベルまで高めるかどうかは、時が経てばわかります。ただし、明確なことが1つあります。より自立したサイバー犯罪グループの出現により、RaaSのエコシステム内のパワーバランスは、ランサムウェアを制御する人から被害者のネットワークを制御する人に変化します。

MITRE TTP

古いBabukのケースとGrooveにリンクされた最近のいくつかのケースに基づいてTTPのリストをまとめました。

- T1190: Exploit Public-Facing Application (VPN services)

- T1003: OS Credential Dumping

- 002: Valid Accounts: Domain Accounts

- T1059: Command and Scripting Interpreter

- T1021:002: SMB/Windows Admin Shares

- T1210: Exploitation of Remote Services

- T1087: Account Discovery

- T1482: Domain Trust Discovery

- T1562: Impair Defense

- T1537: Transfer Data to Cloud Account

- T1567: Exfiltration Over Web Service

ランサムウェアファミリとのパートナーシップが達成された場合:

- T1486 Data Encrypted for Impact

※本ページの内容は2021年9月8日(US時間)更新の以下のMcAfee Enterprise Blogの内容です。

原文:How Groove Gang is Shaking up the Ransomware-as-a-Service Market to Empower Affiliates

著者:Max Kersten, John Fokker and Thibault Seret