工業・製造業は、グローバル経済にとって重要な役割を担っています。食料品や衣料品から自動車や電子機器に至るまで、私たちが毎日頼りにしている商品やサービスを生産しているのです。この領域への混乱は、サプライチェーンに対する最近のCOVIDの影響によって証明されるように、広範囲に及ぶ影響を及ぼす可能性があります。他のセクターと同様に、サイバー犯罪者は金銭的または破壊的な目的のために、この領域をターゲットにしています。しかし、工業・製造業ほど、機能するために必要な専用機器やカスタム機器を幅広く扱っている分野は他にありません。これらのユニークなデバイスは、襲い来る攻撃から完全に保護するために評価し、理解しなければならない、並外れたリスクを生み出します。

このような攻撃は、2022年6月に発生したイランのKhuzestan Steel(クゼスタンスチール)への攻撃の際に見られたように、大規模な影響を及ぼす可能性があります。クゼスタンスチールと他の2つのメーカーが標的にされ、鉄鋼生産が中断され、イラン全土のサービスが機能不全に陥りました。この攻撃の手柄を立てた攻撃者は、Gonjeshke DarandeまたはPredatory Sparrowの名で呼ばれています。彼らは、産業制御システム(ICS)であるシーメンスPCS7プロセス制御システムを構成し、水素ガス濃度を操作することで、構造物の破壊と大規模な火災を引き起こしました。

図1:ハッカー集団が投稿したサイバー攻撃による火災の画像

図1:ハッカー集団が投稿したサイバー攻撃による火災の画像

しかし、鉄鋼の製造を混乱させる彼らの能力は、話の半分に過ぎません。この攻撃は、ICSシステムを侵害することで実現したものであり、通常の脅威評価では見過ごされがちなシステムです。ほとんどのOSには「パッチ・チューズデー」のような定期的なパッチ適用サイクルがあり、主要なソフトウェアパッケージの多くには、簡単なパッチ適用メカニズムや自動パッチ適用メカニズムが備わっています。一方、ICSは通常、デスクトップ・ソフトウェアのように前面に配置されているわけではなく、設備内に設置されているため、定期的な更新やパッチ適用が非常に困難です。今回の攻撃は、このようなICSシステムを無視することの影響がいかに壊滅的になり得ることを示す一例に過ぎません。

現在の脅威状況を把握する

工業や製造業に特有のリスクを理解するために、私たちのチームは、SCADA(Supervisory Control and Data Acquisition)またはICSの分野で公に開示された120種類の脆弱性を厳選しました。特に、2023年初頭以降に公開されたものに注目し、生産中または導入計画中の現行システムに焦点を絞ることができました。実際にはもっと古いシステムもあるかもしれませんが、概してこのアプローチは意図した効果をもたらしました。

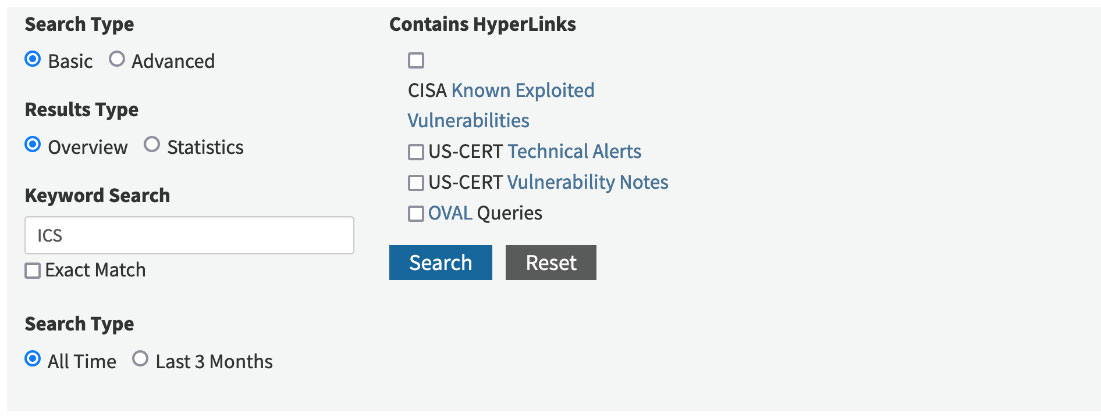

チームが一次資料として使用した脆弱性情報には、2つの優れた情報源があります。

最初にNVDを利用したのは、シンプルに使える検索機能でした。産業と製造に関連する情報のみを確実に取得するために、SCADA と ICS のインスタンスのみが含まれるように結果をフィルタリングしました。

図2:NVDの検索機能とフィルター

図2:NVDの検索機能とフィルター

このフィルターはあくまでテキストマッチングであるため、チームは各結果を手動で確認し、目的の結果だけが残るようにしました。CISA勧告も同様の価値を持ちますが、よりカスタマイズされています。ここでも、すべてのICSシステムが業界および製造分野で一般的に見られるわけではないので、結果を適切に保つために、各勧告を手動で見直しました。NVDとCISA勧告の間には多くの重複があるため、重複を削除して調査対象の脆弱性を残しました。

結果

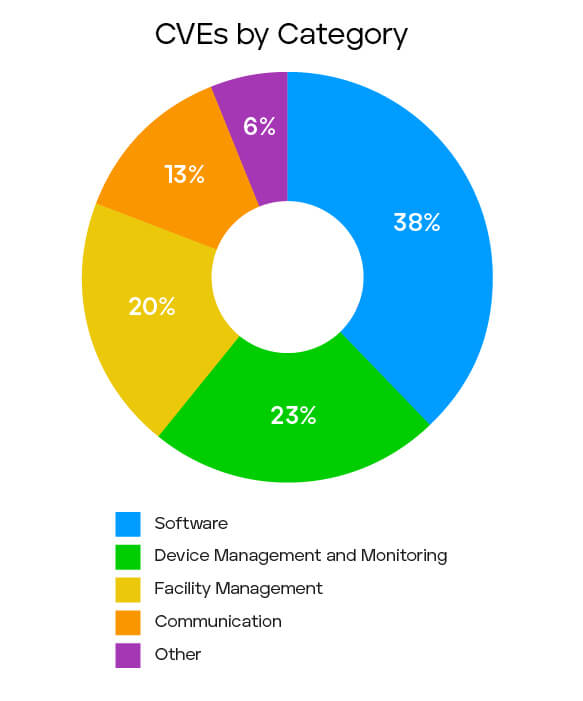

空間内にはさまざまな異なるソリューションが存在するため、結果を大きく5つのカテゴリーに整理しました。

- コミュニケーション

- デバイスの管理・監視

- 施設管理

- ソフトウェア

- その他

全体として、ソフトウェアカテゴリは、開示されたCVEの38%で最大の割合を占めています。これらのCVEは、特にソフトウェアのみをベースとしたソリューションで構成されており、他のカテゴリーには当てはまりません。このカテゴリーで最も一般的な技術は、施設内の商品、機器、人員を管理するために使用される資産追跡ソフトウェアです。また、HMI(Human-Machine Interface)は、人間が機器と対話したり、ユーザーインターフェースを設計したりするためのソフトウェアで、上位にランクインしています。研究の観点からは、ソフトウェア・ソリューションが最も多くのCVEを公開している理由を理解するのは簡単です。ソフトウェアソリューションは、一般的に攻撃者が理解しやすく、相互作用しやすいため、サイバー犯罪者にとってよりわかりやすいターゲットとなるのです。

デバイス管理およびモニタリングは、公開されたCVEの23%で、大きく遅れています。これらの大部分はデバイス管理ソリューションであり、1つのベンダーから15件のCVEが開示されています。残りのCVEは、産業用ロボット、PLC、自動車工場用デバイスなど、さまざまなデバイスの管理に散在しています。このカテゴリーでこれほど多くのCVEが開示されている理由として、デバイス管理およびモニタリングソリューションは、本質的に他のデバイスと通信していることが考えられます。通信を悪用することは、横方向の移動につながり、より優先度の高いターゲットとなります。

次に、開示されたCVEの20%で僅差で迫っているカテゴリは「施設管理」で、適切なグループ化がなかったため、このカテゴリには「プラント管理」も含まれています。代表的なサブカテゴリの中で最も多いのはアクセスコントロールで11個のCVEがあり、プラントオートメーションは5個のCVEしか含まれていません。他のより伝統的なサブカテゴリには、HVAC管理、エネルギー管理、アクセス制御、リモート管理などがあります。ファシリティマネジメントは近年研究者の間で関心を集めており、2022年にアクセス制御の研究を行ったTrellixもその一つです。

通信カテゴリは、通信を目的としたデバイスを対象としており、開示されたCVEは全体の13%にとどまっています。これらのデバイスは、ほぼルーターのみです。例外は、リレーと無線通信フレームワークです。無線通信フレームワークのCVEは、他のCVEでは珍しく、概念実証コードが公開されていることもあります。 実際、他のCVEの中で概念実証を発見したのは3つだけでした。ネットワークデバイスは、研究者やサイバー犯罪者の両方から多くの監視を受ける傾向があるため、このカテゴリの代表的なコードがより多く見つかると予想していました。今年も同様の結果が得られるかどうか、興味深いところです。

その他のカテゴリーは、ジオロケーションや遠隔測定など、他のカテゴリーに容易に当てはまらないサービスのための一般的なSCADAソリューションで構成され、開示されたCVEの6%を占めるに過ぎません。

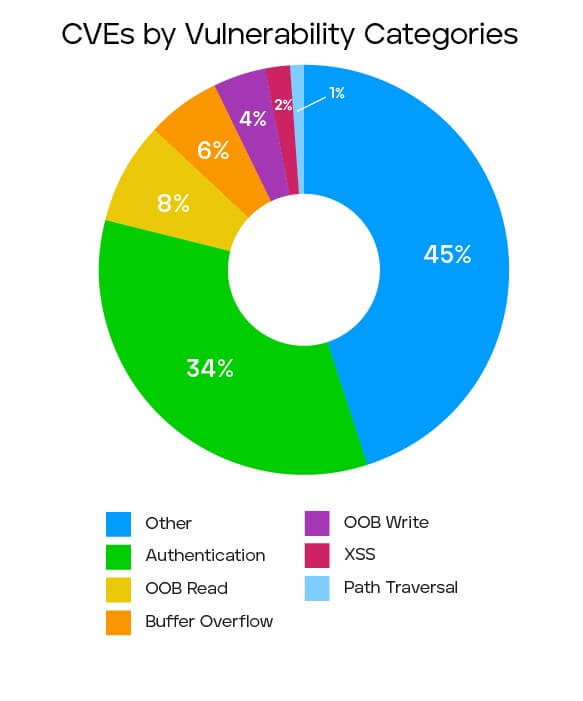

しかし、意外なことに、脆弱性の種類の幅は非常に大きいことがわかりました。これらのカテゴリーは、標準的なCommon Weakness Enumeration (CWE)に基づいていますが、簡潔にするために類似のものをグループ化しています。しかし、簡単にグループ化できるものは多くありません。残っている幅は実際とても大きく、2番目に大きな脆弱性のカテゴリーである「Out-of-Bound Read」は8%しか占めていませんでした。最も大きかったのは34%の「認証」です。これには、認証の欠如、パスワードのクリアテキスト保存、不適切な権限、ハードコードされた認証情報、および同様の問題が含まれています。認証の脆弱性については、医療業界など他の分野でも同様の問題が見られます。異なる脆弱性の種類は、それぞれ1%未満の1つまたは2つの小さなグループに分かれていることが多い。そのため、「その他」のカテゴリーが全体の45%と非常に大きくなっています。

合理的な質問として、なぜ認証の問題が私たちの調査結果でよく見られるのでしょうか?この質問に答えるのは難しいのですが、私たちは2つの大きな要因があると信じています。最も単純な要因は、これらのデバイスの開発者の間で、セキュリティやトレーニングに対する優先順位が低いことです。開発者は、デバイス同士を通信させたり、機械を管理したり、その他の工業的な作業をさせることを任務としています。セキュリティの優先順位が適切でなければ、簡単なセキュリティ対策さえも見過ごされてしまう可能性があります。もう一つの要因は、認証の問題がより多く見られるということです。これらのシステムが脆弱性をテストされるとき、認証は通常、最初に挑戦される防御であり、したがって最も多く発見されます。

工業や製造業は危険にさらされているのか

簡単に言うと、これらのシステムは脅威にさらされており、積極的に攻撃されています。ここ数年、そのことを示す大規模な攻撃がいくつかありました。その代表的な例が、前述のクゼスタンスチールの攻撃で、攻撃チェーンの一部としてICSシステムを使用していました。これは、2014年にドイツの無名の鉄鋼会社に対して行われた攻撃と酷似しており、同じくICSシステムを標的としていました。どちらの例も、施設に物理的な損害を与える結果となりました。

2021年のコロニアルパイプラインへの攻撃のように、ランサムウェアを使ったような、より伝統的な攻撃を選択するグループもあります。Trellix Advance Research Centerの2023年脅威レポートから、2022年に公に報告されたランサムウェアキャンペーンの12%を製造業が占めています。また、ランサムウェアによる恐喝の結果生じた「流出」のうち、「Industrial Good & Services」が32%を占めていることがわかりました。

CVEを分析した結果、2023年以降に公開されたCVEに関連する3つの公開された概念実証コードベースに行き当たりました。

- CVE-2022-46650– CVSS スコアが 4.9 で、認証された攻撃者が管理パスワードを平文でサーバーに開示

- CVE-2022-46649– CVSS スコアが 8.8 で、認証された攻撃者がデバイス上で任意のシェルコマンドを実行

- CVE-2023-27394– CVSS スコアが 9.8 で、認証されていない攻撃者がデバイス上で任意のシェルコマンドを実行

3 つの中で最も懸念されるのは CVE-2023-27394 です。これは認証されていないため、オスプレイのポンプ コントローラーに影響を与えます。PoCのコードを確認すると、驚くほど簡単に悪用できることがわかります。

| $ curl -s http://TARGET/DataLogView.php?eventFileSelected=;id $ curl -s http://TARGET/EventsView.php?eventFileSelected=|id $ curl -s http://TARGET/AlarmsView.php?eventFileSelected=`id` |

図5:PoCコード(https://packetstormsecurity.com/files/171181/Osprey-Pump-Controller-1.0.1-eventFileSelected-Command-Injection.html)から引用

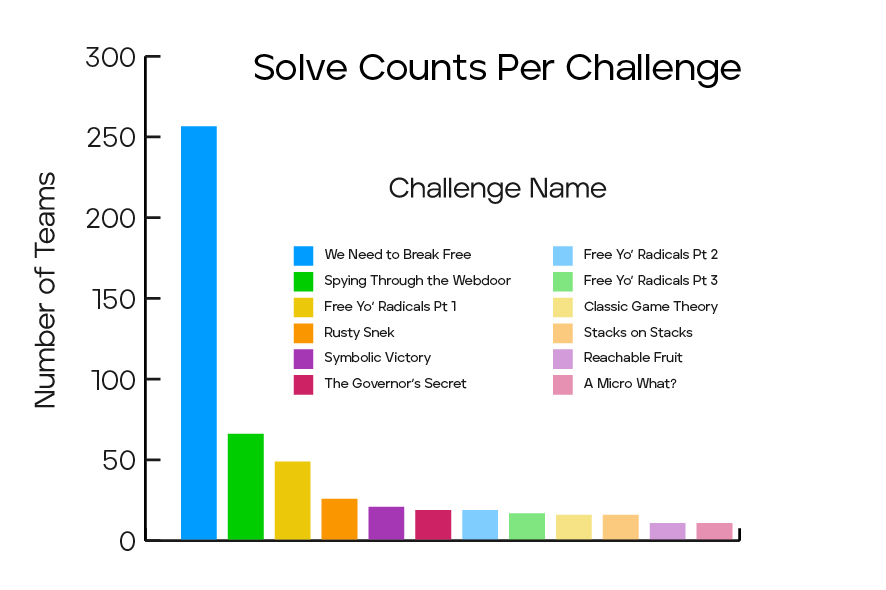

これらの行の1つだけで、攻撃者はデバイス上で任意のシェルコマンドを実行することができます。この脆弱性の悪用がいかに容易であるかを考えるには、私たちが最近行ったCapture the Flagコンペティションの結果を見ればよいでしょう。Trellixは、レッドチーマーや研究者がハッキングスキルを駆使して、現実のシナリオに忠実に設計された課題を解決するためのオープンコンペティションを開催しました。

最も簡単な課題は250回以上解かれ、挑戦者はOsprey Pump exploitと同じ技術を使用する必要がありました。これは、図6に見られるように、4倍も多く解決された課題でした。CVE-2022-46649も同様のテクニックを要求していますが、もう少し複雑になっています。CVE-2023-27394の場合、特殊なエスケープ文字を含めることでエクスプロイトが機能するようになっています。パーサーは、エスケープ文字を過ぎた文字列を誤ってシェルコマンドとして扱います。CVE-2022-46649については、エクスプロイトを動作させるための文字の除外です。パーサは危険な「-z」フラグを削除しようとしますが、単純なスペースを除外すると、シェルコマンドを隠して実行することができます。

図6:Trellix CTFコンペティションの結果 https://www.trellix.com/en-us/about/newsroom/stories/research/trellix-hax-2023-capture-the-flag-results.html

図6:Trellix CTFコンペティションの結果 https://www.trellix.com/en-us/about/newsroom/stories/research/trellix-hax-2023-capture-the-flag-results.html

では、この調査結果から何を読み取れるでしょうか。まず第一に、ソフトウェアベースのソリューションは、脆弱性を発見するのに適しています。幸いなことに、バージョン管理やパッチ適用が容易なため、最新の状態に保つことができます。可能であれば、自動パッチを使用していることを確認すること。次に優先すべきなのは、デバイス管理と監視システムです。これらのデバイスが専用に作られたもので、しっかりとした中央管理が行われていない場合、事態はかなり深刻になる可能性があります。これらのシステムを運用している人は、可能であれば、ベンダーのサポートの範囲内で最新の状態に維持することが最も重要です。ICSシステムの場合、ユーザーによるアップデート方法がない場合は、難しいか不可能かもしれませんが、その場合は各ベンダーのドキュメントに詳細が記載されています。

セキュリティチームがこれらのシステムを適切にアップデートし、パッチを適用する方法を検討する間、ある程度の保護を提供するために、適切なネットワークの分離と監視が重要である。Trellix Network Securityのようなセキュリティベンダー製品は、エクスプロイトの試みから保護することができます。公開PoCコードを持つ上記の3つのCVEはすべて、私たちのネットワークソリューションを使って検出することができます。OSやWebサーバーの脆弱性など、従来の攻撃ベクトルに注目することは確かに簡単です。しかし、これらの調査結果は、SCADAやICSなど、よりドメインに特化したソリューションの潜在的な影響を無視することは、選択肢としてあり得ないということを明確に示しています。

実際、私たちのチームは最近、Triangle MicroWorks SCADA Data Gatewayにそのような脆弱性を2つ発見しました。これらの脆弱性は、CVE-2023-2186およびCVE-2023-2187と命名され、悪用されることで産業および製造業に大きな損害を与える可能性がありました。両脆弱性は、上記のグラフで人気の高い「ソフトウェア」カテゴリーと主要な「その他」の脆弱性タイプに該当し、産業および製造業における強固なセキュリティ対策の必要性を浮き彫りにしています。

攻撃から完全に保護するためには、これらの機器に固有のリスクを評価し、理解することが重要です。したがって、セキュリティチームはベンダーやパートナーと協力して、各機器が安全に実装され、パッチ適用プロセスがビジネスにとって持続可能な方法で機能することを確認することが不可欠です。Triangle MicroWorks SCADA Data Gatewayのユーザーにとって幸運なことに、これらの脆弱性を修正するパッチがダウンロード可能であり、できるだけ早く適用することが推奨されています。このブログでも触れているように、この分野の脆弱性に対してパッチが提供されることは必ずしも多くないので、Triangle MicroWorksがこれらの問題を迅速に修正したことは素晴らしいことです。

この文書およびここに含まれる情報は、教育目的およびTrellixのお客様の利便性を目的としたコンピュータセキュリティリサーチを記述しています。

※本ページの内容は2023年5月22日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Industrial and Manufacturing CVEs: Addressing the SCADA in the Room

著者:Charles McFarland