読者の皆様、MITRE社が開発をしている「ATT&CK™」は聞いたことがありますか?

MITRE社は脆弱性の識別番号である「CVE-ID」を管理している事でご存知の方も多いかと思います。「ATT&CK™」は「アタック」と読み、MITRE(マイター)社が開発している攻撃者の攻撃手法、戦術を分析して作成されたセキュリティのフレームワーク・ナレッジベースです。

ATT&CK自体は2013年9月より公開されており、CSIRTの国際フォーラムでもあるFIRSTの年次カンファレンス「FIRST Conference」セッション内でも度々採り上げられてきました。また、ATT&CKの名前を冠したカンファレンス「ATT&CK CON」が開催される他、セキュリティ製品にもこのフレームワークを導入した製品がリリースされる等、現在、セキュリティ業界では非常に注目度の高いナレッジベース・フレームワークとなっています。今回のMcAfee BlogではこのMITRE「ATT&CK™」についてご紹介をします。

目次

1. なぜATT&CKを紹介するのか?

ATT&CKを紹介するのは大きく二つの理由があります、が、その理由を一言で言うと、その革新性です。それに、私たちセキュリティ専門家は感銘を受けている、という一言ではないでしょうか。

理由その1:コンサルティング、ペネトレーションテスト、分析現場での注目度の高さ

ATT&CKの知名度の上昇にあわせて、サービス、テクニカルな現場でもATT&CKの注目度は上がっています。例えば、これまで共通的なフレームワークが存在しておらず、現場毎の暗黙知によって実施、評価されてきたペネトレーションテスト等に対しても、ペンテスター、被験者双方で参照可能な共通のフレームワーク、Playbookとして、ATT&CKが注目をされています。また、コンサルティングやSOC、製品のベンチマークツールとしても、その妥当性と網羅性から注目されています。

理由その2:セキュリティ製品や現場に対するATT&CKの急速な普及

2018年後半にかけて、ATT&CKが急速に普及しつつありますが、5章でも述べるとおり、セキュリティ製品へのATT&CKのフレームワーク採用が進んでいます。

ここ数年、セキュリティ対策は未然対策から、攻撃成立後(Post Exploit)への対策と対象となる範囲が広がってきています。そう言った流れの中でPost Exploitに着目したATT&CKの注目度が上がるのは至極当然である、と考えています。

それではATT&CKについてご紹介、ご説明をしていきます。

2. ATT&CKとは?

ATT&CKはAdversarial Tactics, Techniques, and Common Knowledgeの略です。日本語に直訳すると「敵対的戦術とテクニック、一般知識」、意訳をすると「攻撃者の行動を戦術や戦法から分類したナレッジベース」になるのではないでしょうか?

この「Tactics(戦術)」と「Techniques(技術、戦法)」は重要なキーワードになるので覚えておいてください。MITREのATT&CKは専用のWebページで公開されており、誰でも閲覧が可能です。

ATT&CKは2013年より開発がスタート。その目的は攻撃者が攻撃に使用する戦術、戦法、そして行動(TTPs(Tactics, Techniques and Procedures)) を文書化することです。

もともとはMITRE内の研究プロジェクト「FMX(Fort Meade Experiment)」として攻撃者の行動を文書化する必要性があったことから作成されました。FMXは攻撃者がエンタープライズネットワークへの侵入成功後、その行動を効率的に発見することを目的としており、その共通識別・言語としてATT&CKが活用されていました。

今回、あえて「ナレッジベース・フレームワーク」と言う書き方をしていますが、ATT&CKにはその両側面があります。ナレッジベースとフレームワークについては後程触れたいと思います。

なお、ATT&CKの更新は4半期に一度行われます。情報ソースは公開情報です。また、情報提供も可能です(ATT&CK Frequently Asked Questions)。

3. ATT&CKの位置

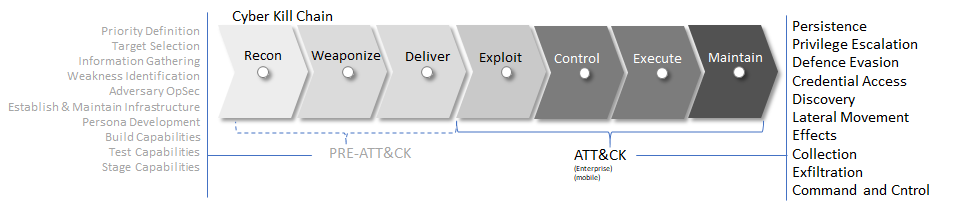

サイバーセキュリティのフレームワークというと、近年、国内外で最も有名かつ標準的に使われるものはLockheed Martin社の「Cyber Kill Chain」です。

「Cyber Kill Chain」は攻撃者の行動を偵察から目的を達成するまでのプロセスを分析してモデル化したフレームワークになりますが、対してATT&CKはPost Exploitにターゲットを置いたフレームワークになります。

ATT&CKとCyber Kill Chainの関係性について示したのが下図になります。

(図:https://attack.mitre.org/resources/ より抜粋編集)

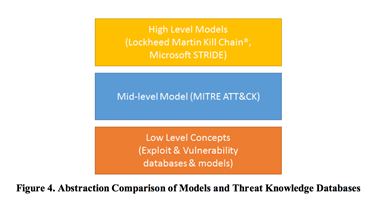

なお、Post Exploitに至る前工程についてはPRE-ATT&CKとしてフレームワークが別に存在します。また、MITREではATT&CKを下図のようなモデルとして位置づけており、上位であるCyber Kill ChainとMicrosoftが策定したThreat Modeling手法であるSTRIDE(Spoofing/Tampering/Repudiation/Information Disclosure/Denial of Service/Elevation of Privilege)と、下位であるExploitや脆弱性DB等を結ぶ中間モデルとして位置付けています。

(MITRE ATT&CK™: Design and Philosophyより抜粋)

確かに、指摘されてみると、我々セキュリティアナリスト・コンサルタントが業務の中で、ログ分析やマルウェアの検体解析、攻撃者の分析、インシデントレポートを作成していると、具体的な脆弱性であったりExploit手法は知ってはいますが、それが具体的にどのようにカテゴライズされているのか(CVSS、CWEといった脆弱性を評価したりタイプを示す指標はあります)、攻撃手法と戦術面について共通で使える言葉や体系が抜けている事に気が付かされます。

以降ではもう少し詳細をご説明していきますが、攻撃者視点でも防御側視点でも使える、戦術と戦法(技術)について整理して体系化=共通プロトコル化を目指したものがATT&CKである、と理解しています。

4. ATT&CKの考え方

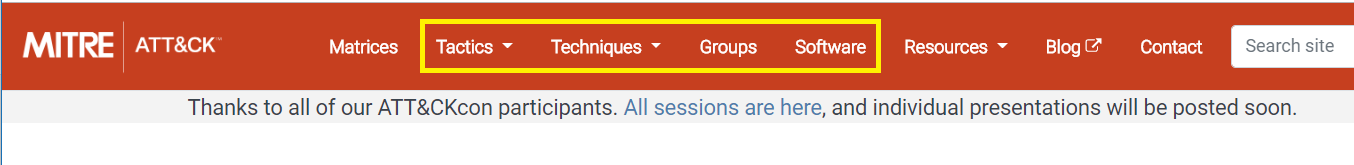

ATT&CKを構成する要素はATT&CKのWebページを見て実際に使っていただくことで理解が進むかと思います。

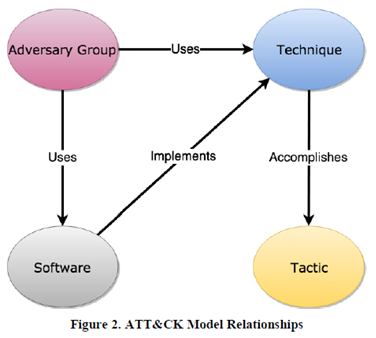

ATT&CKのWebページ上部にあるTactics、Techniques、Group、SoftwareがATT&CKを構成する要素になります(なお、左にあるMatricesはTechniquesをTacticsにカテゴライズして表に整理した物です)。それを「MITRE ATT&CK™: Design and Philosophy」では以下のように説明しています。

| 要素名 | 概要 |

| Adversary Group(Groups) | 攻撃者・攻撃グループを指します(例えばAPT1、APT3) |

| Software | 攻撃者が使う攻撃ツールです。例えばMimikatz(WindowsのCredential Dumpツール)です。 |

| Technique | 攻撃に使われる技術(戦法)です。MimikatzであればCredential Dump:ユーザアカウントの抽出等 |

| Tactics | 戦術:使われた技術によって達成する(目指す)ゴールです。(目的) |

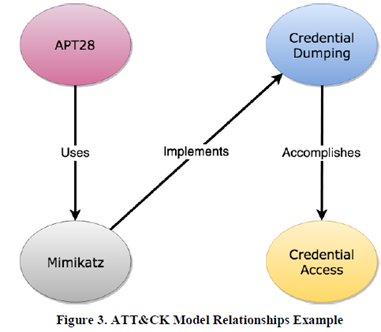

「MITRE ATT&CK™: Design and Philosophy」では具体的な例として攻撃者グループであるAPT28の例を挙げています。

このようにGroupsとSoftware、TechniqueとTacticは関係付けられており、ATT&CKの重要な構成要素になっています。ここまでの説明で、攻撃に具体的に必要になる技術的な要素はTechnique(戦法、技術)とTactic(戦術)になることがお解りいただけるかと思います。

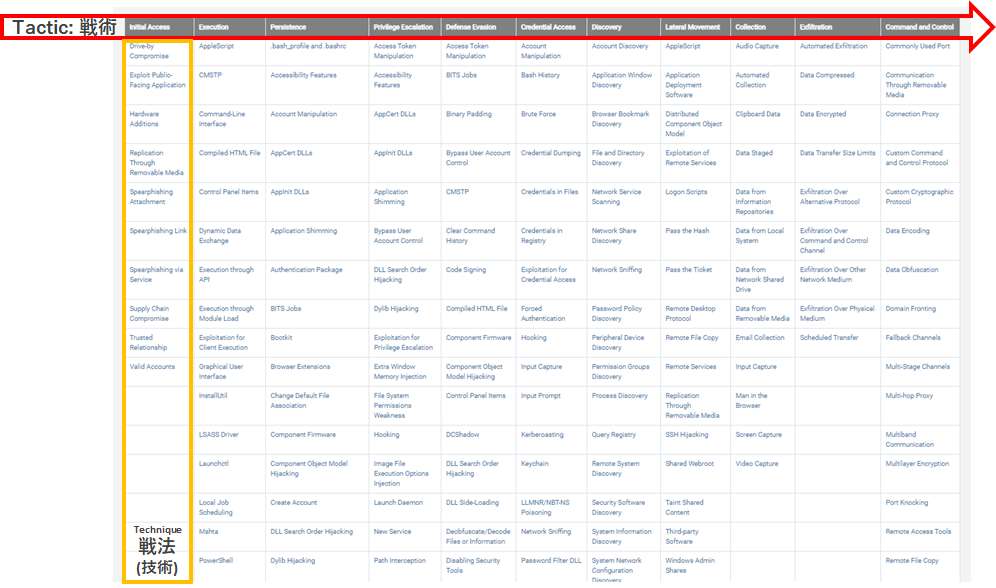

細かい説明についてはGroups/Software/Technique/Tacticsをクリックしていただくと見る事ができます。そのTechniqueとTacticをフレームワーク、PlaybookとしてまとめたのがMatricesです。

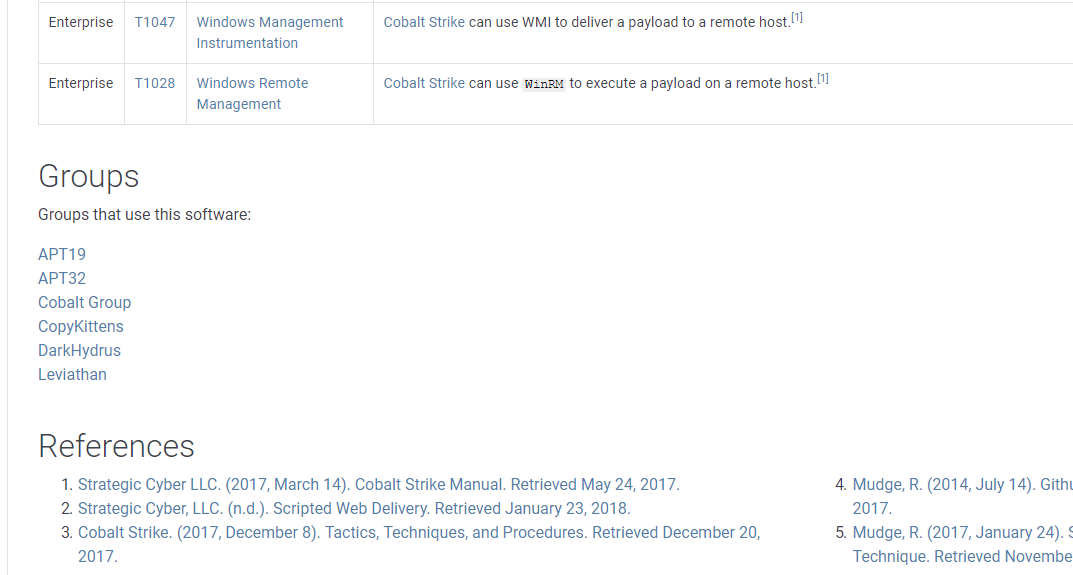

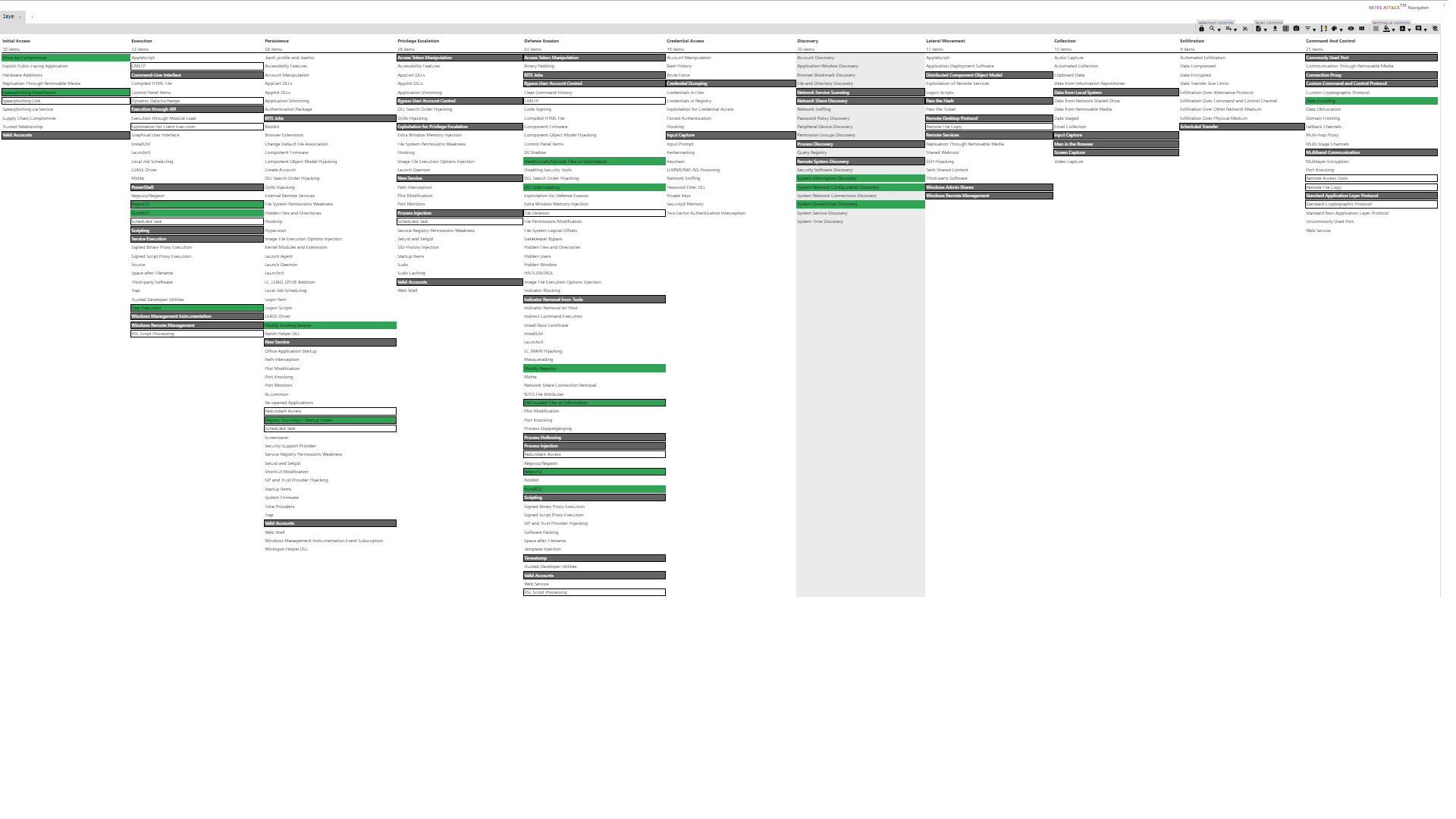

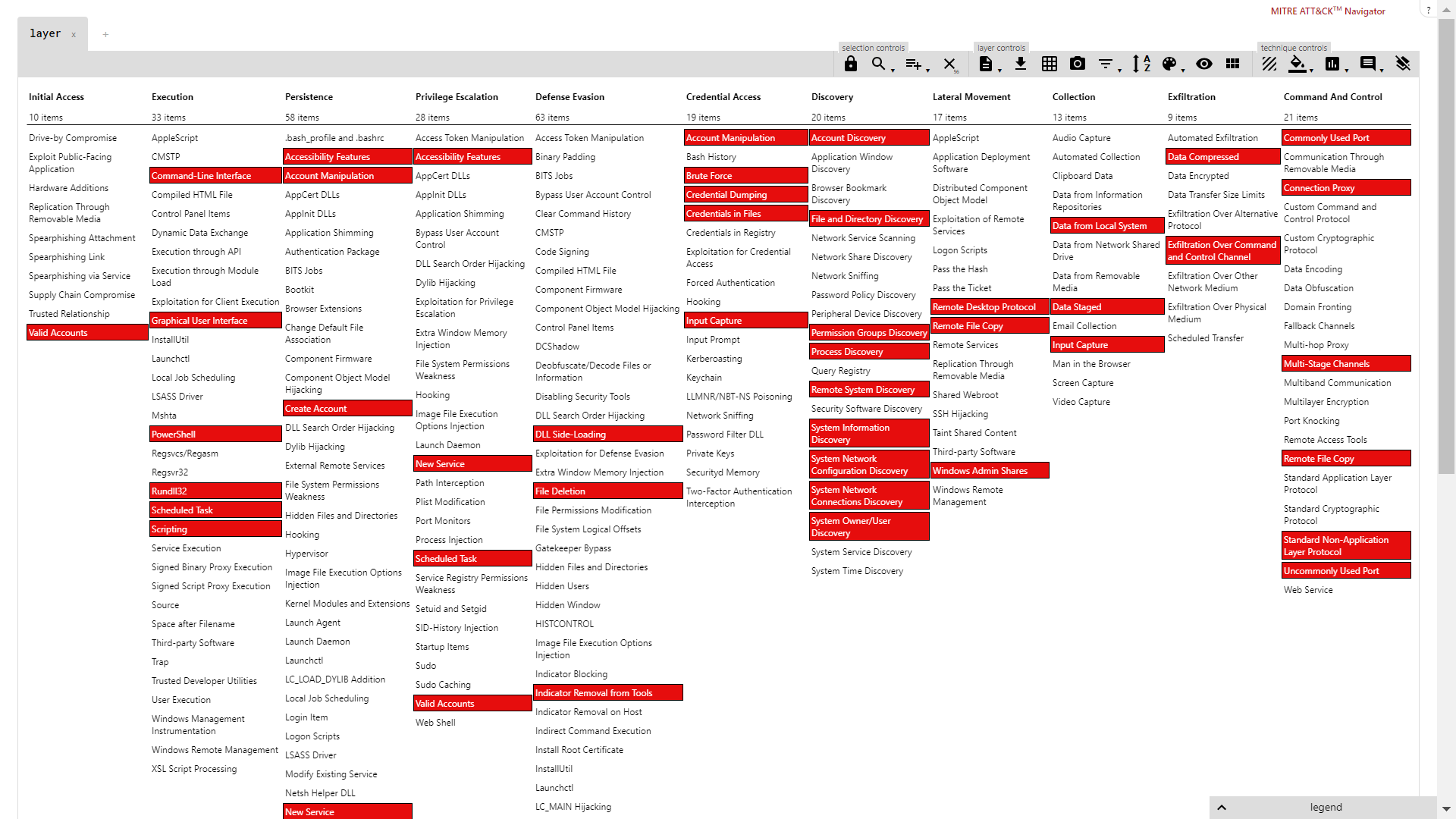

Matrices(Matrix)はラベルにTactic、そして縦にTechniqueが並べられています(この図はEnterpriseのAll Platforms Matrix)。そしてこのTacticが左から右に移ることが攻撃の遷移(ライフサイクル)を示しています。この遷移は従来のモデルと似ている点ではあります。ATT&CKが従来型のモデルと異なるのは、従来型のモデルでは攻撃をスタートからゴールまで一貫して表現していた事に対して、ATT&CKでは攻撃が途中でネットワーク等を経由して別のシステムに遷移する事を想定して、表現している点にあります。

そのため、必ずしも一番右(Command and Control)に到達することが攻撃のゴールを意味しません。攻撃に使われるMalware等の「武器」は、その技術的な目的=Tacticが達成されればそれがゴールです。例えば単体の時限破壊型のMalwareであればDefense Evasionまでで技術的には満足できます。C2は必要ありません。

しかし、時限破壊型のMalwareであっても組織に潜入した後、感染を広げるワームの機能が必要であればLateral Movementの技術は擁している必要があります。Lateral Movementが成立すれば、別エンドポイント(ターゲット)に対しては再びInitial Accessから始まり最終的にはLateral Movementに達します。

また攻撃の多様性の観点であれば、可能な限り引き出しを多く持つ必要がありますので、Techniqueを埋める必要があり、各Tacticに属するTechniqueのカバレッジを広げる事になります。

繰り返しになりますが、攻撃者の視点では、攻撃をできるだけ確実に成功するためには

①目的のTactic:戦略を満たしていなければならず、

②対策をできるだけ回避して目的を達成する為には多様なテクニックを持っている必要があります。

他方、防御側も想定される攻撃についてはターゲットとなるTacticを決め、それを技術的にどこまでカバーするのか、を考える必要があります。そのマッチングがずれた場合、攻撃者としては目的を達する一歩になり、防御側の敗北がまた一歩近くなることを意味します。

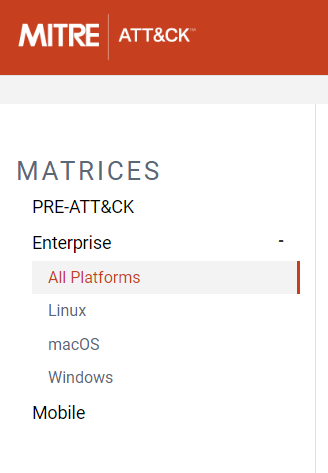

Matricesですが、現在の種類はこのようなラインナップになっています。

現在はEnterpriseとして Linux/macOS/Windowsとあり、Mobileがありますが、今後はここにIoT(internet of things)、ICS(Industrial Control System)が追加されてくる、という計画もあるとMITREは話をしています(Otis Alexander.(2017) ICS ATT&CK)。

それではTechniqueについてみてみたいと思います。今回はExfiltration(攻撃観点ではデータの持出、防御観点ではデータ流出)の中からScheduled Transferを見てみます。

Scheduled TransferのExample(s)の所では使われている攻撃用のSoftwareが書かれています。こちらは攻撃者寄り視点になるかと思います(もちろん、防御側も攻撃者のツールは知っておく必要があります)。また、Mitigation(緩和策)とDetection(検知手法)が書かれており、こちらについては防御側視点になっています。

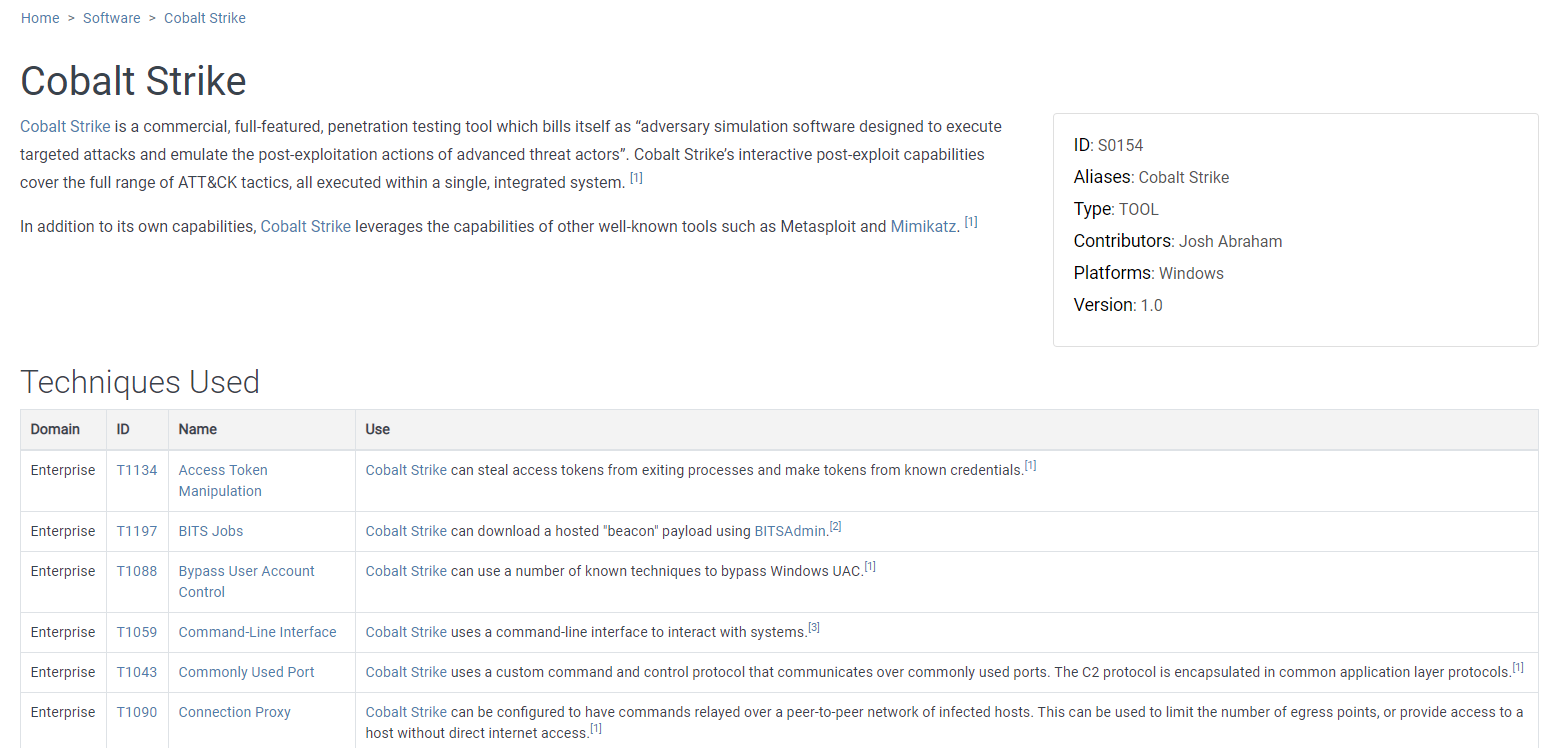

攻撃用のSoftwareから今回は「Cobalt Strike」を選びます。Cobalt StrikeはRed Team演習でも使われる有償のペネトレーションテストツールではありますが、menuPass(APT10)が攻撃に悪用していたと言われているツールです(LAC株式会社「LAC株式会社(2018).APT攻撃者グループ menuPass(APT10) による新たな攻撃を確認 」)。

Cobalt Strikeのページです。ツールの他Cobalt Strikeで使われているテクニック(技術、戦法)が書かれています。ページの下の方にはグループが書かれています。

このように、どのグループの攻撃でCobalt Strikeが使われていたのかがわかります。それではGroupsのうち、APT19とCobalt GroupのTacticとTechniqueについてMatrixを見てみましょう。

これはATT&CK Navigatorの機能になります。ATT&CK NavigatorはATT&CKのWebのEnterpriseから、ページ内右上のリンク、「Launch the ATT&CK™」からアクセスが可能です。

緑のセルはAPT19、枠の物はCobalt Group、そして灰色のセルがCobalt Strikeが使う技術になっています。ATT&CK Navigatorの例がやや解りにくくて恐縮ではあるのですが、ATT&CKの構成要素であるTactics、Techniques、Group、Softwareについてはご理解いただければ幸いです。

緑のセルはAPT19、枠の物はCobalt Group、そして灰色のセルがCobalt Strikeが使う技術になっています。ATT&CK Navigatorの例がやや解りにくくて恐縮ではあるのですが、ATT&CKの構成要素であるTactics、Techniques、Group、Softwareについてはご理解いただければ幸いです。

なお、このATT&CK Navigatorは独自のPlaybookとして使用することも可能です。自分の理想(!?)の攻撃パターンを作成してExport/Import(データはJSON形式)することも可能です。詳細の作成手順についてはここでは省かせて頂きますが、Red Teaming演習のシナリオとして、また、ベンチマークとして作成した結果のデータの保存としてもお使いいただけるかと思います。

なお、日本では、日本SOCアナリスト情報共有会(SOCYETI) がこのMatrixの日本語訳にいち早く取り組んでおり、「ATT&CKについてとMatrixの日本語抄訳」として公開をしております。日本語のリソースは現状、ほぼ唯一であり、是非ご覧いただければと思います。

また、SOCYETIは2018年11月28日に開催されるInternet Week2018にて「サイバー攻撃の実態を体系化する「ATT&CK」とふれ合うBoF」と題してイベント開催を告知しておりますので、ご興味がありましたらご参加してみてはいかがでしょうか?

5. ATT&CKの使い方・使われ方

ここまででATT&CKの考え方について解説をしました。ここからはMITRE社が考えるATT&CKの使い方・使われ方について解説をします。

5-1. ATT&CKのユースケース

MITRE社はATT&CKを「MITRE ATT&CK™: Design and Philosophy」の中で以下のようなユースケースを挙げています(抜粋及び一部解釈を加えています)。

5-1-1.防御側観点での攻撃者の戦術や技術の検証と模倣(Adversary Emulation)

想定している敵の戦術や技術についてATT&CKから抽出し、その攻撃や行動を模倣する事で、攻撃者の行動を検知・検出の技術の開発に役立てる他、攻撃を受けた際の緩和策を検討する為にATT&CKを活用します。このケースはBlue Team側に適用が考えられるユースケースです。

5-1-2.Red Teaming演習(Red Teaming)

Red Teaming演習の最大の目的は、いかにしてBlue Team側に見つかる事無く攻撃を成功させるか、です。既存の防御策≒組織として既知の攻撃手法を回避する戦術、技術のナレッジとして、ATT&CKの適用が挙げられています。

5-1-3.行動分析検知手法の開発(Behavioral Analytics Development )

IoC情報や定義済の(悪意のある)手法・行動パターンをベースとした検知技術及び定義は既知のものであり、未知の手法を使われる事で検知回避は可能です。ATT&CKを活用し未知の手法・行動パターンを見つけ、検知する手法の開発に適用が考えられます。

5-1-4.防御手法のギャップ分析・評価(Defensive Gap Assessment)

防御手法のギャップ分析・評価は、既存のセキュリティ対策において防御の手法および/または可視化の観点で残存リスクが存在している事を明らかにします。

ATT&CKを攻撃者の戦術・技術のユースケースとして活用し評価に使用することで、既存のセキュリティ対策と現実の攻撃手法とのギャップを明らかにする事のほか、導入検討中のセキュリティ対策ソリューションの脅威に対するギャップ分析にも活用できます。

特定された対策と脅威のギャップは、セキュリティ対策改善のために投資の優先順位を決める手段として有効であると考えられます。

5-1-5.SOC (Security Operation Center)の成熟度評価(SOC Maturity Assessment)

SOCが攻撃の検知及び攻撃が成立した後の攻撃者侵入検知、分析、対応する事がどの範囲まで可能であるのかを測定するための測定値として、ATT&CKを使用することができます。

5-1-6.Cyber Threat Intelligenceの補足・拡充(Cyber Threat Intelligence Enrichment)

Cyber Threat Intelligence (CTI)には脅威に関するナレッジや、攻撃者グループの情報があります。そしてこれら脅威や攻撃者グループに関連する、IOC(マルウェアに関する情報、ツール、TTPs及びTrade Craft(隠蔽工作等見つからないようにするための手法) 、行動手法)及び脅威に関連する情報が含まれています。

ATT&CKはこれらCTIについて、攻撃者グループが使用するツールやテクニック、行動を整理して提供しており、ATT&CKを活用することで攻撃者グループについての理解を深めるツールとして活用が可能です。

例えば、「APT3はどの様な戦術及び技術を使って攻撃を行いますか?」という問いについて、アナリストはATT&CKの情報を活用することで、APT3が使用する具体的なテクニックや戦術、そしてこれら脅威に対する対策までを導き、脅威レポートを作成する際の情報として補足、拡充が可能となります。

CTI Enrichmentについては具体的にAPT3についてATT&CK Navigatorから抜粋をしてみましたので、以下の画像をご参照ください。

(図:APT3のPlaybook)

ATT&CKのユースケースについて解説をしましたが、4章で書きました、個々の戦術、技術のWiki的な側面=ナレッジベースと、本章で解説をしたギャップ分析やベンチマーキングツールの側面=フレームワークの、二つの大きな側面がある事がわかります。

例えばSOCではSOCアナリストが攻撃を分析する中で、個々の技術と戦術の側面を理解して分析に役立てる使い方をする一方、マネージャ層やコンサルタントが自社SOCのギャップ分析やロードマップ作成、そしてベンチマーキングに活用する等、多様な活用方が考えられるのも、ATT&CKの「面白さ」の一つの要素かもしれません。

実際、マカフィー・プロフェッショナルサービス部ではお客様に対してATT&CKを使ったアセスメントを既に行っており、お客様より評価を受けている事からも、このフレームワークの有用性を感じています。

5-2. セキュリティ製品におけるATT&CKの使われ方

5.1章ではユースケースについて解説を行い、すでにコンサルティングの現場で使われている事についてご紹介させていただきました。5.2章ではATT&CKが現在、どのように製品にて使われ始めているのか、についてご紹介したいと思います。

まずはインターネットで一般に使う事ができるサービスにて使われている事例についてご紹介します。

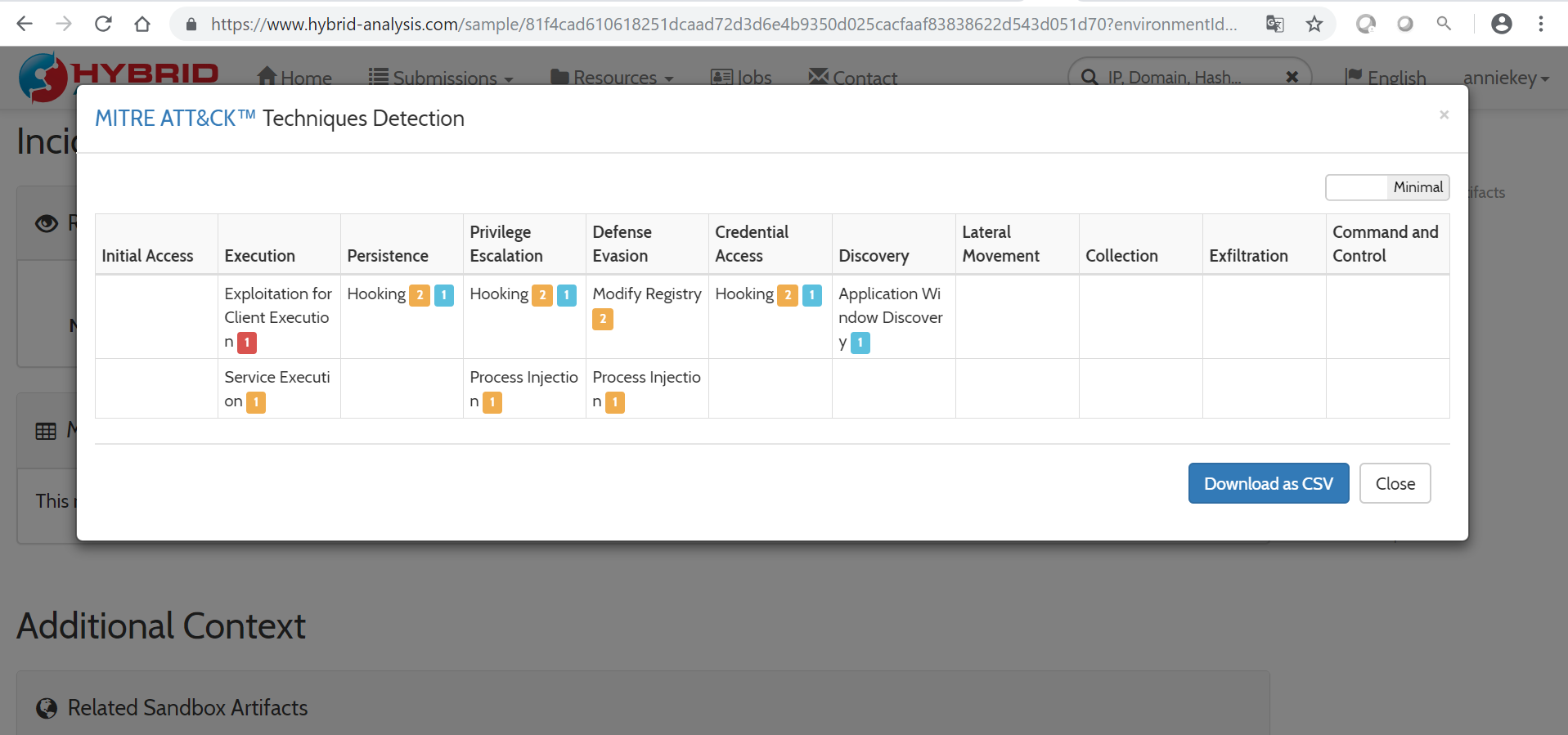

こちらはCrowdStrike社がサービスの開発及び提供を行っているHybrid Analysisです。Hybrid Analysisはオンラインサンドボックスサービスとしては最も有名なサービスです。検体をアップロードすることでサンドボックス内で実行、実行した結果についてレポートを出力するサービスを行っていますが、2018年7月より分析結果をATT&CKにマッピングした形で出力するサービスを開始しています。

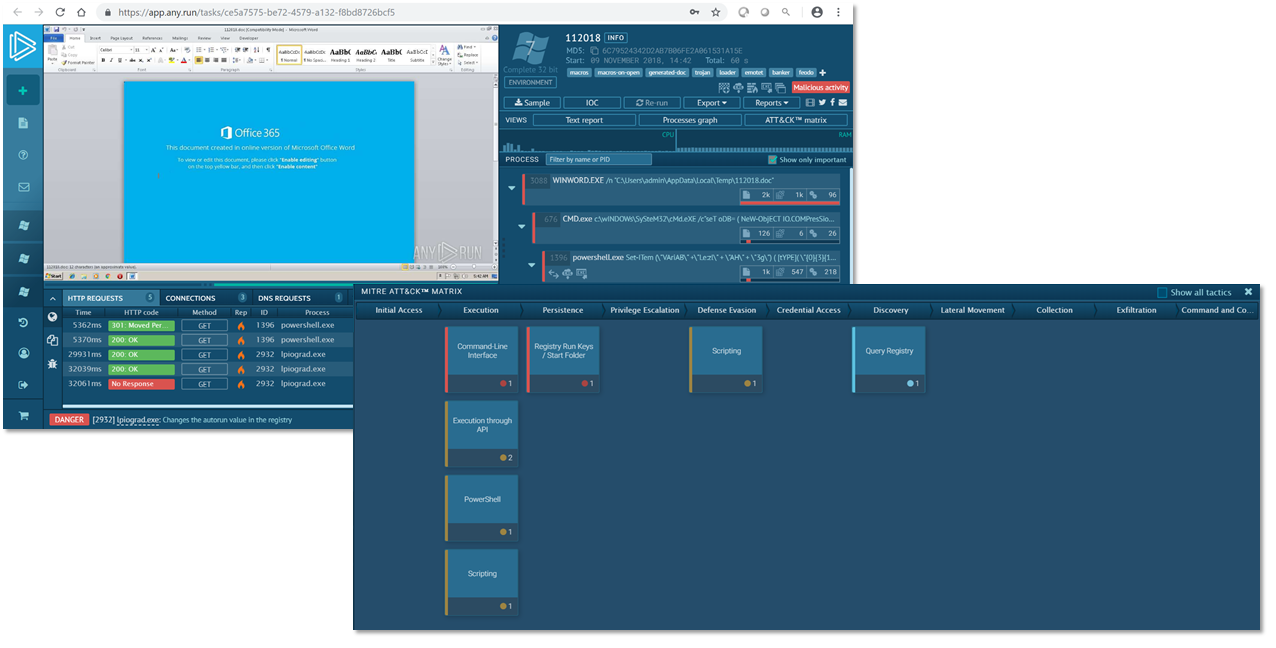

また、同じくオンラインサンドボックスサービスとして使われているANY.RUNにもATT&CKが使われ始めています。

私は双方のサービスを使用して分析を行う事がありますが、ATT&CKのフレームワークが使われ始めてからは、その検体が戦術面で何を狙っているのか、また、それを実現するためにどのような技術を使っているのかについて、識別が早くなったと感じています。

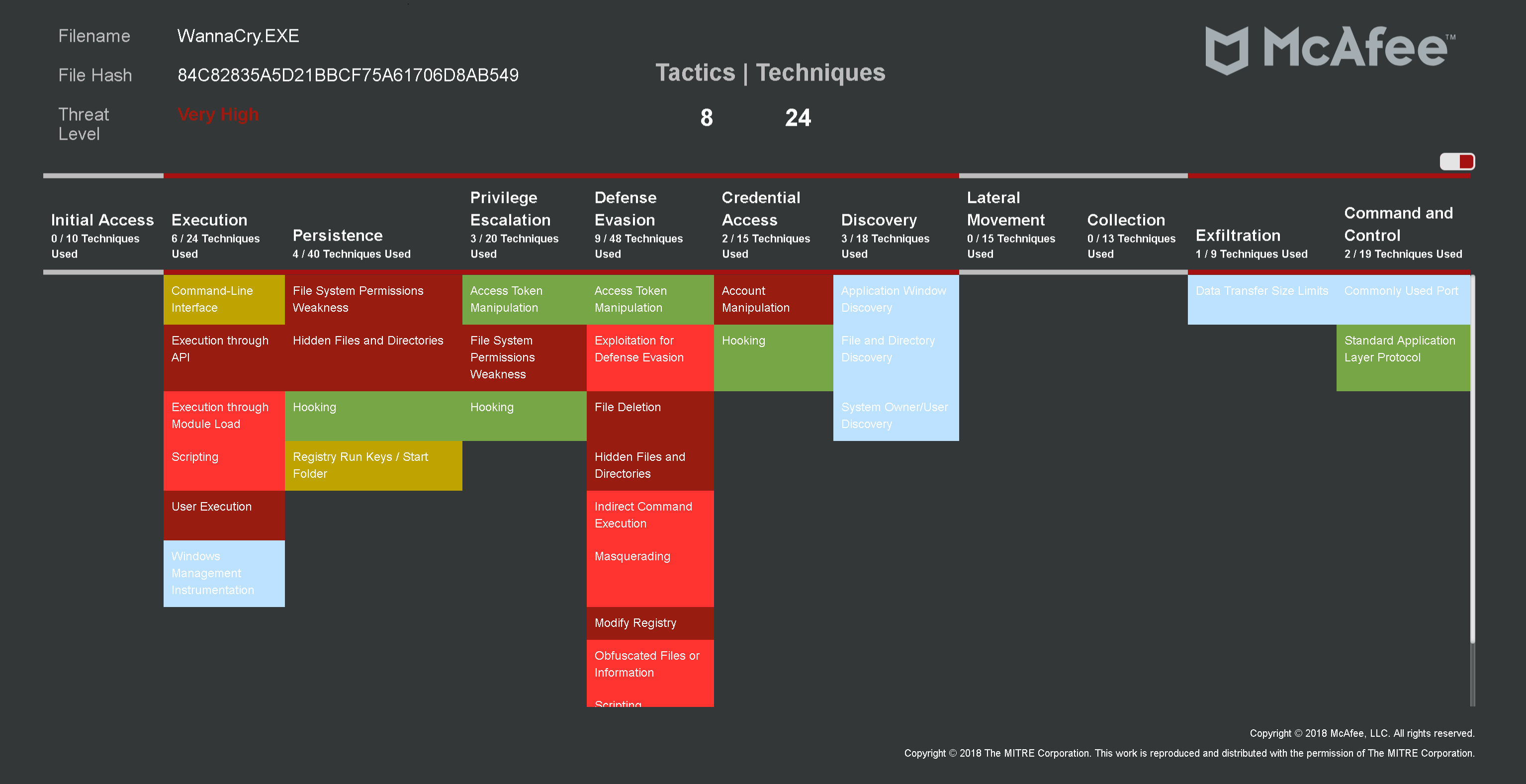

マカフィー製品については、現行製品及びこれからリリースされる製品にATT&CKのフレームワークが採用されています。サンドボックス製品であるMcAfee ATD(Advanced Threat Defense)では、最新のVersion4.6より検体の分析結果について、ATT&CKのフレームワークに沿った分析結果がレポートされるようになります。

(図:McAfee ATD レポートからATT&CKの項目を抜粋)

また、グローバルで展開しているマカフィーのイベント、MPOWER2018の基調講演で紹介されたMcAfee MVISION EDR(2019年前半に提供開始予定)でも、振る舞いを分析した結果をMITER ATT&CKのフレームワークに合わせた表現で表示する予定です。この表現により運用者にとって状況やリスクを把握しやすくすることを目的にしています。

この他、他社セキュリティ製品にも続々とATT&CKに沿った形でレポートが出力される事が発表になるなど、ATT&CKの急速な普及を感じざるを得ません。

他社ではセキュリティ製品の開発元でもあるENDGAME.やtripwireもATT&CKの紹介をしております。この2社の紹介記事は個人的に非常に参考になりましたので、ご興味がありましたらご一読ください。

6. CONCLUSION

4.2章でも書きましたが、2018年第3四半期以降のATT&CKの急速な普及は驚くと共に、同フレームワークの完成度の高さからも納得の結果と言えます。Post Exploitについて、これまで戦術、戦法(技術)ともに、体系化されていなかった事がここまで整理された事はMITRE社とContributorの皆様に感謝の言葉しかありません。

私個人、いちセキュリティコンサルタントとしてはATT&CKのフレームワークを、インシデント報告書等にすでに採用しておりレポートに活用しております。また、今後の活用としては4.1章でも書きましたが、ATT&CKをリスク分析や製品選定、SOCの評価・ベンチマーキングに活用していく事を考えております。特にリスク分析においてはATT&CKの更新頻度の高さと、リスク分析の定期的な実施の必要性の観点からの親和性、妥当性からも利活用を進めていきたいと考えており、お客様にも積極的にご紹介をしています。

そして、いちSecurity HobbyistとしてはContributorとして同Projectに貢献できればと考えております。

今後ますます普及のスピードと知名度が上がる事が予想されるMITRE ATT&CK™。ぜひ一度MITRE社のリソースもご一読いただき、理解を深めていただければと思います。

7. 参考

・MITRE

ATT&CK

MITRE ATT&CK™ Framework

[Youtube]MITRE ATT&CKcon 2018のセッション動画等が公開されています

MITRE CAR

・TripWire

The MITRE ATT&CK Framework: What You Need to Know

・BSides Delaware 2016

BSidesは世界中で開催されているセキュリティカンファレンスです。

Andy Applebaum ”Post-Exploit Threat Modeling with ATT&CK”

・Malware Archaeology Windows ATT&CK Logging Cheat Sheet

こちらはATT&CKをWindowsのログでキャッチした場合、どうなるのかについて解説をしています。ログ設計及び監視で活用できるかと思います。

・日本SOCアナリスト情報共有会(SOCYETI)

日本SOCアナリスト情報共有会(SOCYETI ソサイエティもしくはソックイエティ。通称イエティ)は、日本国内に拠点を持つ商用SOC(セキュリティオペレーションセンター)やプライベートSOC、CSIRTなどのセキュリティに従事するオペレーターやアナリストによる有志の会です。

「ATT&CKについてとMatrixの日本語抄訳」

・McAfee

Apply MITRE’s ‘ATT&CK’ Model to Check Your Defenses

McAfee Leads the Charge to Embrace and Expand the MITRE ATT&CK Framework

About the author:小川 泰明(Hiroaki Ogawa)

プロフェッショナルサービス プリンシパルコンサルタント

Read more post from Hiroaki Ogawa

関連記事