マカフィーは、6月10〜12日、幕張メッセで開催された、ネットワークコンピューティングに特化したテクノロジーとビジネスのリーディングイベント『Interop Tokyo 2015』に出展いたしました。

梅雨の時期にもかかわらず、初日、二日目は晴天、最終日は、朝方降っていた雨も開場時には止み、幕張には梅雨を忘れさせる気持ちのいい風が吹いていました。

Interop Tokyo の発表によると、3日間で136,341人と大勢の人が来場され、大盛況なイベントとなりました。

※Interop Tokyo 2015年度会場写真ダウンロードページの写真を使用

※Interop Tokyo 2015年度会場写真ダウンロードページの写真を使用

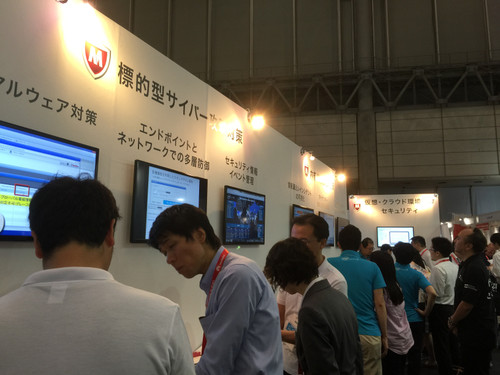

マカフィーは、今回、テーマを「標的型サイバー攻撃対策」、「内部情報漏洩対策」、「仮想・クラウド環境向けセキュリティ対策」の3つに分け、市場やお客様の関心度が最も高いソリューションをご紹介しました。

イベント開催直前のセキュリティ関連ニュースで、標的型サイバー攻撃が大きく話題になったことからか、開催期間を通じて、「標的型攻撃対策」についての多くの質問をいただいきました。展示会場全体を見ても、人だかりができていたのが、DDoS攻撃やネットワークのトラブルを検知し可視化する技術でした。脆弱性を塞ぐだけでなく、攻撃があったことを的確に検知して、対応を変化させる必要性が注目されているのでしょう。

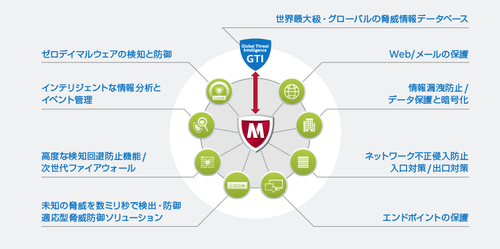

ブースでは、「標的型サイバー攻撃対策」として、マルウェアへの対策、攻撃や脅威の可視化など、どのように取り組むべきか、その対策について展示いたしました。

| 課題 | 対策 |

|---|---|

| 未知のマルウェアには? | サンドボックスによる検知と防御 |

| 標的型攻撃には? | 入口・内部・出口対策を |

| 攻撃、脅威の可視化 | イベント、ログの相関分析 |

| 侵入後の対策(封じ込め) | エンドポイント連携による影響分析と駆除 |

同じく、標的型サイバー攻撃のニュースから、マイナンバーのセキュリティ対策についても、注目が集まりました。マイナンバーは、今年10月施行、2016年1月に運用開始されますので、対策が急務です。先日公開した、マイナンバーのセキュリティ対策が必要かどうか簡単に診断できる、「マインバーセキュリティ診断」ページに関心を持つ来場者の方も多くいらっしゃいました。

そして、マイナンバーセキュリティ対策だけでなく、多発する故意の内部漏洩や過失による情報紛失など、内部情報漏洩対策は、企業や組織に取って、対策必須です。ブースでは、DLP (Data Loss Prevention) をはじめとしたソリューションを展示いたしました。

| 課題 | 対策 |

|---|---|

| データ保護の提供 | サンドボックスによる検知と防御 |

| 機密情報の利用制限、アクセス制御 | DLP (Data Loss Prevention) |

| 情報漏洩インシデントの早期発見 | ログ収集・分析の効率化 |

展示会場全体では、ネットワークコンピューティングのイベントということもあり、ソフトウェア定義インフラストラクチャーが注目を大きく集めていました。

ソフトウェア定義インフラストラクチャーを構成するソフトウェア定義仮想マシン、ソフトウェア定義ネットワーキング、ソフトウェア定義ストレージなどの効率的な運用管理が必要です。そこには、セキュリティへの検討も必須です。

そのような背景から、マカフィーでは、セキュリティ機能の仮想化/プロビジョニング 、SaaS型メールセキュリティ 仮想化/クラウド環境向けソリューションを展示しました。また、5月25日に発表したばかりのデータセンターのソフトウェア定義インフラストラクチャーで俊敏性の高いセキュリティを実現する、Intel Security Controllerのご紹介をいたしました。

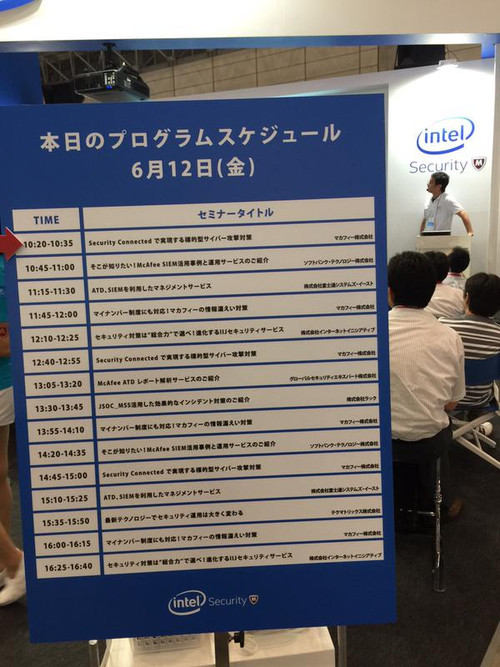

盛況のミニセミナー

当社ブースにおいて、3日間、もっともご参加いただいたのが、ミニセミナーでした。パートナー様および当社のソリューションを15分に凝縮して、お届けいたしました。

マカフィーの2つのセッション「標的型攻撃対策」「内部情報漏洩対策」概要をご紹介します。

- Security Connected で実現する 標的型攻撃対策

本セッションでは、まず、1分間に出現するマルウェアは307個であり、難読化、対策製品の見地を逃れるための巧妙な細工をしているマルウェアが全体の60%に上っており、ますますマルウェアが巧妙化しています。

セキュリティ製品を徹底的に研究することで、その巧妙さの進化は進化し、パターンマッチング技術を用いた定義ファイルによる対策だけでは、サイバー攻撃を防ぐことは困難です。

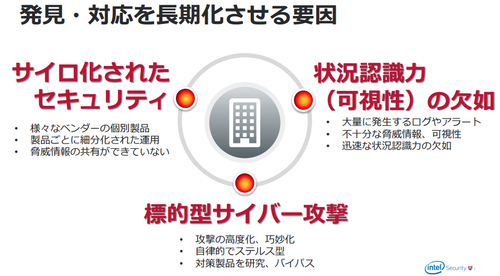

そして、巧妙なサイバー攻撃を受けた場合、発見・対応が長期化し、被害が拡大しています。ある調査レポートでは、6割以上が侵害から発見まで数週間以上かかっていること、対処にはさらに、8割以上が数日以上かかっている現状があります。

これは、主に3つに理由があるといいます。

様々なベンダーの個別製品を採用したり、製品ごとに細分化された運用を行って、脅威情報が共有できないといったサイロ化されたセキュリティ、対策製品を研究して、防御をかいくぐり、巧妙に高度化され、ステルス型となった標的型サイバー攻撃、そして、大量に発生するログやアラート、不十分な脅威情報から、状況を正確に認識できない(可視性)が欠如していることです。

これらを解決するソリューションが、McAfee Security Connected です。

Security Connectedは、セキュリティ製品および他社ベンダー製品を連携して、チーム力で、包括的に迅速な対応を実現します。これにより、発見から対処まで迅速に実行できるようにします。いわば「面」による防御により、より堅牢で、柔軟性に富み、持続可能なセキュリティを実現できるようになります。詳細については、次のページを参照してください。McAfee Security Connected

- マイナンバーにも対応、「内部情報漏洩対策」

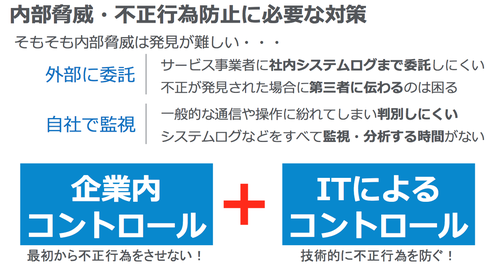

本セッションでは施行開始が目前に迫るマイナンバーのセキュリティガイドラインに対応した「内部情報漏洩対策」の必要性を説明しました。

情報漏えいの発生件数を分析すると、外部脅威と内部脅威の割合は、1対10となっているそうです。つまり、情報漏えい対策には、内部脅威に対する対策が重要であることがわかります。

内部脅威の件数が多くなる理由は、「そもそも発見が難しいこと」「すべてを外部に委託するわけにもいかず、かといって自社で監視するのは労力もかかること」などがあります。

そのため、必要なことは、そもそも最初から不正行為をさせないように、企業内でルールを決めてガバナンスを聞かせる企業内コントロールが必要です。さらにそれを補完するために、ITを使って不正行為を防ぐことにより対策する必要があります。

ITで漏えいを防ぐには、ネットワークとエンドポイントの両面で監視する必要があります。それには、Data Loss Prevention (DLP) ソリューションが有効です。エンドポイントDLPでは、PCやサーバー上で動作して情報漏えいを検知します。ネットワークDLP では、ネットワーク経路上で通過する情報の検査を行い情報漏えいを検知します。この2つのDLPを組み合わせて、企業内で使用される情報を漏れなく検査することが可能になります。

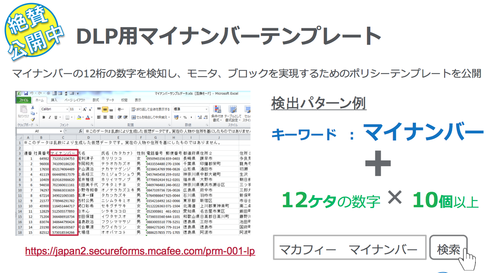

さらに、マカフィーでは、マイナンバーの12桁の数字を検知し、モニタ、ブロックを実現するためのDLP用ポリシーテンプレートを公開しました。これによって、より詳細に検査することが可能となります。

テンプレートは、こちらのサイト

https://japan2.secureforms.mcafee.com/prm-001-lp からダウンロード可能です。

さらに、USB などのリムーバルメディアへの書き出しをFRP(Files Removal media Protection)で強制暗号化し、DLPで監視するソリューション、情報漏えい対策機能を備えたファイアーウォール McAfee Next Generation Firewallとエンドポイントの連携による粒度の細かい情報送信の制御するMcAfee Endpoint Intelligence Agent を紹介しました。

さらに、今は、予防的対策では十分でなく、内部不正が発生することを前提とした、検知的対策が必要です。そのためのソリューションとして、McAfee Security Information and Event Management (SIEM) を紹介しました。McAfee SIEMでは、ログの集約・分析・可視化し、不審な行動に対していち早く発見・対処することができます。

これらのミニシアターで紹介したマカフィーによるソリューションに加えて、パートナー様のソリューションをブースにおいて、ブースでのデモンストレーションなどを通じて、そして、マカフィーだけでなく、パートナー各社のセキュリティプロフェッショナルとの情報交換の場として、活用いただけたのではないかと考えております。

INTEROP Tokyo 2015 当社ブースに、ご来場いただいた皆様、どうもありがとうございました。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)