2021年度オンライン公開講座

「はじめてのIoTサイバーセキュリティ演習」

〜 強固に対策したシステムも、蟻の一穴から破られる 〜

2020年から続くコロナ禍を経て、人々を取り巻く環境や経済活動は様変わりしました。在宅時間が相対的に増加し、インターネットやオンラインサービスの利用が生活の一部になりました。さまざまなモノがインターネットと接続され、新たなサービスも続々と生まれています。また、コロナが終息した後も完全に元に戻るのではなく、オンラインとオフラインを組み合わせたハイブリッドな環境がビジネスや教育の場面で継続されると言われています。そのような生活を送る中、私たちを取り巻くさまざまな機器は、小型のコンピューターを内蔵しインターネットに接続してそれぞれの機能を提供しています。とても便利になった一方で、攻撃者が入って来ようとする入口はさらに増大し、新たな脅威が忍び寄っています。

マカフィー エンタープライズ(開催当時。現在はTrellix*)は、私たちの家族、社会、そして国家の安全を守るために進化を続けることを使命とし、サイバー脅威から護るための製品やソリューションの技術面の進化と同時に、インターネットやさまざまなデバイスを利用する、ひとりひとりのセキュリティに関する知識や関心の向上を促進することも、大変重要な役割だと考えています。2021年もそのような啓発活動の一環として、毎年恒例の明星大学情報学部の公開講座に協力させていただきました。

新型コロナ感染症の影響が出る以前は、夏期にキャンパス内で開催されていた公開講座ですが、2021年も2020年に続き、オンライン形式にて(配信は明星大学のキャンパス内より)12月19日に開催となりました。第7回目となる今回は、「はじめてのIoTサイバーセキュリティ演習」をテーマに、IoT機器とITサプライチェーンをテーマとした内容で行われました。

今回の講座では、脆弱性対策が不十分なIoT機器を入口として、重要な情報にアクセスできてしまう事例を用いられ、どのような機器の設定や運用が危険を招き、また大きな影響を及ぼすのか、具体的な攻撃手法と合わせて理解することで、適切なIoT機器の設定と運用につながるように設計するという内容でした。

まず、冒頭の明星大学情報学部情報学科の丸山一貴准教授からのご挨拶で、「2年前にIoTセキュリティと題して開催した際は・・・」と、2019年の講座もIoTセキュリティに関するテーマだったこともあり、当時の様子に触れられた後、「残念ながら、昨年からオンライン開催 ― ご自宅と会議室での実施となり、今年も同様の開催となりました。」と述べられ、続けて「ITサプライチェーンとサイバーセキュリティ」というテーマで講義が開始されました。

目次

ITサプライチェーンとサイバーセキュリティ

サイバーセキュリティと攻撃のステップ

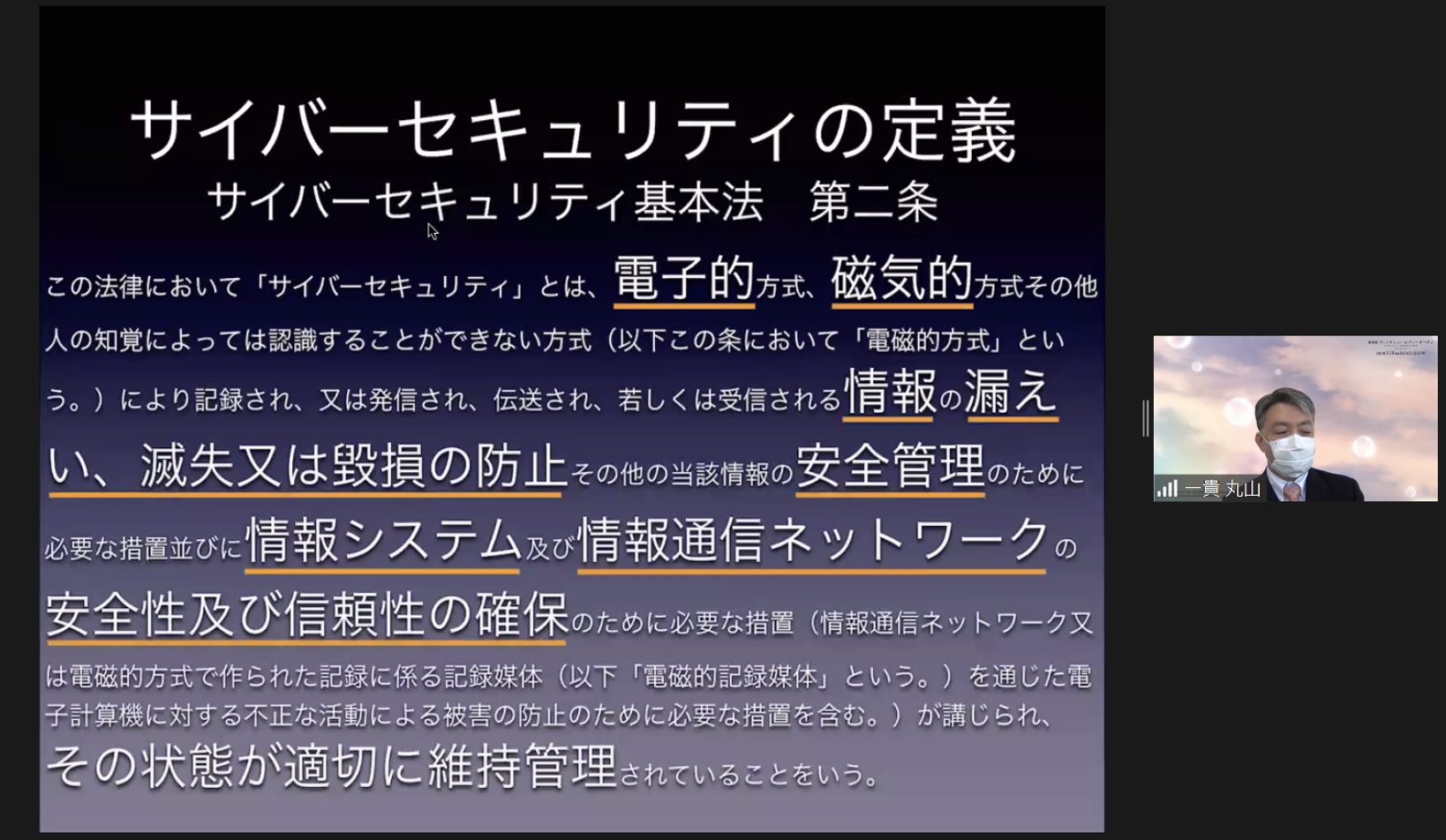

まず、サイバーセキュリティとは、について「毎年この話から始めるのですが」と、今年も恒例の“サイバーセキュリティ基本法第二条”をみなさんに見ていただきながら丸山准教授の講義がスタート。“法令なので、わかりにくいかもしれませんがとても良いことが書かれていますのでご紹介しています”と前置きしつつ、条項を読み上げながら解説されました。この条項では、「電子的磁気的な情報、つまりコンピューター等で取り扱う情報について、漏洩-漏れたり、滅失―なくなってしまったり、毀損ー壊されたりするのを防止し、きちんと安全に管理をしなければならない。全体のシステムとインターネットを通じてデータがやりとりされますので、ネットワークも含めて、安全かつ信頼できる状態でなければならない、ということです。そして最も大事なのが、その大丈夫な状態が適切に維持管理されているということが重要です。」と述べられました。また「コンピュータシステムを構築する際は、きちんと検証して構築し、使い始めるわけですが、後から発覚する問題点や、アップデートしたことによって、新たな問題が発生することもあります。ですから、大丈夫な状態を維持し続けるということが一番重要 なポイントとなります。」と強調され、この定義を紹介されました。

情報の保護、適切な維持管理を阻んでしまうものというのが、サイバー攻撃、あるいは内部の犯行ということになりますが、仮に攻撃が成功してしまうと実際にある種の事故が起きた状態になり、そういうものをこの業界ではインシデントと言います。

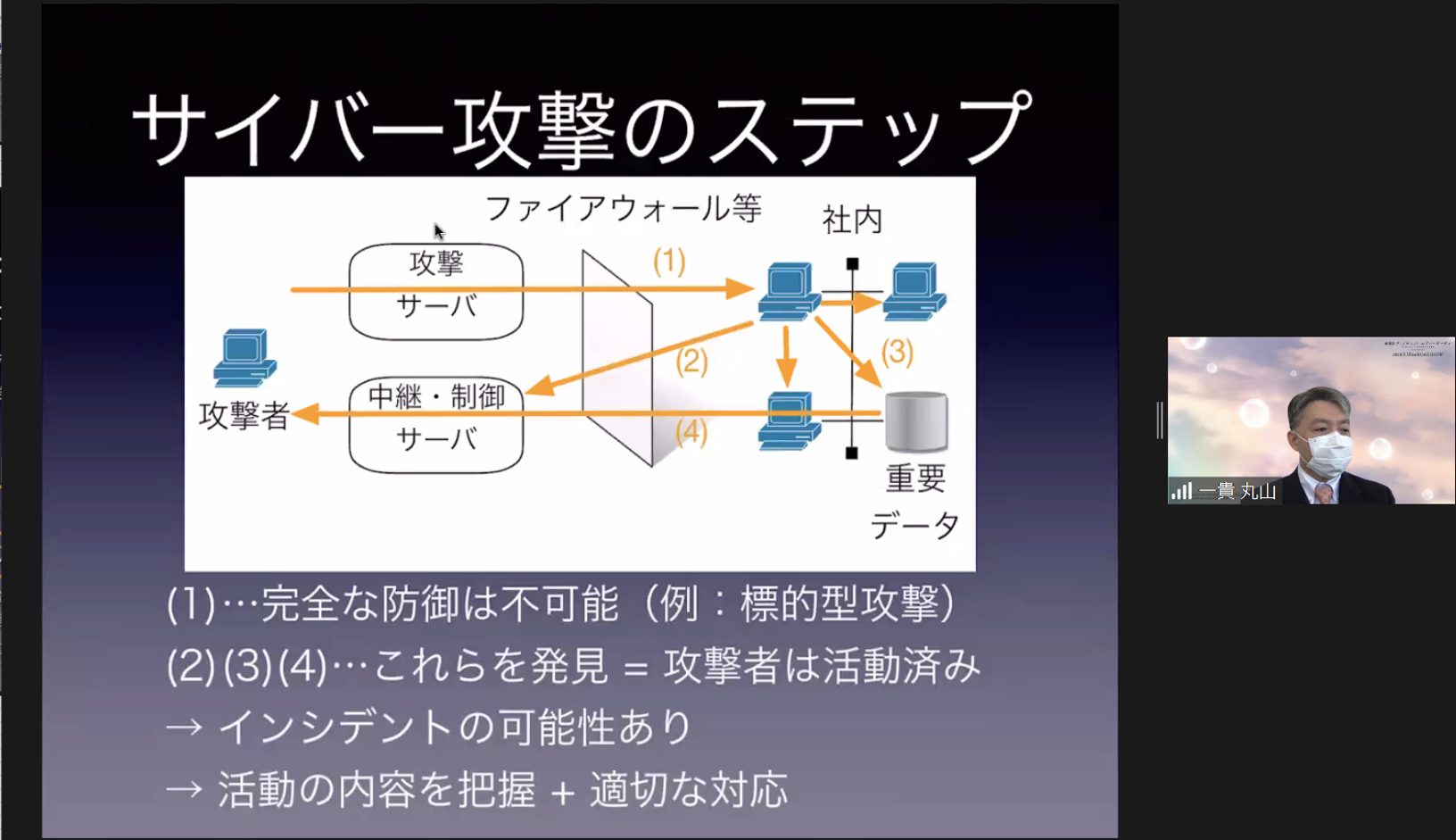

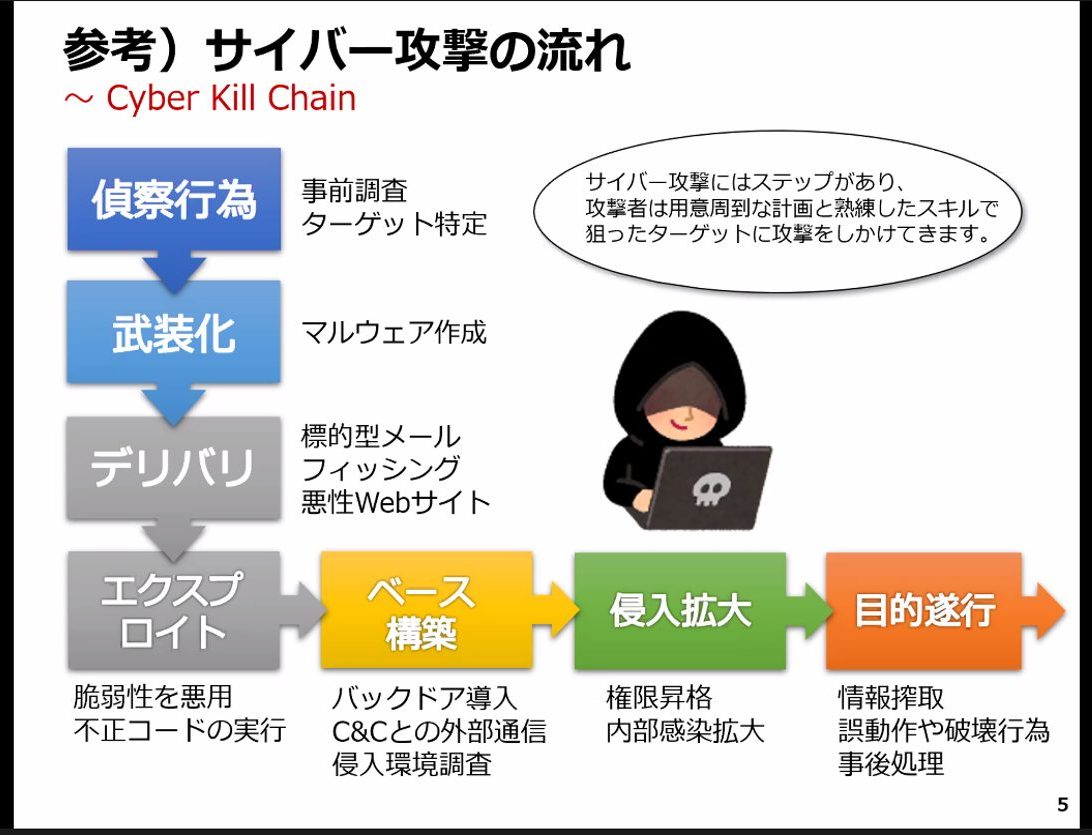

実際にどのように攻撃者が仕掛けてくるのかについては、「攻撃のステップ」があり、まずは、攻撃を仕掛けてきて、社内に入り込んでくる(1)が最初のステップです。入り込んですぐに悪さをするわけでなく、安全に内部に居続けられるように環境を構築するようになります。攻撃者が用意している制御サーバーと常時通信がされるようになり(2)、外部から内部へ侵入できるようにします。この時点ではまだ積極的に攻撃が行われているわけではないため、社内側では気づきにくい状況です。ここでしっかり足場づくりをし、徐々に侵入していきます。そしてどこに重要な情報があるかを探り(3)、重要情報を手に入れたらそれを持ち出す(4)、あるいは、暗号化して身代金を請求するなどにつながるわけです。

少しずつ内部へ侵攻するため、いろいろな段階を踏んで進んでいくそれぞれの段階で、状況を把握し適切に防御していかなければならない、ということになります。「ひとつの防御方法だけでなく、いろいろな方法を組み合わせて対処していく必要がある、というのがサイバー攻撃に対する基本的な考え方です。」と述べられました。

本題のITサプライチェーンに進む前にまずは一般的なサプライチェーンについてお話されました。通常サプライチェーン、というと、この図のように、部品を集中管理し、工場で組み立てや生産を行い、物流で運び、販売店(Amazonなどオンラインも含め)で販売して自宅へ、という流れになります。

たとえば冬場は暖房器具の需要が高まりますが、部品の調達から物流まで、統合管理し需要に合わせて商品を供給することが必要です。これをサプライチェーンマネージメントと言い、ソフトウェア等を用いて統合的に管理するというのが製造業等では一般的な手法です。

ITサプライチェーン

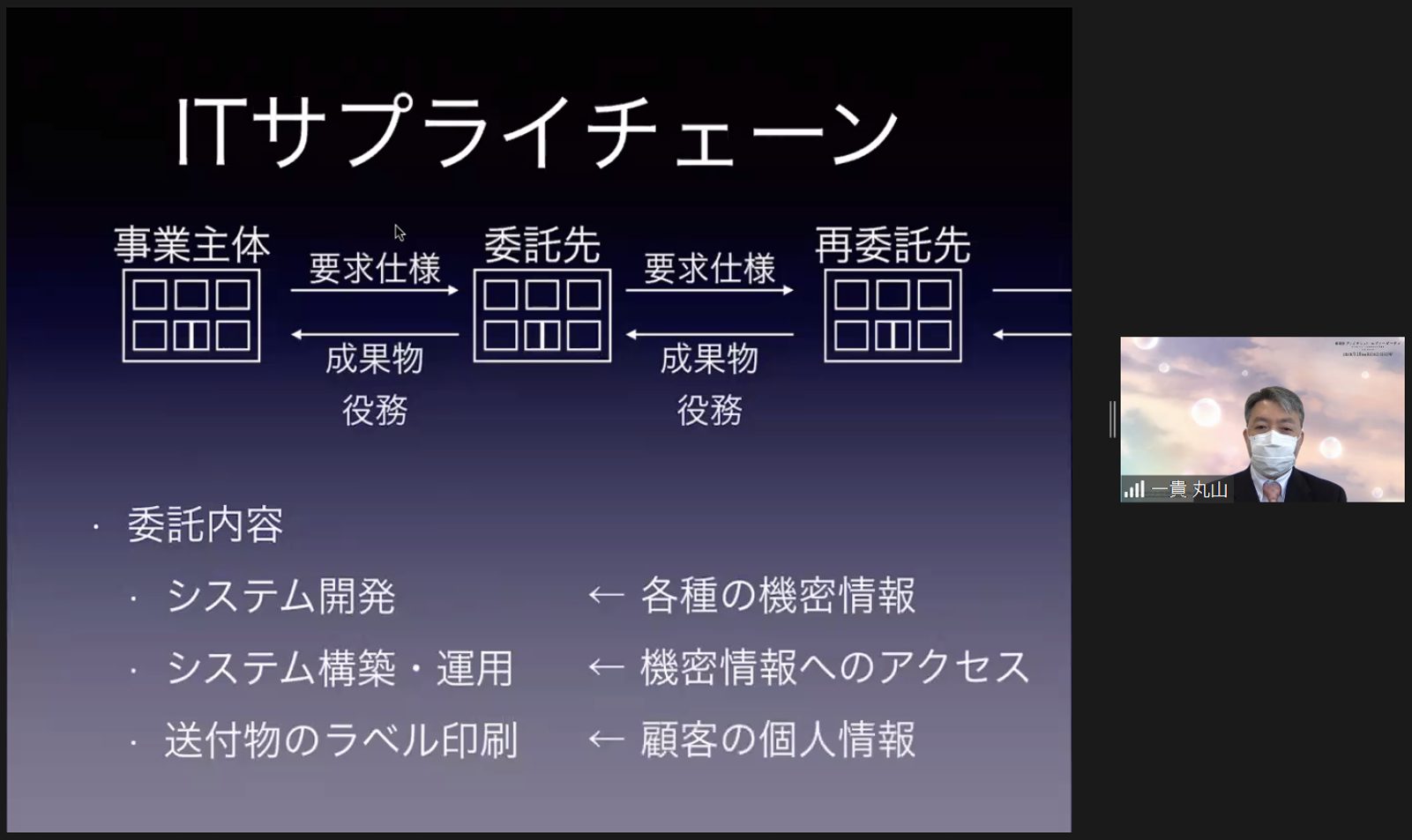

従来、サプライチェーンはこういう流れを指していましたが、IT業界のサプライチェーンは少し異なっています。上の図の一番左に「事業主体」とありますが、一部の業務をその業務が得意な企業に委託します。その「委託先」に依頼する際は、委託内容について要求仕様を提示します。さらに大規模なシステムの場合は、さらに別の会社、「再委託先」へ委託が行われます。再委託の可否は企業の方針によりますが、さらに、「再々委託」というケースもあります。

委託する内容については、たとえば、ソフトウェアやシステムを開発・構築する、そしてそれを動かし続けるにあたっても作業が必要になりますので、外部へ委託することがあります。あるいは、事務的な作業、郵便物の発送やデータ入力を委託する、などもあるわけです。業務を委託する中で、システム開発を委託する場合は、業務を委託する事業主体が有する営業機密や製品開発に関する機密情報がその業務の中に含まれる可能性があります。またシステム構築や運用を委託した場合は、事業主体が有する機密情報に、委託先の社員がアクセスすることができるようになります。さらに送付物にラベル印刷する業務を委託する場合、顧客の個人情報を一時的に委託先に預けることになります。

ITサプライチェーンの場合、このように部品の調達とは異なる形のサプライチェーンの中に、守らなければならない情報がたくさん含まれる可能性がある、ということがおわかりいただけると思います。

続いて、サプライチェーンで事業を運営していく場合、どんなふうに備えなければならないかという点について、経営をする立場の方、契約や調達、システム運用を行う方、ユーザーに分けて説明されました。

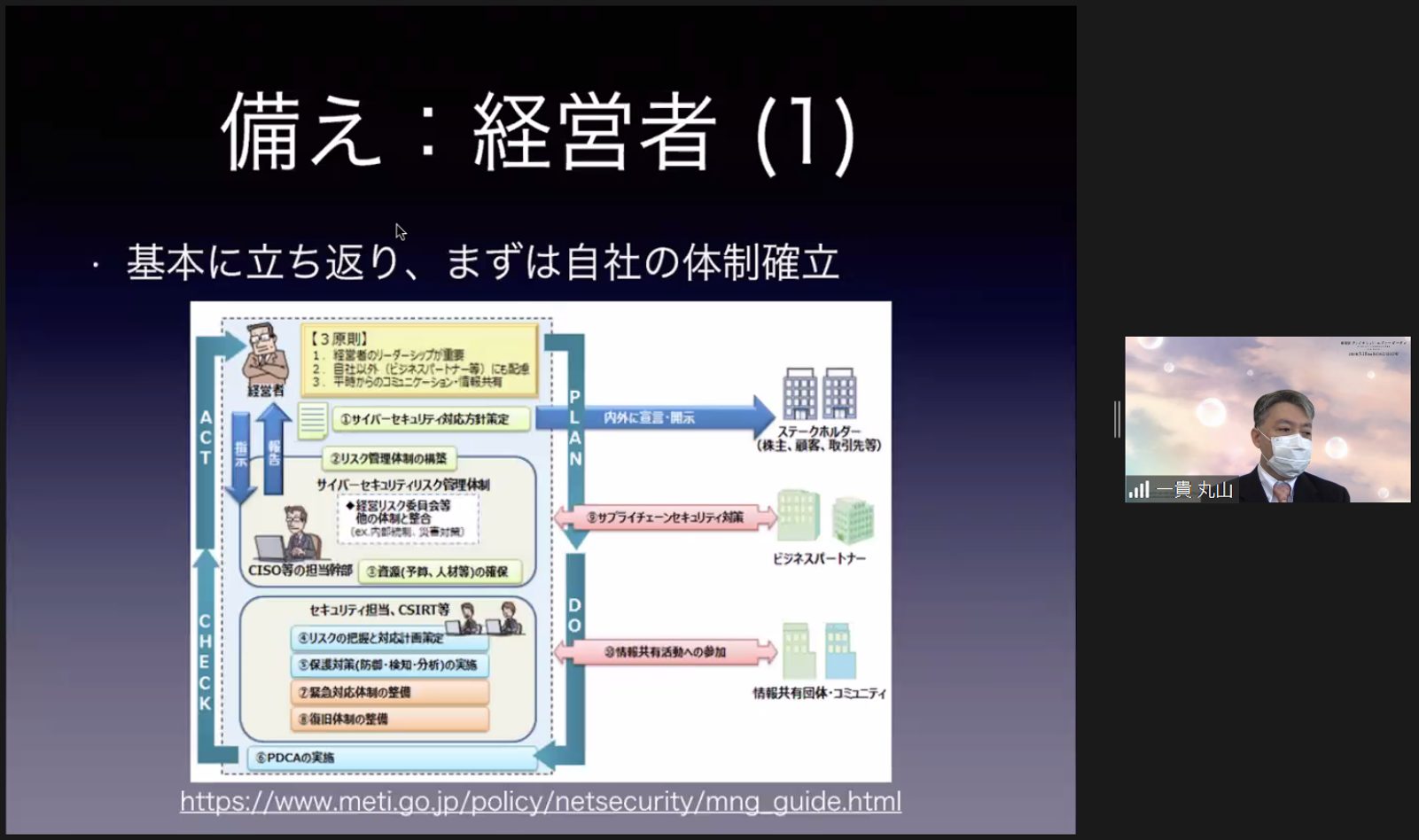

「まず経営者の方の備えです。すでに取り組まれているかと思いますが、まずは基本に立ち返り、自社の体制を確立することが重要です。経営層がリーダーシップを取って、サイバーセキュリティについて、管理運営の体制を整備し、必要な予算を確保して人材教育を行う。またそれについてPDCAサイクルをまわし、点検し、維持管理を行い、先ほどもお伝えした、“安全な状態を維持していく”、ということが重要になります。」

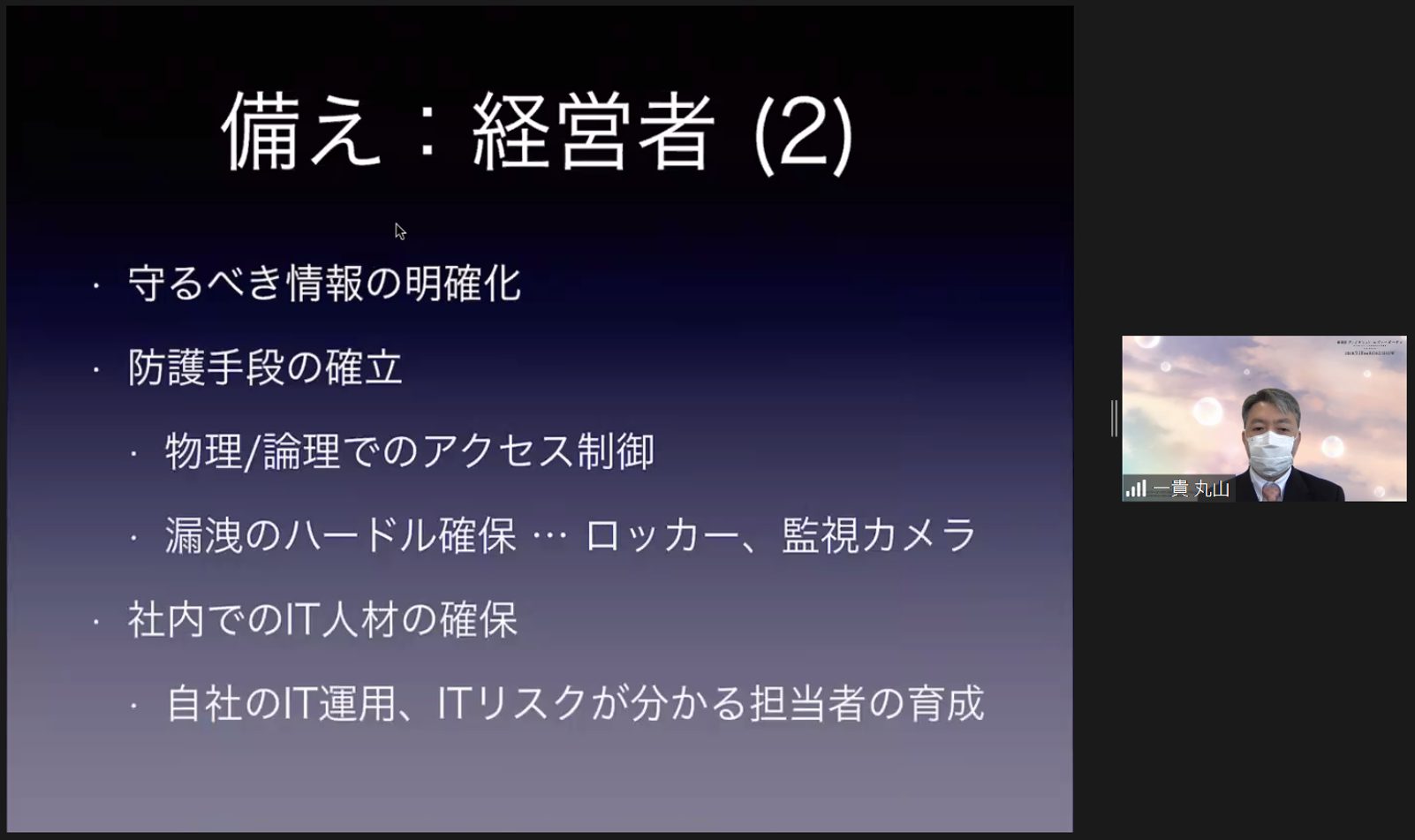

そういったなかで、企業としてどの情報を守らなければならないのかについて理解し、重要情報は何かというのを明確に定義し、それに対する防護手段を整え、どういうふうに守るのか、というのを理解して投資判断をする、というのが経営者の方々に必要なことです。

防御手段は、物理的なアクセス/論理的なアクセスを制御する、重要な情報には触れないように人が入れないような鍵がかかった部屋に保管する、ネットワークからのアクセスには権限を限定するなどが大事になります。たとえば、内部の犯行を防ぐために、スマートフォンはロッカーにしまってからデスクで仕事をする、などもひとつの防御策です。監視カメラを設置し、“何か悪さをするとそれは記録される”、と従業員の方々に自覚してもらい、悪さをしにくい環境を作ることも重要です。

「また、大手企業は別として、小規模企業などでは社内でIT人材を確保できない企業も実際には多く、ITコンサルティングやシステムを構築する会社と契約し、任せているようなケースも多いと思われます。しかしながら、社内のどのデータが重要でどういうふうに守るのか、どうやって扱うのかということは、社内の人間にしかわからないことなので、社内にもITを理解して、リスクを判断できるような担当者を育成していく、ということも重要です。」と丸山准教授は続けられ、外部へ委託する場合でも社内にIT人材を確保することの重要性を述べられました。

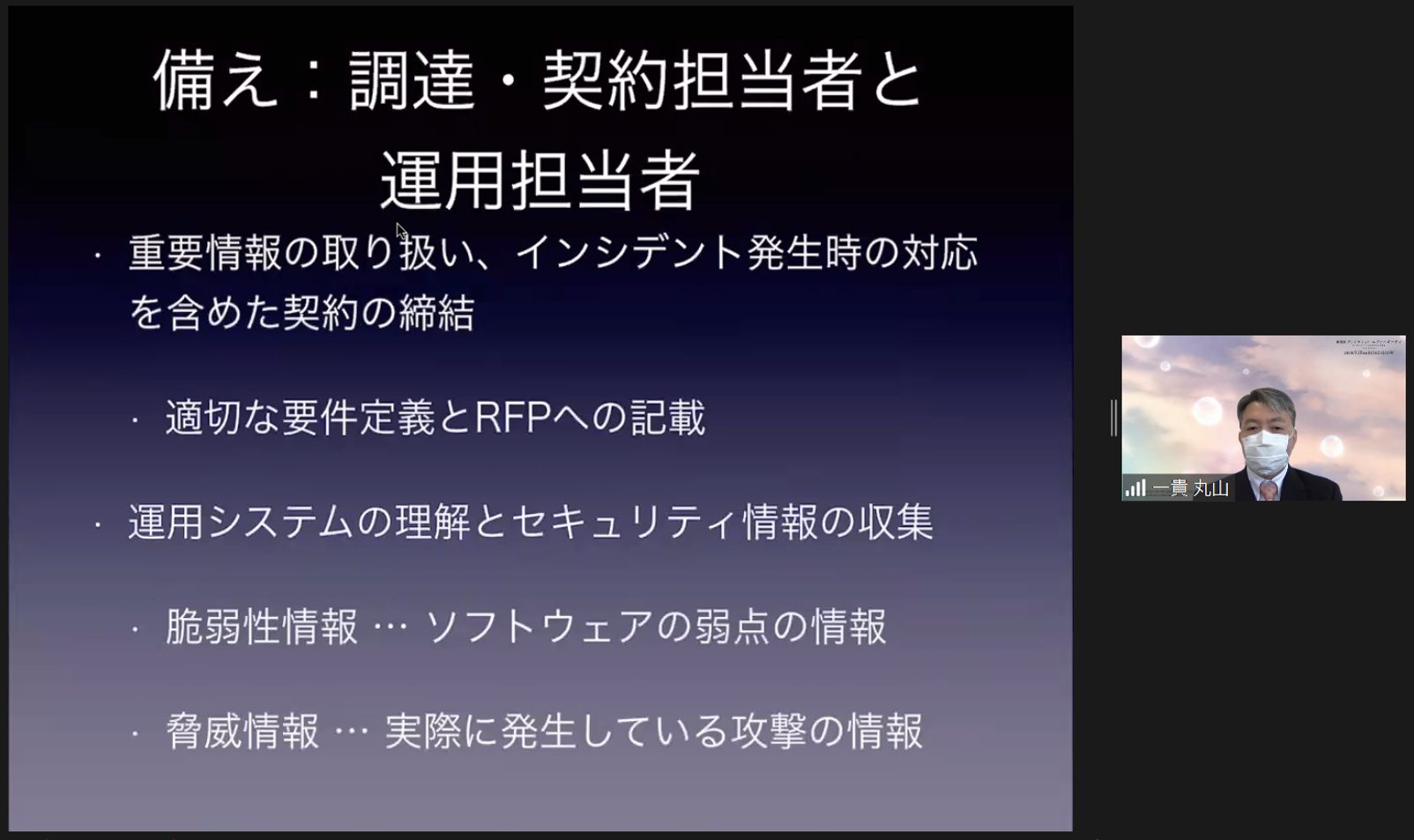

続いて調達や運用を担当する方についてです。重要情報をどのように扱って、インシデント発生時にどのように対応するかを含めて、委託先と契約を締結することが重要になります。その際、先ほどのサプライチェーンの図でもお見せしたように、要求仕様に委託内容を定義し、それに対してかかるコストを含んだ提案をいただく必要があります。きちんと定義しないで始めてしまい、後から必要だと言っても話が食い違ってしまうことになりますので、開始時にきちんとサイバーセキュリティに関する取扱いを相互で合意しておくことが重要です。

運用担当者の方々については、運用システムがどういうものであるかをすべて理解する必要はないですが、アクセス権限やリスクの把握などは理解する必要があります。またセキュリティ情報についても収集していくことが大切で、脆弱性情報と脅威情報の2つについてお話されました。脆弱性に関する情報やそれらの脆弱性を利用して行われている攻撃に関する情報を収集する必要があります。「脆弱性情報は、壁のこのへんがほころんでいますよ、という情報であるのに対して、脅威情報のほうは、いくつかあるほころびのうち、今ここに攻撃が行われていますよ、というものになります。」と例えられ、「両方の情報を収集しながら、自社のシステムにそういう問題はないのか、対応は必要なのかどうか、というのをきちんと判断することが重要です。」と強調されました。

最後に、全般的な備えの注意点です。「皆さんに気を付けていただくことにあたりますが、OSやアプリケーションのアップデートがあった際はきちんと適用する、ウィルス対策ソフトもインストールするだけでなくてきちんと更新して使う、またパスワードも長くて複数文字種を含む安全なものにすること、そして最後に、クラウドの利用が増えているなか、共有設定する際に、共有範囲をきちんと見直していく、というのが重要になります。九州のある自治体でクラウドに集計している表計算のデータが流出し、個人情報の漏洩につながった、というケースもありました。共有する際には適切な範囲に絞って行うことが必要であることを十分ご理解いただきたいと思います。今日お話ししてきた内容は、情報処理推進機構(IPA)や経済産業省が提供する情報を組み合わせて構成しています。ITサプライチェーンというキーワードをご存じない方もおわかりいただけるよう考え、お話しさせていただきました。」と締められました。

IoT機器へのサイバー攻撃の実際

続いて、マカフィーエンタープライズ、プロフェッショナルサービス シニアトレーナーの高谷宏幸より、「IoT機器へのサイバー攻撃の実際」と題し、講義を行いました。

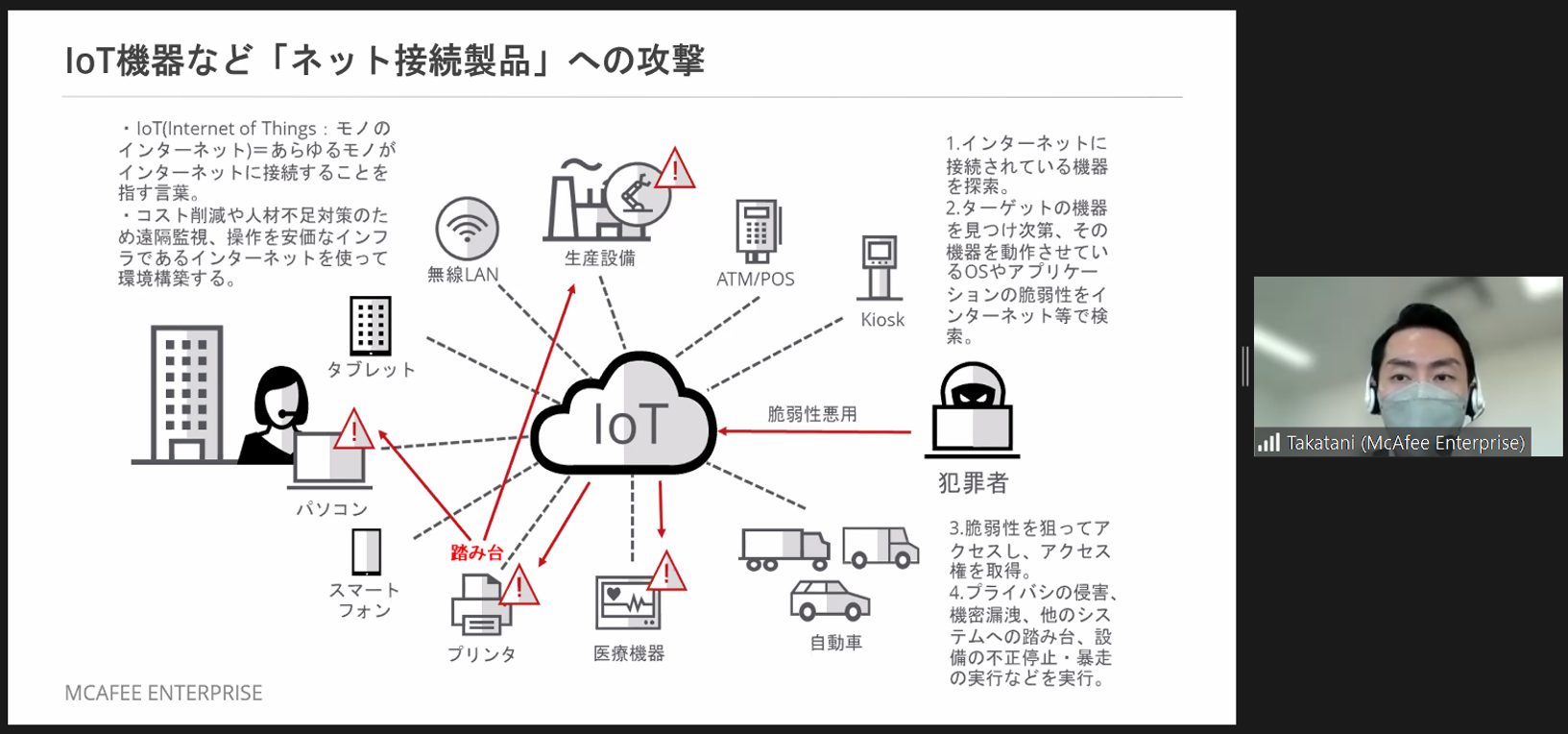

IoTは「インターネットオブシングス」の略で、日本語では「モノのインターネット」と言われています。あらゆるものがインターネットにつながることで、より便利に使えるようにしたデバイス、機器類を指しています。スライドでは「ネット接続製品」と書いていますが、IPAでIoT機器について取り上げる際に用いられている表現です。Webカメラや時計、スマートスピーカー、照明など、皆さんお持ちのさまざまなモノがインターネットにつながっている、という状況になっています。また企業の中では、商品の管理や工場内の生産するための機械を背制御するために、さまざまな監視装置等が使われていますが、今まではインターネットに接続するというのを前提に作られておらず、監視カメラもCCTV(Closed-circuit Television)といった閉じられたネットワークで使用する仕組みがほとんどでした。

「しかし現在では、カメラの情報をインターネット上で見たい人に見せるということが非常に簡単にできるようになりました。たとえば、犬や猫を置いて外出する際に使用されるペットカメラというのがあります。携帯電話でアクセスして自宅の様子を確認することができるのです。そういったような状況が普段の日常生活にも浸透してきています。会社であれば、コスト削減、人材不足に対しても、できるだけコストをかけずに効率的にものづくりをするために、インターネット接続されたさまざまな機器が使われるようになっています。」と昨今のIoT機器の使われ方について触れました。

「パソコンをはじめ、スマートフォンのアプリを通して営業報告をしたり、ネットワークに接続するための機器であったり、便利な環境が作られています。また最近はオフィスだけでなく、生産設備に対してメンテナンスを遠隔から行えるようにしたり、ATMや店舗のレジなども常時インターネットにつながっています。駅の情報端末やデジタルサイネージもリアルタイムで情報が表示されるようになっています。さらに医療機器には以前からWindowsが入っていましたが、インターネットにつないだほうがメリットがあるため、接続されるようになってきています。」と、上の図を用いて解説。「さらに今後、自動車がコネクテッドカーとして、乗用車もインターネットにつないでさまざまなサービスを利用できるようになったり、トラックの配送システムでは携帯電話の電波網を使用してインターネットを経由し、物流情報をリアルタイムでキャッチして運行管理の担当者が確認するようなシステムなどでも使われています。」

このようにさまざまな日常生活を支える機械や設備がインターネットに接続されている状態が、社会に出来上がってきています。一方で、インターネットに接続されている機器に悪さを仕掛けてくるような犯罪者も増えてきています。接続している機器を探すことも難しくはなく、実際紹介しているようなサイトもあったり、接続されている機器類の脆弱性情報を探すことも容易になってきています。そういった脆弱性を狙ってアクセスしたり、設備を止めてしまったりすることも可能になります。さらに、ある機器類に侵入して、さらに他の機器を狙い情報漏洩に至ったり、踏み台にされたりなどということもあります。

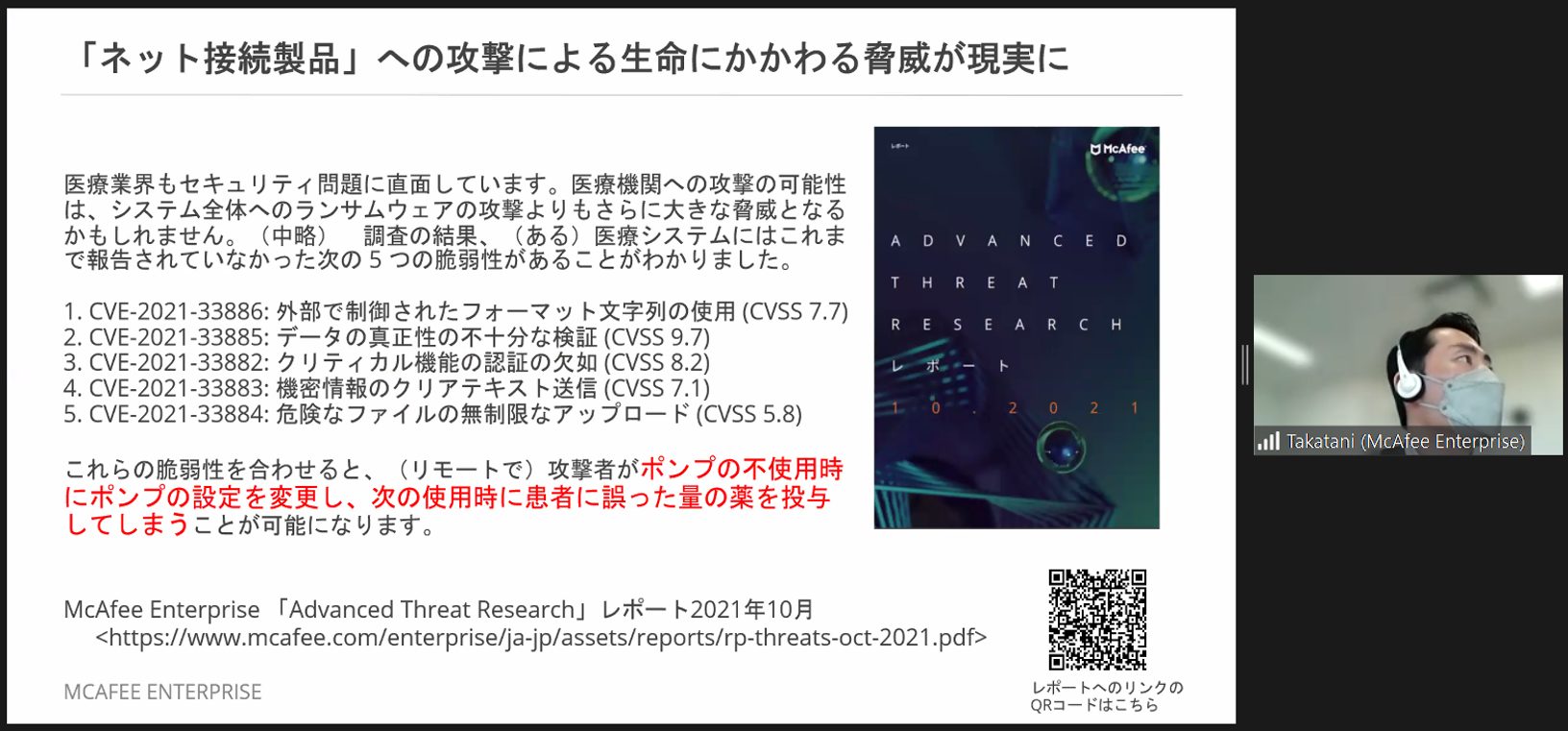

つぎに、「ネット接続製品」への脅威の例として、医療機関が狙われる可能性について、弊社の脅威レポートを用いて解説しました。実際にある一つの製品の脆弱性を挙げたものですが、5つ脆弱性があったことが判明しました。このような脆弱性を組み合わせていくと、輸液ポンプを操作するシステムを乗っ取り、投与量を変えてしまうことができる、という調査結果を発表したものです。実際に輸液ポンプの点滴の投与量と表示を操作する様子を収録した動画(YouTube)も紹介させていただきました。

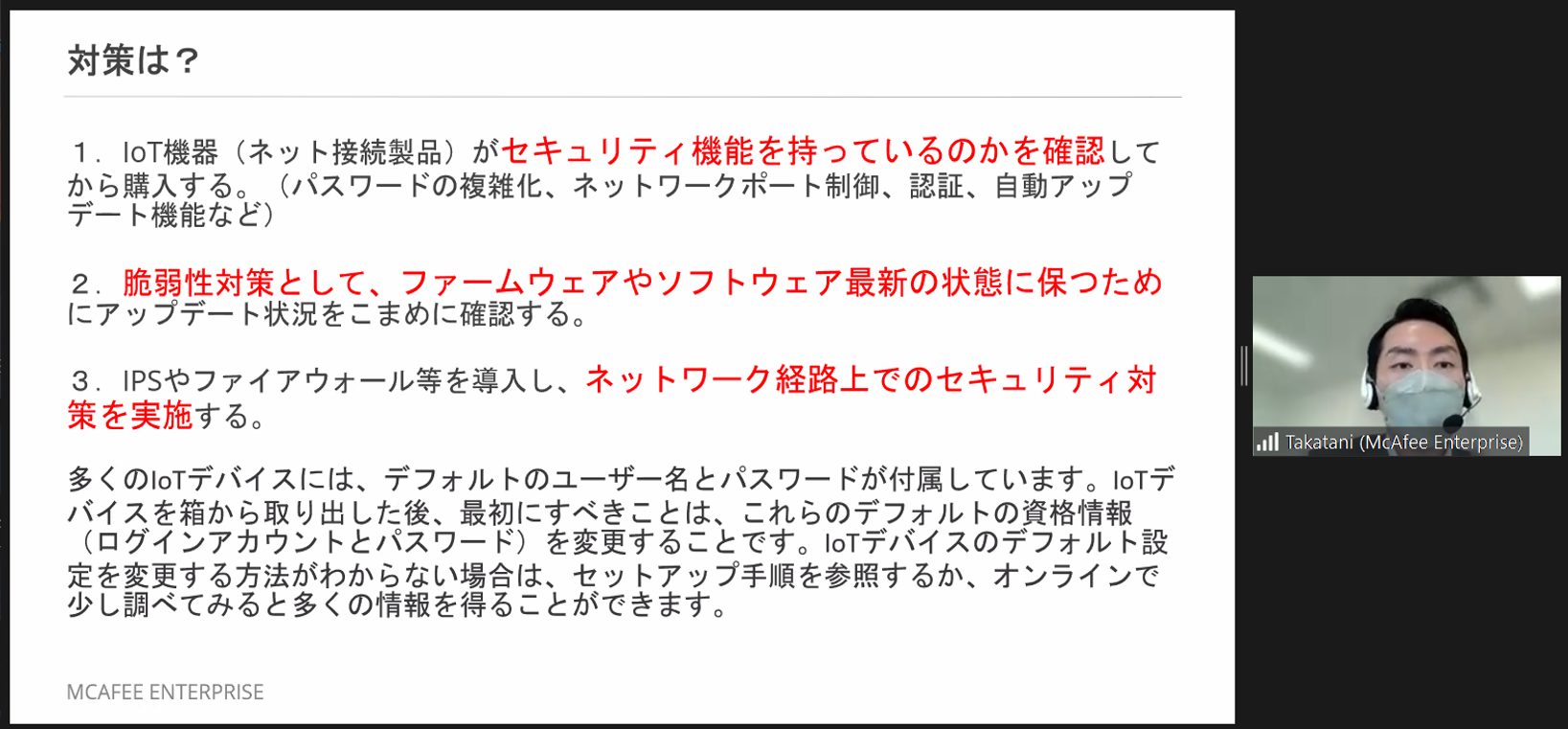

実際の攻撃が行われる可能性があるということをご理解いただいたうえで、対策についての解説に進みました。「まずは、皆さんネットワークに接続する機器があった場合、それらの機器がセキュリティ機能を持っているかを確認してください。パスワードを持っている場合は、パスワードを複雑化していただくとか、ネットワークの制御機能があれば、そういった機能を使っていただくなどがあります。きちんと確認する必要があります。」続けて2点目として、「脆弱性対策としては、ファームウェア・ソフトウェアを最新化する。使っている方が意識をもっていただくと違ってくると思います。」さらに、「企業であれば、ネットワークの中でセキュリティ対策を実施する、実装する、ということをしっかり行ってください。一般消費者の方の場合は、2番目を特に注意していただきたいのですが、1番目のパスワードも重要で、デフォルトのパスワードのままではなく、変更をお願いします。」と強調しました。

そのほか「IoTセキュリティが重要な理由」に関するブログを紹介。IoT機器を顧客へ提供する側の注意点、対策が不十分で攻撃を受けた場合、国によっては罰金を課せられる点などもまとめられた記事です。また脅威モデリングという考え方があり、IoT機器に対する攻撃手法も書かれており、提供する側が注意すべき情報をしっかりキャッチして自社のセキュリティの備えに活用することが可能な参考になる内容でした。また、当社のサービスのひとつとして、「IoTデバイスの脆弱性診断サービス」を提供していることについても、紹介させていただきました。

まとめとして、実際にIoT機器というものが世の中に一般的に普及しているということをご理解いただきたい、という点、またそういった製品を使用する場合はメンテナンスをしっかりすることが重要である点、特にブロードバンドルーターの管理画面のパスワードの変更やソフトウェアの更新に触れ、重要性を強調しました。「また開発する側にいらっしゃる場合はセキュリティを考慮した設計をし、考えた上で依頼や契約等を行わないと、被害を被ることになる可能性があるということを考えていただいて、ビジネスを円滑にIoT機器を使って進めていただければと思います。以上のような面を考えていただきながら、社会全体がセキュリティが向上した世の中になればうれしく思います。」と締めくくりました。

はじめてのIoTサイバーセキュリティ演習

オンラインでの実施も2回目ということで、前回に続き、演習参加の皆さんは事前に課題に取り組まれており、それを踏まえての演習でした。当日は概要説明、事前学習資料の一部解説、そして総合演習に入り、最後に演習の解説という流れで行われました。参加者はSlackやZoomのブレイクアウトルームを用いてチームごとに課題に取り組み、聴講参加の方々には、Zoom上で、進行状況の中継を通じて、課題に取り組む様子を見ていただきました。

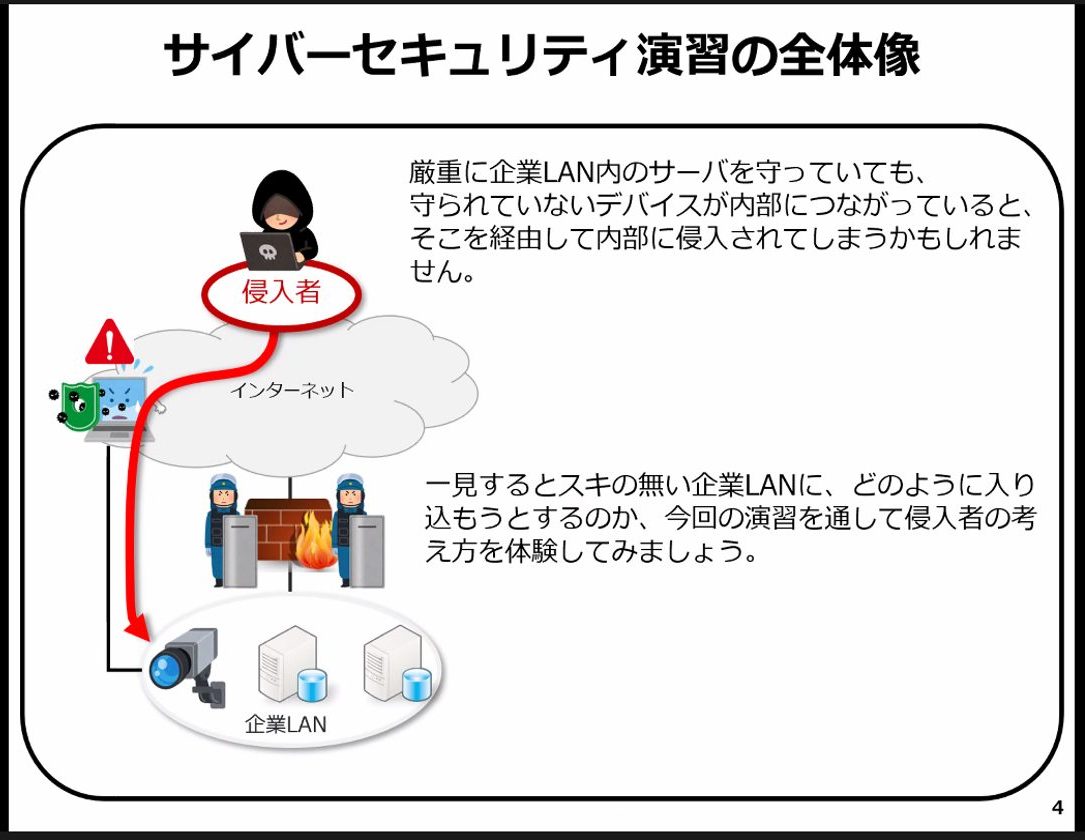

まず、演習の環境や進め方、また今回の演習の全体概要について、ストーンビートセキュリティ株式会社の方からお話がありました。巧妙化するサイバー攻撃の一つの例として、インターネット上に公開されている脆弱なデバイスが企業LAN内につながっている場合、企業LAN内のサーバーが堅牢でも、その脆弱なデバイスを踏み台にして攻撃が行われる場合があります。一見するとスキの無い企業LANに攻撃者はどのように侵入しようとするのか、演習を通して侵入者の考え方を学ぶ、という演習のイメージから説明が始まりました。

攻撃のステップは鎖のように連鎖し、各ステップへ移行するにつれ深刻度が増していきます。なるべく早い段階で攻撃を検知し、サイバーキルチェーンのいずれかの段階で脅威を断ち切ることで、攻撃の最終目的を防ぐ多層防御の考え方の理解につながります。企業が自社のセキュリティ対策を設計する上で役立つ実践的な内容でした。

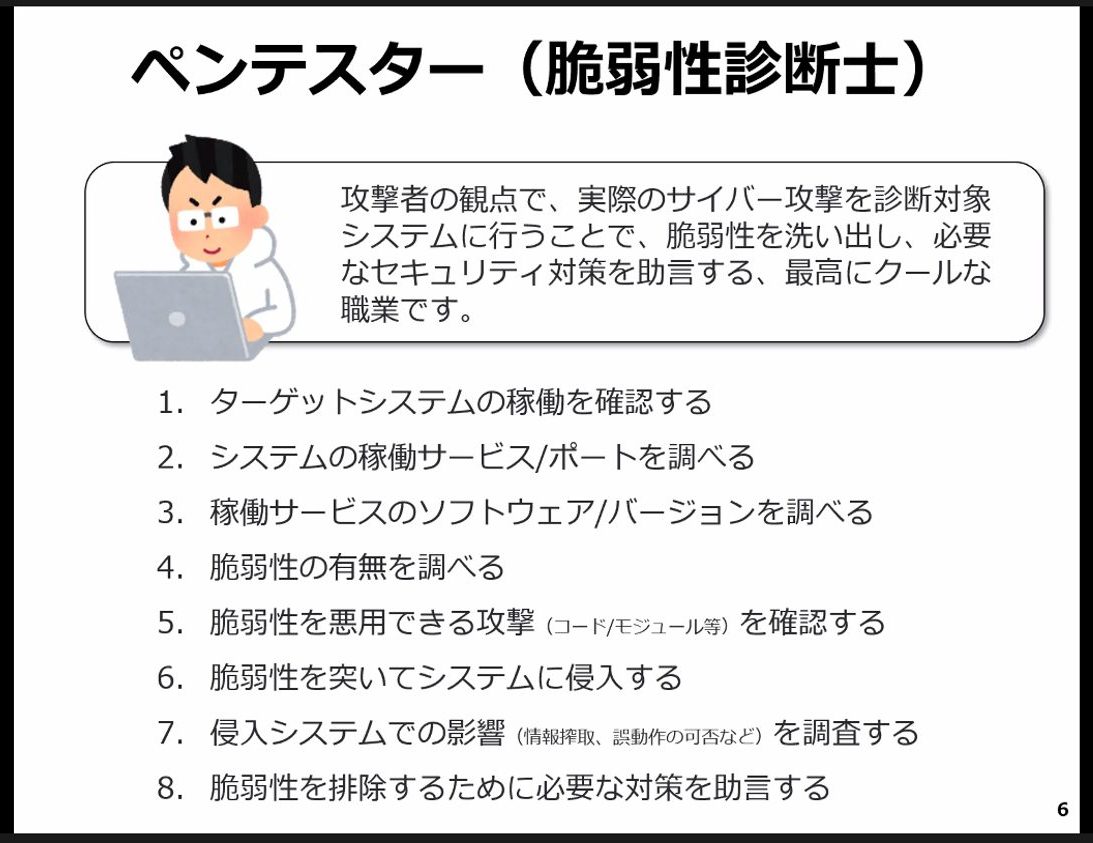

今回の演習参加の皆さんの役割は、脆弱性の有無を調査し、それらを悪用した侵入可否を調査するペンテスターでした。「ペンテスターは攻撃者の観点で、実際のサイバー攻撃を調査対象システムに行うことで、脆弱性の悪用や侵入可否を調査し、必要な対策を助言するとても格好の良い職業です。」と紹介され、注意すべきポイントや演習環境への接続方法、Linuxのコマンド入力についてなども丁寧に手順を追って説明されました。さらに演習中に問題が発生した際の対処方法等にも触れられ、演習の事前確認が行われました。

【Mission】ターゲット内部への侵入経路を探しつつ、問題に答えて、最高スコアを目指せ!

事前課題の補足と演習の事前確認が終わり、いよいよ演習の開始です。今回参加者の皆さんは、まず、企業LAN内への侵入を目指します。最終ゴールはWebサーバーの認証情報を入手してログインすることで、その最終ゴールを目指すにあたり、問題に正答していくことでポイントがたまり、一番ポイントが高かったチームが優勝となる流れでした。

スコアサーバの使い方、ポイントやヒントに関する説明、また、現時点で分かっているターゲット組織の情報が同僚から提供されているという設定で、IoTカメラの機種やターゲット組織のネットワーク構成等の情報が与えられました。さらに留意事項が伝えられた後、侵入のStepが示され、一斉に作業開始となりました。

事前課題を参考に演習スタート!

ここから各チームは、ブレイクアウトルームに入り、その中でやりとりしながら対策が進められました。一方で聴講の方々は、それぞれのチームの様子を見ることが出来ないため、ストーンビートセキュリティの講師陣から、どのようなことが行われているのか、スコアボードの紹介や実際どのような問題に答えているのかなど解説が行われました。

演習の概要の解説や、演習参加者の皆さんが実際にどんな問題を解いているのか具体的に紹介され、各チームの進捗状況を追いながら、実況中継のように伝えられました。演習参加者の皆さんは、事前課題の内容や当日の資料を参考に、各チーム連携して問題に取り組み、着々と回答を進められていきました。

競技時間は約120分間で締め切りとなり、見つかった脆弱性と、どのような対策が必要かを整理してレポートを作成し提出して終了となりました。各チームからレポートが提出された後、今回の演習環境や構成、侵入のアプローチについて、振り返り、演習解説が行われました。休憩中に結果とレポートをもとに審査が行われ、優秀チームが表彰されました。脆弱性を見つけ、対策を示すというところが今回重要な点となり、時間内でレポートまで完成させる難易度の高い取り組みでした。今回も表彰では学生の皆さんで構成されたチームに、賞品が贈られました。

まとめ

続いて丸山准教授からまとめのお話がありました。「今回は一つクリアするとその次が見えてくるという形式でしたので、どうしても途中でひっかかってしまうと進みづらくなるというのがあったと思われます。途中の課題で、エクスプロイトコードは検索すると見つかるものの、演習環境からはインターネット環境から検索できないので、難しかったというのもあったと思います。うまくいったことで一喜一憂するのも楽しみですが、今回得られた知見を次に生かしていただくように、考えていただければと思います。」と述べられ、「今回はIoTという題材で、昨今非常によく使われるようになってきており、先ほども少しお話されたペットの見守りやなどが可能なWebカメラも簡単に購入できるようになっています。中にはとても安価なものもあって、脆弱性が残っていたり、昔はデフォルトパスワードが変えられないというようなものもありました。安くてすぐ使えるからと飛びついてしまうと、危ない場合もあるということ、ご自宅に機密の情報はないかもしれませんが、プライバシーの問題もありますので、ご家庭でも気をつけていただいたい次第です。」と続けられました。

さらに、「冒頭の講演の中でITサプライチェーンというお話をさせていただきましたが、演習の対象となっていた企業のシステムはところどころに抜け穴があって、大事なパスワードを盗まれてしまうという設定でした。もしかしたら、仕事を委託している企業にそういう脆弱性がないとも限りませんし、また再委託している場合は、そこはもう直接コントロールできないわけです。そういうことを考えて、不正アクセスができてしまうようなことがあると、いくら委託元の企業がきちんとしていても、業務提携している企業から侵入されてしまうというケースも捨てきれません。完全に管理するのは難しいですが、契約でしっかり守りながら、侵入してきたらそれを検知して対策が取れるような体制を整えておく、基本的な対策を組み合わせて対応することが重要です。」と述べられ、「また、関係各部署の人たちが、ITシステムの現状を理解して、何かあった時に取るべき対策を知っておくことが重要になります。ですから、経営者としては、そういう人材を育成しながら社員の皆さんをきちんと教育していく、そういうところにしっかりと、コストをかけていかないと、何かあった時により大きなコストがかかってしまいますので、そういうことを意識しながら、取り組んでいただけたらと思います。必要以上に怖がる必要はないのですが、実態がわからないと正しい怖がり方も分かりませんので、ぜひこれからの取り組みに生かしていただけたらと思います。」と冒頭のお話の振り返りも交え、お話されました。

「毎年優秀な成績を収められた学生さんのチームには記念品を贈呈していますが、例年はラズベリーパイをお渡ししていましたが、半導体不足で調達が間に合わず、今回は IoTということもあり、ArduinoベースのIoTスターターキットです。」と学生の方々のチームへ贈呈となりました。その後、入賞されたチームからコメントをいただき、今回の演習が貴重な機会となったことがうかがえる感想等が述べられました。さらに、演習当時数多くの報道が行われていた「Log4j」の件について、概要と注意事項をストーンビートセキュリティの佐々木氏からお話しいただき、最後に丸山准教授から、「今回Log4jの件はNHKのニュースにも出ていたとお話ししましたが、一般のニュースで扱われることはとても珍しく、通常はそういった情報を公開している組織のホームページなどで得ることが可能です。たとえばJPCERT/CCで登録すると、脆弱性などの情報が送られてくるようになります。全部のキーワードがわからなくても、少しずつ知っている言葉を増やしていくと、難しいと思われる専門用語にも通じてくるようになり、苦手意識も薄らいでいくのではないかと思いますので、そういった情報もぜひご活用いただけたらと思います。」と述べられ、コロナ禍でオンライン開催2回目となった、第7回公開講座は閉会となりました。

なお、2022年度は、8月28日(日)に、「はじめてのデジタルフォレンジックス演習」〜 サイバー攻撃の痕跡を実態解明に活かす技術 〜と題し、オンライン公開講座として開催されます。ぜひご参加ご検討ください。

詳細はこちら>http://www.is.meisei-u.ac.jp/cyber2022/

著者:Trellix(マカフィーエンタープライズ)

*マカフィーエンタープライズは、STGによる買収及びファイア・アイとの統合により、2022年1月、新社名および新ブランド名として「Trellix」となることを発表しました。