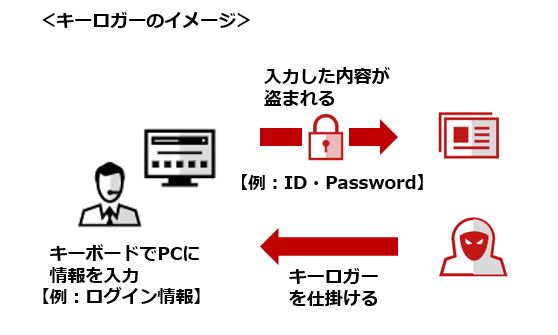

キーロガーとは、キーボードの操作を記録するためのもので、現在はマルウェアの一種とされていますが、本来は正当な目的で作成されたものです。

キーロガーを使えば、押されたキーを順番に記録できるので、IDとパスワードなどを操作履歴から盗み取ることができます。その歴史は古いですが、現在では標的型攻撃など高度なサイバー攻撃にも使用されます。また、キーロガー機能を持つハードウェアも存在します。

ここでは、キーロガーの挙動や感染した場合の被害、感染経路、対策などを紹介します。

1:キーロガーとは

1-1 操作履歴を盗むキーロガー

キーロガーは、その名前の通りに「キーボードの操作(キー)」を「記録するもの(ロガー)」です。キーロガーの歴史は古く、コンピュータの黎明期から使用されていました。主にプログラミングやその内容を検証したり、通信時の入力内容を確認したりするためのものでした。

その後、本来の用途でキーロガーが使われることは少なくなり、不正な目的で使われることが多くなりました。具体的にはキーロガーを仕掛けておくことで、パソコンにログインするためのパスワードや氏名などの個人情報を盗むことが可能です。

1-2 キーロガーの2つのタイプ

キーロガーには、ソフトウェアタイプとハードウェアタイプがあります。

| タイプ | 概要 |

| ソフトウェア | パソコンにインストールしてキー入力を記録 |

| ハードウェア | パソコンのUSB端子に接続してキー入力を記録 |

ソフトウェアタイプは他のマルウェアと同じようにパソコンにインストールしてキー入力を記録します。

ハードウェアタイプはパソコンに取り付けて使用します。USBポートに接続するタイプが一般的で、キーボードとUSBポートの間に取り付けます。

キーロガーといった場合、ソフトウェアタイプを指すことが多いですが、ハードウェアタイプの不正利用もあります。

2:キーロガーの被害

キーロガーが仕掛けられてしまうと、キーボードで入力した内容のすべてが記録され、仕掛けた人(犯人)の手に渡ってしまいます。

2-1 不正アクセスされてしまう

例えば、パソコンを起動する際に最初にパソコンへ入力するログインIDとパスワードを盗まれてしまいます。利用しているサービスのログイン情報を盗まれてしまえば、その情報を使ってサービスに不正アクセスされてしまいますし、グループウェアであれば業務用の重要なファイルをコピーされてしまいます。

また、一般的なソフトウェアのキーロガーはログイン後に起動しますが、ルートキットとして動作するソフトウェアのキーロガーやハードウェアタイプでは、ログインする前から記録が可能です。

2-2 不正送金、機密情報の漏えい

オンラインバンキングを利用していれば不正送金をされてしまう怖れがあります。また、パソコンで作成した書類の文面や、送信メールの内容も読まれてしまいます。

実際に、報道会社が発表前のニュースを盗まれてしまったり、銀行のパソコンにハードウェアタイプのキーロガーを仕掛け数百億円の不正送金(この不正送金は未遂に終わりました)を行おうとした事例もあります。

2-3 他の不正手段と組み合わせて、情報を搾取

スパイウェアを一緒にインストールされている場合には、ユーザーの操作をより細かく把握できます。スパイウェアにはマウスの操作を記録するものや、画面を撮影する機能を持つものもあるので、これらの情報を組み合わせることで、ユーザーがどのようなサービスにログインしたかが分かるわけです。

3:キーロガーの感染原因/侵入経路

3-1 ソフトウェアタイプはメール・WEB経由で侵入

ソフトウェアタイプのキーロガーは、メールなどを経由して他のマルウェアなどと同様にパソコンに侵入します。例えば、スパムメールやフィッシングメールに添付されていたり、これらのメールの文面にあるリンクをクリックしてしまうケース、あるいはフリーウェアと一緒にインストールされてしまうケースがあります。

Webサイトに仕掛けられている場合は、ユーザーのシステムに脆弱性があると、その脆弱性を悪用されて、Webサイトにアクセスするだけでキーロガーがインストールされてしまうこともあります。

このほか、感染したマルウェアがキーロガーを追加インストールする手法も多くなっています。

3-2 ハードウェアタイプはソーシャルエンジニアリングの手法で侵入

ハードウェアタイプのキーロガーは、オンラインショップなどでも容易に入手できます。しかし、実際に標的のパソコンに接続する必要があります。

そこで犯罪者は、いわゆるソーシャルエンジニアリングの手法で清掃員などになりすまして企業に侵入し、掃除をするふりをしてパソコンにキーロガーを接続します。パソコンのキーボード端子を一度外し、キーロガーを間に接続するだけなので、作業そのものは簡単です。

キーボード操作の内容はハードウェアに記録されるため、通信機能を持たないキーロガーは回収する必要があります。そこで犯罪者は、再び清掃員などに偽装して回収しに行きます。通信機能を持つキーロガーであれば、一度接続してしまえば、ほぼ恒久的に情報を盗むことができます。

4:キーロガーの検出、駆除、対策

4-1 ソフトウェアタイプはセキュリティ対策ソフトの活用

ソフトウェアタイプのキーロガーは、そのほとんどをウイルス対策ソフトで検出、駆除することが可能です。また、ウイルス対策機能以外にも複数のセキュリティ機能を搭載する統合セキュリティ対策ソフトであれば、検出精度をより高めることができます。

キーロガーはパソコンに常駐し、常に動作しているため、比較的に検出しやすいマルウェアといえます。しかし、キーロガー機能を持つトロイの木馬など検出されにくいように進化をしていくケースもありますので、セキュリティ対策ソフトは常に最新版にしておく必要があります。

また、IDとパスワードを記憶して入力を省略できるソフトウェアや、同様の機能を持つWebブラウザもあります。こうしたものを使用することで、キー入力そのものをなくすことができ、たとえキーロガーが侵入していても、IDやパスワードを盗まれることを回避できることもあります。

4-2 ハードウェアタイプは端末周辺に不審な機器がないかチェック

ハードウェアタイプのキーロガーは、ソフトウェアとして動作していないため、ウイルス対策ソフトや総合セキュリティ対策ソフトでも検出することができません。しかし、物理的に接続されているので、パソコンのキーボード端子を確認すれば、すぐに気づくことができます。

ハードウェアタイプのキーロガー対策としては、パソコン本体を定期的にチェックして、不審なものが取り付けられていないかを確認し、パソコンのキーボード端子とキーボードのケーブルの間に別の部品が組み込まれていたら、キーロガーである可能性を疑いましょう。

一般的にデスクトップの場合、キーボード端子はパソコンの背面にあるので、あまり見ることがなく、それだけに犯罪者に利用されやすいのです。

明らかに後から取り付けられたようなものがあれば、会社の場合は担当者などに相談しましょう。

5:その他の対策

5-1 セキュリティキーボードを利用する

セキュリティキーボードは金融機関のWEBサイトなどで提供されていることが多く、物理的なキーボードを叩いて入力するのではなく、ディスプレイ上の画面に表示されたキーボードをマウスでクリックしてIDやパスワードを入力できるもので、キーボードの操作をしないという観点では効果が期待できます。

しかし、ユーザーのマウス操作を一文字ずつ画面キャプチャをとり、入力内容を読み取ろうとするケースも確認されています。キーロガーのみの対策を考えるのではなく、様々なマルウェア対策を視野に、セキュリティ対策ソフトの導入が必要と言えます。

5-2 不審なソフトウェアを無闇にダウンロードしない

便利ツールなどと称してユーザーの興味を引き、不正なソフトウェアをダウンロードケースは依然として存在しますのでダウンロードする際は開発元を確認するなど信頼できるソフトなのか確認しましょう。

また、メールに添付されたファイルも不審なものは開かずに削除しましょう。

6:まとめ

キーロガーは非常にシンプルな機能を持つマルウェアであり、パソコンの黎明期から存在しています。シンプルなだけにアップデートされることも少なく、多くの場合ソフトウェアタイプはウイルス対策ソフトなどで発見、駆除することができます。

一方、ハードウェアタイプのキーロガーは、通信機能を搭載するなど進化しています。ただし、物理的な接続が必要なので、発見することは容易です。

キーロガーを仕掛けられてしまうと、操作記録や入力情報を盗まれてしまうため、ソフト面・ハード面の両方の視点から注意することが必要です。

著者:マカフィー株式会社 マーケティング本部

![[ホワイトペーパー] ファイルレス攻撃解説](https://blogs.trellix.jp/wp-content/uploads/2018/06/Cortana_report.jpg)