悪意あるウェブサイトにアクセスしただけで、スパイウェアやランサムウェアなどの不正なプログラムをダウンロードさせ、感染させるドライブバイダウンロード攻撃。WEBサイト本体の改ざんだけでなく、サイトに表示される広告バナーといったサイトのパーツにも仕込まれるため、注意していても被害に会ってしまうことがあります。ここでは攻撃手法を理解して被害を最小限にするための対策について解説していきます。

目次

1. ドライブバイダウンロードとは

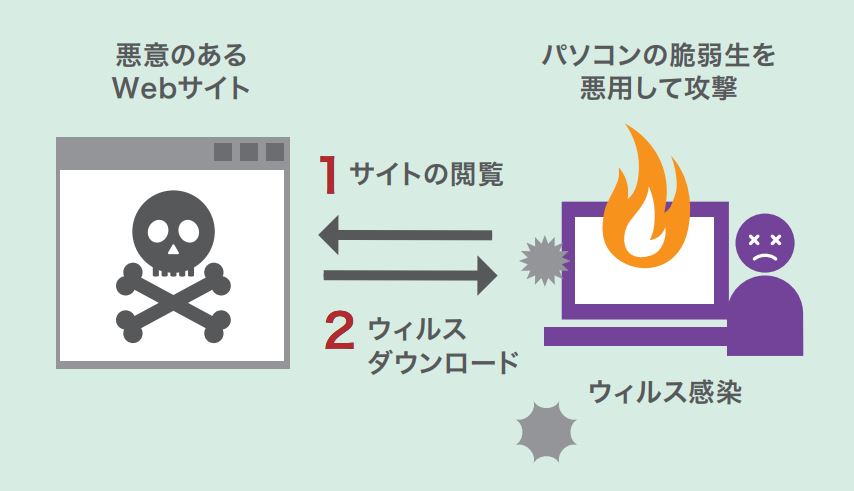

ドライブバイダウンロード (Drive-by download)とは、悪意あるウェブサイトにアクセスしただけで、スパイウェアやランサムウェアなどの不正なプログラムをダウンロードさせ、感染させる攻撃のことを指します。

主にユーザーのパソコンのソフトウェアやアプリケーションの脆弱性が悪用され、ユーザーが知らない間に、マルウェアのダウンロードが実行されるため、マルウェアに感染していることに気づきにくい攻撃です。

2. 攻撃手法

2-1 攻撃の仕組み

企業のWEBサイトが改ざんされWebブラウザを閲覧しただけで自動的にマルウェアがダウンロードされます。標的型攻撃のようにターゲットへ改ざんしたWEBページのURLを送ったり、水飲み場攻撃の手法を使って、ターゲットが普段訪れるサイトを使って感染させようとします。

多くの場合、脆弱性を突き、不正なスクリプトを実行して、ユーザーが気付かないところでマルウェアをダウンロードさせられてしまいます。

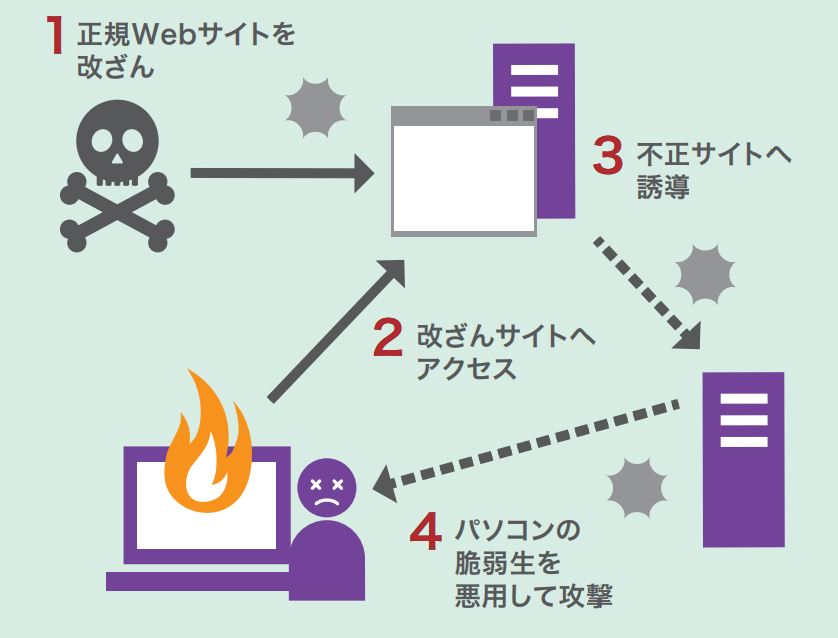

2-2 WEBサイトの改ざん

最近では、正規のWebサイトの一部だけを改ざんされる被害が多く発生しています。改ざんといっても、Webページにスクリプトを埋め込まれるだけなので、見た目は全く変わりません。しかし、脆弱性の存在するシステムでアクセスした場合にはスクリプトが実行され、ドライブバイダウンロードが行われてマルウェアに感染する可能性があります。

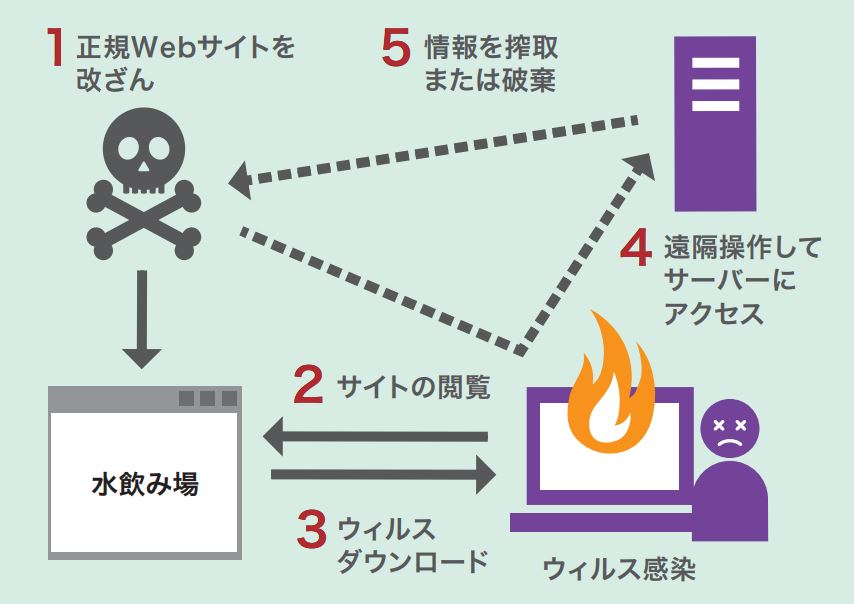

2-3 水飲み場型攻撃

正規のWebサイトの一部だけを改ざんされる事例が、特定の業界の人が閲覧するWebサイトに集中して行われることがあります。これは特定の業界を狙ったサイバー攻撃と考えられ、「水飲み場攻撃」と呼ばれています。

2-4 不正広告を使った攻撃

そのサイト自体には問題がなくても、その「サイトに表示される広告を表示しただけ」でマルウェアに感染してしまうケースがあります。

具体例として、WEBサイトを構成する広告のバナー制作を行っている企業に侵入した攻撃者が、バナーを改ざんし、その企業からバナーの提供を受けたウェブサイトの閲覧者がウィルスをダウンロードさせられるという流れで感染してしまうケースがあります。不正広告というとアダルトサイト等を連想するかもしれませんが、普通の企業や一般的なサイトにもウィルス入りの広告が出回ることがあります。

3. 代表的な被害例

サイバー攻撃者は、ドライブバイダウンロードにより、重要なデータを不正に取得したり、システムを破壊したり、乗っ取ったり、あるいは、他のコンピュータへの踏み台にしたりします。WEBサイト自体を改ざんするケースもあれば、そうでないケースもあります。

3-1 Gumblar(ガンブラー)

ドライブバイダウンロードの手法を有名にした攻撃として「Gumblar(ガンブラー)」があります。2009年頃に見つかりFlashやAdobe Readerなどのブラウザプラグインの脆弱性を悪用した攻撃として知られています。ガンブラーはWEBサイトを直接改ざんすることで、閲覧者を悪意のあるページに誘導してマルウェアをダウンロードさせるという攻撃手法をとっていました。

3-2 不正広告

2-4で記載した広告配信サイトが改ざんされたケースでは、ガンブラーの場合と違い、WEBサイト自体が改ざんされたわけではなく、WEBサイトを構成するパーツ(広告バナー)が改ざんされました。これにより、このパーツを利用した企業のWEBサイトの閲覧者が攻撃され、マルウェアをダウンロードさせられました。正規のページ自体には何も問題がなかったため、特定が非常に困難といえます。

4. 実施しておきたいセキュリティ対策

4-1 リスクの検知、予防

・ウェブゲートウェイ

外部からの不正なアクセス・不正なパケットを遮断し、社内のネットワークに侵入させない、許可された通信だけを通過させるなどの対策のためのファイアウォールの設置、URLフィルタリングによるWEBサイトの閲覧制限や閲覧しようとしているWEBサイトのリスクの検知・分析を行う総合的なウェブセキュリティの対策は必要といえます。

・ウィルス対策ソフト

ドライブバイダウンロードは脆弱性を突いた攻撃も多く、ウィルス対策ソフトの導入はもちろん、導入後も定義ファイルを最新版にするなどの対策が必要です。

4-2 改ざんの予防

自社サイトが悪用されないように以下についても社内のWEB管理者と連携して対策を行いましょう。

・自社サイトの脆弱性診断

自社サイトに脆弱性がある場合、ドライブバイダウンロードに利用される可能性がありますので、自社サイトの安全性もチェックしましょう。

・FTPのセキュリティ強化

WEBサイトを改ざんする場合、FTPのログイン情報などが必要になりますので、パスワード強化などFTPのセキュリティ状態もチェックしましょう。

4-3 社員教育の実施

セキュリティ部門側で対策を強化しても、組織の個々人のセキュリティ意識を高めていかなければ被害は減りませんので社員教育も行っていきましょう。

・普段訪れているサイトも注意する

ドライブバイダウンロードは水飲み場攻撃の手法として利用されることも多いため、普段訪問するサイトに仕掛けられることも意識をしましょう。特に習慣化された行動の中だと油断しやすいですので、常にサイバー攻撃のリスクにさらされているという認識を持つことも大切です。

・ウィルス対策ソフト、ブラウザ、OS、ソフトウェアは最新版に

ウィルス対策ソフト以外にも脆弱性への対応としてブラウザやOS、端末で利用されている各種ソフトウェアを常に最新版に保っておくが必要です。組織内の利用者に注意喚起をして更新を徹底しましょう。

5. まとめ

一般ユーザーにしてみると、WEBサイトを見ただけでは改ざんされた危険なページか判断することが難しく、その観点からするとドライブバイダウンロードは意識しているだけで攻撃を防ぐことは難しいといえます。組織全体で入口対策・内部対策・出口対策と包括的、多層的な防御を構築しておく必要があります。

著者:マカフィー株式会社 マーケティング本部

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)