Trellixは、脅威グループLAPSUS$に関する脅威とその活動、NVIDIA、Samsung、Microsoft、Oktaといった大規模組織への最近の侵入に関して、監視を継続しています。この監視は、脅威の展望と内部環境のセキュリティ態勢から実施します。このような侵害の情報をさらに得た場合は、引き続き、お客様のインフラを積極的に保護する方法と情報を提供していきます。

目次

脅威グループLAPSUS$と攻撃手法の背景

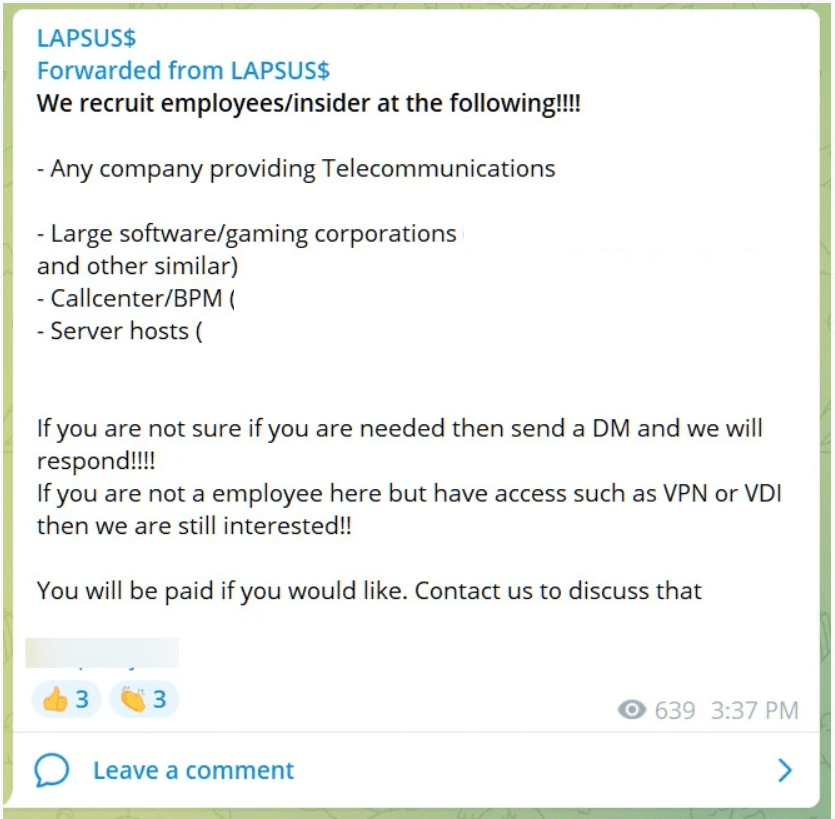

現在、LAPSUS$グループや、各組織への初アクセスに使用しているエントリーポイントについてはまだ不明な点が多くありますが、1つの手法として、大規模組織内のインサイダーを勧誘し、認証情報を提供していることが指摘されています。また、LAPSUS$は大企業のクラウド環境に非常に着目しており、誤った設定がされているシステムを巧みに利用しています。

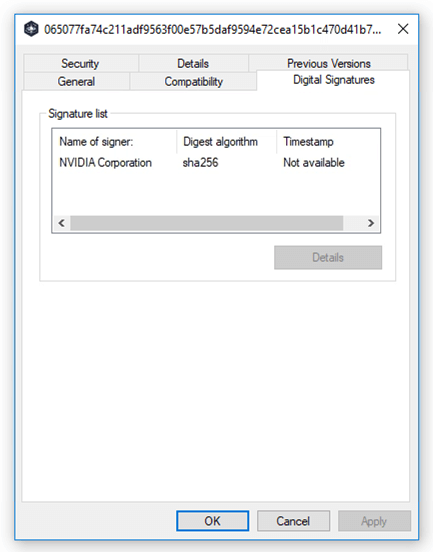

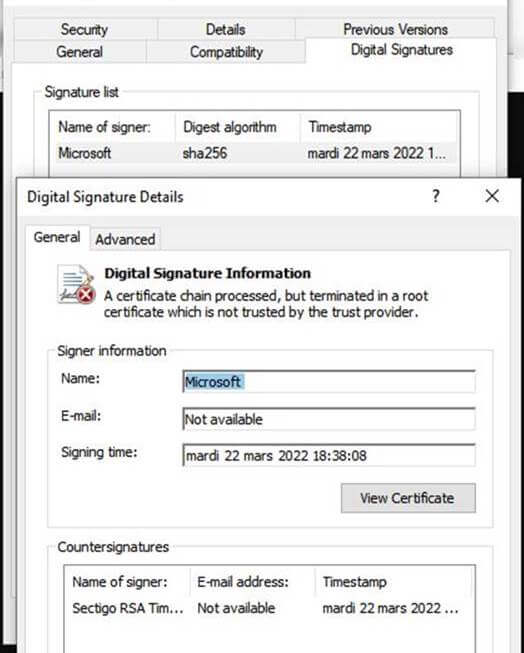

データの流出とともに、MicrosoftやNVIDIAの不正アクセスで盗まれた証明書の悪用が、QuasarRATなどのツールを使った攻撃で確認されています。QuasarRATは、GitHubで公開されているオープンソースのリモートアクセスツールで、このツールを使った最近の攻撃の中には、LAPSUS$によるNVIDIA攻撃で盗まれた証明書を使ったものも見られます。盗まれたNVIDIAの証明書はいずれも期限切れでしたが、Windowsは期限切れの証明書で署名されたドライバをオペレーティングシステムにロードすることを許可しています。これらの盗まれた証明書を使用することで、脅威者は、彼らのプログラムを正規のNVIDIAプログラムのように見せ、Windowsによって悪意のあるドライバがロードされるようにすることで、優位に立つことができるのです。

情報漏洩を予防するための緩和策

上記の通り、LAPSUS$の戦術、技術、手順(TTP)の多くはまだ不明ですが、環境を強化し、データ流出を監視するために実行可能な手順があります。

- LAPSUS$がMFAを回避するために使用した手法であるCookie Hijackingを防ぐため、ブラウザのセッション終了後にCookieを削除する

- 2ファクタ認証を全面的に活用し、認証情報の盗難を軽減する

- システム、権限、安全でないソフトウェア、安全でない設定などの監査やスキャンを実施し、潜在的な弱点を特定する

- アカウントに異常がないか、積極的に監視する

- 機密情報の暗号化

- データアクセスおよび機密ファイルやディレクトリにアクセスできる役割の監査

- 外部クラウドへの大量データ移行に伴う機密データ流出に対するデータ保護ポリシーのハード化

Trellix Advanced Threat Research TeamとMVISION Insightsが提供するLAPSUS$の脅威インテリジェンス

MVISION Insightsは、LAPSUS$脅威グループに関する最新の脅威インテリジェンスと既知のインジケータを提供します。また、MVISION Insightsは、お客様の環境やシステムで観測された、広範囲な感染を防ぐためにさらなる注意が必要な検出物やプロセスの痕跡を警告します。MVISION Insightsには、脅威の探索と発見された脅威の活動に関するさらなる情報収集のためのハンティングルールも含まれています。

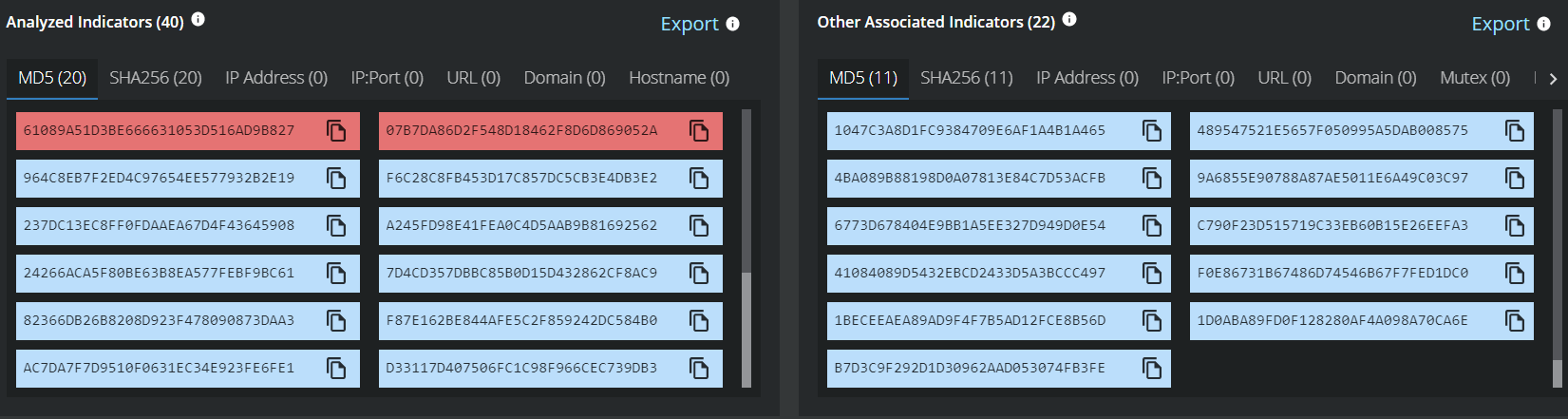

Campaign Names – LAPSUS$ Intelligence update and Malware Using NVIDIA’s Stolen Code Signing Certificates

Figure 4. Detected Indicators and Other Associated IOCs for malware using stolen NVIDIA Certificates

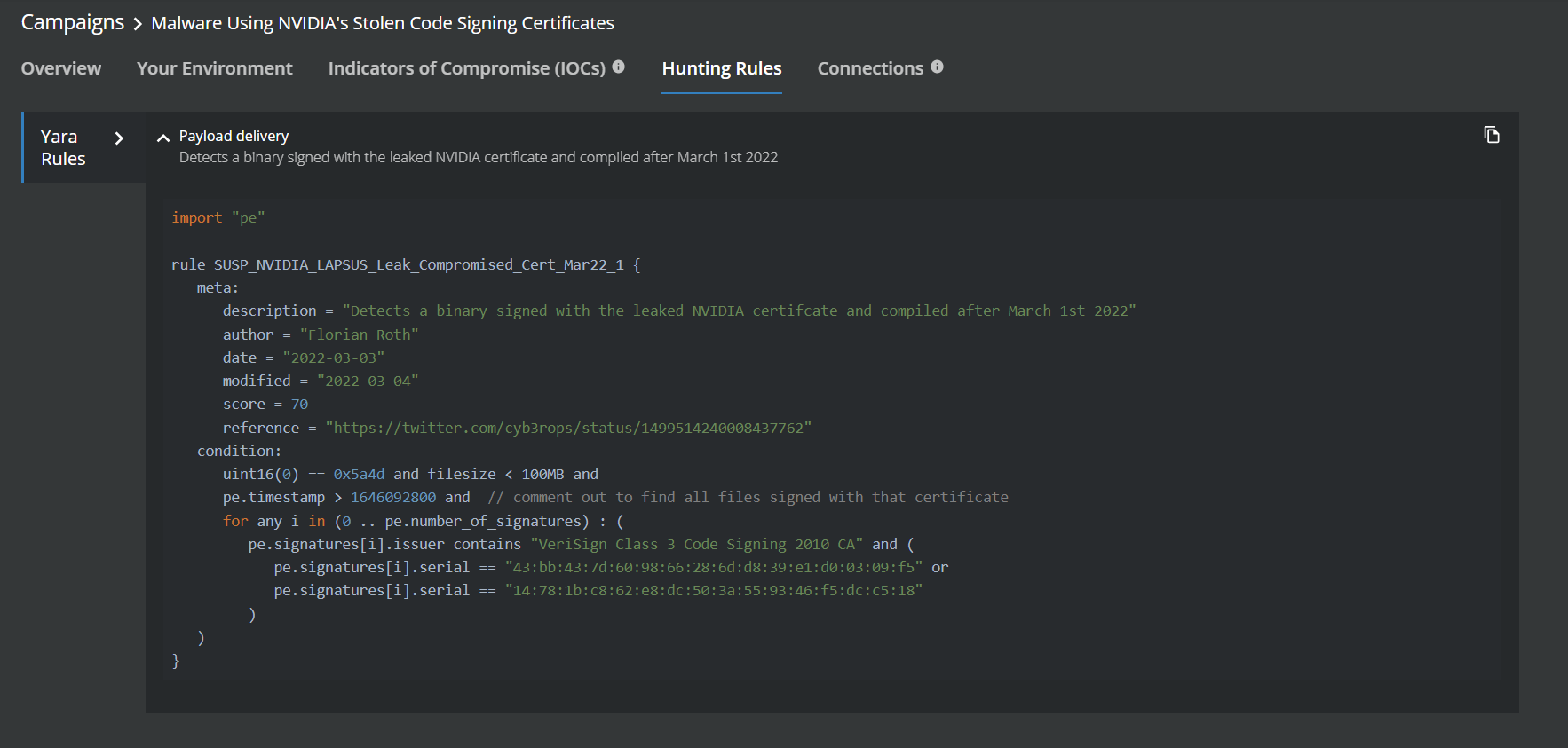

Figure 4. Detected Indicators and Other Associated IOCs for malware using stolen NVIDIA Certificates Figure 5. Yara Hunting Rules for malware using stolen NVIDIA Certificates

Figure 5. Yara Hunting Rules for malware using stolen NVIDIA Certificates

DLP Endpointでリモートアプリ利用によるデータ流出を防止

最近のランサムウェアグループの攻撃では、RDP、AnyDesk、Team Viewer、Skype for Businessなどのリモートアプリケーションを利用して、しばしば検出されずに組織からデータを流出させることがあります。以下のKB記事では、Trellix Endpoint DLPでリモートアプリケーションを使用したファイル転送をブロックするポリシーを作成し、データ流出を防止するための手順を紹介しています。

How to block file transfer through remote applications

クラウドアカウントの行動監視とアノマリー検知

この攻撃で疑われているように、LAPSUS$のような敵対的な者が従業員の認証情報にアクセスできるようになった場合、その活動を完了する前に阻止するため異常な行動を監視することが必要です。Skyhigh SecurityのSSE(MVISION Cloud/Unified Cloud Edge)はUEBA機能を有し、クラウド環境全体の異常を警告し、多数の異常カテゴリから通常と異なる悪意のある行動を事前に検出することができます。また、監視対象ユーザーをウォッチリストに追加することで、認証情報が漏洩した可能性のある監視対象ユーザーの不審な行動に対してアラートを出します。UEBAは、通常は大量のデータを移動させることがないユーザーによる異常なデータ転送に対し、アラートを出すこともできます。

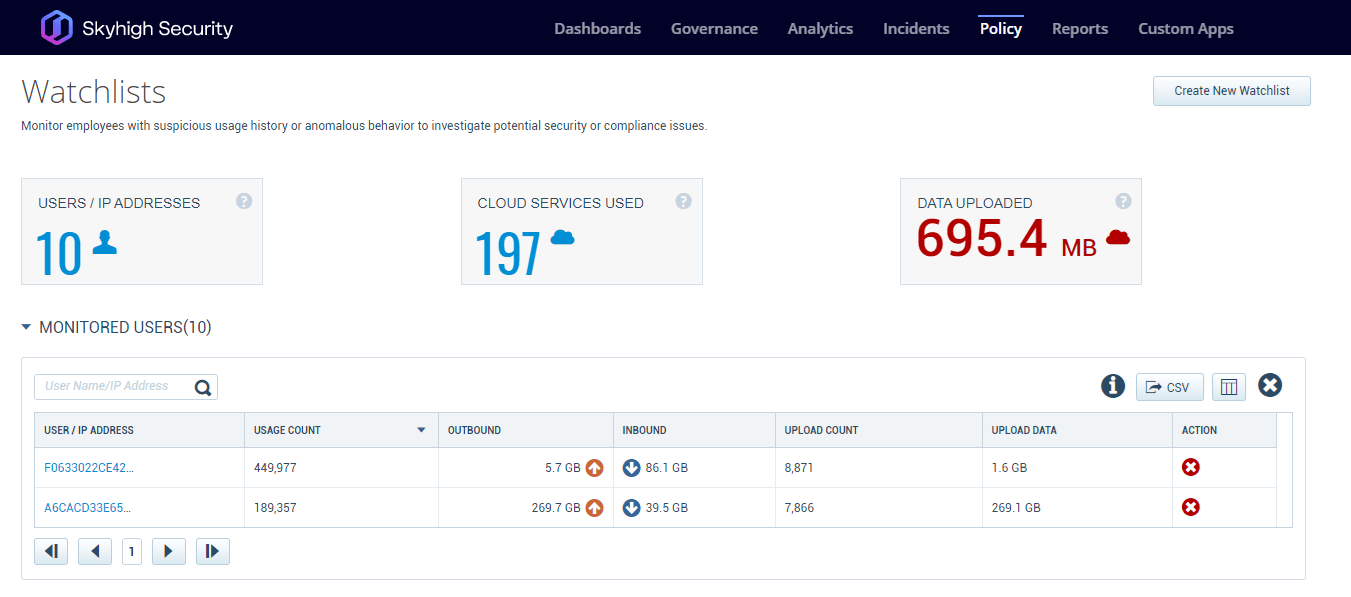

Figure 6. Watchlists can help alert to suspicious activity from monitored users such as large data transfers

Figure 6. Watchlists can help alert to suspicious activity from monitored users such as large data transfers

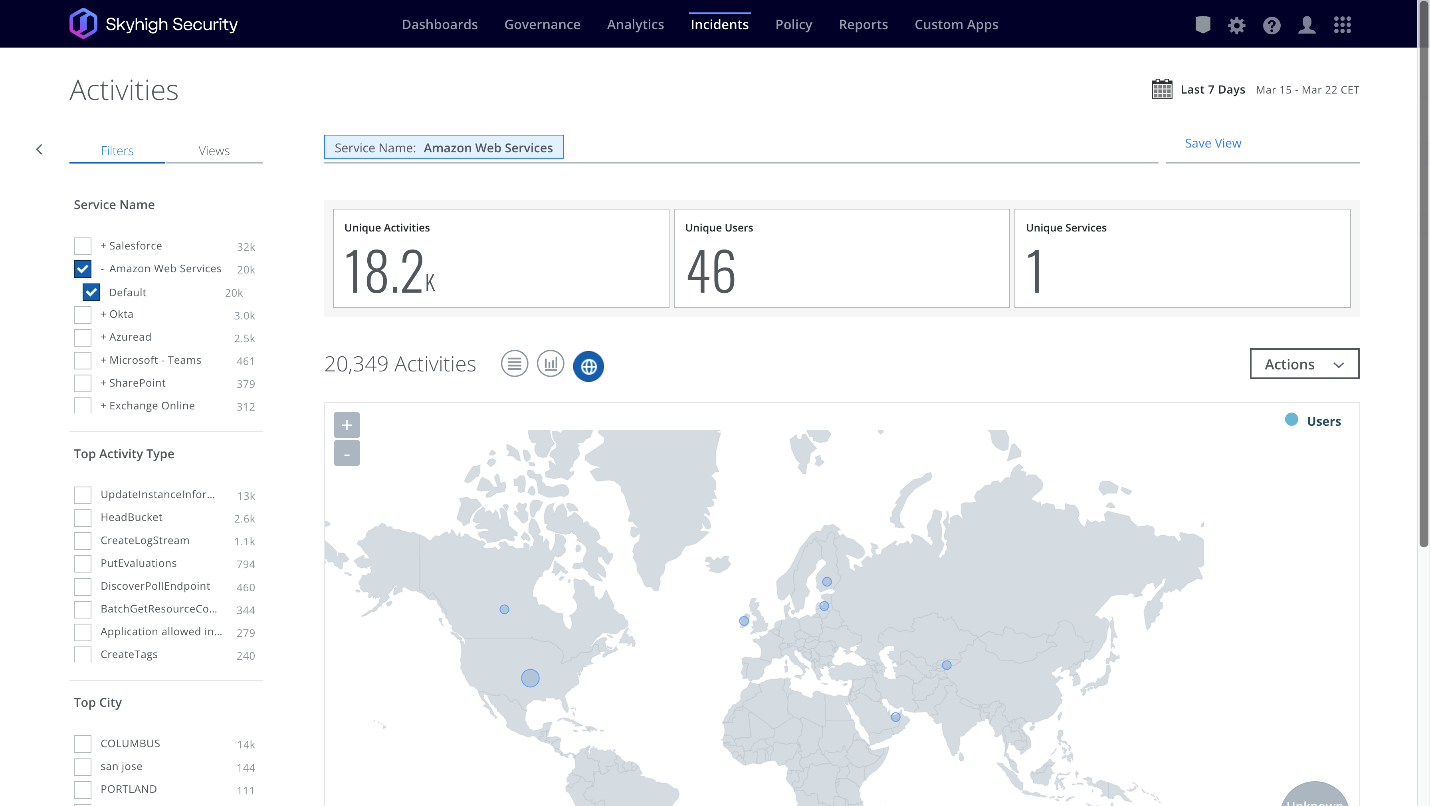

Figure 7. User Activity and Anomalies across Cloud Services

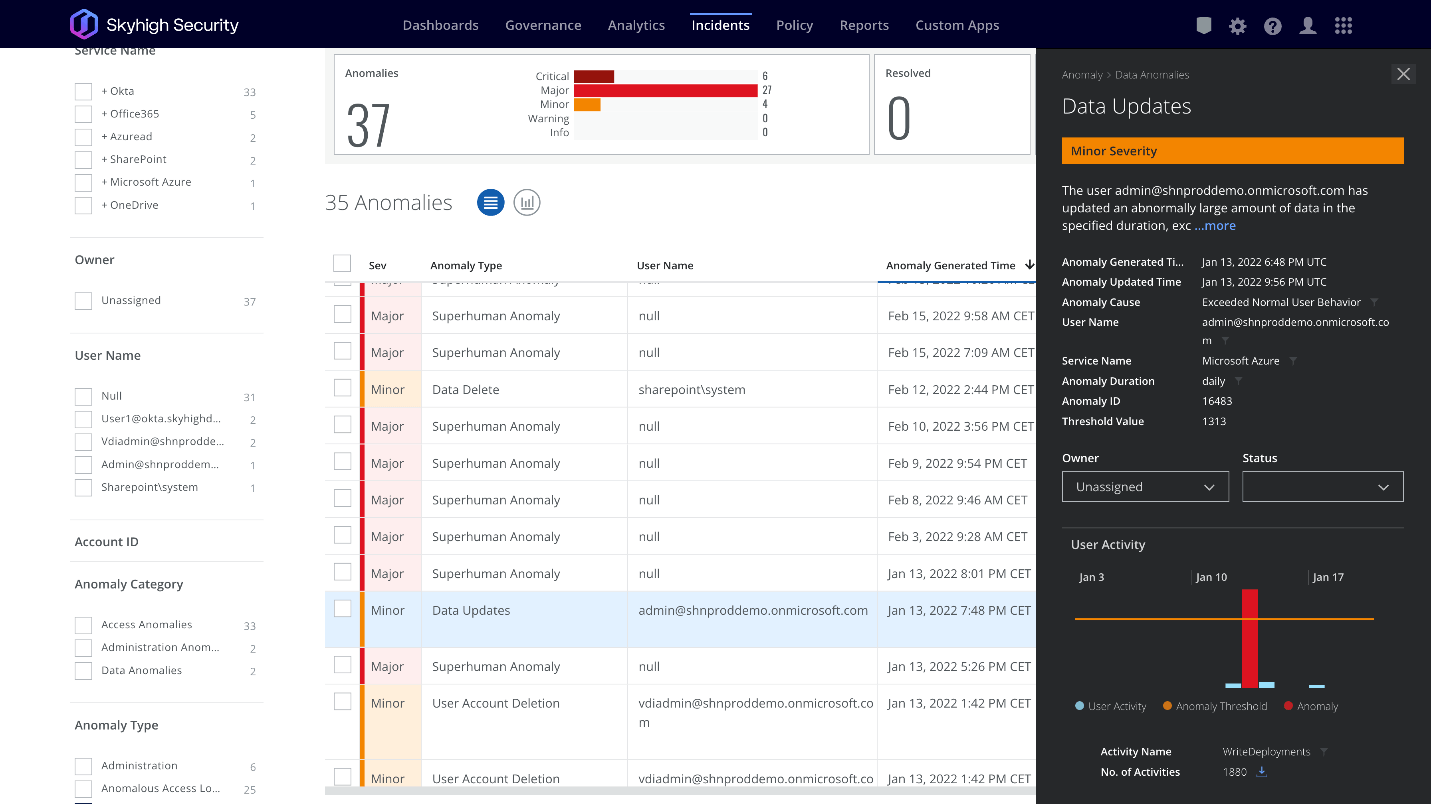

Figure 7. User Activity and Anomalies across Cloud Services Figure 8. User Activity alerts related to unusual data activity based on normal user behavior

Figure 8. User Activity alerts related to unusual data activity based on normal user behavior

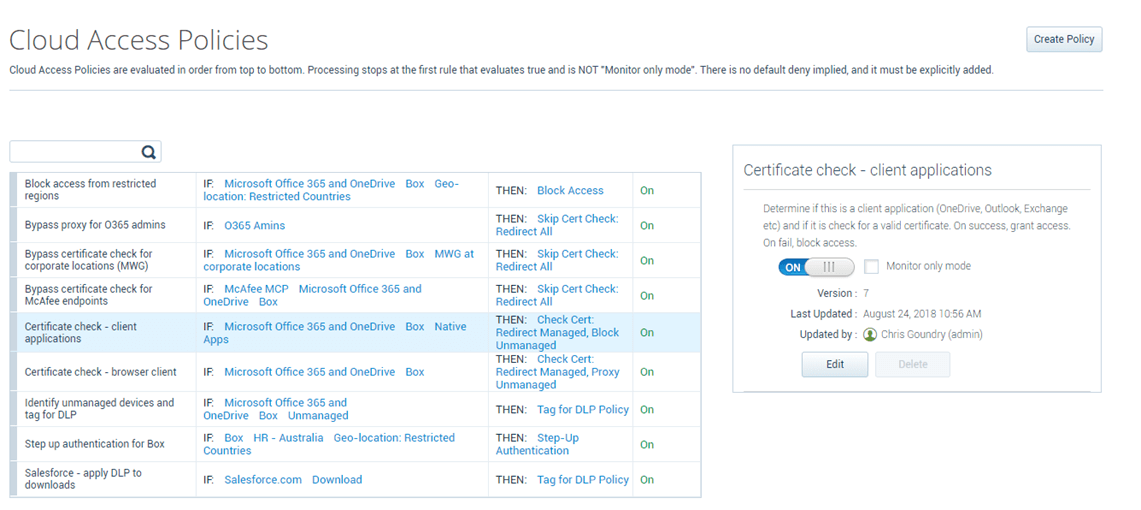

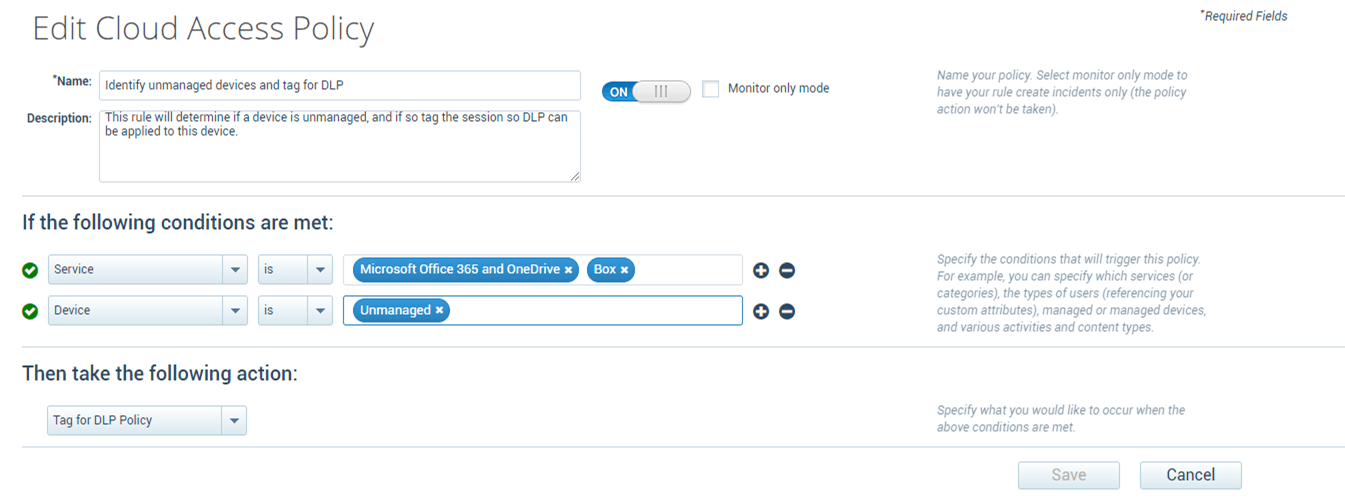

ユーザーの異常を追跡すると同時に、クラウドアクセスポリシーを設定して、管理されていないデバイスや制限された国からの接続によるクラウドアプリケーションへのアクセスをブロックすることによって、さらに保護を行うことが可能です。クラウドアクセスポリシーを設定することで、クラウドアプリケーションの盗まれた認証情報が管理されていないデバイスで使われないよう阻止することが可能です。

Figure 10. DLP Policy automatically applied to Unmanaged Devices accessing Cloud Services

Figure 10. DLP Policy automatically applied to Unmanaged Devices accessing Cloud Services

また、クラウドアクセスポリシーによる保護は、非管理下のデバイスに特定のデータ保護ポリシーを適用し、アクセスを許可するデータの種類と機密性を制限し、特定のクラウドアプリケーションに基づくデータのダウンロードを防止することができます。

Helix Sec Ops PlatformによるIAMクラウドアカウントの行動監視

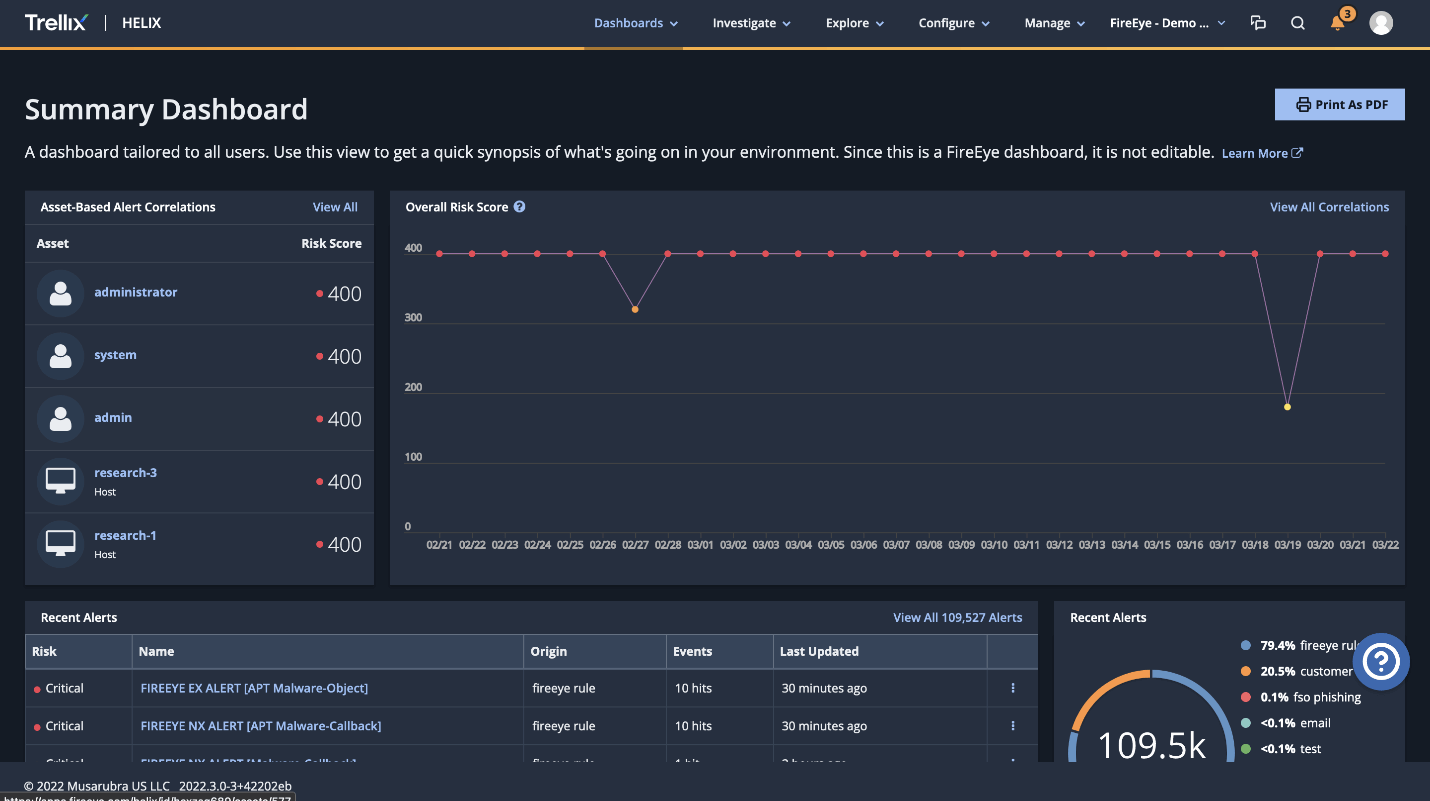

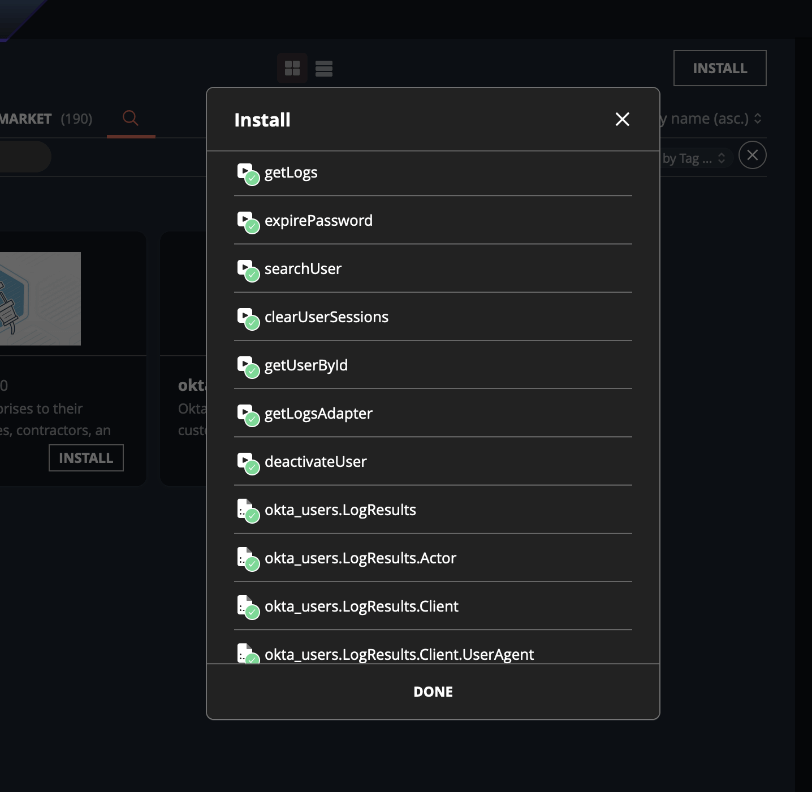

Helixは、Oktaを含むIAMプロバイダーからのユーザーアクティビティなどのテレメトリーの取り込みをサポートしています。このテレメトリーを使用して、アカウントバイパス試行、ブルートフォース試行、管理パスワードの変更/リセット、ログオン失敗など、多数のOKTA固有の検出ルールと分析を提供します。Helixをお使いの場合、コンソールで「Configure Rule Packs FireEye Rule Packs」に移動し、「Vendor – Okta」を選択すると、全リストが表示されます。また、カスタムルールを作成し、中央のダッシュボードで不審な行動を監視することも可能です。

Figure 11. Helix Summary Dashboard of events

Figure 11. Helix Summary Dashboard of events

また、インシデント対応のプレイブックを構築し、25種類以上の対応策をあらかじめ用意しておくことで、不審な行動の調査や封じ込みに役立ちます。

このような予防策を実施するうえでサポートが必要な場合は、Trellixチームまでご連絡ください。

※本ページの内容は2022年3月23日(US時間)更新の以下のTrellix Storiesの内容です。

原文: Trellix Global Defenders: LAPSUS$ Data Breaches and Proactive Protections

著者: Taylor Mullins