3月初旬に開催されたRSAカンファレンス2016の基調講演にて、インテル セキュリティのクリス・ヤング(Chris Young)、パロアルトネットワークス社のマーク・マクローリン(Mark McLaughlin)氏、およびシマンテック社のマイケル・ブラウン(Michael Brown)氏が、サイバー脅威インテリジェンス(CTI)の共有の必要性について議論しました。さらに、6つのカンファレンスセッションでこの重要な主題の検討が行われました。

ヤングは、連携に向けての第一歩として米国政府のCybersecurity Information Sharing Act(CISA:米サイバーセキュリティ法)の一部を引用しつつ、CTIの共有が皆の成功に不可欠であると主張しました。しかし、残念ながら進展していないことを認めながら、「現実に脅威インテリジェンス共有の運用を開始するための法案が可決されてから、ほとんど何も変わっていません」と述べました。

3月22日(日本時間)に発表された「McAfee Labs Threats Report: March 2016(McAfee Labs脅威レポート: 2016年3月)」には、CTIの共有に対する見解および期待を把握するために、セキュリティ担当者約500名にインタビューを行った2015年の調査の結果を掲載しています。

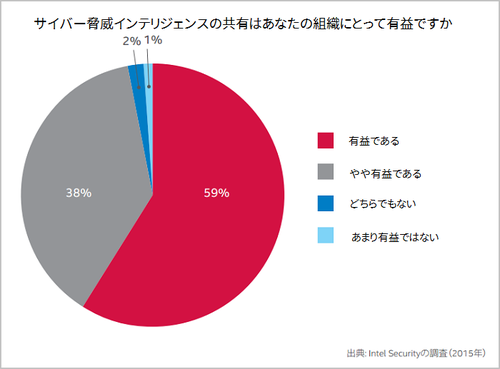

我々は、セキュリティの担当者が実際にCTIの共有に価値を認めているのかどうか、自身の情報をCTIで共有してもよいと考えているかどうか、もしそうであれば共有してもよい情報は何であるかを知りたいと考えています。CTIに対する認識は非常に高く、回答者の97%がCTIの共有に価値があると認めていることがわかりました。

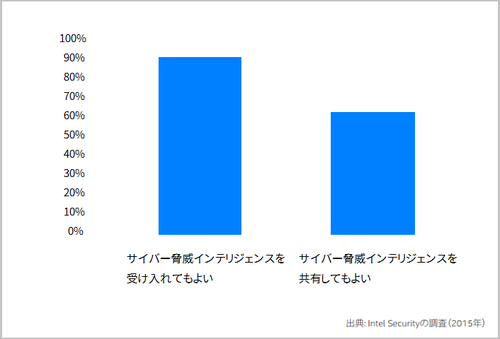

CTIを受け入れる姿勢とCTIを共有する姿勢の間で葛藤があることも明らかになっています。回答者の大半は、脅威インテリジェンスを受け入れたいと考えています(91%)が、脅威インテリジェンスの共有に非常に前向き、またはやや前向きな回答者はかなり少なく(63%)なります。

共有しないと回答した人に対して、CTIを共有しない理由について尋ねました。その回答の概要を以下に示します。

- 企業ポリシー:多くの場合、企業は、ハッシュ値と個人を特定可能な情報の対比といった、共有されている情報の内容を認識しない包括的なポリシーを持っています。

- 攻撃側に気付かれる:共有することにより、進行中の調査が妨げられる可能性があります。攻撃の背後にいる人物の詳しい情報を得るために、監視中にエクスプロイトを泳がせておく場合があります。CTIのコミュニティにこの脅威データが共有されると、この攻撃者がこのコミュニティに参加している場合、犯罪行為が発覚したことに気付かれる可能性があります。

- 合法性に関する懸念:サイバー脅威情報の共有に関する法律および信用の枠組みが十分に確立されていないため、リスクを回避しようとする企業の弁護士が、共有を拒否したり、共有を制限する非常に厳格なポリシーを制定しやすくなります。

- プライバシーに関する懸念:グローバルな法律および基準によって、情報共有をめぐる状況は非常に複雑になっています。個人情報の共有に関する規制は、必ずしも十分に理解されているとは限りません。罰金およびペナルティを回避しようとして、多くの組織が用心に用心を重ねています。

- 情報交換に関する規格不足:最近まで、インシデントレスポンスといった重点分野を除けば、技術の基準は設定されておらず、広く受け入れられていませんでした。

今後のCTI共有に関する我々の見解の概要についても以下に示します。

- 法的な枠組み:CISA(米サイバーセキュリティ法)は、部分的ですが、政府と民間部門の間、および民間組織の間での共有に関する法的根拠を提示しており、民間団体に対しても法的責任の保護を適用します。これは、グローバルな情報共有の法律制定のモデルとなるでしょう。

- コミュニティの共有される情報の増加:標準的に脅威データを表現することによって、連携したコミュニティ上で、従来よりもさらに協調的な方法で悪意のあるイベント、攻撃、ツールの検討および調査ができるようになります。

- 自動化と統合:標準化されたCTIの生成、インポート、エクスポートの自動化は、CTIでのやりとりを活用する組織にとって不可欠です。リアルタイムで(またはほぼリアルタイムで)攻撃を阻止するには、ツールとプロセスの自動化が必要となります。

- CTI組織とサービスの向上:Cyber Threat Alliance(サイバー脅威アライアンス)のような企業と脅威インテリジェンスを共有する組織がまとまった団体が、個別の脅威に関するデータを補強することを唯一の使命として発足するでしょう。

基準が確立され、法的なハードルがクリアされて、共有する内容と共有先に関する組織の理解が深まるにつれて、CTIの共有に関する議論が発展していきます。

インテル セキュリティ環境におけるCTIの統合に関する詳細は、「Operationalizing Threat Intelligence(脅威インテリジェンスを運用する)」のソリューション概要をご覧ください。

Javaベースのバックドア型トロイの木馬、Adwind

3月に発表された脅威レポートでは、Javaベースの様々なプラットフォームを標的とするバックドア型のトロイの木馬、Adwindについても考察しています。Adwindは通常、マルウェアが仕込まれた電子メールの添付ファイル、侵害されたWebページ、ドライブバイダウンロードを利用したスパムキャンペーンによって増殖します。スパムキャンペーンは現在活動期間が短く、件名を頻繁に変更しており、添付ファイルが巧妙に作られているので、ユーザーおよびセキュリティ技術が攻撃に気付くのはさらに難しくなってきています。これは、顧客からMcAfee Labsに提出されたAdwindの.jarファイルの急増の原因となっています。2015年第4四半期は7,295件で、2015年第1四半期の1,388件から426%も急増しています。

インテル セキュリティ製品がAdwindや他の悪意のあるリモート管理ツールからどのように保護しているかについては、「Stopping Backdoor Trojans(バックドア型トロイの木馬を阻止する)」のソリューション概要をご覧ください。

2015年第4四半期の脅威の統計

最後に、影響が大きい脅威の活動および統計情報について取り上げます。

- 脅威全般の活動:McAfee Global Threat Intelligence(GTI)ネットワークは、平均で毎分316件、つまり毎秒5件を上回る新たな脅威を検出しました。このネットワークによる検出結果は以下の通りです。

- McAfee GTIは、1日あたり平均で475億件のクエリーを受信しました。

- (電子メール、ブラウザ検索などを介して)顧客に危険なURLに接続するよう誘導する試みが毎日1億5,700万件以上ありました。

- 毎日、3億5,300万件もの感染ファイルが顧客のネットワークに出現しました。

- 毎日、7,100万件もの好ましくない可能性のあるプログラムのインストールまたは起動が試行されました。

- 顧客が危険なIPアドレスへ接続しようとしたり、これらのアドレスが顧客のネットワークに接続しようとする試みが毎日5,500万件もありました。

- マルウェア:3四半期連続で減少した後、第4四半期に新たなマルウェアは第3四半期と比べると10%増加しました。新たなサンプル数は4,200万件で、これまでの記録で2番目に高い数字です。

- ランサムウェア:McAfee Labsが第4四半期に収集した新たなランサムウェアサンプルは26%以上増加しました。オープンソースのランサムウェアコード、およびサービスとしてのランサムウェアにより簡単に攻撃できるようになり、捕まるリスクがほとんどなく金銭的に魅力的な手法となっています。

- モバイルマルウェア:第4四半期に検出された新たなモバイルマルウェアのサンプルは72%以上増加しました。Googleが毎月Androidのアップデートを実施しているため、攻撃者はより頻繁にマルウェアを開発しなければならないようです。

- ルートキット:新たなサンプル数は第4四半期に49%減少しました。この長期的な減少傾向は、64ビットのIntel プロセッサーと64ビット版Miicrosoft Windowsのセキュリティの向上が寄与しているようです。

重点的に取り上げた上述のトピックの詳細、または2015年第4四半期の脅威の状況の統計の詳細については、レポート全文をご覧ください。

本ページの内容は、以下でご覧いただけます。

原文:McAfee Labs Threats Report Discusses Cyber Threat Intelligence Sharing and More

著者:ヴィンセント・ウィーファー(Vincent Weafer)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)