韓国メディアによると最近、正体不明のサイバー犯罪集団により北朝鮮の難民やジャーナリストを標的にした攻撃活動があり、韓国で有名なチャットアプリKakaoTalkやFacebookなどのソーシャルネットワークサービスを使用してマルウェアをインストールさせるためのリンクが送信されているという報道がなされました。これは、サイバー犯罪者は常にマルウェアを配布し感染させるための方法を模索していることを表しています。

マカフィーのモバイルリサーチチームは、その標的型攻撃で使用されていた悪質なAPKを入手しました。報道記事によると、Google社の短縮URLがマルウェア拡散に使用されていたことから、まず私たちはその統計情報の分析を行いました。

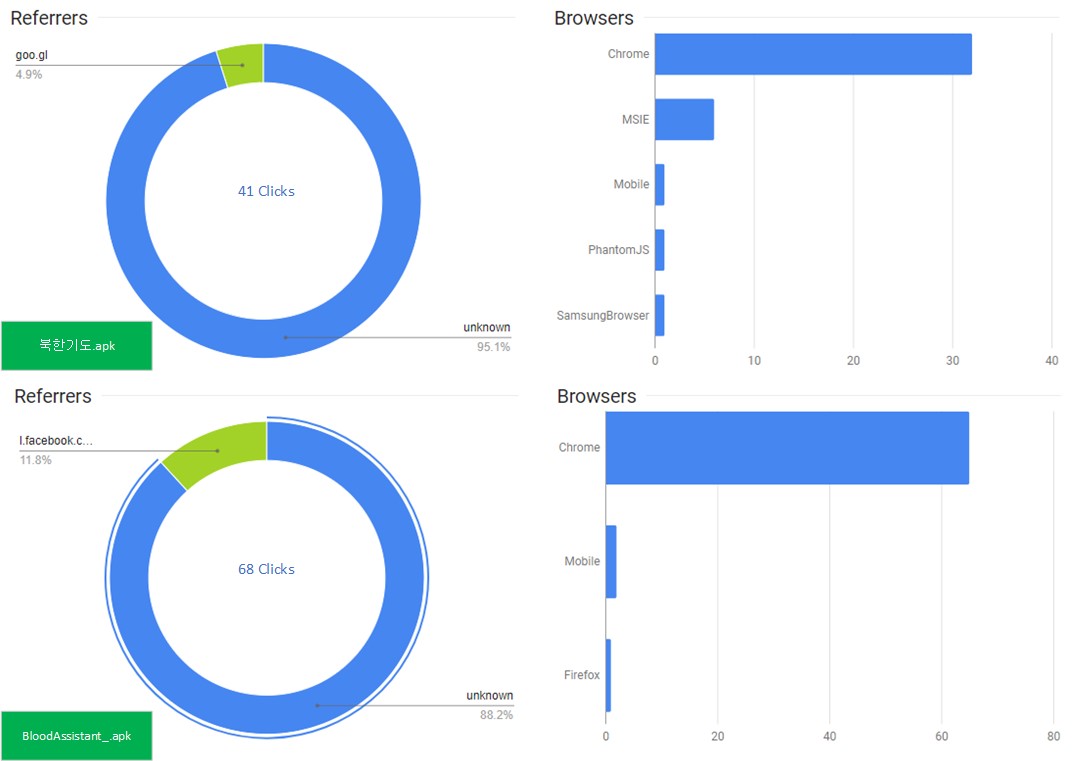

韓国語で北朝鮮への祈りを表す「북한기도」と健康管理アプリとみられる「BloodAssistant」の2つのバージョンのドロッパー型マルウェアが発見されています。両方ともその多くが韓国国内からアクセスされており、ChromeブラウザとWindows OSが最も多いアクセス元の組み合わせ であることがわかります。なお、2番目に多いアクセスOSはAndroidでした。「BloodAssistant」のアクセス統計情報では、12%のユーザーがFacebook経由でアクセスしたことを表しています。

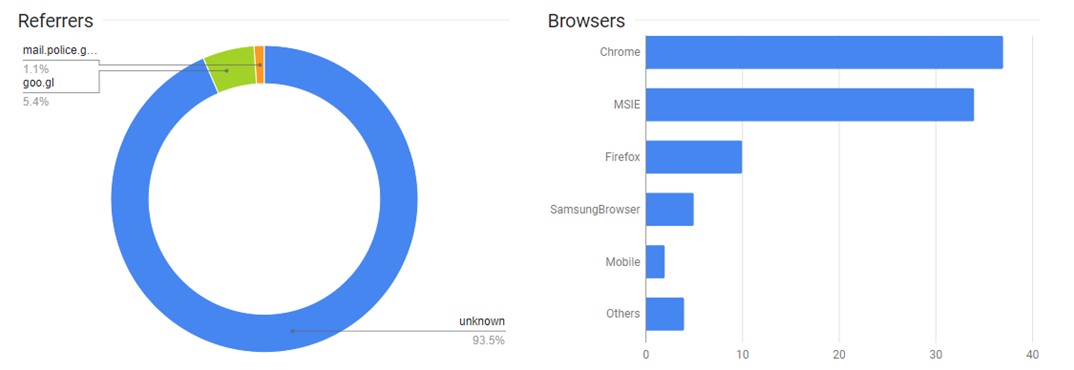

ニュース記事によると、ターゲットがジャーナリストである場合には、攻撃者はそのジャーナリストが書いた別の記事のサムネイルを伴う短縮URLを送信しています。そのリンクはihoodtec[.]com/upload/newslist[.]php(現在ではオフライン)に設定され、そのURLはさらに別のドメインへリダイレクトするように設定されていたようです。また、この短縮URLはmail[.]police[.]go[.]krのアカウントを持った人物によってクリックされた形跡があることから、警察関係者のメールアドレスに送付されたことを表しています。

アクセス情報には、マルウェアリサーチャーによる調査もカウントされることから有益な情報にはならないかもしれませんが、マルウェアのダウンロードリンクとして、Facebook、KakaoTalk、メールなど異なるプラットフォームを使用しマルウェアの拡散を試みていることがわかります。

1.解析:ドロッパー型マルウェア

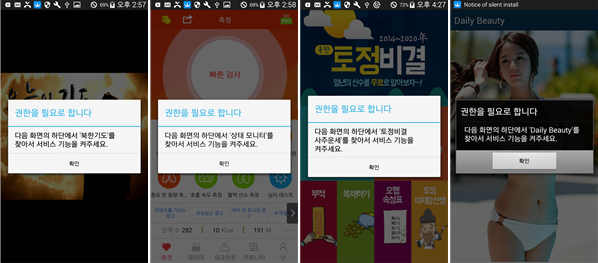

他の亜種を含むすべての悪質なAPKファイルは、別のトロイの木馬型マルウェアをダウンロードしインストールするドロッパー型のマルウェアです。アプリケーションは異なるように見えますが、マルウェアをドロップする機構は同一のものが使用されています。次のスクリーンショットは、ドロップしたファイルの実行を表しています。

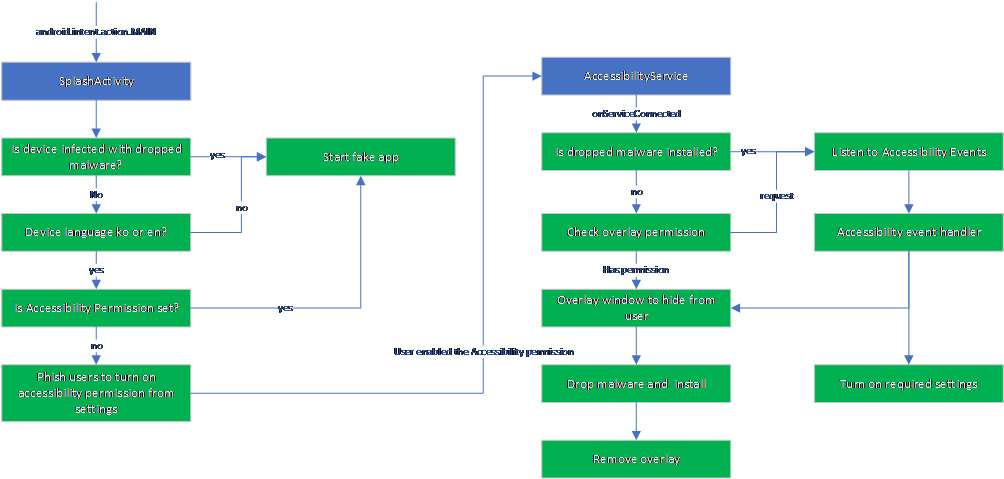

ドロッパー型マルウェアのAPKを実行すると、最初にすでに端末が感染しているかどうかを確認します。もし感染していなければ、ユーザーがポップアップウィンドウをクリックすると、設定画面を表示し、ユーザー補助機能のアクセシビリティサービスの権限の有効化を促すことで、マルウェアはアクセシビリティの権限を手に入れようとします。

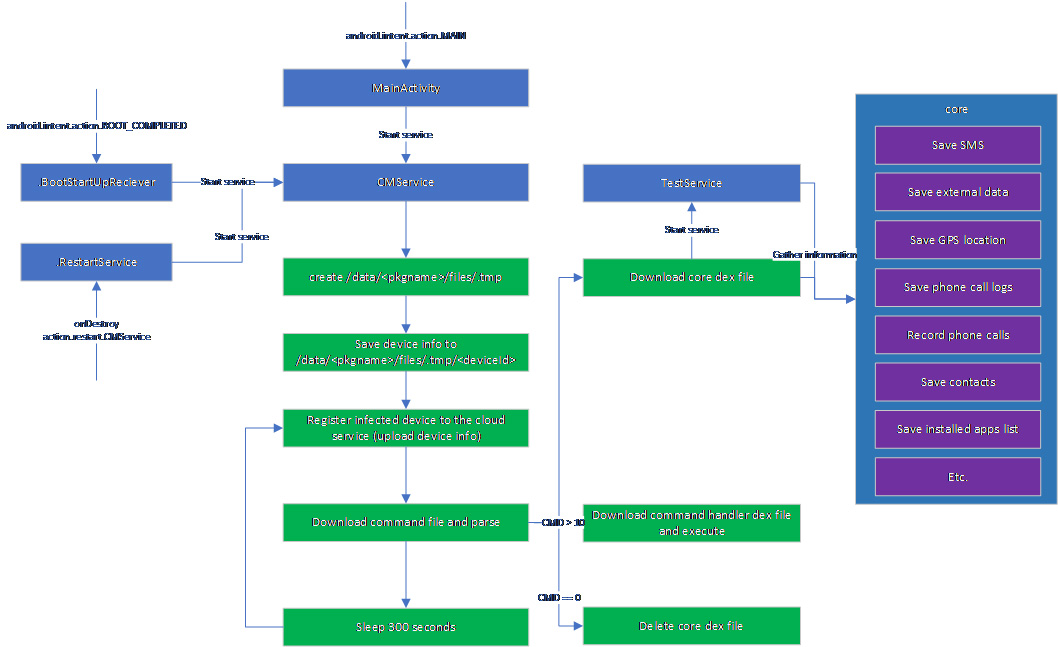

アクセシビリティサービスが開始されると、例えば、最前面で動画再生することによって、必要な設定を有効化し、攻撃者のサーバーからトロイの木馬型マルウェアをダウンロードしてインストールするプロセスをユーザーから隠蔽します。マルウェアのインストールが完了すると、最前面での動画再生が終了します。下図は、ドロッパー型マルウェアの動作フローを説明しています。

2.解析:トロイの木馬型マルウェア

ドロップされた(コンピュータにとりこまれた)トロイの木馬は、DropboxやYandexといった有名なクラウドサービスをコントロールサーバーとして使用し、データのアップロードやコマンドの受信を行います。下図は、トロイの木馬型マルウェアの動作フローを解説しています。ブロードキャストレシーバーやサービス名称は、マルウェアサンプルにより異なるものが使用されていますが、現在のマルウェアでは意図的にスペルミスしたクラス名「.BootStartUpReciever」が共通して使われていました。

トロイの木馬がインストールされると、デバイス情報をテンポラリフォルダに保存し、クラウドにそれをアップロードします。そして、クラウドから感染端末をコントロールするためのコマンドが記載されたファイル(詳細は後述)をダウンロードします。SMSや電話帳の収集といった悪質な動作のほとんどは「core」というファイル名のDEXファイルに実装されており、そのDEXファイルもまたコントールサーバーからダウンロードされます。次章で詳しく解説しますが、このトロイの木馬のいたるところでこのDEXファイルが参照されており、マルウェアの機能を容易に拡張することができる仕組みになっています。

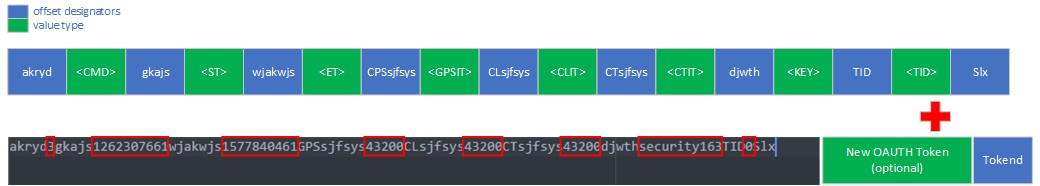

3.コマンドファイルの構成

コマンドファイルは独自フォーマットであり、コマンドファイルから値を検索する際に、オフセット識別子(akrydやgkajsなど)が使用されています。下図はコマンドの値とその意味を説明しています。

| Type | Value |

|---|---|

| CMD | Command code |

| ST | Unknown |

| ET | Unknown |

| GPSIT | Time interval for sending GPS data |

| CLIT | Time interval for sending call logs |

| CLIT | Time interval for sending contacts |

| KEY | Unknown |

| TID | Device ID |

図5:コマンドの意味

クラウドから受信したコマンドコード(CMDの値)に対するハンドラーは、クラウドからコマンドファイルを受信した後にダウンロードするDEXファイルに実装されています。この機構により攻撃者は、トロイの木馬アプリを更新せずにマルウェアの機能拡張を容易に実現することができます。

私たちの解析によると、現時点では数個のコマンドだけが実装されており、クラウドにその結果がアップロードされていました。なお、コマンド番号12は、KakaoTalkのチャットログを収集するコマンドです。

| CMD | Behavior |

|---|---|

| 11 | Call System.exit(0) |

| 12 | Extract KakaoTalk chat logs |

| 100 | Set related shared preference key values to 0 |

| 101 | Set related shared preference key value to download handler for CMD 100 |

| 102 | Delete /storage/emulated/0/Download/blackstring.apk |

図6:実装されたコマンド一覧

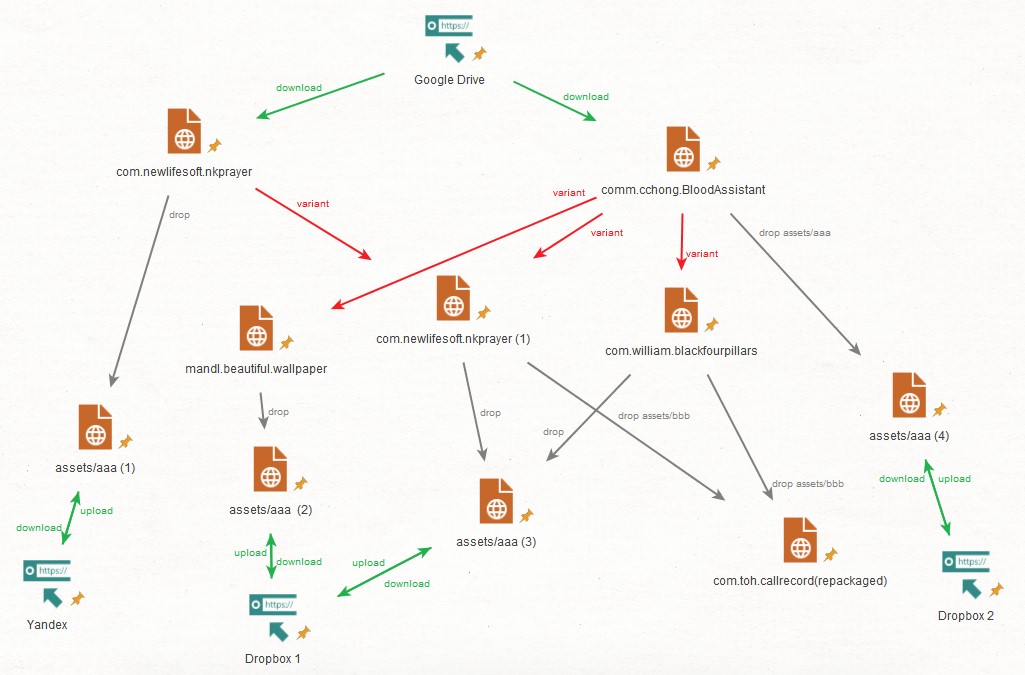

4.マルウェアの亜種

さらに、私たちは最初にGoogleドライブ上で配布されていたマルウェアの亜種を発見しました。いくつかの亜種では異なるクラウドサービスが使用されており、通話盗聴のために別の通話録音アプリ(パッケージ名:com.toh.callrecord)をダウンロードするものもありました。下図は、今回調査を行ったマルウェアサンプルの亜種の関係を表しています。

5.サイバー犯罪集団

私たちが発見した最初の悪質なAPKファイルは、同じアカウントを使用してGoogleドライブ上にアップロードされていました。さらに、そのアカウントに紐づいているソーシャルネットワークアカウントを発見しました。私たちは、これらのアカウントが悪質なAPKをダウロードさせるために短縮URLを被害者に送付するために使用されたという高い確証を持っています。

この標的型攻撃活動の背後にいる犯罪集団が使用するクラウドサービスのアカウント名は、韓国ドラマやTVに関係していることから、その犯罪集団は韓国の文化や言語に精通しています:

| Account | Info |

|---|---|

| yusijin, sijin yu | Korean drama character name |

| kang moyon | Korean drama character name |

| junyong ju | Korean drama character name |

| jack black | Appeared in Korean reality show |

図8:クラウドサービスのアカウント名

また、このマルウェアにおいて私たちは北朝鮮独特の言い回しを発見しました。韓国では血液型を表す用語「혈액형」を一般的に使用しますが、「피형」は韓国ではあまり使われておらず、北朝鮮でよく使用されている用語です。また、このマルウェアを配布するために使用されるアカウントと関連したAndroidデバイスのテストログファイル内に北朝鮮と関連するIPアドレスがあることを発見しました。(なお、そのIPアドレスはWi-Fi使用時におけるプライベートアドレスであった可能性はありますが、少なからず北朝鮮とのつながりがあると推察しています。)

さらに、クラウド上の削除されたフォルダのリストから、私たちは「the Sun Team」というフォルダ名を発見しました。それはその犯罪集団が彼ら自身を特定するために使用していたグループ名であると推測され、クラウドストレージの作成日から計算すると、このグループは2016年頃から活動しているようです。

{ “entries“: [ { “.tag“: “deleted”, “name“: “sun Team Folder”, “path_lower“: “/sun team folder”, “path_display“: “/sun Team Folder” },

図9:クラウド上で削除されたフォルダ名

6.結論

このマルウェアによる活動は高度な標的型攻撃であり、ソーシャルネットワークサービスやKakaoTalkを使用し、ターゲットに直接アプローチして、スパイウェアに感染させます。私たちは、この攻撃の背後にいる人物や組織を特定できていませんが、「the Sun Team」というサイバー犯罪集団はこれまでとは違う新しいグループであり、その犯罪集団は韓国の文化に精通しており、その攻撃の手口から北朝鮮からの亡命者やそれを支援する人々をスパイしたいように思われます。

McAfee Mobile Securityは、このマルウェアをAndroid/HiddenApp.BPとして検出します。セキュリティアプリケーションを常に最新に保ち、提供元不明のアプリケーションを決してインストールしないでください。また、私たちはGoogle Playのような公式ストアからKakaoTalkをインストールすることを推奨します。この習慣により、マルウェア感染のリスクを軽減することができます。

※本ページの内容は 2018年1月12日更新のMcAfee Blogの抄訳です。

原文: North Korean Defectors and Journalists Targeted Using Social Networks and KakaoTalk

著者: Min Jaewon

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)