マカフィーは、2018年10月17日、年次カンファレンス「MPOWER 2018」において、2018年5月末から8月にかけ、韓国とアメリカ・カナダをターゲットにして展開された攻撃キャンペーンに関する調査レポート「Oceansalt、中国のハッカーグループのソースコードで韓国、米国、カナダを攻撃」(英語)を公開しました。主に韓国で、また米国とカナダでも観測されたそれらの攻撃と被害について分析しています。

そのような攻撃で用いられた技術はさぞかしレベルが高いのだろうと思われるかもしれませんが、実はここで使用されたのは、これまでに見たことのない新手のマルウェアではなく、8年前に見られたソースコードからの再利用でした。

この新たな攻撃キャンペーンでは、2006年から2010年にかけて活動していた「APT1」、141社以上の米国企業をターゲットにサイバー攻撃を行ったとされる中国人民解放軍の支援を受けたハッカーグループである別名「Comment Crew」によって、2010年に最後に使用されたソースコードを使用しています。

Oceansalt攻撃の背後にいるのは誰か?

この新しいキャンペーンの攻撃者は未だ特定されていませんが、2010年に米国企業に対する攻撃を行ったComment Crewが用いたマルウェア「Seasalt」のソースコードを「再利用」しています。McAfeeが「Operation Oceansalt」と名付けたこのキャンペーンは、数多くの共通点から、「Seasalt」を基にしていると考えられます。

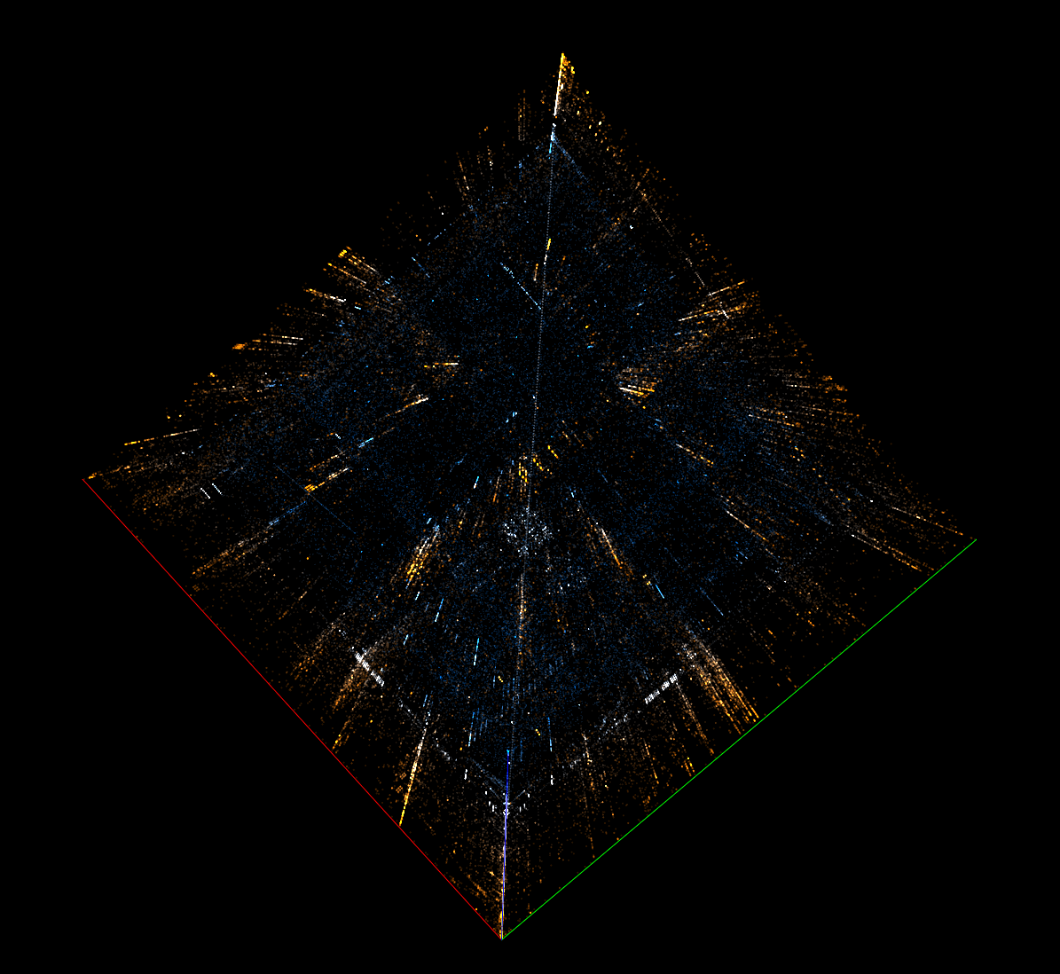

どれほどの割合で再利用されているのかについて、グラフィックで表わすと下図のようになります。

最近のOceansaltと旧Seasaltのコードのビジュアル化

ATRチームの分析によると、Comment Crewが容疑者なのは明白ですが、しかし2010年の攻撃の後、このグループは活動が確認されていませんでした。このグループが再び戻ってきたのでしょうか?もしそうなら、なぜ韓国をターゲットにするのかも疑問です。

今回のレポートでは、Oceansaltの攻撃は、Comment CrewのSeasaltのソースコードに直接のアクセスなしに開発するのは困難だと示唆しています。しかし、ATRチームは、Comment Crewのソースコードが公開されたという形跡は見当たらず、最終的に誰がOceansalt攻撃を計画し行ったのかという問題を提起しています。

ATRチームでは、Oceansalt攻撃がそれぞれのターゲットに対し5回に分けて攻撃されたことを発見、第1波と第2波は、2018年5月に作成された韓国語のMicrosoft Excel文書が添付されたスピアフィッシングメールから始まり、そのファイルがマルウェアのダウンローダとして機能するものだったとしています。「ライオン」という名前のユーザーが作成したExcelファイルは、韓国の公共インフラプロジェクトに関連しているように見せかけた情報が含まれたものでした。3回目はMicrosoft WordのドキュメントがExcelドキュメントと同じメタデータと作成者で添付され、このWord文書には、Inter-Korean Cooperation Fund の財務に関する偽の情報が含まれていました。いずれも韓国に向けた攻撃であることが確認されています。4回目と5回目については、攻撃者が範囲を拡大しており、米国外やカナダを含む韓国以外の少数のターゲットが確認されています。

今回の分析では、Oceansalt攻撃は、侵入者が管理しているシステムとそれが接続されているネットワークを完全に制御するため、 攻撃者が感染した犠牲者に対して持つ制御の影響を考えると、はるかに大きな攻撃の前兆となる可能性がある、としています。他のサイバー犯罪者との潜在的な協力関係を考えると、かなり多くの悪質なアセットが共有され、さらに活発な攻撃を可能にすることも考えられるのです。

本当に重要なこと

このレポートを受け、では攻撃者の正体は一体だれなのか、との議論が沸くことでしょう。これは重大な関心事ですが、答えるには民間企業が提供できる技術的な証拠以上のものが必要です。このような限界があるのは非常にもどかしいことです。しかし、私たちはこのレポートで指摘されている不正アクセスの指標に焦点を当てることによって、ソースにかかわらず攻撃を検知し、システムを修復、保護することができるのです。

重要なことはむしろ、休眠中だったサイバー攻撃が再開した可能性、さらにはなぜ今起こっているのかということなのです。Comment Crewの再来と見せかける偽物ーなりすましだとしても、いずれにせよ攻撃の影響は現状では未知です。しかし、1つ確実なことがあります。ATRが以前の調査で報告したように、犯罪者は新しい攻撃のために必要なコードを多数手元に用意しています。

その場合、集団内ではなく、別の犯罪者とのコラボレーションが行われ、その結果悪質なアセットが大幅に増加する恐れがあるのです。私たちは常々から、社会が直面するサイバーセキュリティの課題に取り組むには、民間部門と公共部門のパートナーシップが肝心だと話しています。当然のことながら、攻撃者はPowerPointのスライドやマーケティング資料を使ったプレゼンをするわけではないのです。実行を通じたパートナーシップが彼らにとって有益であることを実証しているのです。

レポート全体(英語)は、以下からご覧いただけます。

https://www.mcafee.com/enterprise/en-us/assets/reports/rp-operation-oceansalt.pdf

※本ページの内容は、2018年10月17日(US時間)更新の以下のMcAfee Blogの内容と、米国マカフィーのプレスリリースの内容を元にしています。

原文:‘Operation Oceansalt’ Delivers Wave After Wave

著者:Raj Samani and Ryan Sherstobitoff