過去10年以上、PlugXマルウェアは国際的に観察されており、世界中でさまざまな亜種が発見されています。このブログでは、Talismanと名付けたPlugXバリアントについて、2008年に最初に出現してからかなりの長い歴史を持つこのマルウェアの他のPlugXバリアントとの比較についても触れています。最初にマルウェアの技術的な詳細について説明し、その後、インフラストラクチャ、帰属、および被害者学がカバーされています。

目次

エグゼクティブサマリー

Talismanは、シェルコードを実行するために変更されたDLLをロードする、署名された良性のバイナリを悪用することにより、通常の実行プロセスに従う、新しく発見されたPlugXバリアントです。シェルコードは、プラグイン機能を備えたバックドアとして機能するPlugXマルウェアを復号化するために使用されます。他のバージョンとは異なり、マルウェアの内部構成のシグネチャは異なり、コード内の他の小さな変更も異なります。

PlugXマルウェア内の変更だけでは、新しい脅威アクターが出現したことを意味するわけではありません。PlugXのソースコードはすでにオンラインで流通していると言われています。これはまた、すべてのPlugXサンプルが必ずしも中国のアクターに関連付けられているわけではないことを意味しますが、キットでは一般的なツールです。Talismanの場合、使用されているインフラストラクチャの重複など、マルウェアのコードベースの単純な変更よりも、中国の国家支援のアクターを指し示す証拠が多くあります。これは、RecordedFutureの調査にも見られます。これに基づいて、Trellixは、中程度の確度で、このキャンペーンが中国の国家として支援するRedFoxtrotグループに関連すると見ています。

犠牲者は南アジアの電気通信および防衛部門に所属し、中国の地政学的利益と一致していました。そのようなイニシアチブの1つは一帯一路イニシアチブであり、これを介して中国は貿易を通じてヨーロッパ、アジア、アフリカ全体で強力な社会的経済関係を確立することを目指しています。

技術的な詳細

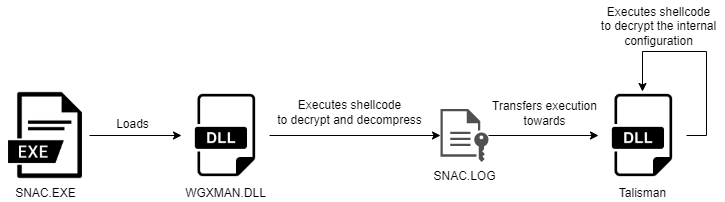

PlugX Talismanバリアントの分析では、Unit42によって発見されたPlugXのTHORバリアントと、DrWebによって文書化された以前のバージョンのPlugXを参照します。これらの記事では、PlugXの他のバージョンについて説明しており、この亜種の分析中にマルウェアのさまざまな反復を理解して比較するのに役立ちました。Talismanは他のPlugXバージョンといくつかの違いがあります。次のセクションでは、マルウェアの興味深いセグメントに焦点を当てます。以下に、マルウェアのステージの概要を視覚的に示します。

ステージ1–署名された良性の実行可能ファイル

| ファイル名 | SNAC.EXE |

| SHA-1 | dc40970a3c8f03866e0b700460d3b1f7afa6a433 |

| SHA-256 | c09ff32519f112674bd5f4b1687feadf18844c5423e6f28df8be50eb9503e606 |

| MD-5 | 8e886df3cb6160188f9748f14f249063 |

マルウェアの最初の段階は良性の実行可能ファイルであり、有効な署名がバイナリの信頼性を示すのに役立つことが多いため、セキュリティ製品の詮索好きな目を回避するために使用されます。このキャンペーンで署名された実行可能ファイルは、セキュリティ会社によって作成されました。最初の段階の唯一の目的は、攻撃者によって変更されたDLLをロードすることです。DLLのサイドローディングは、それぞれのMITRE ATT&CKページでも説明されているように、さまざまなPlugXバリアントで一般的に見られる手法です。最後に、暗号化されたTalismanペイロードを含む3番目のバイナリファイルがDLLによって復号化され、実行の完全なチェーンが完了します。

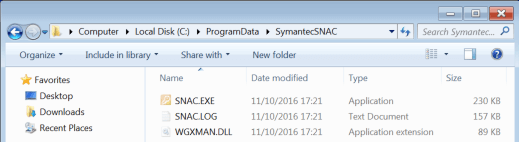

分析しているサンプルでは、正当な実行可能ファイルの名前はSNAC.exe、Talisman DLLローダーの名前はWGXMAN.DLL、暗号化および圧縮されたTalismanペイロードの名前はSNAC.LOGです。

分析したほとんどのTalisman PlugXサンプルは、DLLサイドローディング手法を悪用する3ファイルの長い実行チェーンで構成されています。これは、このタイプの実行を使用してマルウェアを起動して回避する中国の国家支援の脅威アクターの戦術、手法、および手順と一致しています。セキュリティソリューションによる検出。

次の表に、分析されたサンプルで、正当な実行可能ファイル、Talisman DLLローダー、および暗号化されたTalismanについて観察されたさまざまなファイル名を示します。

| 正当な実行可能ファイル | Talisman DLLローダー | 暗号化されたお守り |

|---|---|---|

| SNAC.EXE | WGXMAN.DLL | SNAC.LOG |

| RasTls.exe | RasTls.dll | RasTls.dll.res |

| msvsct.exe | TmDbgLog.dll | TmDbgLog.dll.obj |

| msrers.exe | TmDbgLog.dll | TmDbgLog.dll.tsc |

ファイル名に加えて、関連する3つのRasTlsファイルをディスクにドロップして実行する「sys.exe」という名前の自己解凍型SFXRARファイルで構成される別の種類の実行チェーンを検出しました。

ステージ2–変更されたDLL

| ファイル名 | WGXMAN.DLL |

| SHA-1 | ef3e558ecb313a74eeafca3f99b7d4e038e11516 |

| SHA-256 | 1c0cf69bce6fb6ec59be3044d35d3a130acddbbf9288d7bc58b7bb87c0a4fb97 |

| MD-5 | b4f12a7be68d71f9645b789ccdc20561 |

DLLは、通常どおり、良性の実行可能ファイルによってロードされます。この場合、DLLの目的は1つだけです。シェルコードを実行して、偽のログファイルを復号化します。シェルコードは、DLLが実行可能ファイルに接続された瞬間に「DllMain」関数で呼び出されます。復号化されると、PlugXの主要コンポーネントである新しいPEファイルが検出され、実行が転送されます。

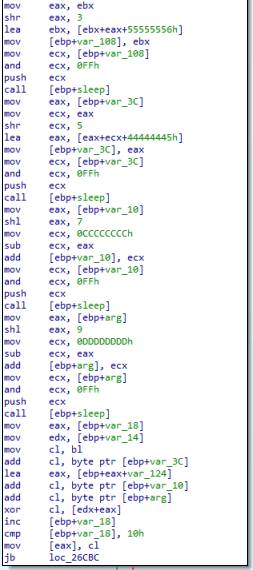

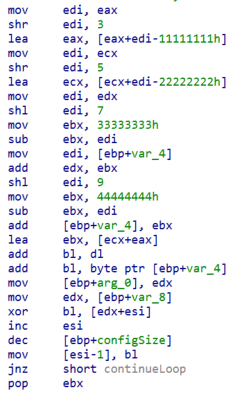

PlugXの変更されたDLL内でTalismanを復号化するために使用される構成復号化ルーチンは、前述の両方のサンプルとは異なります。復号化ルーチンは、必要なすべての機能を使用する前に解決するため、そのまま起動できるシェルコードです。使用される復号化定数が変更されているため、復号化ロジックは異なります。これは、以下のスクリーンショットで確認できます。

他のサンプルとは異なり、シェルコードの復号化ループには5つのスリープ呼び出しが含まれているため、ほとんど目立たないものの、復号化が遅くなります。次に、復号化されたバッファは「RtlDecompressBuffer」を使用して解凍されます。その後、PEモジュールはメモリ内でアクセス可能になります。

| ファイル名 | SNAC.LOG |

| SHA-1 | 2294ecbbb065c517bd0e01f3f01aabd0a0402f5a |

| SHA-256 | 6dc98a3c771f9f20d099e2d64995564dd083be9ac6ed9586a6e57c20ebd4176c |

| MD-5 | 60cb70545fbe3c96a0f82eeb54940553 |

| ファイル名 | -(復号化および解凍されたSNAC.LOG) |

| SHA-1 | 80e5fd86127de526be75ef42ebc390fb0d559791 |

| SHA-256 | 344fc6c3211e169593ab1345a5cfa9bcb46a4604fe61ab212c9316c0d72b0865 |

| MD-5 | c6c6162cca729c4da879879b126d27c0 |

このセクションでは、使用されている難読化手法について詳しく説明し、実行フローについて簡単に説明し、使用されている復号化ルーチンと、マルウェア内で内部的に使用されている構造について説明します。

難読化の手法

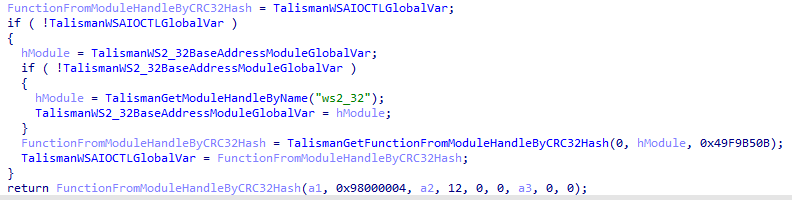

使用される難読化手法は、分析を困難にしようとしますが、サンプルの難読化を非常に簡単に解除できます。使用されるWindowsAPI関数は、関数名のCRC32ハッシュに基づいて動的にロードされます。関数名をハッシュするときは、名前の終了ヌルバイトを含める必要があることに注意してください。

次の画像は、WSAIoctlのラッパー関数を示しています。これは、3番目の関数の引数に示されているように、指定されたハッシュに基づいて解決されます。さらに、2番目の引数は、指定された関数を含むモジュールへのハンドルです。要求された関数へのポインタを返します。このポインタは、関数として呼び出すことができます。

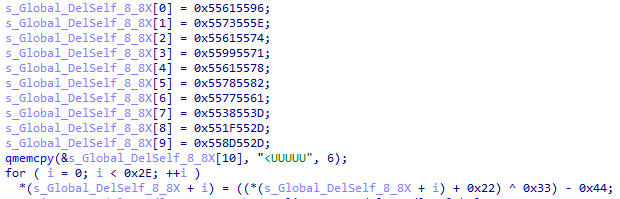

次に、内部で使用される文字列の一部は暗号化されていますが、すべてではありません。文字列の暗号化は、暗号化された文字列が最初にスタック上に作成される単純なXOR暗号に基づいています。次に、暗号化された文字列の文字が復号化され、暗号化された文字の場所に保存されます。復号化ループが終了すると、復号化された文字列がスタックに保存されます。次の画像は、文字列の復号化を示しています。プログラム内ではASCII文字列とワイド文字列の両方が使用されているため、間違ったエンコーディングで文字列を復号化すると混乱が生じる可能性があることに注意してください。

アセンブリビューには完全な暗号化文字列のmov命令が含まれているため、qmemcpy関数はIDAによって作成された仮定です。次のループでは、加算、ビット単位の排他的論理和、および減算演算子を使用して、一度に1バイトずつ文字列を復号化します。文字列復号化キーは、バイナリ内のすべての暗号化された文字列で同じです。サンプル内のすべての文字列が暗号化されているわけではないことに注意してください。

PlugX実行フロー

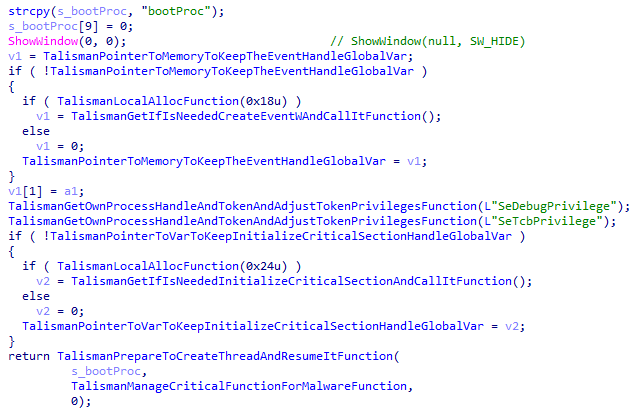

実行すると、main関数はいくつかの関数を解決します。これらは、後で使用されるためです。さらに、マルウェアは独自のプロセスのSeDebugPrivilegeトークンとSeTcbPrivilegeトークンを調整します。これらの2つのトークンにより、マルウェアはそれぞれ、現在のプロセスの所有者が所有していないプロセスをデバッグでき、マルウェアは、ユーザーが作成したかのようにアクセストークンを作成できます。どちらのインスタンスも、マルウェアがSYSTEMユーザーとして機能することを可能にし、マシンの周りを自由に歩き回ることを可能にします。次に、マルウェアは「bootProc」という名前のメインスレッドを作成します。

以下のスクリーンショットは、トークン調整の擬似コードとメインスレッドの作成を示しています。プレーンテキストの「bootProc」文字列とトークン名は、サンプル内のすべての文字列が暗号化されているわけではないことを示す代表的な例であることに注意してください。

メインスレッドが実行する最初の注目すべきアクションは、変更されたDLLをメモリからアンロードし、メモリ内の悪意のあるアーティファクトの量を最小限に抑えることです。マルウェアの残りの実行は、他のPlugXバリアントの動作と一致しています。たとえば、永続化メソッドを決定するコマンドライン引数の数や、永続化メソッド自体があります。これは、キーの作成とは異なります。レジスタの起動フォルダ、スケジュールされたタスクの作成、またはサービスの作成。

さらに、マルウェアは、内部構成構造に格納されているように、コマンドアンドコントロールサーバーに接続します。プラグインに正しい署名が存在する場合、他のPlugXバリアントと同様に、プラグインの使用が可能です。次のセクションでは、サンプルの興味深いセグメントに焦点を当てます。

内部構造

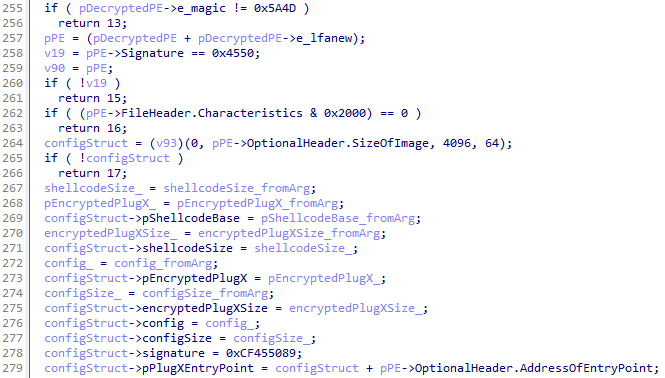

シェルコードの一部は、バイナリ内のカスタム構造内に格納されているポインタであるTalismanを復号化するために使用されます。シェルコードは、必要なすべての機能を解決し、指定されたデータBLOBの復号化と解凍を処理します。さらに、MZヘッダーとPEヘッダーは、それぞれ0と0x4550のオフセットを使用して検証されます。これらは、e_magicとe_lfanewという名前のフィールドに対応します。新しく復号化されたPEファイルのエントリポイントもカスタム構造に保存されます。次の画像は、擬似コードの概要におけるチェックと構造体フィールドの割り当てを示しています。

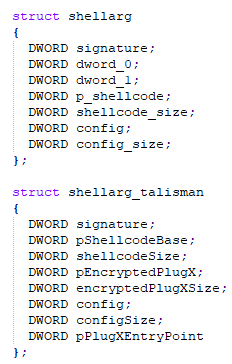

カスタム構造に関する調査結果は、DrWebの分析と比較すると異なります。DrWebが参照するサンプルが利用できないため、2つのサンプルを比較できませんでした。2014年、春山隆弘と鈴木宏は、 BlackHatAsiaで「IKnowYouWantMe-UnpluggingPlugX」を発表しました。スライド10では、shellarg構造が私たちの調査結果と一致していることがわかります。以下の画像は、DrWebの構造のバージョンと、Talisman内にあるバージョンを示しています。

カスタム構造内では、署名フィールドは多くの場合PLUGに対応します。他のバリアントでは、Unit42が記述したTHORバージョンなど、異なる値が使用されます。Talismanバリアントは、定数値0xCF455089を署名として使用します。これは、UTF16-LEエンコーディングを使用して漢字「䗏襐」にデコードし、英語の「crotch」に変換します。他のバージョンは署名に基づいて名前が付けられていますが、Talismanの失礼な署名の言葉を考慮して、別の名前を選択しました。

構成の復号化

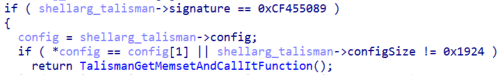

マルウェアは、構成を復号化する前に、Talisman署名の存在を確認し、構成の長さが一致していることを確認します。観察されたTalismanバリアントでは、バイナリの先頭にある「shellarg_talisman」構造によって渡されるように、構成サイズは0x1924バイトに等しくなります。

これらのチェックが満たされると、Talismanは復号化ルーチンを呼び出して、下の画像に示すように、よく知られているPlugXアルゴリズムを使用して構成を復号化します。

暗号化された構成は、Talisman PlugXバイナリではなく、第2ステージのDLLによって復号化される「SNAC.LOG」からフェッチされます。これは、完全な実行チェーン(無害な実行可能ファイル、変更されたDLL、および暗号化されたSNAC.LOGファイル)が確実に実行されるようにするためです。そうでない場合、マルウェアはクラッシュします。

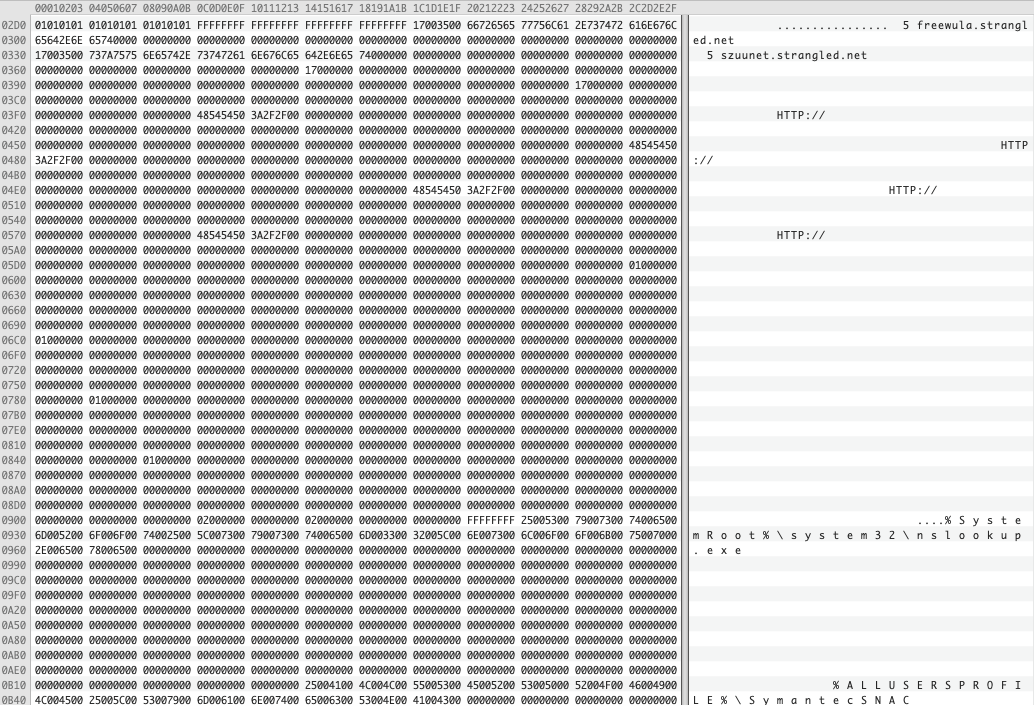

Talisman PlugX構成のサイズは0x1924バイトで、実行可能ファイルを適切に実行するために必要なすべての値と情報が含まれています。Talisman構成には、次のフィールドが含まれています。コントロールパネルのリスト(つまり、freewula.strangled.net)、挿入するターゲットプロセス(つまり、%SystemRoot%\ system32 \ nslookup.exe)、マルウェアのホームディレクトリ(つまり、%ALLUSERSPROFILE%\ SymantecSNAC)、永続名(SymantecSNAC)、サービス表示名(SymantecSNAC)、キャンペーンID(TEST)、ミューテックス名(Global \ Restart0)です。

図11.Talismanの構成

図11.Talismanの構成

前述の構成フィールドは、 DrWebによって実行された分析で報告されたものと非常によく似ています。Talismanで復元されたさまざまな構成のいくつかを分析したところ、次の埋め込みキャンペーンIDが確認されました。

- TEST

- RT

- aop-1

「campaign_id」フィールドがアクターによってどのように使用されているかは正確にはわかりませんが、被害者またはその操作におけるマルウェアのバージョンを識別するために使用される可能性があると推測されます。

永続性

Talismanには、元のPlugXバージョンと同様に、それ自体を永続化するいくつかの方法があります。コマンドライン引数の数と内部構成に応じて、サンプルは次のいずれかの方法を使用して永続化しないことを選択する場合があります。

- 永続性なし

- スケジュールされたタスク

- 自動起動サービス

このサービスは、サンプルで管理者権限が利用できる場合にのみ作成されることに注意してください。そうでない場合は、代わりに自動実行レジストリキーが作成されます。

プラグイン

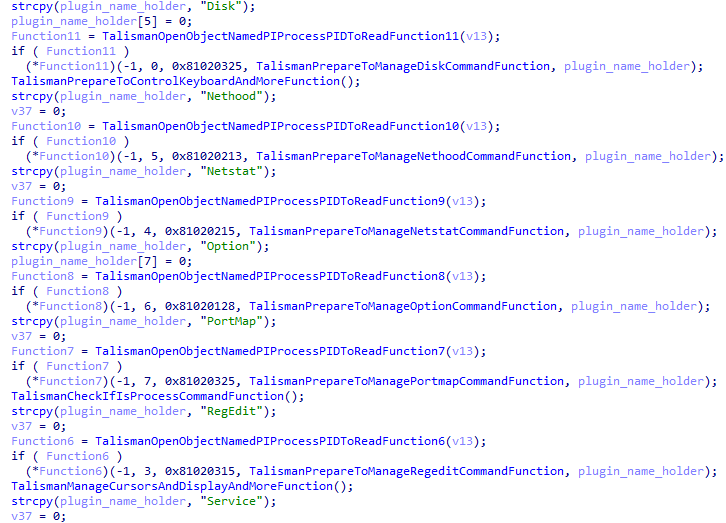

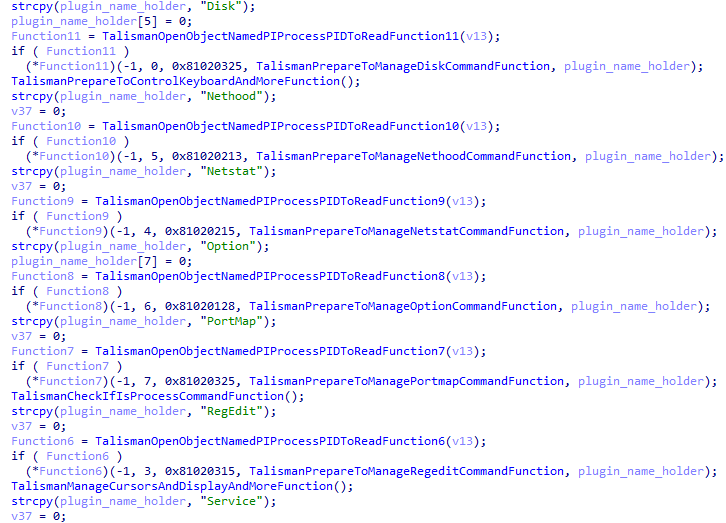

Talismanには、他のPlugXバリアントと同様に、プラグインを使用する機能があります。米国のCISAでも説明されているように、これらの一部はデフォルトで埋め込まれています:Disk、Nethood、Netstat、Option、PortMap、RegEdit、Service、Shell、SQL、Telnet。プラグインの名前は、プラグインを使用して実行できるアクティビティのタイプを示しているため、比較的わかりやすい名前です。以下のスクリーンショットは、上記のように、埋め込まれたプラグインの最初の7つを示しています。

図12.組み込みプラグインのリスト

図12.組み込みプラグインのリスト

多くの場合、プラグインの関数の3番目の引数(上のスクリーンショットでは「FunctionN」という名前で、「N」は数字です)は、16進値として表示されたときのプラグインの作成日を示します。これは、Talismanの場合にも当てはまりますが、わずかな変更があります。年の桁はバイトごとに反転します。例として、「サービス」プラグインの日付は「0x81020315」に等しくなります。最初の2バイトは「8102」であり、バイトごとに反転すると「20 18」に等しくなり、2018年を年としてマークします。このプラグインの具体的な日付は2018年3月3日です。次の表に、すべての組み込みプラグインの日付を示します。

| プラグイン | 日付(dd-mm-yyyy) |

|---|---|

| ディスク | 25-03-2018 |

| ネットフッド | 13-02-2018 |

| Netstat | 15-02-2018 |

| オプション | 28-01-2018 |

| ポートマップ | 25-03-2018 |

| RegEdit | 15-03-2018 |

| サービス | 17-01-2018 |

| シェル | 05-03-2018 |

| SQL | 23-03-2018 |

| Telnet | 25-02-2018 |

このような小さな変更は、アクターが実行可能スタブを備えたビルダーではなく、マルウェアのソースコードにアクセスできることを示している可能性があります。これらは通常、このような詳細な変更のオプションを提供しないためです。

インフラストラクチャー

調査中に、3つの異なるTalisman PlugXサンプルを分析し、そこからコマンドアンドコントロールサーバーを抽出しました。これにより、アクターのインフラストラクチャをクラスター化することができました。サンプルの1つ(SHA-256:6dc98a3c771f9f20d099e2d64995564dd083be9ac6ed9586a6e57c20ebd4176c)が、コマンドアンドコントロールドメインとして「dhsg123[。]jkub[。]com」に接続していることがわかりました。これは、RecordedFutureがすでに報告しているRedFoxtrotグループと重複しています。

さらに、SHA256ハッシュfdada5ba799bd9f5270b218cfad543d99fde3eb7898fd9e3ee79603b643b3c48で識別されるサンプルでは、コマンドアンドコントロールドメインは「final[。]staticd[。]dynamic-dns[。]net」であり、158[。]247[。]204に解決されました。 [。]191。そのIPを軸にして、そのIPと通信する2つのPCShareサンプルを特定しました。どちらも、リモートデスクトップ共有クリップボード(RDPclip.exe)への同じ注入方法を使用しています。PCShareはオープンソースのバックドアであり、BlackBerryによって文書化されているように、中国のアクターによって活用されています。さらに、 Recorded Futureによって報告されたものと同じミューテックス(「78de65b0701f3c9238a37」)が使用されます。

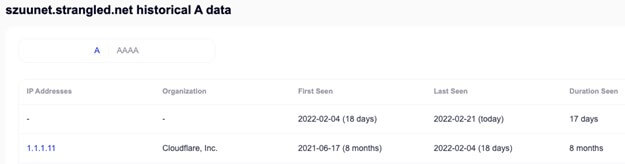

アクターが採用しているTTPに関する興味深い注意点の1つは、未使用、パーク、または廃止されたドメインがローカルホスト(127.0.0.1)、またはGoogle(8.8.8.8)やCloudflare(1.1.1.11、注)などの公共サービスに解決されるように設定されていることです。最後の「11」はタイプミスではありません)。

図14.Talismanコマンドアンドコントロールドメインの過去の解決策

検出されたすべてのドメインは、ダイナミックDNSプロバイダーを使用しています。ダイナミックDNSプロバイダーを使用する主な理由は、ドメインが解決されるIPアドレスをすばやく簡単に変更することです。アクターの追加の利点は、動的DNSサブドメインに関するWHOIS連絡先データがないため、運用上のセキュリティが提供されることです。アクターがドメインの登録に使用した主なプロバイダーは、Afraid FreeDNS、ChangeIP、およびDynuです。

興味深いことに、攻撃者のインフラストラクチャの大部分は、Choopa / Vultr社の仮想プライベートサーバー(AS 20473-AS-CHOOPA)でホストされていましたが、Digital Oceanのインフラストラクチャ(AS 14061)でホストされているコマンドアンドコントロールサーバーもいくつか見られました。 –DIGITALOCEAN-ASN)。

このブログの付録Aで、TalismanPlugXコマンドアンドコントロールサーバーとアクターのインフラストラクチャに関する侵害の兆候の完全なリストを共有しています。

アトリビューションと被害者学

南アジアの電気通信および防衛部門を標的としたキャンペーンで、Talismanマルウェアを観察しました。さらに、目標は、ヨーロッパ、アジア、アフリカ全体で強力な社会経済的関係を確立することを目的としたプログラムである一帯一路イニシアチブを保護するための中国の取り組みと一致しています。

南アジア地域は、さまざまな理由で中国にとって戦略的な関心事です。第一に、南アジアの安定は世界的な関心事であり、中国を含むすべての超大国にとって論理的な重点分野となっています。第二に、電気通信および防衛セクターの企業は、攻撃者に独自の洞察を提供し、多くの場合、標的にされます。第三に、この地域に複数の超大国が軍事的に存在し、中国との地理的位置を考えると、この地域は中国が後援するグループの優先事項と見なすことができます。

PlugXは、近年、さまざまな中国の俳優と関係があります。この事実は、マルウェアのコードベースが中国のさまざまな国家支援グループ間で共有されているかどうかという疑問を提起します。一方、 2015年にAirbusによって報告されたように、PlugX v1ビルダーのリークの疑いは、PlugXのすべての発生が必ずしも中国のアクターに結び付けられているわけではないことを示しています。

ただし、インフラストラクチャの分析とRecorded Futureの関連する調査に基づいて、このブログで説明されているTalisman PlugXバリアントが中国の国家支援俳優であるRedFoxtrot/NomadPandaによって使用されていることを中程度の確信を持って評価します。被害者学は、このグループの目標とも一致しています。この亜種がこの脅威アクターによって独占的に使用されているという証拠はありません。代わりに、タリスマンをさまざまな中国のグループ間で共有して操作を実行できると考えています。

結論

このブログでは、悪名高いPlugX RATが実行を開始し、検出を回避するために実行するさまざまな手順を分析しました。さらに、Talismanと吹き替えた新しいバリアントのいくつかの興味深い特徴を強調しました。テクニカル分析中に、新しいサンプルを見つけるだけでなく、既知の中国の国家支援グループとのインフラストラクチャの重複を分析することを可能にするさまざまなネットワークアーティファクトを抽出しました。この情報と、このPlugXバリアントを観察した被害者の分析により、このキャンペーンを中程度の自信を持ってRedFoxtrot APTグループ(別名Nomad Panda)に帰することができました。

付録A–侵入の痕跡

TalismanPlugXすべての実行ファイル

e71d355dec64cbf8f02a754bf0585437ce48f7b68108cb642fb202393cd1ef90

0a00204517283c9a8d1e2d1a8743249c14de0edcec4a8292500083437735663c

45c944889a482ae2e0e0a8e260c3be737cb612c8804164badef61e8a8713b92f

f6b939dcc97c1c43f1c616174f936b6ef19c5ccc872a1a0ef14f2989cf11b02b

Talisman PlugXローダー

1c0cf69bce6fb6ec59be3044d35d3a130acddbbf9288d7bc58b7bb87c0a4fb97

ad48650c6ab73e2f94b706e28a1b17b2ff1af1864380edc79642df3a47e579bb

46cd5079a69d9a68029e37f2680f44b7ba71c2b1eecf4894c2a8b293d5f768f10

0468005682c814e7a5f07f3554e9fadbb2d2ba7527dcaee9a1a456f244c49ddb

Talisman PlugX暗号化ペイロード

a072133a68891a37076cd1eaf1abb1b0bf9443488d4c6b9530e490f246008dba

6dc98a3c771f9f20d099e2d64995564dd083be9ac6ed9586a6e57c20ebd4176c

fdada5ba799bd9f5270b218cfad543d99fde3eb7898fd9e3ee79603b643b3c48

37b3fb9aa12277f355bbb334c82b41e4155836cf3a1b83e543ce53da9d429e2f

fe18adaec076ffce63da6a2a024ce99b8a55bc40a1f06ed556e0997ba6b6d716

3c5d08f20a7bd04b1e6866344af59bec2152ec3542f2eae0c7925555e670676e

Talisman PlugX暗号化構成

f44ede464f752ea3aa3595f8137945a4dee7298c8155c39f366aad05b125ac8b

3f6102bd9add588b4df9b1523e40bb124af36a729037b8c3f2261563e4fa4be9

785ac72b10fd9cf98b5e2a40dc607e1ff735fcd8192bf71747755c963c764e2d

Mutex

Global \ ReStart0

Global \ DelSelf(00000000)(ここで、ゼロは16進形式のプロセスIDであり、8桁が使用されるようにゼロが前に付けられます)

PDB

c:\ bld_area \ SESAgent70 \ snac_build \ bin.ira \ WGXMAN.pdb

ドメイン

freewula.strangled[。]net

szuunet.strangled[。]net

dhsg123.jkub[。]com

final.staticd.dynamic-dns[。]net

oprblemoyo.kozow[。]com

asd.powergame.0077.x24hr[。]com

w.asd3.as.amazon-corp.wikaba[。]com

randomanalyze.freetp[。]com

darkpapa.chickenkiller[。]com

miche.justdied[。]com

ドメイン

209[.]97[.]166[.]143

149[.]28[.]139[.]86

159[.]65[.]152[.]7

143[.]110[.]242[.]139

158[.]247[.]204[.]191

143[.]110[.]250[.]149

202[.]182[.]111[.]249

207[.]148[.]119[.]147

149[.]28[.]128[.]117

159[.]65[.]147[.]83

143[.]110[.]241[.]54

157[.]245[.]111[.]30

207[.]148[.]64[.]239

45[.]76[.]188[.]118

45[.]77[.]16[.]91

付録B– MITER ATT&CKテクニック

このキャンペーンでは、次のMITRE ATT&CKテクニックを確認しました。

| T1071 | Application Layer Protocol | HTTP/DNS requests are used in the C&C traffic |

| T1059 | Command and Scripting Interpreter | A reverse shell can be made by PlugX |

| T1543 | Create or Modify System Process | One persistence option is a system service |

| T1140 | Deobfuscate/Decode Files or Information | The API hashing and encrypted stack strings are obfuscation types. The decrypted Talisman payload is decompressed before it is used |

| T1574 | Hijack Execution Flow | The sideloading of the described DLL |

| T1056 | Input Capture | Keylogging capabilities |

| T1036 | Masquerading | The registered task/service pretends to be benign by name |

| T1106 | Modify Registry | The runkey which is made when persisting via the registry |

| T1106 | Native API | Windows API functions are called directly |

| T1135 | Network Share Discovery | Allows PlugX to scan network shares |

| T1095 | Non-Application Layer Protocol | PlugX can work directly with TCP/UDP packets |

| T1057 | Process Discovery | Iterates over all processes |

| T1012 | Query Registry | Queries the registry to check for values |

| T1113 | Screen Capture | Can capture the screen of the victim |

| T1049 | System Network Connections Discovery | Possible via the embedded “netstat” module |

※本ページの内容は2022年3月28日(US時間)更新の以下のTrellix Storiesの内容です。

原文:PlugX: A Talisman to Behold

著者:Max Kersten, Marc Elias, Leandro Velasco, and Alexandre Mundo Alguacil