標的型攻撃による情報漏えいやランサムウェア、不正送金マルウェアなど、サイバー犯罪は巧妙化の一途をたどっています。今や、サイバーセキュリティの脅威は遠い海の向こうで起こる事件ではなく、誰にでも起こり得る身近な問題となっているのです。

こうした巧妙な攻撃から私たちの大切な情報や財産を守るには、サイバーセキュリティに関する啓蒙・啓発を通じて、広くセキュリティ意識の向上や基本的な対策の理解を深める努力が欠かせません。特に若い世代には、セキュリティに関する専門的な知識を身に付け、これからの世界の安全を担う一助となっていただくことが期待されます。

インテル セキュリティはこうした問題意識に基づき、企業のIT担当者を対象としたセミナーだけでなく、学生を対象とするセキュリティ教育プログラムを産学共同で提供してきました。その中には、実機を使って手を動かすことで、マルウェア感染や情報漏えいがどのように発生し、どう対処すべきかを体験できる実践的なサイバーセキュリティ演習も含まれています。こうした取り組みを通じ、サイバーセキュリティに関する関心を高め、不足が叫ばれるセキュリティ人材の裾野を広げる一助となればと願っています。

2016年9月11日には、明星大学情報学部様の主催で「はじめてのデジタルフォレンジック」と題する公開講座を実施されました。インテル セキュリティでは、本公開講座のご支援をさせていただく機会をいただきました。

明星大学 公式サイト http://www.meisei-u.ac.jp/index.html

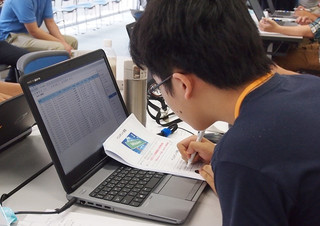

会場には大学・高校生や専門学校生の他、最近の報道でセキュリティに不安を感じて興味を持ったという地域住民 約70名の皆様にご参加いただけました。講義とPCを用いての演習を組み合わせた4時間に渡る長丁場でしたが、参加者らは時にメモを取り、時には講師に質問を投げかけ、熱心に取り組んでいました。

●攻撃の手口を知り、これからに備える「準備」が大事

講座は、「サイバーセキュリティとは何か」「デジタルフォレンジックとは何か」について、分かりやすく説明するところから始まりました。

明星大学情報学部情報学科の丸山一貴准教授は、サイバー攻撃が巧妙化しており、時には本物そっくりのなりすましメールを送りつけて侵入を試みることを説明し、「できるだけ侵入されないようがんばることも大事ですが、同時に、インシデントをゼロにすることは不可能であることを認識し、それに備えて準備することが大切です」と呼び掛けました。

昨今の情報漏えい事件を踏まえ、「事後対応」の重要性が叫ばれるようになりました。ですが、事後に適切に対応するには「何か起きたときにどうすればいいかをあらかじめ考えておくこと、次に備えて事前に準備し、判断を下すことが大事です」と丸山准教授。その準備の一部として、インシデント対応に当たるCSIRTの整備やデジタルフォレンジックを考えるべきでしょう。

これは交通事故になぞらえると分かりやすいでしょう。いくら注意しても、不慮の交通事故をゼロにすることは不可能です。それゆえに、いざというときの連絡先や保険といった準備が大切になります。そしてもし事故が発生すると、警察から専門の鑑識官がやってきて現場検証を行い、なぜ事故が起きたかを分析します。同様に、もしセキュリティインシデントが発生した場合に証拠を分析し、原因を究明して報告書を作成するという役割を担うのがデジタルフォレンジックです。

続いて登壇したインテル セキュリティ プロフェッショナルサービスの高谷宏幸は、指紋や足跡、血痕といった証拠を調べる「鑑識」と、デジタルフォレンジックの違いについて言及しました。同じ「証拠保全」でも、そこにはデジタルならではの難しさがあります。

高谷は、「デジタルは0と1の世界。それが磁力を使ってデータとして蓄えられているため、やりようによっては簡単に書き換えできてしまいます。それをできないようにし、きちんと証拠を保存するために、いろいろなツールや方法があります」と述べ、ファイルのハッシュ値を取り、VirusTotalをはじめとするインターネット上のサイトで照合するといった簡単な手順でも、手軽にフォレンジックが行えることを説明しました。

中には、いくらデジタルフォレンジックによって証拠を押さえても、攻撃は終わっており、後の祭りではないかと感じる人がいるかもしれません。高谷によると、フォレンジックで分析した結果、海外からの攻撃だと判明することも多く、法制度の壁もあって直接犯罪者を懲らしめることが難しいのが実情です。

ですが、だからといってフォレンジックの重要性が薄れるわけではありません。「攻撃の手口を詳細に確認することで、それを自分たちの防御力を高める教訓として生かし、手持ちの対策を見直して防御力を高めていくことがデジタルフォレンジックのポイントです」と高谷は説明しました。

攻撃と防御はいたちごっこと言われますが、フォレンジックの世界にもその波は及んでいるそうです。「最近のウイルスは、HDDに本体を保存せず、メモリ上に存在するものが増えています。この結果、旧来からあったフォレンジック手法では見つからないケースもあります。このためフォレンジックの世界では、メモリが非常に注目を浴びています」(高谷)。先進的な研究の中には、物理的にメモリを凍結させることで、痕跡を見つけ出そうとする試みもあるそうです。こうした新しい動きにも目を配り、攻撃側に遅れることなくついていくことが重要になりそうです。

●情報漏えいの犯人は誰だ? ツールを用いて証拠を積み上げる手順を実践

続く演習では、2~4人で一つのチームを組み、実際のインシデント調査にも使われるツールを利用して、実際に手を動かしながら学習しました。そしてそれらツールを活用し、競技形式でフォレンジック演習に取り組みました。

参加各チームはある会社のIT部門という想定で、ある日「給与をはじめとする従業員の個人情報が漏えいしているのではないか」と社内からクレームが来たことをきっかけに、内部犯行の犯人探しを進める……というシナリオです。あるツールで見つけたUSBメモリの接続情報を別のツールで得た操作履歴と照らし合わせ、疑わしい人物を絞り込み、消されたファイルを復元して証拠を抑えていくという一連の流れを、チーム内で声を掛け合いながら進めていきました。

実習を指導したストーンビートセキュリティ株式会社の講師は、個々のツールを使いこなすだけでなく、「時系列に沿って事象を並べていくことが大事」と、デジタルフォレンジックのコツを伝授しました。またフォレンジックは往々にして、限られた時間の中で、周りからやいのやいの言われながら進めることになりますが、そんな環境の中でもめげずに「報告書の形で、事実をきちんと伝えることが大切」なのだそうです。

演習は1時間弱という限られた時間でしたが、多くのチームが正解にたどり着いたようです。中でも、ただ犯人を見つけるだけでなく、漏えいしたデータの件数や種類を詳細にレポートしたり、発生原因を踏まえて改善策を提示した2チームが表彰を受け、賞品の「Raspberry Pi」などを受け取りました。

最後に丸山准教授は、「目には見えないが、これほど大量のデータがコンピュータの中にあることに気付けたのではないでしょうか」と述べています。

セキュリティは今や、さまざまな分野に深く関わっています。回り道のように見えても、OSやハードウェア、あるいはSNSやゲームなど、広く多様な分野に興味を持つことが、セキュリティ技術の追究に還元されることでしょう。丸山准教授はもう一つ、「技術も大事ですが、ITの現場で一人でできることには限りがあります。ITセクションの中はもちろん、組織全体の中で互いに信頼して仕事をしていくことがとても大事です」と述べ、チームワークの重要性も訴えています。

「情報処理を専攻しておりセキュリティにも興味はあるが、何となくとっつきにくいと感じていた」という参加者は、この演習を機に理解を深めることができ、自信につながったと述べています。個々のツールに関する断片的な情報にとどまらず、それらをどんな順番でどのように使うか、デジタルフォレンジック全体の流れの中で理解できたことが大きな成果だったそうです。一方、頻発するサイバー犯罪に不安を感じ、家族で参加したという女性は、今回の講義を通じて「ウイルス対策ソフトが入っていれば大丈夫かと思っていたが、決してそうではなく、感染の可能性はゼロにはならないことを理解できた」と振り返っています。

今回の公開講座には、既にITセキュリティ業界への就職が内定している学生も参加していました。インテル セキュリティでは引き続き、こうした若い人材の育成や強化をお手伝いしていきたいと思います。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)