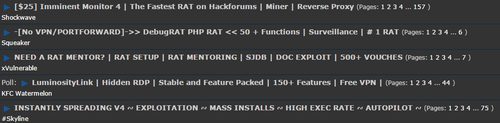

セキュリティの研究者たちは、キーロガーやリモートアクセスツールなど悪意のあるソフトウェアをダウンロードすることができるフォーラムの存在に気付いています。経験の浅い一部のハッカーはこれらのフォーラムを訪れ、お金欲しさに悪意のあるスレッドを作ろうと決意するかもしれません。

以下は有名なハッキングフォーラムが出自のコードスニペット(プログラムの断片)についてです。

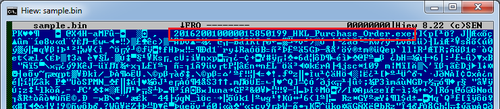

最近、私たちは「17_02_16~_HKL_Purchase_Order.ace」というファイル名の投稿を受け取りました。このファイルには.scrという拡張子(スクリーンセーバー)の別ファイルが埋め込まれていました。抜き出したファイルの中身はKeyBaseという名前で知られているキーロガー/パスワードスティーラーでした。

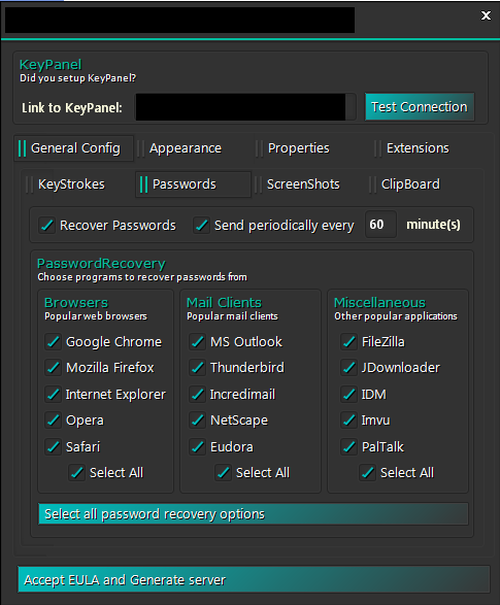

KeyBaseはキットとして提供されます。

KeyBaseキットにはさまざまな設定オプションがあります。パスワードオプションを利用すると、ユーザーはさまざまなメールクライアント/ブラウザ、その他にも一般によく知られているアプリケーションからパスワードを盗むことができます。これらのキットを利用すると、スキルがほとんどなくても誰にでも簡単に悪意のあるプログラムを作成することが可能です。

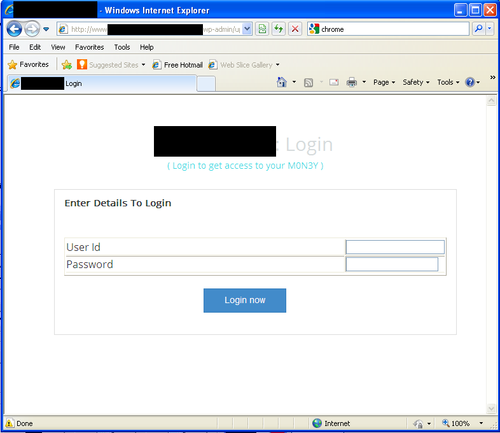

私たちはサンプルを複製して、コントロールサーバーを調査しました。

キットには極めて特殊な「Welcome (ようこそ) 」メッセージが存在することがわかりました。そこで少し調査することにしました。

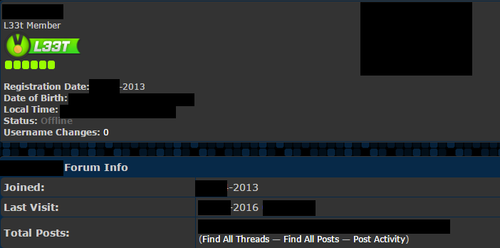

コントロールサーバーに表示されているユーザー名が、複数の悪意のあるフォーラムに登録されていることがわかりました。さらに調査を進めた結果、この人物は悪意のあるキットを複数ダウンロードした形跡があり、おそらくこれらのサイトの中の1つからKeyBaseのビルダーを入手したことがわかりました。いくつかのサイトでの活動記録は2013年の日付でした。

次に、私たちはこの人物が過去に何らかの悪意のある行為に関与していたかを調査してみました。私たちはこの人物がマルウェアを拡散させようとした方法と「.ace」という拡張子を持つファイル名が固有のものかどうかを調査しました。1件のみ類似のファイル名の他のインスタンスがありました。

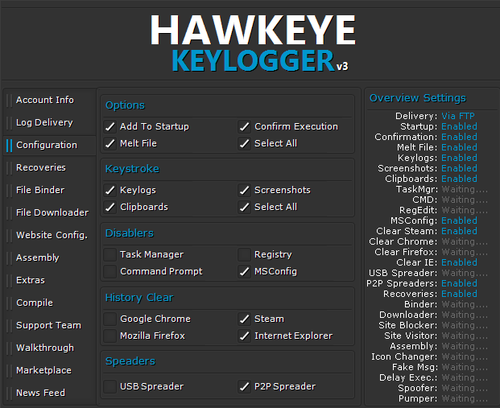

発見したファイルの日付は1月のものでした。分析から、ファイルはキーロガーのHawkEyeであることがわかりました。このキーロガーは、これら悪意のあるサイト上で簡単に見つけることができます。

これは、その悪意のあるビルダーのGawkEye Version 3のスクリーンショットです。

私たちはさらに深く潜入し、ハッキングフォーラムのアカウントに関連づけられているEメールアドレスの存在を発見しました。そして、私たちはこのEメールアドレスを使用して登録された以下の5つのドメインを発見したのです。

この投稿を書いた時点で、これらすべてのドメインはダウンしていました。しかし、これらのドメインは以前(または将来)悪意のある目的で利用された(または利用される)可能性が高いと思われます。

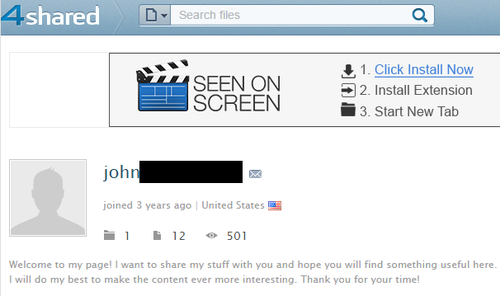

私たちはこのEメールアドレスで関連づけられているユーザー名が、有名なファイル共有サイトの4sharedに存在することがわかりました。

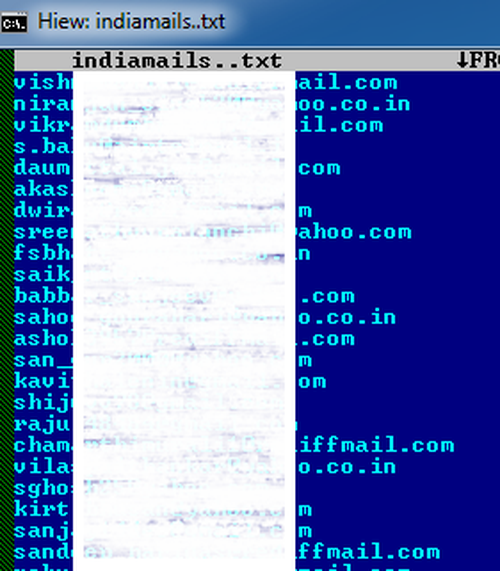

このユーザーは12件のファイルをアップロードしており、その中には50万件近くのEメールアドレスが載ったテキストファイルがありました。これは、スパム攻撃の一環としてマルウェアを拡散させる目的で利用されたことに間違いありません。

私たちが収集したすべての情報を総合すると、悪意のあるフォーラムを利用するとわずかなスキルしかない人物でもマルウェアを容易に作成できることがわかります。スキルのある人物の場合、さらに巧妙な手口を使うかもしれません。いずれにせよ、どちらのタイプであっても、危険であることに変わりはありません(英文)。

Intel Securityは、このキーロガーの脅威をTrojan-FHWM since DAT Version 8079として検知しています。

※本ページの内容は2016年2月25日更新のMcAfee Blog の抄訳です。

原文: Malicious Forums Turn Amateur Hackers Into Cybercriminals

著者: Oliver Devane and Mohinder Gill

【関連情報】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)