タイポスクワッティング(Typosquatting:英文)[訳注1] は以前ほど注目されなくなりましたが、無防備なユーザーに対する効果的な攻撃方法として今も利用されています。当然のことながら、トラフィック量の多いサイトをターゲットにしたものが最大の効果(被害)をあげています。craigslist.com(いわゆるcraigslist.org)[訳注2] が置き換えたcriagslist.comに偶然遭遇した私は、さまざまなことを強制的に実行される一連のサイトに転送されました。プライマリサーバーは他のドメインのホスティングも行っており、その中にはYouTube.comを模倣したyouutbe.comやyoutupe.comもありました。

[訳注1] ユーザーがときおりWebブラウザにつづりを間違えてURLを入力することを利用して、別のサイトに誘導する方法

[訳注2] 米国の人気サイト

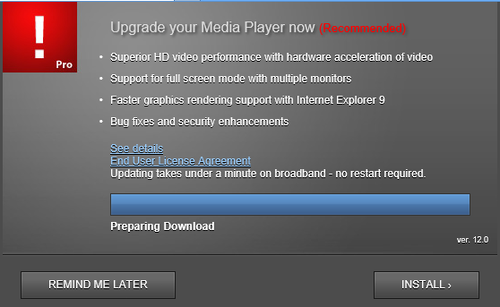

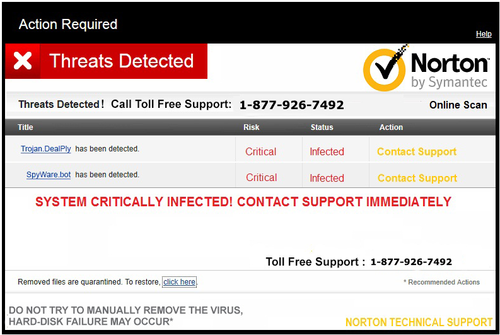

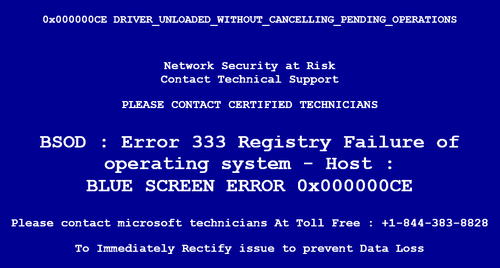

人気の高いサイトURLのスペルミスによって、各種の広告チャネルやアフィリエイト経由で次々と転送が発生してしまいます。現在、これらのサイトは主にそのユーザーを各種のアンケートページに誘導し、50ドルまたはそれ以上の「特別な謝礼金」や、100ドルのギフトカードのプレゼントを約束します。これまでの攻撃は、偽のマルウェア検出機能、メディアプレーヤーのアップグレード、セキュリティ脆弱性の警告、「ブルースクリーン」エラーの配信など、すぐに怪しいと感じるようなやり方でした。ページを読み込むと組み込まれているMP3ファイルが自動的に再生されるような、音声警告付きのページすらありました。

偽のアラート:

一般的に、この種の攻撃ではコンテクスト情報を使用して、ユーザーの位置、インターネットサービスプロバイダ名、ブラウザ、OSなどを含むアラートを出すことがよくあります。

一般ユーザーは、これらのアラートが単に偽のWebページだと理解できないことも多いのです。このようなエラーが発生している他のユーザーをサポートする場合は、ブラウザを最小化するか、閉じるだけで、エラーが消えないか確認してもらうとよいでしょう。

※本ページの内容は2016年1月13日更新のMcAfee Blog の抄訳です。

原文: Typosquatting Attacks Alive and Well-Unfortunately

著者: Craig Schmugar

【関連情報】

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)