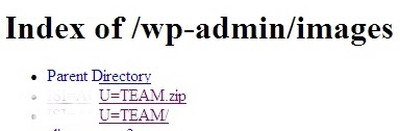

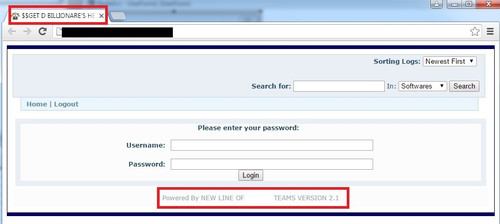

数カ月前、私たちはある顧客からサンプルを入手しました。このサンプルはパスワードスティーラー(PWS)であることが判明しました。このマルウェアにはある目立った特徴がありました。それはアクセスパネルのURLに使用されていたサブディレクトリです。ここには、文字列「***=**U=TEAM」(ここでは難読化して表示しています)が含まれていました。調査の結果、これは産業スパイのケースの可能性があることがわかりました。

この攻撃者は、侵入したWebサイトを使用してアクセスパネルをホストしました。幸いにも、彼らは侵入したサイトにドロップしたZIPファイルを残すという過ちを犯していました。

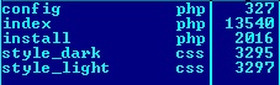

その結果、私たちはこのパネルのバックエンドの動作を確認することができました。このZipファイルには5つのファイルが含まれていました。

興味深かったファイルは、config.php、index.php、install.phpの3つです。

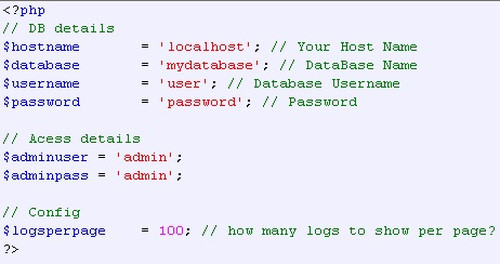

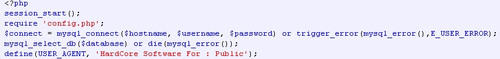

Config.phpには、彼らがセットアップするMySQLのパスワードが含まれています。

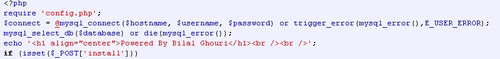

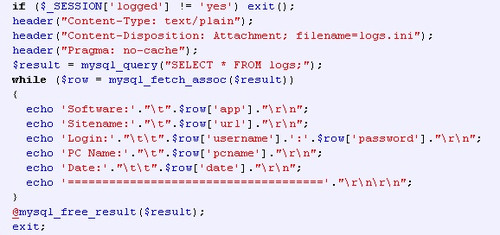

Install.phpは、データベースを作成するとともに、マルウェアによって盗み出されたパスワードを保管するパネルをセットアップします。このコードからは、次のスニペットが見つかりました。

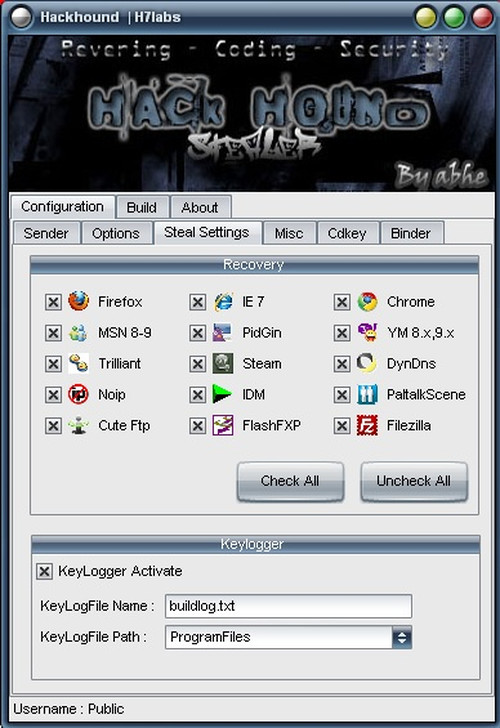

調査を進めると、もともとこの「Bilal Ghouri」は、2009年にリリースされ人気を博したPWS Hackhound StealerのPHPバックエンドに関与していたことがわかりました。

また、コードの末尾にこの警告が見つかりました。

攻撃者は、忘れずにこのファイルを削除するべきでした。

最も重要なファイルがindex.phpです。このファイルは、このマルウェアによってアップロードされたパスワードを保管します。また、攻撃者によるデータの検索やエクスポートも可能にします。

興味深いのは、このスクリプトが特定のユーザーエージェント「HardCore Software For :Public」をチェックする点です。

このユーザーエージェントは、盗み出したデータをアップロードするときにマルウェアによって使用されます。このPHPスクリプトは、データのアップロードを許可する前に、このユーザーエージェントがハードコードされたものとマッチするかどうかをチェックします。

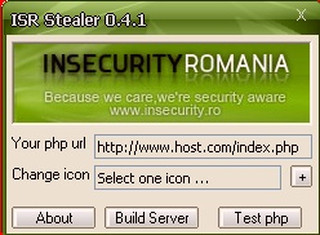

使用されたマルウェアはISR Stealerで、Hackhound Stealerの修正バージョンです。この調査結果は、前のPHPコードのコメントによって確認されています。

このPWSは以下のアプリケーションを標的にします。

- Internet Explorer

- Firefox

- Chrome

- Opera

- Safari

- Yahoo Messenger

- MSN Messenger

- Pidgin

- FileZilla

- Internet Download Manager

- JDownloader

- Trillian

以下のオリジナルのHackhound Stealerの画面には、このマルウェアの構築オプションが表示されます。

ISR Stealerビルダーのこの画面が、攻撃者によって使用されました。

ISR Stealerは、マシンからパスワードを収集するために、Nirsoftから提供されているMail PassViewとWebBrowserPassViewという2つの実行ファイルを活用します。これらのアプリは、メールクライアントとWebブラウザに保管されているパスワードを収集します。両ファイルとも、ISR Stealerのリソース内に常駐します。パネルのロケーションも、シンプルな暗号化形式SUB 0x02でこのマルウェアのリソースに保管されます。

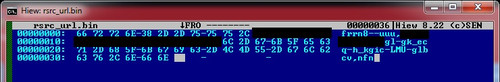

暗号化されたURL

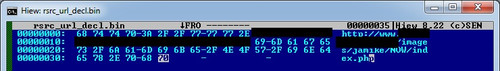

復号されたURL

もう少し調査を進めると、このマルウェアを使用する攻撃者が2016年の初頭から活動していることがわかりました。最初のサンプルが実環境で発見されたのは1月でした。

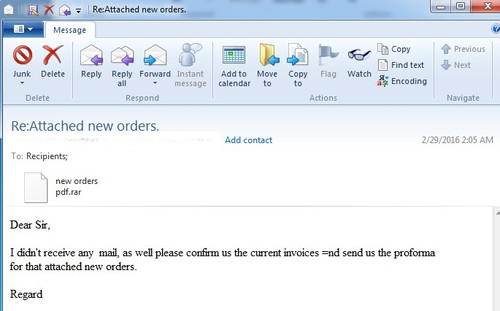

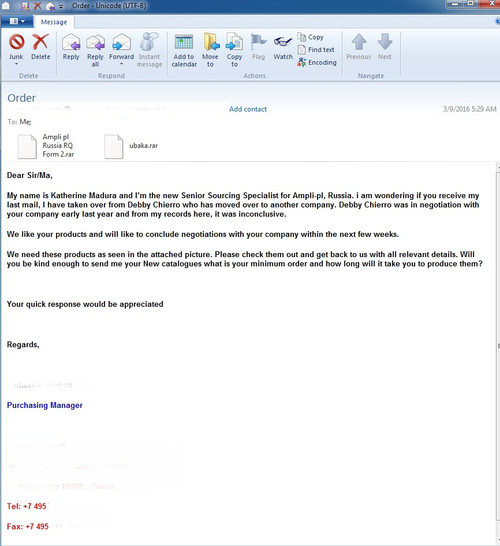

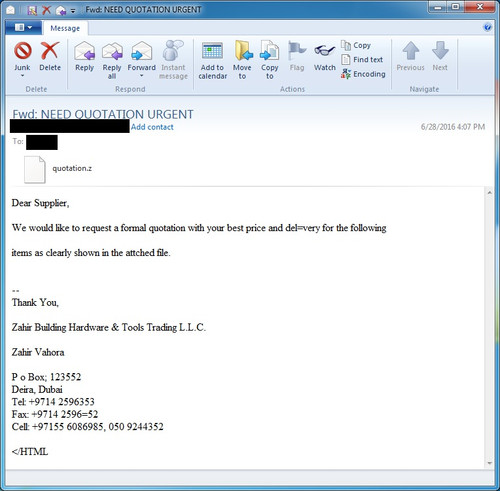

次のスピアフィッシングメールは、標的にPWSをダウンロードして実行させるために送信されたものです。

この攻撃者は数週間にわたって精力的に活動しましたが、イースター休暇中は動きが見られませんでした。しかし「イースター休暇」の後、私たちはパネルがわずかに変化したことに気付きました。現在含まれている文字列は、「Powered By NEW LINE OF *** **U TEAMS VERSION 2.1」です。

侵入されたWebサイトの1つには、盗まれたパスワードをPWSから受信していたアクセスパネルが10個以上含まれていました。私たちは、スピアフィッシングの標的の一部が機械部品企業であることを突き止めました。攻撃者は次のようなファイル名を使用していました。

- (RFQ__1045667machine-oil valves).exe

- ButterflyCheckVALVES.exe

- BALL VALVE BIDDING.exe

- RFQ BALL VALVE.exe

- Ball Valves with BSPP conection.exe

これらの名前から、私たちは攻撃者の動機は産業スパイであると確信しました。

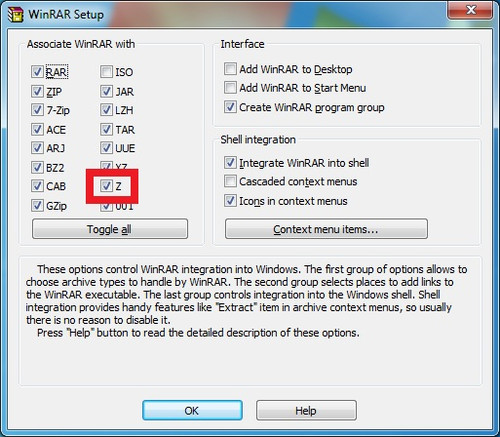

私たちは、このマルウェアに拡張子「.z」が付与されていることも確認しました。その理由は、人気の高い一部のZipファイルハンドラによってこのファイル拡張子がプログラムに関連付けられ、ユーザーが解凍できるようになるからだと思われます。拡張子.zを使用すると、一部の主要なクラウドメールファイルの制約も迂回できます。

私たちは、この攻撃者に使用されているWebサイトの所有者に連絡してサイトが侵害されていることを告げ、パネルを削除することを推奨しました。

防止

インテル セキュリティ製品を使用すると、この脅威がPWS-FCGHとして検出されます。私たちは、ゲートウェイレベルで.zファイル拡張子をブロックすることを推奨します。これにより、フィッシング攻撃で他のマルウェアがこのテクニックを使用することを防止できます。

※本ページの内容は 2016年7月21日更新のMcAfee Blog の抄訳です。

原文: Phishing Attacks Employ Old but Effective Password Stealer

著者: Oliver Devane and Mohinder Gill

【関連記事】

第5回:今だから学ぶ! セキュリティの頻出用語 : マルウェアとは?

第16回:今だから学ぶ! セキュリティの頻出用語 : フィッシング とは?

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)