2019年初頭に、マカフィーATRチームは、LAタイムズ等が被害に合ったRyukランサムウェアの背後には北朝鮮がいると結論を急ぐのは的外れだという記事を掲載しました。それ以来、業界の専門家はこぞってRyukの内情、RyukとHermes2.1の共通項、このランサムウェアが攻撃経路として主にTrickbotマルウェアに便乗する方法などについての詳細な説明を公表しています。本ブログでは、私たちがCovewareと連携してRyukランサムウェアの攻撃者と被害者について詳細に調査した結果について報告します。調査はダイヤモンドの脅威モデルを用いて行い、既存の仮説を検証しました。

目次

ダイヤモンドモデルとは

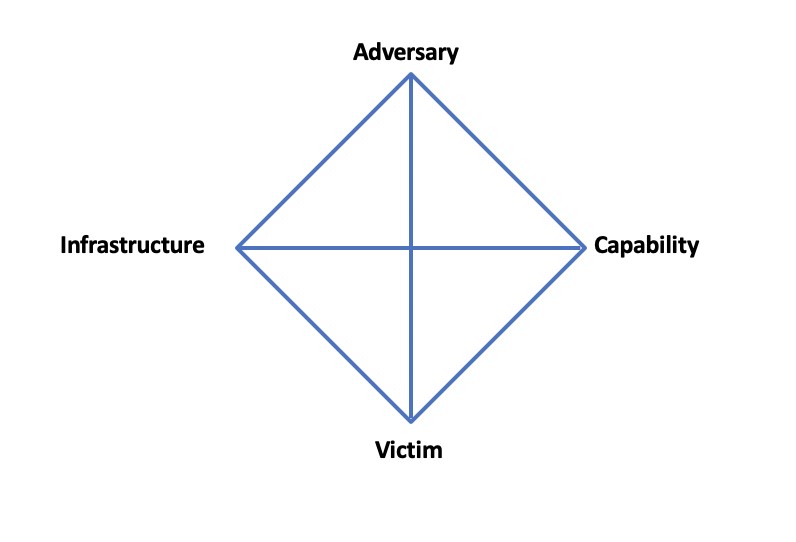

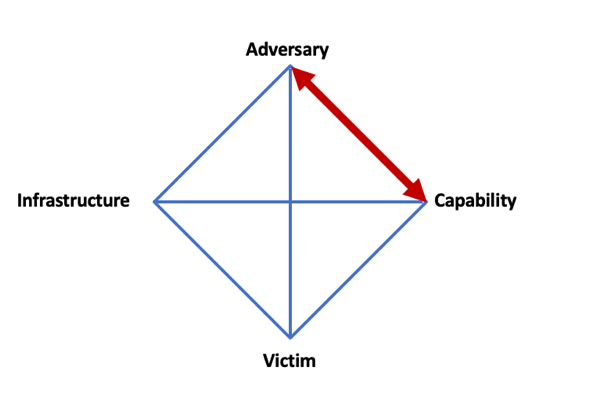

サイバー脅威インテリジェンスの調査では、一般的なアプローチとして、侵入分析のダイヤモンドモデルを使用して攻撃の特性をモデル化する方法があります。このモデルは、侵入者の4つの基本要素、すなわち攻撃者、機能(能力)、インフラストラクチャー、被害者を関連付けます。

今回のRyukの場合、モデルは次のようになります。攻撃者、つまりサイバー犯罪者は特定の被害者を狙う感染インフラストラクチャーであるTrickBotを介して拡散する能力(Ryuk Ransomware)があります。

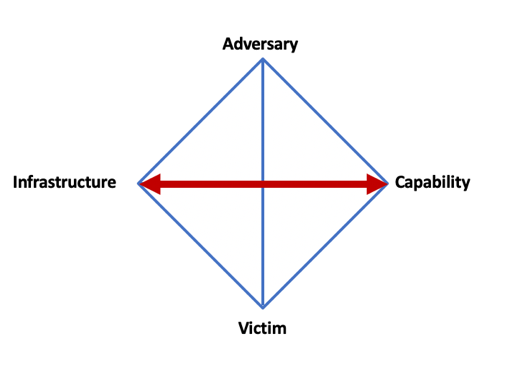

ダイヤモンドモデルは、侵入の全体像を提供します。これは、インテリジェンス調査の方向性を判断するのに有用なガイドラインです。2つの要素間の関係を調べることで、新しい証拠を集めることができます。たとえば、マルウェアを分析してリバースエンジニアリングを行うことで特定のサーバーが制御系インフラストラクチャーに使用されていることがわかれば、機能とインフラストラクチャーをリンクさせることができます(下図参照)。

あるいは、特定のマルウェアを販売している攻撃者に関する情報を見つけるために地下フォーラムを検索し、それによって攻撃者と機能(能力)を関係付けることもできます。例えば地下フォーラムでHermes2.1の広告を見つけるなど。

対立する仮説の分析

以前ブログで私たちは「対立する仮説の分析」(ACH)について説明しました。これは、調査で得られた知見を用いて既存の仮説に挑戦するプロセスのことです。

この方法で調査を行なった結果、最も強力な仮説は、最も強力な実証的証拠があるものではなく、最も虚偽の証拠が少ないものであるという結論に至りました。

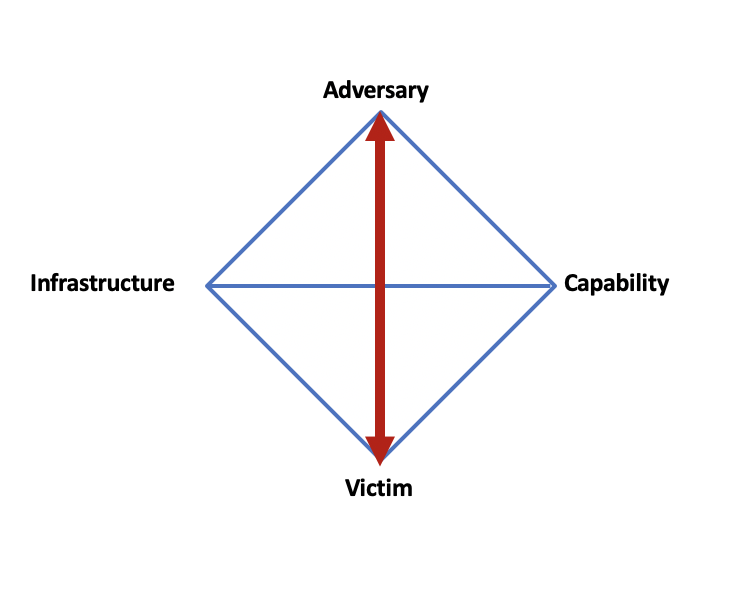

私たちは最も虚偽の証拠が少ない仮説を構築するためにも、私たちの仮説に反論を唱える業界の専門家の調査報告を歓迎しています。すべての証拠とダイヤモンドモデルでの関係付けを合わせると、1つの重要なリンク、つまり攻撃者と被害者の間のリンクが作成されていないことがわかりました。

攻撃者と被害者の関係について

調査が公表されているにもかかわらず、攻撃者と犠牲者の間の直接的なリンクについてはまだあまり分析が進んでいません。多くのサイバー犯罪とは異なり、ランサムウェアとデジタルによる強要は、敵対者と被害者の間に強い社会的つながりが生まれます。攻撃者には一定のニーズがあり、そのニーズを満たすための手段として被害者を利用します。攻撃者と被害者とのつながりは、特に(長い)交渉が行われる場合、貴重な手がかりになることが多いのです。

幸いなことに、私たちのNoMoreRansomパートナーの1社のCovewareは、ランサムウェア交渉を専門としており、攻撃者と被害者を結びつけるのに役立つ貴重なインサイトを得ることができました。

身代金の金額と交渉

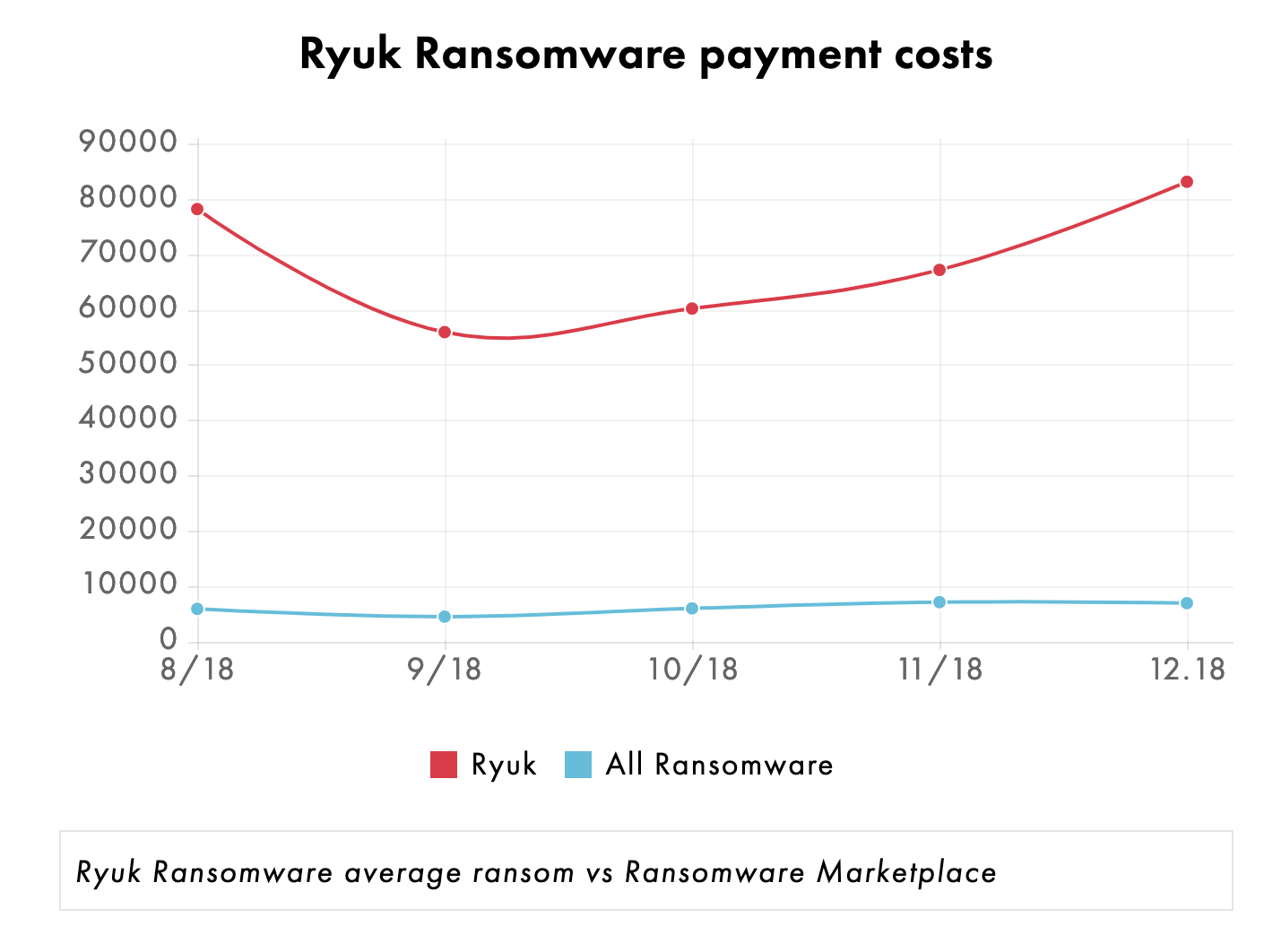

Covewareはランサムウェアの交渉と支払いのデータを集計することで、特定のランサムウェアの傾向を特定できます。Ryukに関しては、身代金額が一般的な平均身代金額の10倍を超えているため、最もコストのかかるランサムウェアとなっています。Covewareはまた、Ryukの身代金のなかには交渉の余地が高いものと、そうでないものがあったといいます。値引き交渉の結果、7万1000ドルの平均身代金支払いが発生しましたが、これは当初の提示額平均の14万5000ドルから60%の割引となりました。

値引き交渉の結果を見ると一部の被害者は交渉を拒絶されています。このような被害者はデータを失うか、甚大な経済的リスクを負って身代金を支払うことになりました。また、攻撃者は尋常ではない大金(しばしば100BTCを超える)を手にするケースもある一方、別の場合には攻撃者は収益化を優先し支払いを確実にするために、より低い金額を受け入れてもいました。この手口の違いは、複数のサイバー犯罪グループがRyukランサムウェアを使用していることを示唆しています。

身代金請求および交渉の類似点と相違点

BitpaymerとRyukの身代金請求の間の類似点は以前にも観察されています。身代金請求で類似の表現が用いられることは決して珍しくはないのですが、文章がそっくり同じなら同じ系列の攻撃者の場合が多いのです。亜種が違うグループに渡される際には、身代金要求の文面がコピー&ペーストから若干修正が加えられますが、大きな変更はほとんど行われません。以下は、Bitpaymerの身代金メール(左)とRyukの標準的な身代金メール(右)の比較です。

同じ表現が用いられている部分があり、かつてBitpaymerのサイバー攻撃だけに使われていた特有の文面が、Ryukのサイバー攻撃に「借用」されたことを示しています。おそらく、BitpaymerとRyukの両方を同時に使って身代金のサイバー攻撃を実行しているか、もしくは後追いで模倣したかでしょう。

最初のメール回答が異なれば攻撃者も異なるのか?

Ryukを使う攻撃者からの最初の電子メールの返信にはもっと大きな文面の違いが見られました。通常、同じランサムウェアファミリーによるサイバー攻撃では、最初の電子メールによる返信が一致しています。最初の電子メールの返信の文章の長さ、言語、初期の身代金の要求額に大きな違いがあった場合、固有の手口を持つ固有のグループだと考えて間違いありません。これは、Ryukが複数の犯罪者グループによって拡散されていることを意味します。

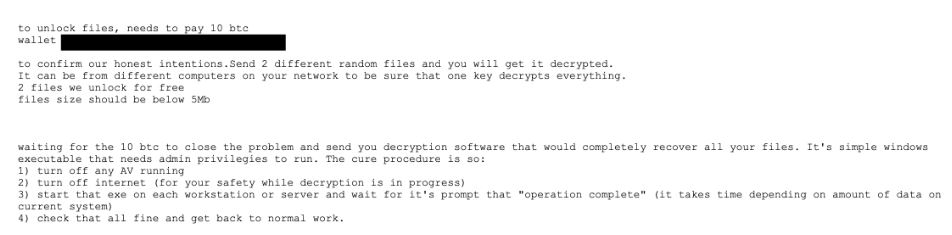

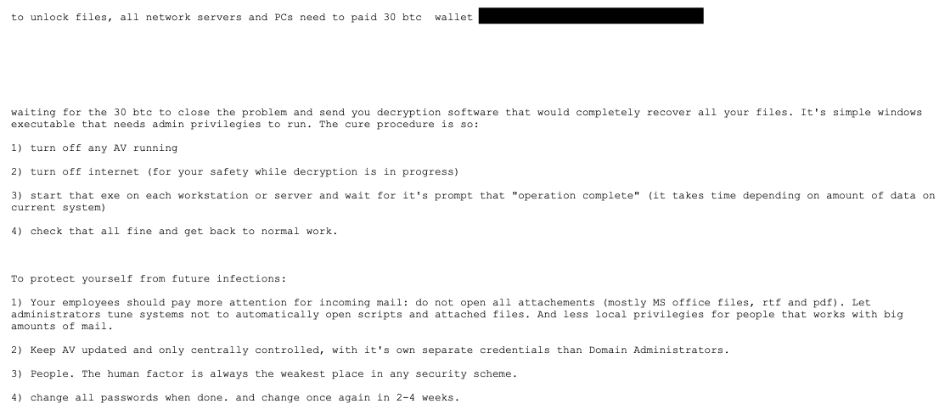

以下にRyukの場合の例を2つ挙げます。

支払い後のビットコインの動き

複数のグループが同時にRyukサイバー攻撃を実行していることを示す最後の手がかりは、身代金が宛先に届いた後のビットコインの動きにも見られます。Covewareによると、交渉結果や最初の文面には違いがあったにもかかわらず、これらの事案に関連したBTCウォレット(被害者を保護するために隠されている)には驚くべきことにほとんど違いはみられませんでした。当初の比較では、身代金の支払時点とその引き出し時点との間に有意差はありませんでした。さらに、引出し時には資金は2つの宛先に一定の割合で配分されていました。Covewareは引き続き、この攻撃関連の資金についての重要な指標を監視していきます。

Ryuk における交渉の概略

いくつかの例外はありますが、Ryukの交渉期間中の返信メールは、極端に短く、ぶっきらぼうです。返答・反論は一般的に10語に満たないことがほとんどで、身代金の金額についての話なら数字が書いてあるだけです。これはRyukだけに特有な対応です。

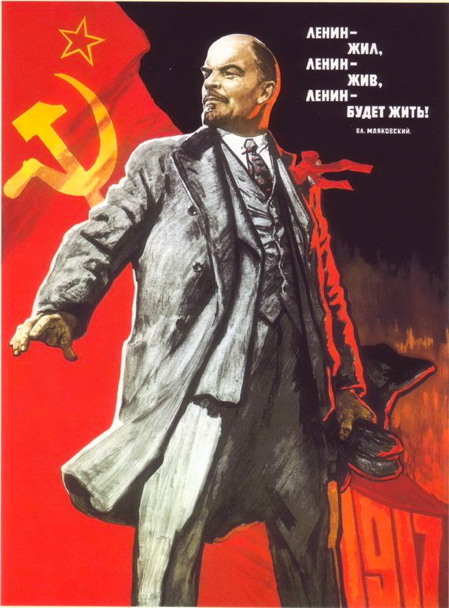

ある返信には非常に注目すべき表現が含まれていました。 西側の企業に対するサイバー犯罪者の攻撃の方法と理由を説明するために、「à la guerre comme à la guerre(戦時には戦時なりに)」という、つまり「厳しい時代には手に入るものでしのぐ」という意味の17世紀に由来するフランス語の表現を使っていたのです。驚くべきことに、この言葉はソビエト革命の指導者ウラジミール・レーニンの30巻からなる著作集に収録されているものです。レーニンは西洋資本主義との戦いで、ソビエト人民の闘争を説明するためにこの表現を使っていました。

ある返信には非常に注目すべき表現が含まれていました。 西側の企業に対するサイバー犯罪者の攻撃の方法と理由を説明するために、「à la guerre comme à la guerre(戦時には戦時なりに)」という、つまり「厳しい時代には手に入るものでしのぐ」という意味の17世紀に由来するフランス語の表現を使っていたのです。驚くべきことに、この言葉はソビエト革命の指導者ウラジミール・レーニンの30巻からなる著作集に収録されているものです。レーニンは西洋資本主義との戦いで、ソビエト人民の闘争を説明するためにこの表現を使っていました。

この「資本主義的な西側VS貧しい東側」という概念は、まさしくソビエト解体後の共和国のいくつかでサイバー犯罪者が頻繁に表明しているのをMcAfee ATRチームが確認してきたものです。この表現は、Ryukの背後にいる犯罪者の出身と文化的背景を示す明確な指標となるかもしれません。

Ryuk は特定の業界には現実的なリスクに

Ryukの身代金の「値引き率」が平均的に大きい(最大60%)といっても、身代金自体の金額は膨大です。同時に身代金の要求額は、被害企業のネットワークの規模と連動していることもわかっています。しかし、かといって身代金の要求額が被害者の実際の業務・財務規模と相関的だとは限りません。

ITホスティング企業は、サーバーのサイズと数から大規模な組織のように見える可能性があるため、攻撃者に注目されがちです。残念ながら、ホスティング事業は固定費が高く、営業利益率は低い上、エンドクライアントはダウンタイムに対し不寛容です。攻撃を受けたホスティング企業は通常数時間以内にサービスを回復しないと、クライアントが他に移行してしまいます。さらに、これらの企業は評判に取り返しのつかない傷を負い、SLA違反となって責任を問われる可能性があります。6桁の身代金を支払うことができなかったため倒産したホスティング企業は複数あります。

貨物運輸企業もまた危険にさらされています。これらの企業も移動するデータ量とネットワークの規模からは大企業のように見えます。さらに、貨物運輸企業への攻撃は被害者のエンドクライアントのサプライチェーンに問題を引き起こす可能性があり、即座に代替のサービスプロバイダーを利用することを余儀なくされます。ITホスティングと同様に、貨物運輸企業は、営業利益率が低く、サービスの中断に対して不寛容なエンドクライアントを抱えています。大規模な身代金の支払いや交渉ができないことで、この業界の企業数社が甚大な被害を被りました。

Ryuk 復号化プログラムの調査結果と問題点

被害者が法外な身代金を支払った場合、犯罪者は被害者のファイルのロックを解除するための復号化プログラムを提供します。この復号化プログラムは、実際には、犯罪者から提供された被害者の秘密RSAキーを読み込む必要があります。提供された復号化プログラムがこの特定の被害者に対してのみ機能することを確認してください。この設定により、犯罪者は被害者のキーをプログラムにすばやくロードし、基礎となるフレームワークは同じまま、最小限のコード変更でカスタム化された復号化プログラムを提供します。

Covewareの経験から、復号化プロセスは非常に面倒であり、致命的なエラーが発生する可能性に満ちていることがわかりました。幸いなことにMcAfee ATRチームはCovewareからRyuk復号化プログラムの共有を受け、復号化プログラムの問題と高度レベルを詳しく調べることができました。

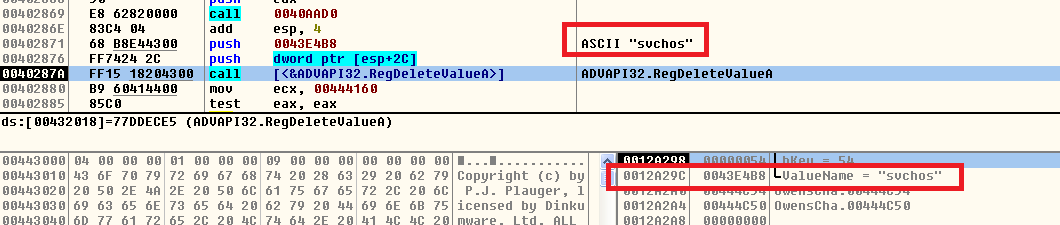

復号化プログラムは起動すると、まずパス “SOFTWARE \ Microsoft \ Windows \ CurrentVersion \ Run”で “svchos”という名前の値ペアを探してHKEY_CURRENT_USER Hiveを検索し、特定のエントリを削除します。これにより、マルウェアの持続性がなくなります。その後、システムを再起動し、システムに残っているRyukマルウェアを削除します。

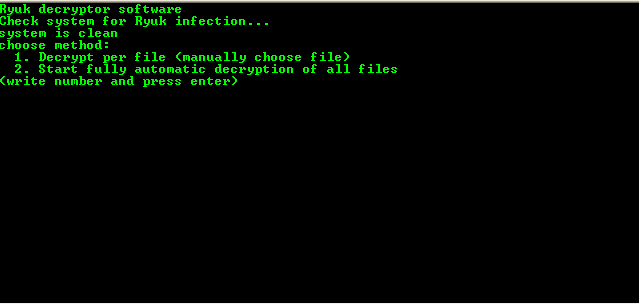

再起動したら、ユーザーはツールを再度実行する必要があり、復号化プログラムは復号化のための2つのオプションを提供します。

- ファイルごとの復号化

- 自動復号化

HERMES のファイルメーカー

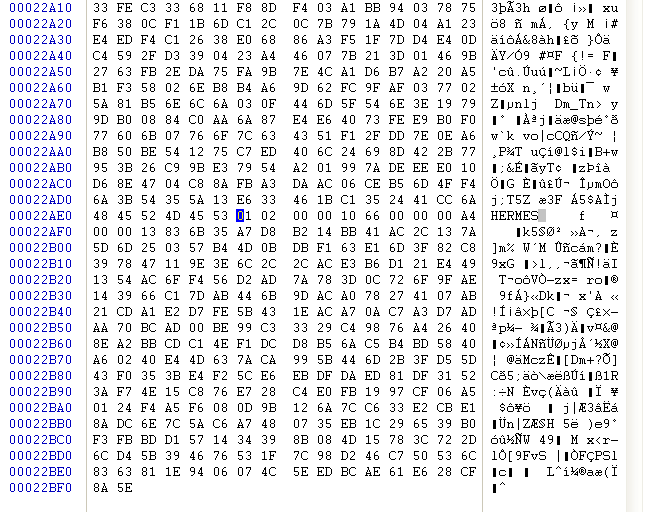

復号化実行中に私たちは、復号化プログラムが暗号化ファイルにある既知のファイルマーカーの文字列HERMESを検索することがわかりました。

RyukランサムウェアがHERMESファイルマーカー文字列を追加するという事実はすでに知られていましたが、復号化プログラムでこの特定のチェックルーチンを確認するということは、RyukがHermes2.1ランサムウェアキットを微修正したバージョンであるという仮説を裏付けます。

復号化プログラムの問題点

復号化プログラムを観察している間、私たちは高度性の欠如とコードにあったエラーの量に驚きました。最も顕著な問題には次のものがあります。

- ファイルパスにスペースが入ると復号化プログラムは復号化プロセスを停止

- ファイルパスに引用符( “)がある場合、復号化プログラムは特定のファイルが見つからないというエラーを報告

- 復号化プログラムは、「GetVersionExW」関数を使用して、Windows 8.1からWindowsのバージョンを判断。このAPIによって返される値は変更されており、復号化プログラムはこの値を処理するようには設計されていない

- 復号化プログラムは.RYUK拡張子を削除せず、元の拡張子を置き換える。つまり、ファイルの名前がファイルの種類を示すことができる唯一の方法を変更するため、企業の被害者にとって非常に多くの人手を要するものになり得る

- 復号化プログラムで手動オプションを選択する場合、ユーザーは特定のファイルのパスを入力するか、「0」を選択して終了する必要があるが、「0」を選択すると復号化プログラムは無限ループに

復号化プログラムを見るかぎり、Ryukの背後にいる犯罪者がそのような粗悪なプログラミングで逃げられるというのは深刻な問題です。それは、犠牲者に対する共感力の明らかな欠如としっかりしたコーディング技術がないことを示しています。被害者にとって法外な身代金要求を支払っても問題は全く解決されません。犯罪者によって提供された復号化プログラムは、誤動作の危険性が非常に高く、貴重なファイルに永久的な損傷を与える可能性があります。被害者は、復号化プログラムを実行する前に、必ず暗号化されたハードディスクの同一コピーを作成する必要があります。

さまざまな知恵を集約

私たちや業界の他の専門家がすでに確認した情報と新たな洞察を組み合わせることで、Ryukに関する私たちの仮説を定義付ける作業に着手できます。この仮説に基づいて、私たちは積極的に虚偽の証拠を探し出します。セキュリティコミュニティの皆さんはぜひこのプロセスに参加してください。コラボレーションによってのみ、Ryukのさまざまな謎を解いていくことができるのです。

現時点では、北朝鮮の関与は、最もありそうもない仮説であることは疑う余地がありません。Ryukについての私たちの当面の最も有力な仮説は次の通りです。

Ryukは、ランサムウェアと復号化プログラムのコードからHermes2.1の直系のランサムウェアがわずかに修正されたものだと思われます。Ryukの復号化プログラムにみられるあらゆるスケーラビリティの問題を見るかぎり、大規模な企業環境で使用するようには設計されていません。現時点では、恐喝の手口や被害者への文面が異なることから、複数の攻撃者またはグループがRyukを拡散させているとみられます。暗号化ファイルの1つから発見されたロシア語や交渉中に見られた文化的な言及から、Ryukの背後にいるのは、ソビエト解体後の共和国の1つと関わりのある人またはグループと思われます。Ryukの背後にいるのは、Trickbotの背後とも関係もしくは提携を築いており、TTPを見るかぎり、純粋なランサムウェア開発より搾取とラテラルムーブメントに長けているように見えます。

結論

どんなにずさんなランサムウェアや復号化プログラムであっても、Ryukはこの過去7カ月間、非常に収益性の高いものであることを証明しました。容赦ない要求のため、被害者の中には法外な身代金を支払えずに事業をたたまざるを得ない人もいました。

企業が高額な要求に屈した場合、さらに欠陥のある復号化プログラムによってファイルを永久に回復できない事態が起こる可能性があるというのはやりきれません。

あらゆる形態のランサムウェアに対する最良の対策は依然として堅牢なデータ損失防止戦略といえます。一般的な防止方策については、NoMoreRansomをご覧ください。Ryukのような標的型のランサムウェア攻撃に遭ったときは、必ず専門家の支援を仰いでください。

※本ページの内容は、2019年2月19日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Ryuk, Exploring the Human Connection

著者:McAfee ATRチームのJohn Fokker と Alexandre MundoがCoveware のBill Siegel とAlex Holdtman と連携して作成