IT システムや提供する製品・サービスにおいて、設計・開発・製造・運用・保守・廃棄に至るまでの一連のプロセスにわたり、業務の一部を系列企業やビジネスパートナー等へ外部委託することは一般的となっていて、このような外部委託者が関与する供給の連鎖を「サプライチェーン」といいます。

外部委託した業務の一部が別の組織に再委託されるなど委託関係の多重化はIT業界において、今に始まったことではありませんが、事業の IT 化やグローバル化等の事業環境の急激な変化に伴い、サプライチェーンは更に複雑化していくことになるでしょう。そこで、SCRMの重要性がにわかに持ち上がってきています。SCRMとは、サプライチェーンリスクマネジメント(Supply Chain Risk Management)の略で、委託先の情報セキュリティ対策状況の把握・評価や、委託先で発生する情報セキュリティに関するリスクの管理、委託元から要求される情報セキュリティに関するリスクの管理全般を言います。

目次

1.サプライチェーンとは?

1-1.サプライチェーンの定義

サプライチェーンとは、一般的に、ある製品の原材料が生産されてから、最終消費者に届くまでのプロセスを意味するものです。

1-2.サプライチェーンの一般的な構成

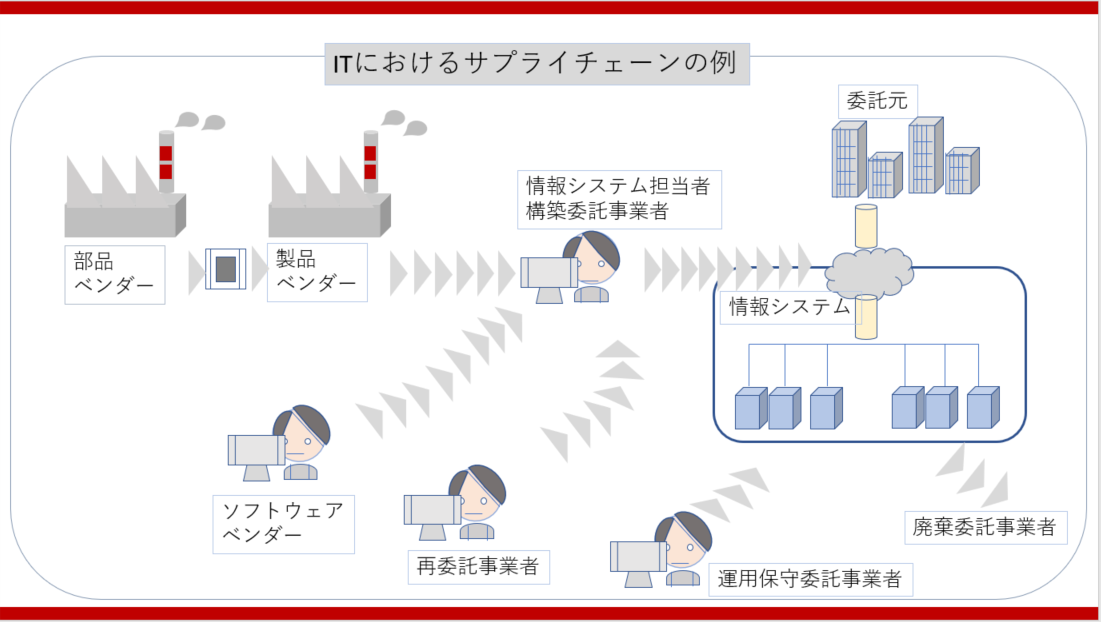

ITにおけるサプライチェーンの一般的な例を下記の図で示します。 IT関連製品の部品は、様々な部品により構成されています。各製品を提供する製品サプライヤーは、各パーツを下請けのサプライヤに生産依頼します。この部品サプライヤはアジア等に工場を持っており受注を受けるとこの工場が一括して生産を請け負います。部品(ハードウェア)の話をしましたが、ソフトウェアに関しても同様のことが言え、ソフトウェア開発に際して、自社ですべてをまかなうことはなく、たいていは下請け業者が存在します。製品のみならず、運用、保守についても多段構成でオペレーションが構成されている為、そこには自社以外の委託業者が存在しています。

1-3.サプライチェーンのリスクと課題

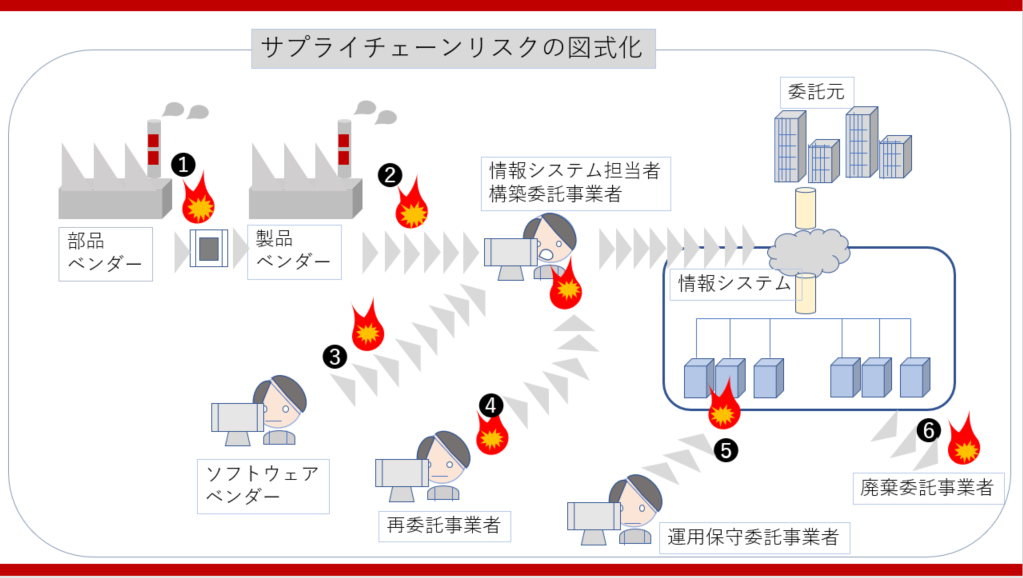

ここでIT業界における一般的なサプライチェーンの構成をサプライチェーンにおけるリスクとなるポイントを先ほどの図で示します。

| 項番 | 対象業者 | リスク |

| ❶ | 部品ベンダー | 下請けは、アジアなど、グローバル拠点での生産となり、各部品の品質にはばらつきが生じる。また、ガバナンスとリテラシーの低さから、異物混入のリスクが高くなる。 |

| ❷ | 製品ベンダー | 納期遅延に加えて下請けの管理も煩雑である為、異物混入のリスクが生じる。 |

| ❸ | ソフトウェアベンダー | 連携するサードバーティアプリの品質欠如。 |

| ❹ | 再委託事業者 | 機密情報搾取、不正機能の組み込みなどのリスク |

| ❺ | 運用・保守事業者 | 事業者のガバナンスの低さによる、不正な更新 |

| ❻ | 廃棄委託事業者 | 事業者の不正行為による機密情報搾取 |

2.サプライチェーンに攻撃に関する事例

2-1.CCleaner

セキュリティ研究者が新しい攻撃検知システムをテストしている際に、CCleaner (ハードディスク内部の不要なファイルなどを削除してくれるクリーナーソフトウェア)のexeファイル内に高度なマルウェアシステムを起動するファイルを見つけました。このマルウェア入りのCCleaner実行ファイルは、正規のダウンロードサーバーで配布されていたことから、配布元に対する、いわゆる「サプライチェーン攻撃」があったと研究者は断定しました。マルウェア入りのCCleanerには有効なデジタル署名がなされていました。

2-2.NotPetya

MeDocという名前のウクライナの税務会計パッケージソフトの正規更新システムに何者かが管理者権限でログイン、ルート権限を取得し更新プログラムにバックドアを埋め込みました。MeDocのクライアント側(つまりエンドユーザ)は、プログラムを最新に保つ為に更新サーバへアクセスを試み、このバックドアを含む更新プログラムをダウンロードしてしまいました。 MeDocのユーザはその多くがウクライナの国内企業や組織、また同国と取引のある他国籍企業で、今回の攻撃はこうしたユーザの活動を破壊する目的で行われてた標的型攻撃だった為、被害は、ウクライナから全欧州に感染が広がりました。

3.サプライチェーンリスクに対応する海外の動向

3-1.アメリカが中国企業を締め出し

FCC(米連邦通信委員会)は、米国重要インフラに対するサイバー攻撃能力の懸念や、中国主要 IT 企業と中央政府、共産党、人民解放軍との不透明な関係がサプライチェーン・リスクを増大させることへの強い懸念から、国家安全保障上の脅威を理由に、中国大手通信機器メーカー「華為技術」および「中興通訊(ZTE)」の製品を利用しないように通達しました。 この動きは世界に飛び火し、各国で注意を促す動きがみられました。

3-2.サプライチェーン・サイバーセキュリティ・ワーキンググループを結成

ロッキード・マーティン社は、ボーイング、ノースロップ・グラマン、BAEシステムズ、レイセオン、ロールスロイスなどをメンバーとする、サプライチェーン・サイバーセキュリティ・ワーキンググループを結成して、NIST SP 800-171に準拠した、仕組みの整備状況の自己評価(Self-Assessment)の仕組みを公表しました。

評価項目の選定には、NIST 800-171の110個の要件をベースとして、独自の180個の項目を追加し、それをサプライヤーに自己評価してもらう形式で進めていく。NIST SP 800-171Aの運用手順書では、実施手順を「Examine(仕組みの整備状況の確認)」、「実施状況のインタビュー確認(Interview)」、「実地テスト(Test)」に区分していましたが、 最初にサプライヤーの自己評価(Self-Assessment)を最初に答える形となっています。

4.サプライチェーンリスク(調達リスク) 回避の為の手段

これまで述べたサプライチェーンリスクを回避する手段として、有効と思われる項目を簡易チェックリスト形式にまとめました。

4-1.組織のセキュリティ

✔ 特定の人員の依存している工程はない。

✔ 委託先を含めた組織内の式命令系統、責任者のプロファイルやスキルは確認している。

✔ 委託先が実施すべきサイバーセキュリティ対策について、契約書により明確にしてある。

✔ 委託契約項目には、守秘義務、SLA、被害時の負担割合等が盛り込まれている。

4-2.資産の分類及び管理

✔ リスク評価、分類、優先順位の決定、代替可能/不要部品の把握をしている。

✔ 自社内でできることと外部に委託する部分を明確に区分している。

✔ 機密扱いとなるマテリアルは適切な分類ラベルにより適所において管理がされている。

4-3.人的セキュリティ

✔ 特定の従業員一人のみが委託元から提供された要機密情報にアクセスしないよう、複数担当者による相互監視を手順に加えている。

✔ 委託事業従事者や管理責任者に対して、情報セキュリティに関する教育や研修が定期的に実施されており、情報セキュリティリテラシーの維持向上に努めている。

4-4.物理セキュリティ及び環境セキュリティ

✔ システム操作卓やマシン室の内外に監視カメラが設置されており、不審者の侵入を監視している拠点や部屋において開発等を行っている。

4-5.運用管理

✔ 作業内容の記録は、出荷判定、変更管理、教育訓練などの手順書、製造記録、試験結果記録などを保存している。

✔ 開発システムや運用システムの操作ログや作業履歴等の保管に関する手順が明確であり、ログの確認による不正行為の有無を定期的に確認している。

✔ 運用要員を限定し、作業日報等の提出、操作ログと日報の突合せ等で不正な操作を行っていないか確認する手順が明確であり、全委託作業従事者がその手順を徹底している。

4-6.アクセス制御

✔ 定められた要員以外が、設計書や開発中のシステムに物理的にアクセスできないようにする管理手順が明確になされている。

✔ アクセスレベルを細かく段階分けし、各プリビレッジレベルを異なるグループ毎に割り当てている。

4-7.システム開発及び保守

✔ 専門的な知識を持った要員の配置や当該要員に対する教育はなされている。

✔ 開発からリリースまでのプロセス中に有効なチェックポイントは存在する。

✔ 運用中の情報システムと開発環境は完全に分離されている。

✔ セキュリティレビュー及びテストは実施されている。

5.SCRM(サプライチェーンリスクマネジメント)今後の展望と対策

事業の IT 化やグローバル化等の事業環境の急激な変化に伴い、サプライチェーンはより一層多様化及び複雑化することが見込まれます。今後世界規模で、事業の不透明な部分、特に委託先の不確実性が増大していくならば、企業は潜在的に抱えるリスクを把握し、そのリスクに適切な対応をタイムリーに行うことが必要です。委託先が海外となるケースも更に増えると想定され、日本と海外の品質基準の差異、文化の違いを管理内容に折り込む必要があります。

もっとも大事なことは、前段にあたる事業計画、調達先の選定です。事前のリスク評価を徹底的に実施し、経営層がリスクを把握することがSCRMの意識が高い組織のあるべき姿です。

最後に、サプライチェーンマネジメントについてNISC、IPA、METIなどから詳しいガイドラインが出ておりますので、今回の記事で興味を持たれた方は参考にされることをお薦めします。

・内閣官房情報セキュリティセンター|外部委託における情報セキュリティ対策に関する評価手法の利用の手引(PDF)

・IPA|ITサプライチェーンの業務委託におけるセキュリティインシデント及びマネジメントに関する調査報告書(PDF)

・経済産業省|アウトソーシングに関する情報セキュリティ対策ガイダンス(PDF)

著者:プロフェッショナルサービス シニアコンサルタント 中川菊徳