本件において、McAfee Advanced Threat Research(ATR)は、アイルランドのコークにあるコーク工科大学(CIT)、ブラックロックキャッスル天文台(BCO)、国立宇宙センター(NSC)と共同研究を行っています。

本ブログシリーズは二部構成となっており、パート1<insert link> では、宇宙第4次産業革命=スペース4.0とそのデータの価値について、またこの部門がサイバー犯罪者から防衛すべき次の戦場となる可能性について説明しました。パート2では、エコシステムをサイバーセキュリティの観点から脅威モデル化するためにスペース4.0のアーキテクチャコンポーネントについて議論し、スペース4.0を安全に推進するために、何をすべきかについて考察します。

ナノサット(超小型衛星):宇宙空間におけるリモートコンピューター

衛星はペイロードとバスで構成されています。ペイロードは、監視用のイメージング機器など、ミッション機器または衛星の特定の機能に必要なハードウェアとソフトウェアです。バスは熱調節やコマンドと制御など、ペイロードを収容するインフラストラクチャまたはプラットフォームで構成されます。小型衛星は通常、重さ180キロ未満の宇宙船で、その中でも1〜10キログラムの重さのものをナノサテライトまたはナノサットと呼んでいます。キューブサットはナノサットクラスの超小型衛星で、同じ意味の用語として使用されることがよくあります。スペース4.0のセキュリティ保護においても、同じデバイスとして考えることができます。ナノサットは小型で、多くが打ち上げ用の大型の単一衛星に搭載できるため、打ち上げコストを大幅に削減します。

商用オフザシェルフ(COTS)のキューブサットは、通常、FreeRTOSやKubOSなどの無料のオープンソース ソフトウェアをオンボードOSに使用しています。しかし、他のシステムでもLinux、Windows OSのほぼすべてのハードウェアで利用可能なドライバを備えていれば問題ありません。KubOSはオープンソースの衛星用飛行ソフトウェアフレームワークで、ナノサットまたは衛星群を操作するクラウドベースのミッションコントロールソフトウェアとしてMajor Tomがあります。KubOSは現在のスペース4.0の動作モデルがどのようなものであるかを示すのに良い例であるため、これについて説明します。KubOSのセキュリティについての評価は行っていませんが、安全な衛星用フレームワークを開発することは、ミッション開発者がペイロードに集中できるようにするための正しい方法です。

KubOSで利用可能なペイロードとリモート操作のユースケースには、次のようなものがあります。

- ファイルのアップロードとダウンロード

- 追跡

- 端末へのアクセス

- カメラ

- ソフトウェア更新

- ハードウェアサービスのアクセス

KubOSは「ウェブブラウザやiPhoneから小型衛星を操作できるような世界を創造」するものです。KubOSの目的は、顧客が宇宙にロケットではなくビットを送信できるようにすることであり、人工衛星がソフトウェアとして設計される新時代を表しています。この衛星モデルは、中継型のデバイスから、COTSコンポーネントを利用し、TCP/IPルーティング機能を活用する宇宙空間のリモートコンピューターへと変化しています。このモデルシフトにより、衛星で実行されるソフトウェアが増え、ペイロード処理やソフトウェアスタックとの相互作用が複雑化し、攻撃対象領域が増えることになります。

これまで衛星システムへのサイバーセキュリティ攻撃は通常、VSAT端末、盗聴、ハイジャック関連のものでした。これまでVSAT端末ソフトウェアとその上位レベルのカスタムプロトコルに脆弱性が見つかっていますが、衛星自体のネットワーク ソフトウェア スタックには焦点が当てられておらず、脆弱性も見つかっていません。これは、衛星が非常に高価なだけでなく、クローズドソースであるため、セキュリティ研究者やサイバー犯罪者は利用しにくいからかもしれません。しかし、「隠蔽によるセキュリティ」はナノサットの新時代に適した保護方法ではありません。ナノサットは、サイバー犯罪者が利用しやすいCOTSコンポーネントを使用しています。

衛星事業の閉鎖的な性質のため、システムのハードウェアとソフトウェアスタックについてはほとんど公開されていません。しかし、衛星通信用プロトコルを含む国際標準と規格を策定する宇宙データシステム諮問委員会(CCSDS)はある程度の情報を提供しています。CCSDSの検討対象となっている技術分野は以下のとおりです。

- Space Internetworking Services

- Mission Ops. And Information Management Services

- Spacecraft Onboard Interface Services

- System Engineering

- Cross Support Services

- Space Link Services

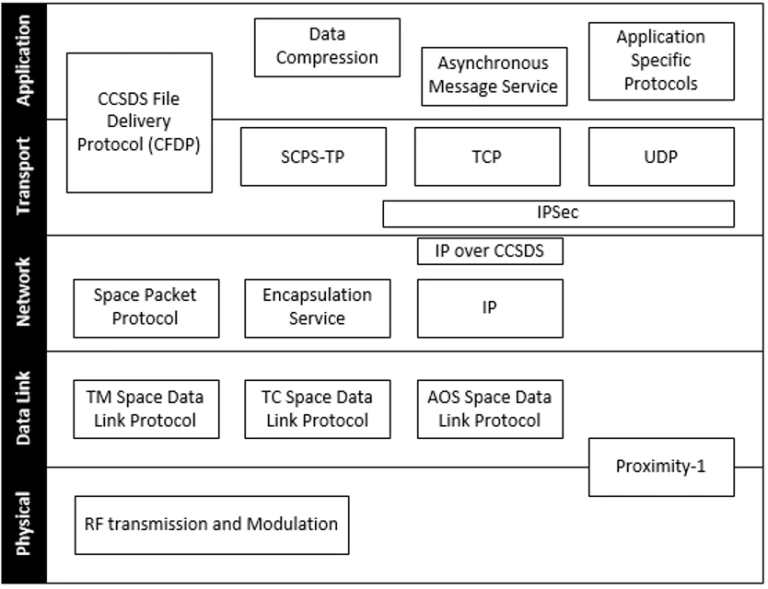

CCSDSの国際標準はカラーコードで分類され、推奨される標準や実践と、情報的で実験的なものをそれぞれ表しています。これは非常に大規模なデータ通信ソースで、衛星設計者にとって導入のために役立つ参考情報となります。しかし過去数十年のサイバー脅威状況からも判明しているとおり、ハードウェア、ソフトウェア、プロトコルの安全基準と規格だけでは、必ずしも十分安全な導入とは限りません。CCSDSは、以下の図1のように、スペースデータリンクを介した転送に適したTCP/IPスタックを定義します。より「コネクテッド」な状態の衛星は、ネット上の他のデバイスと同様、ネットワークとプロトコルソフトウェアスタックへのアクセスがたやすくなり、標的になる可能性が高くなります。スペース4.0のブログシリーズのパート1 <link here> で説明したように、組み込みデバイスだけでなく、Windows 10などの最新のOSにさえ、TCP/IPやリモートプロトコル関連の脆弱性が数多く存在しています。TCP/IPスタックおよびリモートプロトコルの導入は、CやC++などの安全でないメモリ言語での解析が複雑になるため、脆弱性の一般的な原因となります。CCSDS TCP/IP プロトコルスタックのオープンソースの導入は見当たりませんでした。

図1–CCSDS宇宙通信プロトコルの参照モデル

キューブサット プロトコル (CSP)は、CCSDS TCP/IP スタックと類似の、スペースデータリンク経由の通信用の無料のオープンソース TCP/IP スタックが実装されています。CSPプロトコルライブラリはCに実装され、オープンソースで宇宙空間に展開されている多くのキューブサットに実装されています。このプロトコルは、地上局から衛星、衛星間通信、衛星内通信バスへの通信に使用できます。このプロトコルは、これまでに 3 件の脆弱性が報告されています。

下の図2は、衛星、衛星群の他の衛星、地球の信頼境界の観点から見て、キューブサット アーキテクチャがどのようなものであるかを示しています。

図2 – 宇宙低軌道キューブサット アーキテクチャの信頼境界

脆弱性が全くないハードウェア、ソフトウェア、OS、プロトコルというものはありません。セキュリティの観点から見て重要な点は以下のとおりです。

- 攻撃対象領域のアクセシビリティ

- 攻撃領域に脆弱性が存在する場合、暴露された脆弱性を悪用する攻撃者の動機と能力

これらの低コスト衛星がLEOで打ち上げられ、より多くの接続が可能になると、無防備なテクノロジースタックはますますサイバー犯罪者の標的となるでしょう。

スペース4.0の脅威モデリング

このスペース4.0の脅威モデルは、サイバー犯罪者とスペース4.0のデータを悪用して収益化する方法に焦点を当てています。スペース4.0は以下の要因により、サイバー犯罪者がアクセスしやすくなります。

- 小型衛星のLEOへの大量配備

- COTSコンポーネントを搭載した安価な衛星と、衛星に搭載されたソフトウェア処理の増加(中継デバイスの廃止)

- 衛星サービスモデル、サービスとしての地上局(GSaaS)、サービスとしての衛星(SataaS)、官・商・学の共有インフラ

- 衛星のコネクティビティと宇宙空間におけるネットワーク(ISL – 衛星間リンク)

- スペース0のデータ値

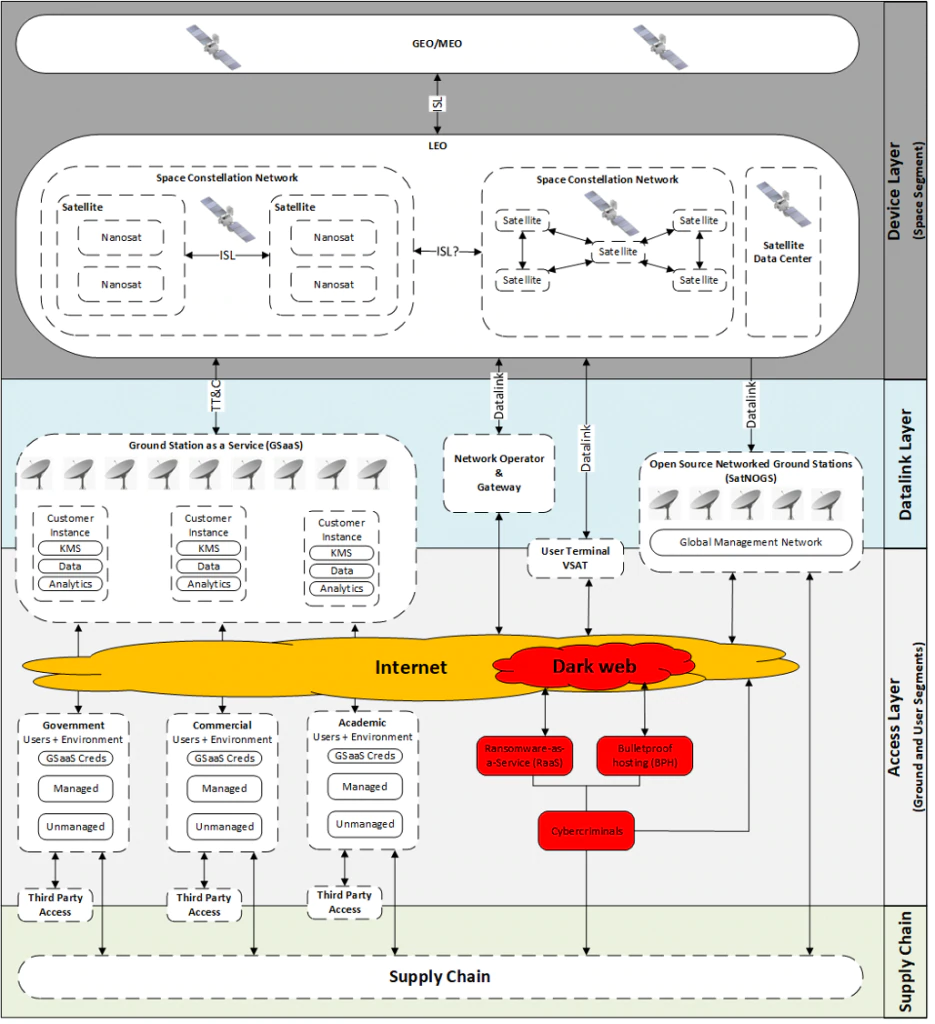

宇宙におけるセキュリティは、通常、地上セグメント、通信またはデータリンクおよび宇宙セグメントの観点から分析されてきました。また、攻撃クラスは電子(妨害)、盗聴、ハイジャック、および制御に分類されています。接続とデータの増加を踏まえ、スペース4.0については、下の図4のように、従来の地上、通信、宇宙セグメントのアプローチとは対照的なサイバーセキュリティアプローチを考える必要があります。サイバー犯罪者は、RF伝送層ではなく、データやシステムを標的にします。

図3 – スペース4.0の脅威モデリングアーキテクチャ

サイバー犯罪者は、直接的なアクセスであれ間接的なアクセス(別の信頼されているコンポーネント)であれ、可能な限りの手段を利用するので、スペース4.0エコシステムの全体的な相互接続性を考慮することが重要です。SatNOGや新しいNyanSatなどのオープンソースのネットワーク地上局は、宇宙研究にとってはすばらしい取り組みですが、インターネットや宇宙に多大なコネクティビティを提供するため、全体的な脅威モデルの中でこれらを考慮する必要があります。

従来の宇宙のセキュリティモデルは、参入の障壁となるコストや、物理的なアクセス欠如とリモートアクセスの制限を設けることで生じる境界を基盤に構築されていました。しかし、デバイスがインターネットに接続されると、脅威モデルは変化します。インターネット上で直接または間接的に利用可能な他のデバイスと同じように衛星をとらえる必要があるのです。

さらに、デバイスがリモートまたはサプライチェーンを介して宇宙空間で侵害される可能性がある場合、宇宙からクラウド/地上を攻撃する新たな攻撃クラスが生まれます。

ユーザーと「信頼されているインサイダー」は、衛星を直接制御できる可能性があるため、今日の企業セキュリティと同様、地上局において常に大きな脅威であることに変わりありません。

地上サービスからクラウドサービスへの移行は、セキュアに設計され、導入された場合は優れたビジネスモデルとなりますが、情報漏洩が発生すると、GSaaSから制御されている宇宙空間にある多くのデバイスに影響を与えることになります。新しいSataaSとGSaaS Space 4.0サービスモデルの責任共有がどこからどこまでなのかははっきりしていませんが、衛星キー管理システム(KMS)、データ、GSaaS資格情報、分析知的財産(これはユーザーの環境、クラウド、または衛星に存在する可能性がありますが、この脅威モデルの目的のためにクラウドを想定しています)などの資産は高く評価され、標的となります。

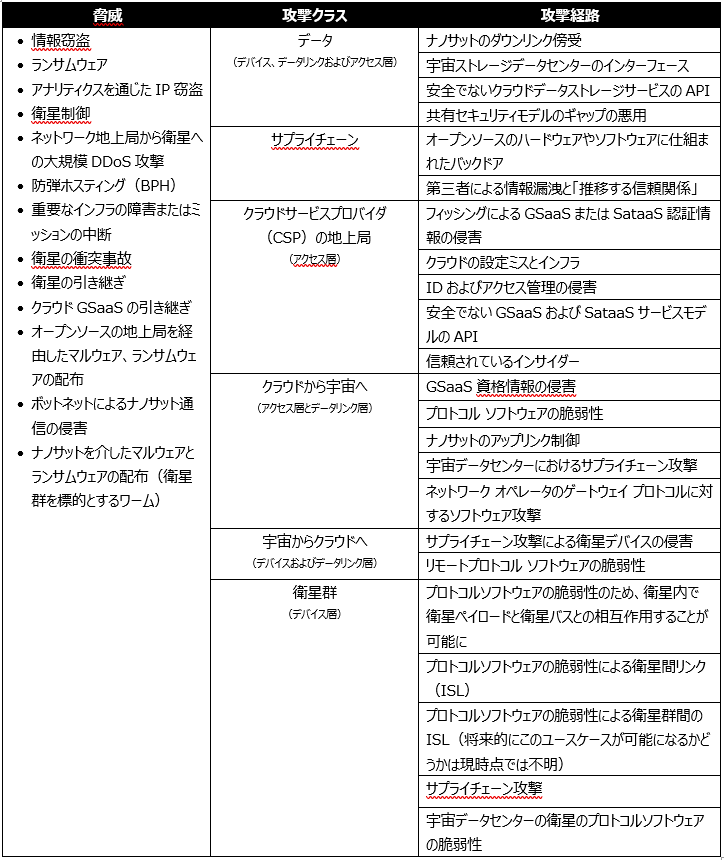

パート1のサイバーおよび宇宙空間における脅威状況の総括 <insert link=””>と、スペース 4.0 アーキテクチャと攻撃面に関する考察を組み合わせることで、以下の表 1 にある脅威のモデル化を開始できます。

表1–スペース4.0の脅威、攻撃クラスと攻撃層、攻撃の経路

信頼できるスペース4.0 エコシステムをセキュアに推進

信頼できるスペース4.0 エコシステムを確立するには、次の分野におけるサイバー脅威研究チーム、産、学、官の緊密な連携が求められます。

- セキュリティ基準の導入に際してのガバナンスと規制および打ち上げ前の衛星機器のセキュリティ機能の認証/検証

- Space 4.0の技術の進歩に対抗して進化する脅威状況のモデル化

- エンドツーエンドのスペース4.0エコシステムとデータ保護のためのセキュアなリファレンス アーキテクチャ

- CCSDSプロトコルのセキュリティー分析

- 現在と将来的な脅威を阻止する信頼性の高いプラットフォームプリミティブの設計のため、プロセッサから、OS、フレームワーク、ライブラリ、言語と続くハードウェアとソフトウェアの両方に対応したセキュリティ対応部品表(BOM)から始めるハードウェアを使用したセキュリティで機密性、完全性、可用性、真正性を実現し、攻撃を受けたときに衛星機器が回復力を持てるようにする

- 上記の Space 4.0 アーキテクチャの脅威モデルで定義された各レイヤー内の可視性、検出、応答機能

- 実際のインシデントを観察しながら、スペース4.0専用のMITRE ATT&CKの開発をすることで、TTPや脅威エミュレーションを使用して全体的な防御セキュリティアーキテクチャを強化を可能にする

スペース4.0はGSaaS、SataaS、そして宇宙データセンターや高速レーザーISLの議論により急速に進展しています。セキュリティは、市場投入の時間を阻害するものではなく、進化する脅威の状況に応じて技術革新し、次世代の技術を構築するための強力なセキュリティ基盤を確保する貢献者であるべきです。宇宙通信はインターネットより以前から存在するため、セキュアな基盤を制限するようなレガシーの制限事項に確実に対処する必要があります。オンボード処理や接続/ルーティング機能のソフトウェアが、エッジ(宇宙機器)に移行することでますます複雑化し、Space 4.0 TCP/IPスタック実装内に脆弱性が見られるようになるでしょう。

今はSpace4.0を安全に進展させるために極めて重要な時期であり、新たなテクノロジーの採用を急ぐあまり、安全でないハードウェアやソフトウェアを大規模に展開することになってしまったIoTの過去の過ちから学ばなければなりません。ハードウェアに対応するセキュリティを備えた最先端のWindows 10 OSにたどりつくために、ビル・ゲイツが2002年にTrustworthy Computing(信頼できるコンピューティング)への取り組みを発表して以来、マイクロソフトとセキュリティ調査コミュニティとの間で多くの努力と協力がなされてきました。同様に、ARM Platform Security Architecture(PSA)と Azure Sphere により、IoT 側も大きな進歩を遂げてきました。2002年以降、Trusted Computing Group(TCG)、Confidential Computing Consortium、Trusted Connectivity Alliance(TCA)、ゼロトラストコンセプトをはじめとした多くのセキュリティ ワーキンググループや団体が発展してきました。今日、Space4.0のセキュリティ保護に役立つ信頼できるビルディングブロック プリミティブは数多くありますが、デバイスが宇宙に打ち上げられた後ではなく、イノベーションのコンセプト段階で活用する必要があります。次世代のインフラストラクチャとデータソースを確保する時が来たのです。宇宙の安全保障はこれまで政府にとって優先事項ではありませんでした。しかし「Memorandum on Space Policy Directive-5—Cybersecurity Principles for Space Systems(宇宙政策指令に関する覚書-5—宇宙システムのサイバーセキュリティ原則)」を契機に、今後はそれも変わっていくことが明らかになりました。

私たちは、ここで一旦立ち止まり、Orbital Security Alliance、S-ISAC、Mantech、DEFCON(デフコン)Hack-a-Satなどの宇宙のセキュリティ保護に取り組むサイバーセキュリティコミュニティの最近の成果を認識すべきです。

KubOSは宇宙システムのAndroidとしてブランド化されつつあり、スペース4.0に向けて無数の新しいソフトウェアとハードウェアが登場する可能性があります。スペース4.0の接続性によって、世界中の接続とインフラ依存がLEOにあるMiraiボットネットやWannaCryワームに開放されることのないように、連携する必要があります。

スペース4.0のセキュリティ保護というマカフィーのミッションにご協力いただいたコーク(アイルランド)のコーク工科大学(CIT)、ブラックロック城天文台(BCO)、国立宇宙センター(NSC)に感謝の意を表明します。

※本ページの内容は2020年9月30日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Securing Space 4.0 – One Small Step or a Giant Leap? Part 2

著者:Eoin Carroll and Christiaan Beek