映画「ナンバー23」では、Jim CarreyがWalter Sparrowを見事に演じています。彼は、23の謎について書かれた本に出会ってから、23という数字に取り付かれ、目にするものすべてに23を見るようになり、狂気へと駆り立てられます。バグレポートの編集者であり、準レギュラー執筆者でもある私は、Walterの苦境に同情していましたが、自分も無数のCVEの数に悩まされ、目を閉じるとその数字が見えるようになってしまいWalterに共感するようになりました。とはいえ、これは毎月毎月、重要なCVEを本稿を通じて皆様にお届けするための小さな代償に過ぎません。

この5月には、CVSSスコアだけで判断していたら見落としていたかもしれない、3つの重大な悪用される脆弱性が発生しました。

CVE-2023-28771

多くの企業では、重要な企業リソースを内部ネットワークに配置し、ファイアウォールで保護し、VPNなどの安全な経路を通じてのみインターネットからアクセスできるようにすることで、完全にリモートで悪用されるリスクをいくらか軽減しています。イントラネットが流行のナイトクラブであれば、ファイアウォールとVPNサーバーは用心棒となり、社内のメンバーだけが入れるようにするのです。この例えに従えば、Zyxel Networksの用心棒が仕事中に寝てしまい、あらゆる種類の怪しい人物をVIPエリアに入れてしまっていることを知り、私たちは心を痛めています。

TRAPA Securityが発見し、責任をもって公開されたCVE-2023-28771は、Zyxel社のATP、ZyWALL/USG、USG FLEX、VPN製品群(同社製品カタログのほぼすべてのファイアウォールおよびVPNデバイスを構成)に影響を与えるOSコマンドインジェクションの脆弱性です。Zexel のセキュリティ勧告によると、この脆弱性は「不適切なエラーメッセージの処理」の結果であり、攻撃者は悪意のあるIKEv2パケット(VPNで広く使用されているプロトコル)を送信することにより、影響を受ける製品でRCEを達成することができます(すべてゼロ認証で達成できます)。

対象

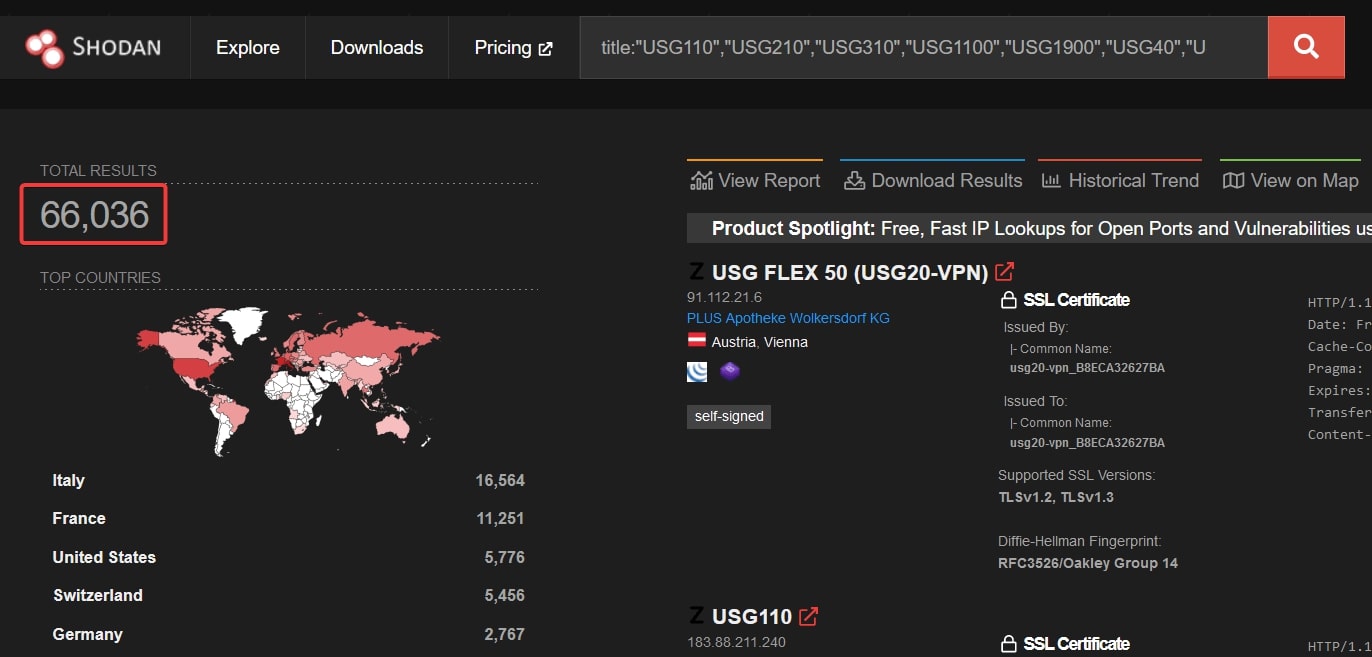

Shodanによると、66,000台以上の対象製品の所有者は、おそらく懸念しているとのことです。インターネットに接続されていなくても、VPN経由でアクセスできる(つまり脆弱な)デバイスが他にも多数存在する可能性があることに留意してください。

Zyxel社は、これらの製品を「中小企業ユーザー」向けに販売しています。つまり、一夜にして Fortune 500社が倒れることはないでしょうが、脅威の対象や潜在的な影響力は相当なものです。残念ながら、減税措置とは異なり、CISAは5月末にこのCVEの広範な実戦的利用を報告しました。悪用が容易であること、脅威の範囲が広いこと、そして一般に公開されているPoCコードが存在することを考えると、これは多かれ少なかれ避けられないものでした。Shadowserverは、他の悪用活動の中で、攻撃者がCVE-2023-28771を活用して、一般的に分散型サービス拒否(DDoS)攻撃に使用されるMiraiボットネットを構築しているとTwitterで報告しました。

対処法

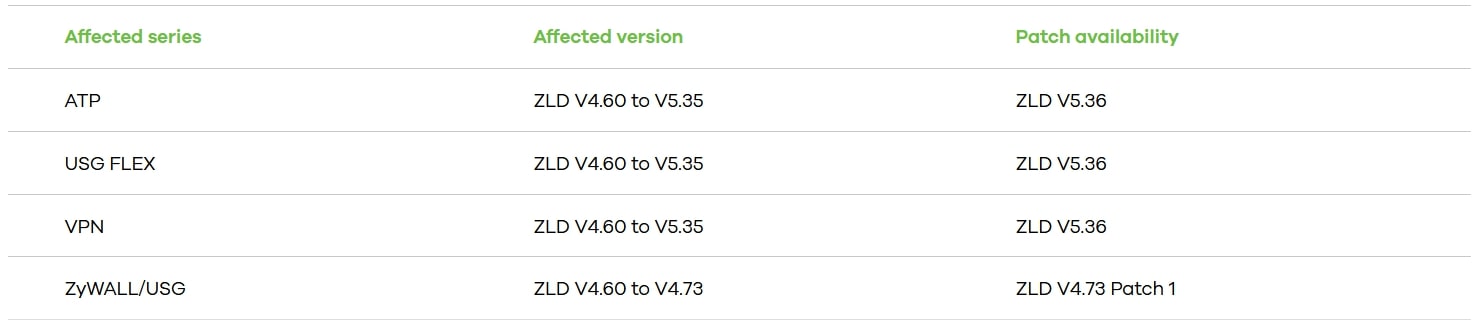

4月25日現在、Zyxel社は、影響を受けるすべての製品について、この脆弱性を緩和するパッチをリリースしています。あなたの組織が影響を受ける製品/ファームウェアのバージョンを使用しているかどうかを判断するには、Zyxelのセキュリティ勧告に記載されている以下の表を参照してください。

もし、あなたのデバイスがこのリストに載っていたら、すぐに実行すべきアクションは、パッチを適用することです。ネットワークレベルでこの脆弱性の悪用を検出したい場合は、宛先UDPポート500に送信されるIKEv2トラフィックを検査することをお勧めします。

CVE-2023-2868

春は、再生と目覚めの季節です。冬の雪が後退し、その下に芽吹く植物が現れるように、CVE-2023-2868の公開により、Barracuda Email Security Gateway(ESG)の7か月にわたる実際の悪用が明らかになりました。さまざまな生物が長い冬眠から目覚めたように、悪名高い20年以上前のcd00rバックドアも、3つの新しいマルウェアの亜種という形で復活しました。

前回のバグと同様に、CVE-2023-2868もコマンドインジェクションの脆弱性で、今回はBarracuda NetworkのESGアプライアンスに影響します。このアプライアンスの主な目的は、「受信マルウェア、スパム、フィッシング、サービス拒否攻撃」に対する組織の保護です。Barracudaのセキュリティ勧告によると、この脆弱性は、電子メールの添付ファイル、特に.tarファイルの不適切なサニタイズが原因で発生します。添付されたアーカイブ内のファイル名を特別に細工することで、攻撃者はこの脆弱性を悪用し、完全に認証されずにRCEを達成することができます。

対象

Barracuda製品を利用している世界中の20万以上の組織の1つであるなら、おそらく気にする必要があります。このCVEは、デフォルト設定の4つのメジャーバージョン(5.1.3.001~9.2.0.006)にさかのぼるデバイスに影響を及ぼすため、より悲惨なことに、ESGのほとんどのインストールが脆弱になります。Barracudaは、「メール攻撃のコストは平均100万ドルを超える」という記事で、このような悪用が及ぼす影響について、説得力のある主張をしています。

Barracuda ESGを利用している組織にとって、侵害のリスクは仮定の話ではありません。Barracuda社は、悪用の正確な規模を明らかにしていませんが、インストールベースのサブセットで7カ月以上前にさかのぼり、少なくとも3種類のマルウェアの亜種を利用した悪用を検出しています。攻撃者は、このようなマルウェアを利用して、バックドアの作成、データの流出、コマンド&コントロールサーバーの確立を行っており、これらのマルウェアは、長い時間をかけてユーザーのボックスに侵入してきたのです。

対処法

これは通常、ブログの中で最も簡単に書ける部分です。パッチを適用するように指示すれば、私たちはお互いに人生をやり直すことができます。しかし、残念ながら、このケースでは悪者が先手を打っており、前述の悪用によって永続性が付与されているため、この脆弱性によって侵害されたネットワークを適切に修復するには、単に「アップデート」を実行するよりも少し手間がかかることになります。しかし、Barracudaは、このプロセスを容易にするために、様々な工夫を凝らしています。インストールが侵害されていると判断された顧客には、Barracudaの担当者から直接、またはESGユーザインターフェース経由で通知されています。Barracudaのセキュリティ勧告では、影響を受けた顧客に対して、修復手順、識別された3つのマルウェア株すべてのIOC、および検出のためのYARA+SNORTルールを説明しています。Barracudaは、アップデートとIOCのチェックという標準的な手順に加えて、影響を受けたデバイスを軌道上から削除して交換し、ESGに接続しているすべての認証情報を変更することを提案しています。Barracudaが影響を受ける顧客に電子メールで通知していないことを祈るばかりです。

CVE-2023-24932

いよいよ今月の “ダークホース “バルンの出番です。Microsoftが5月のパッチチューズデーで報告したCVE-2023-24932は、CVSSスコアがわずか6.7と、かなり控えめな値になっています。私たちはこれまで、脆弱性の重要性を評価する際には、CVSSスコア以外を見ることの重要性を強調してきましたが、CVE-2023-24932は、その最適な例です。

物理的なアクセスや管理者権限を必要とするにもかかわらず、このCVEが危険なのは、それが影響を及ぼすコンポーネントであるSecure Bootであることが大きいです。Secure Bootとは、最近のWindowsオペレーティングシステムで利用されている技術で、Unified Extensible Firmware Interface(UEFI、BIOSの後継)およびその他の起動ソフトウェアを保護するために、各コンポーネントにOEMによる署名が施されていることを確認します。Secure Bootを侵害すると、攻撃者はUEFIに感染し、オペレーティングシステムの前にロードされるマルウェアの一部であるブートキットをインストールすることができます。CVE-2023-24932の場合、攻撃者は悪名高いBlackLotusのブートキットを介してこれを悪用しています。

対象

では、攻撃者はCVE-2023-24932を使って私のマシンにBlackLotusのブートキットをインストールすることができますが、そのためには管理者権限か物理的なアクセスが必要です。これではまだできなかったアクセスで、実際にどれほどの害を及ぼす可能性があるでしょうか。答えは、「たくさん」です。BlackLotusは、OSの前にブートキットがロードされるため、持続性、拡散性、回避性において、従来のマルウェアを大きく上回る能力を備えています。BlackLotusは、BitLockerドライブ暗号化を無効にし、Microsoft Defenderによる検出をバイパスし、カーネル自体を悪用することさえ可能です。また、ウイルス対策ソフトウェアからはほとんど認識されないだけでなく、OSの再インストールを経ても持続することが可能です。その危険性の最大の証は、ハッキングフォーラムでの5,000ドルという提示価格でしょう。とはいえ、市場で最も高価なBlackLotusには程遠く、1993年のMagic: The Gathering trading cardは、最近オークションで54万ドルで落札されています。カードストックの割には少し値段が高いですが、私の古い友人の言葉を借りれば、ほとんどの麻薬中毒は、Magic: The Gatheringより安い趣味です。いずれにせよ、この2つのBlackLotusは、名前を共有しているだけでなく、その真価を見極めるには訓練された目が必要であるという点でも似ています。

対処法

前回の脆弱性と同様に、BlackLotusを利用したCVE-2023-24932の悪用は持続性が高いため、通常の検出やパッチ適用にとどまらず、さらなる対策が必要です。BlackLotusは、従来の方法では検出が困難ですが、いくつかの形跡を残しており、Microsoftは、その様々なIOCを特定する方法を概説する勧告を発表しています。デバイスが危険にさらされていると判断された場合、唯一の確実な対策は、すべてのシステムドライブ(OSとブートパーティションの両方を含む)の再フォーマットまたはバックアップの復元です。デバイスが侵害された形跡がない場合でも、単にアップデートするだけでは保護されません。最新のWindowsアップデートでは、Windowsブートマネージャに関連する保護機能が追加されていますが、パッチ適用後に手動で有効にする必要があります(詳細は、Microsoft KBの記事を参照してください)。

※本ページの内容は2023年6月7日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – May 2023 Edition

著者: Mark Bereza