サイバー犯罪「ユーザー」向けのマルウェアパッケージとマルウェア作成キットは、かなり前から一般的に使用されています。リモートアクセス、ボットネット、ステルス機能にも対応するさまざまなターンキーキットが、どこでも入手できるようになりました。ただしランサムウェアは、非常に一般化しているものの、導入しやすいキットは登場していませんでした。

しかし、とうとうToxが登場し、しかも無償で配布されています。

絶え間なく生成される「ダークWeb」データを調査し、McAfee Labsは5月19日にToxを発見しました。5月19日に新しいFAQが発表されてToxの設計が更新されましたが、コアに変化はありませんでした。

特徴:

- Toxは無償で配布されています。サイトで登録するだけで入手できます。

- ToxはTORとBitcoinを活用します。これによって、ある程度の匿名性を確保することができます。

- このマルウェアは宣伝通りに動作します。

- Toxに標準搭載されているマルウェア対策の回避機能はかなり高レベルです。つまり、このマルウェアのターゲットは、このマルウェアを捕獲または阻止するために追加の制御(HIPS、ホワイトリスト、サンドボックスなど)が必要になります。

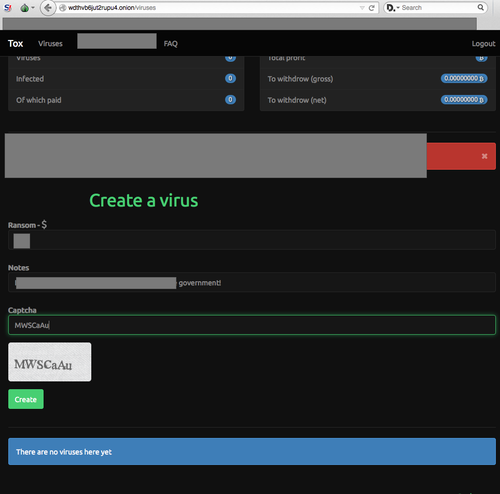

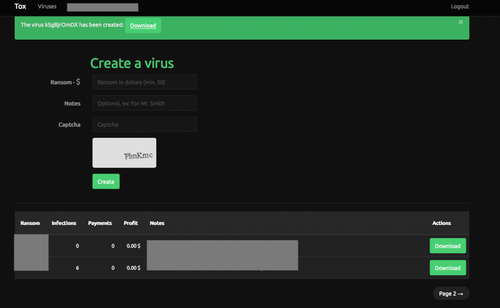

この製品のサイトに登録すると、3つの簡単なステップでマルウェアを作成できます。

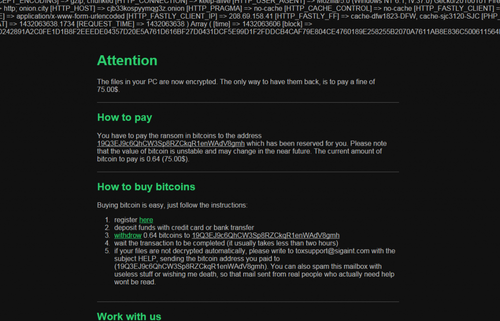

- ランサム(身代金)の額を入力します。(このサイトはランサムの20%を徴収します)

- 「cause(理由)」を入力します。

- CAPTCHA(認識した文字列)を送信します。

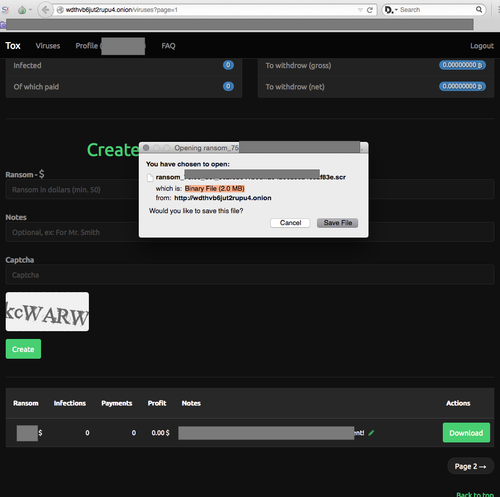

このプロセスによって、.scrファイルを装った約2MBの実行ファイルが作成されます。Toxの「ユーザー」は、適切と思われる場所にこのファイルを配布し、インストールします。Toxサイト(TORネットワーク上)はこのインストールと収益を追跡します。金は、振込先のBitcoinアドレスを入力するだけで引き出すことができます。

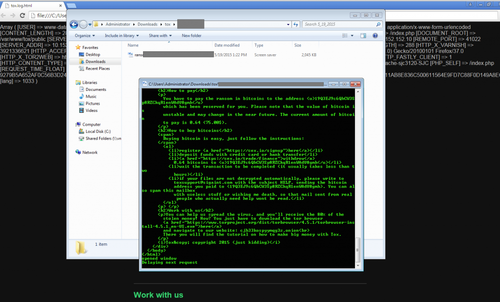

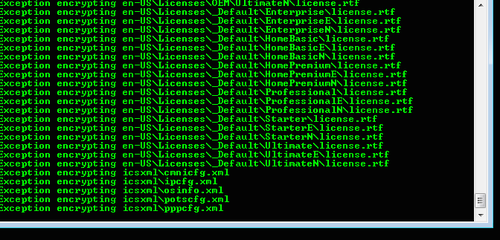

このマルウェアは、実行されると犠牲者のデータを暗号化し、データを利用したければ身代金を払うように犠牲者に要求し、送金先のBitcoinアドレスも通知します。

技術情報

このマルウェアは使いやすく機能も優れていますが、コードの複雑さや効率性に欠けているようです。

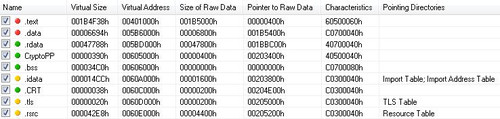

Toxマルウェアポータブル実行ファイルセクション

開発者は、コード内に複数の特定可能な文字列を残しています。以下に例を示します。

- C:/Users/Swogo/Desktop/work/tox/cryptopp/secblock.h

- C:/Users/Swogo/Desktop/work/tox/cryptopp/filters.h

- C:/Users/Swogo/Desktop/work/tox/cryptopp/cryptlib.h

- C:/Users/Swogo/Desktop/work/tox/cryptopp/simple.h

Toxで生成されたマルウェアはMinGWでコンパイルされ、AESを使用してCrypto++を介してクライアントファイルを暗号化します。鍵の生成にはMicrosoft CryptoAPIが使用されます。

ネットワーク情報

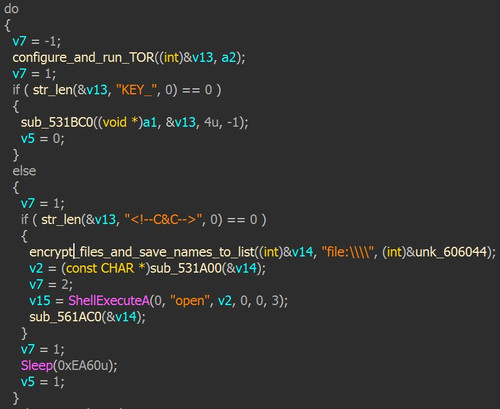

このマルウェアは、最初にCurlおよびTORクライアントをダウンロードします。

- hxxp://www.paehl.com/open_source/?download=curl_742_1.zip

- hxxp://dist.torproject.org/torbrowser/4.5.1/tor-win32-0.2.6.7.zip

すべてのダウンロードファイルとアーチファクトは、次のパスに保存されます。

- C:\Users\<username>\AppData\Roaming\

実行されると、Toxは次のコマンドラインパラメータを使用してSOCKS5プロキシモードでTORを開始します。

-socks5-hostname 127.0.0.1:9050 –data |

私たちは、Toxがこのモデルを使用する最後のマルウェアであるとは考えていません。また、暗号化および回避技法がより高度なマルウェアと亜種が開発されることも予想されます。

この記事の調査で支援をいただいたIntel Advanced Threat ResearchチームのAlexander Matrosovに感謝の意を表します。

【参考】

ランサムウェアに関する企業向けソリューション概要

ランサムウェアから大切なデータを守る

関連記事:第4回:今だから学ぶ! セキュリティの頻出用語 : ランサムウェアとは?

※本ページの内容は McAfee Blog の抄訳です。

原文: Meet ‘Tox’: Ransomware for the Rest of Us

著者: Jim Walter (Director of Advanced Threat Research for Intel Security)

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)