インテル セキュリティのモバイルマルウェアリサーチチームは、これまでに数多くの中東地域における新しい脅威を発見してきました。先月はサウジアラビアのサイバーセキュリティ人材をターゲットにしたスパイ活動を報告しました。今週私たちは、テロ組織に対して支持を表明する個人やグループを狙ったスパイウェアを発見しました。

このスパイウェアの背後にいる行為者は、聴衆に対して悪意あるコードを配布するために、メジャーなソーシャルメディアやWebサービスを使用していました。いくつかのTwitterアカウントでは、”Al Rayan Radio” という正規のラジオアプリのふりをした悪意あるAndroidアプリケーションのダウンロードリンクが投稿されていました。このアプリは過激な宣伝活動に関する情報を提供する一方で、感染したモバイルデバイスを通じて密かにユーザーの行動を監視します。

McAfee Labsでは、中東地域・ヨーロッパ・北米など大陸の垣根を越えた広範囲にわたるスマートフォンユーザーの感染を確認しています。この新しいスパイ活動で使われたスパイウェアでは、McAfee Mobile Security が Android/SandroRAT.C!Gen として検出する商用のAndroid遠隔操作ツールが使われていました。

この脅威を拡散させるためにTwitterが使われており、さらに短縮URLサービスを使うことによりツイートしたリンクを難読化して、ユーザーが怪しいAPKファイルをダウンロードしているという事実に加え、ファイルのダウンロード先のリンクを隠蔽しています。

ユーザーがこのラジオアプリをインストールすると下図のようなアイコンが表示されます。

このラジオアプリは、ユーザーに対して怪しさを感じさせずに悪質なコードを実行します。たとえユーザーがアプリの開始や操作を中止したとしても悪質なサービスは定期的にバックグラウンドで動作し続けます。

このスパイウェアは、遠隔から攻撃者が感染した端末のカメラやマイクを通してユーザーコミュニケーションを盗聴できるようにします。さらにこのスパイウェアは、端末の位置情報、ネットワーク通信情報、通話履歴やSMSの読み書き、SDカード上のファイルへのアクセスを許可します。

感染した端末がルート化されている場合には、このスパイウェアはそのルート権限を悪用してAndroidのサンドボックス機構を迂回し、WhatsApp というメッセンジャーアプリの(暗号化されている)データの収集を行います。

私たちがこの悪意あるファイルの配布元について調査した結果、この悪意あるAPKファイルの配布サーバーとして、商用のWebサイト作成サービス “Weebly” が悪用されていることをつきとめました。Webサイト作成においては、’dawlatislambaqiya’ や ’goldenislamicstate’ といったアカウント名が使われていました。なお、すでにこれらのアカウントは停止されています。

スクリプトキディーによる攻撃

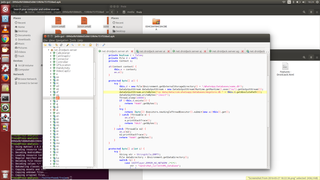

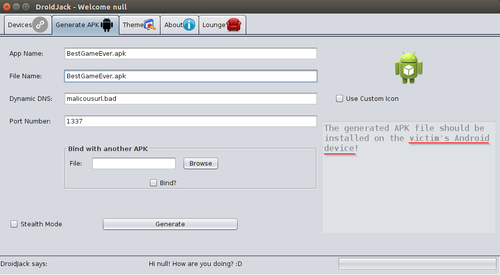

過去に発見された中東地域をターゲットにしたスパイ活動では、マルウェアの作者はオープンソースのプロジェクトを流用していました。今回発見した脅威では、アプリ開発には “AppGayser” というWebベースの開発環境が使われ、さらにアンダーグラウンドマーケットで購入することが可能な遠隔操作ツールを使用して悪意あるコードを埋め込み、そして、作成したスパイウェアをソーシャルメディアを通じて特定のユーザーやグループに対して配布していました。

現時点で、誰がこのスパイウェアを作成したのかは明らかになっていませんが、このスパイウェアの作成者の可能性についていくつか考察してみます。

まず、その行為者はそのテロリストグループに関係している可能性があります。ソーシャルメディアのフォロワーに対する監視、調査及び勧誘といった意図があるかもしれません。

次の可能性として、その行為者は、過激派への潜在的な加入者を監視したいという目的から、公表されていない政府の諜報機関に関係している可能性があります。しかし、サイバー監視のために既製のスパイウェアコンポーネントを使用するという行為は、未熟な行為者であることを示唆しています。

3番目の可能性としては、その行為者は、ライバルの過激派グループに関係している可能性があります。ライバルのフォロワーに関する情報収集や引抜きといった目的があるのかもしれません。

私たちの結論

いずれにせよ、この新たな脅威の性質として、クレジットカードを持つ人なら誰でもアンダーグラウンドマーケットでスパイウェアのコンポーネントを購入することができます。そしてそれは、プログラミングのスキルがない個人またはグループであっても、簡単に特定のグループをターゲットにしたスパイウェアの攻撃を開始することができることを意味しています。

また、社会運動に便乗した攻撃には一定の効果があることを確認することができます。2013年に、マカフィーモバイルセキュリティの研究チームは、中東で女性の運転解禁を求める社会運動の支援者ターゲットにしたマルウェアを発見しています。このような社会や文化における論争の動きは、今回発見されたような偽アプリの開発を助長することにつながる恐れがあります。

最後に、ホスティングサービスやソーシャルメディアを運営する企業にとってこのようなサイバー空間における脅威を判断するのはとても難しいこと、さらに、攻撃者による着想からマルウェア開発・配布および停止といった攻撃のライフサイクルが比較的早いことなどから、適切なセキュリティ対策を施していないモバイルユーザーに対する攻撃は高い確率で成功する可能性があります。

アンダーグラウンドで取引されるハッキングスキルの雇用についての詳細については、金を出せば略奪が可能:「サービスとしてのサイバー犯罪」が存在する経済の現実として詳しく解説しています。

ページの内容は McAfee Blog の抄訳です。

原文: Trojanized Propaganda App Uses Twitter to Infect, Spy on Terrorist Sympathizers

著者: McAfee Labs

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)