こんにちは、マカフィー株式会社 セールスエンジニアリング本部 本部長 櫻井 秀光です。

WannaCry騒動から約1か月経過し、皆さんもすでに多くの情報を入手されていると思いますが、今一度その全体像を振り返り、今後どのような対策を行うべきかをお伝えしたいと思います。

WannaCryによる感染が確認されたのはグリニッジ標準時で5月12日(金)の朝でした。感染の拡大が確認されたのは、身代金を要求するタイプのマルウェアで、自己増殖するワーム型であったことが従来のランサムウェアと異なっていました。

WannaCryが感染拡大に利用したのは、今年の3月15日にマイクロソフト社から報告されている既知の脆弱性でした。経路や目的は各社がさまざまな説を公開していますが、未だにはっきりと分かっていないのが実状です。

攻撃に使用されたツールは「ETERNALBLUE」と呼ばれるツールでした。WannaCryは感染が大規模に拡大しましたが、感染の拡大状況と比較して思ったほど身代金の獲得には成功していないとみられており、それはWannaCryを無効化するキルスイッチが早期に有効化されたことが一つの要因であったと言えます。

グローバル視点でのタイムラインでは、感染はヨーロッパやロシアから広がりました。私にも日本時間の12日(金)の午後11時頃に同僚から連絡があり、スペインのテレフォニカ社の感染の一報を受けました。それを発端にイギリスやフランスに広がり、ロシア、その後にアメリカへと感染が広がっていきました。

感染の拡大は、日本では5月13日(土)から14日(日)の週末でしたが、ヨーロッパでは感染が確認された12日中という非常に速い時点でキルスイッチが発見され、それが有効化されたことが大きな効果となりました。しかし、キルスイッチが有効化されてもキルスイッチを持たない亜種が出現したこともあり、感染拡大は続き、日本でも週明けに拡大したのは皆さんも知るところです。

マカフィーでも非常に忙しい週末となりました。5月12日(金)の深夜/5月13日(土)の2時台にコミュニティサイトにナレッジベースを公開、その後亜種に対応するための緊急定義ファイルを公開しました。同時並行で、マカフィーのアンチウイルス製品の既存機能の設定変更による対策方法についてついてお伝えしました。その後も徐々に感染が拡大していく過程で、15日(月)までに、計5回の定義ファイルを公開しました。

| 日時 | 更新事項 |

|---|---|

| May 13, 2017 2:30 JST | 弊社ナレッジセンター記事(KB89335※1)の作成および公開 |

| May 13, 2017 4:35 JST | Ransom-WannaCry 用 緊急ウイルス定義ファイルの公開 |

| 弊社アンチウイルス製品のアクセス保護ルールに関する情報の掲載 | |

| May 13, 2017 5:45 JST | 感染端末におけるメッセージの画面ショット追加 |

| Critical Microsoft Patch MS17-010への更新案内を追記 | |

| May 13, 2017 6:20 JST | 緊急ウイルス定義ファイルの更新(1回目) |

| May 13, 2017 7:00 JST | FAQの追記 |

| May 13, 2017 7:30 JST | ブログへのリンクおよび画像の更新 |

| May 13, 2017 13:55 JST | IPS製品(NSP) シグネチャの入手先を公開 |

| May 14, 2017 1:15 JST | 緊急ウイルス定義ファイルの更新(2回目) |

| May 14, 2017 21:30 JST | 緊急ウイルス定義ファイルを更新(3回目) |

| May 14, 2017 22:55 JST | オフィシャルスレッドアドバイザリへのリンクを追加 |

| May 15, 2017 2:45 JST | 緊急ウイルス定義ファイルの更新(4回目) |

WannaCryによる被害について

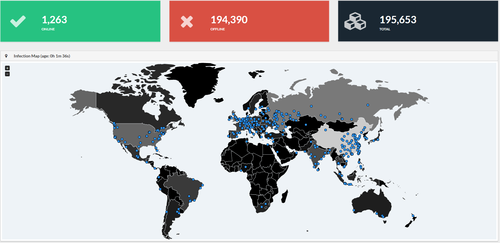

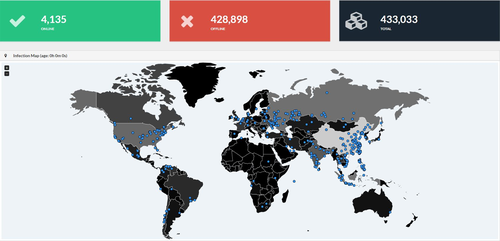

グローバルでは、感染が発覚した朝から入電数が通常の10倍へと増加し、特にヨーロッパでの問合せが多かったことがわかっています。国別の感染被害情報は、15日(月)時点では20万件程度でしたが、5月末には43万件まで増加しました。

国別の感染被害状況(5月15日時点)

国別の感染被害状況(5月29日時点)

https://intel.malwaretech.com/botnet/wcrypt/?t=5m&bid=all

一方、国内に目を向けると、JPCERTコーディネーションセンターから、13日(土)から14日(日)にかけて、600か所で2,000端末の感染が判明したと報告されました。この数字は、グローバルの被害状況から見ると比較的小さいものですが、この理由として、日本には諸外国と比較してグローバルIPアドレスを持った端末が少ないことが推測されます。

Twitterでは、中国の大学や中東の電光掲示板などでのWannaCryによる感染の様子が投稿されました。攻撃が無差別だったために、電光掲示板といった身代金が取れないターゲットにも感染したということで、WannaCryがお金を目的とした攻撃であるならば効率の悪い結果だったと言えます。

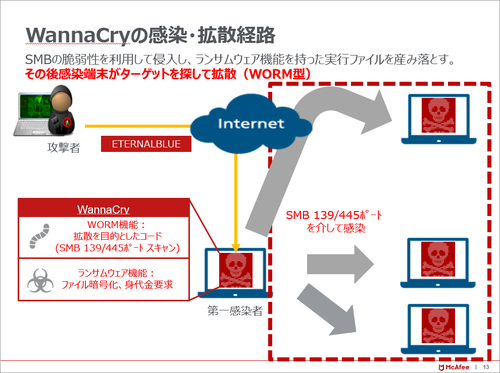

WannaCryの感染・拡散経路

一般的なマルウェアの感染は、添付ファイルを端末で開いた際に直接感染するケース、もしくはメール内のリンクをクリックし、Web経由でマルウェアをダウンロードして感染するケースがあります。また、メールは攻撃者から1通ずつ送られてくるのが一般的です。

WannaCryの感染経路は、どこで発動したのかは未だ明らかではありませんが、攻撃者がインターネット経由でランダムなIPアドレスに対して攻撃を仕掛けて脆弱性のある端末が感染し、そしてその端末が今度は攻撃者となりさらに感染が拡散するというものでした。従来は攻撃者と感染者という関係でしたが、WannaCryは感染者自らが自分以外の対象を探して回るという横展開があったのが特徴でした。そして、ここで使われたのが、マイクロソフト社が3月に報告した脆弱性です。

139 /445はファイル共有に使われるポートであり、このポートを使って感染が拡大しましたが、日本ではインターネット経由でこのポートを介して端末へアクセス出来ないのが一般的です。そのため日本では感染が拡大しなかったと考えられています。

以上がWannaCryの特徴、および感染が爆発的に拡大した背景についての解説でした。

この続きは後編で公開します。

※本ブログ記事は、6/7 弊社開催のセミナーの講演を編集した内容です。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)