ユーザーに偽のウイルス対策やスパイウェア対策ソフトの購入を迫るスケアウェアには、様々な種類があります。特筆すべき傾向として、偽の警告メッセージ(FakeAlert)による犯罪モデルが、ただ単に恐怖を煽るものから、詐欺目的で各種ITリソースを掌握し続ける形態に変わりつつあることがあげられます。今回はその一例として、「System Security 2009」と称する偽ウイルス対策ソフトを取り上げ、一連の感染経路を観察してみます。

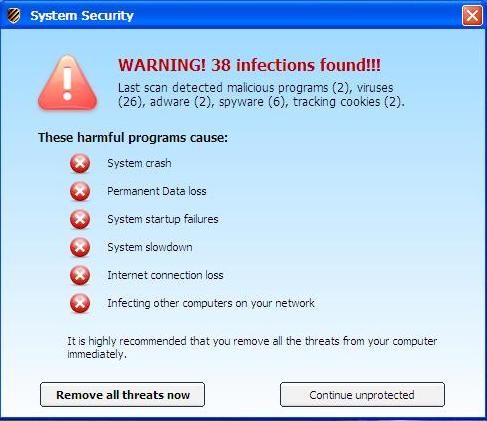

「System Security 2009」は、「FakeAlert-CO」として検出されます。過去に現れた同系統の亜種には、「FakeAlert-SystemSecurity」として検出されるものもあります。 これまで確認されているほとんどの偽セキュリティソフトと同様に、FakeAlert-COは嘘の警告を表示して「PCがマルウェアに感染した」とユーザーを騙し、「修復」に必要な代金を支払うよう求めてきます。FakeAlert-COはRansom-Fの流れをくむマルウェアで、スケアウェアによく見られる機能をFakeAlert-COも有しています。

パソコンに入り込んだFakeAlert-COは、実行中の全ユーザープロセスを止めるか、もしくはユーザーに再起動を促します。

そしていずれの場合も、FakeAlert-COはプロセス停止後および再起動後に、パソコン内を検査するふりをして、脅威を見つけたという偽の報告で警告を行います。

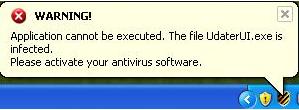

FakeAlert-COはこれまでの偽ウイルス対策ソフトとは異なり、プロセスを止めたWindowsの「タスクマネージャ」や「コマンドプロンプト」といったシステム用ツール、またその他オフィスアプリケーションを全て実行不可能にしてしまいます。そして、「実行できないファイルはマルウェアに感染している」という内容のメッセージを表示します。ユーザーが問題を解決するには、FakeAlert-COを有料でアクティベートするしか方法はありません。

FakeAlert-COの「製品紹介」サイトは一見、正規品の商用サイトのようであり、購入するライセンスとして2年間または無期限のいずれかを選ぶことが可能です。また「割引価格」も適用され、30日間の返金保証まで付いてきます。

「最高」のサポートサービスを受けられる製品にはお金を払えるとしても、パソコンを人質に身代金を奪おうとする「製品」など信用できません。

一般的なレベルのユーザーにとって、この「セキュリティ製品」のアンインストールは非常に難しい作業です。そもそもアンインストール機能が用意されておらず、「コントロールパネル」内の「プログラムの追加と削除」も通常の方法では開けなくなってしまうからです。

ただ、受け取った感染ファイルは無傷で、何ら改変はされていませんでした。Windowsをセーフモードで立ち上げることができれば、FakeAlert-COが自動起動することはなく、プロセスを止められたシステム用ツールやアプリケーションは正常に実行できます。 なお、マカフィーのセキュリティ製品はこのソフトを除去できます。

関連記事

- [2012/10/23] 新たな形式の偽ウイルス対策ソフトウェア「System Progressive Protection」が登場

- [2011/04/15] 偽ウイルス対策ソフトや、トロイの木馬と関わりを持つルートキット

- [2010/12/01] グーグル検索をターゲットにする、偽ウイルス対策ソフト

- [2010/11/08] スケアウェア、全マルウェアの23%に到達

- [2010/08/27] 偽のウイルス対策ソフトから身を守るために

- [2010/08/19] 偽のウイルス対策ソフトによる感染被害が拡大

- [2010/08/13] 偽ウイルス対策ソフトの感染経路-3

- [2010/07/30] 偽ウイルス対策ソフトの感染経路-2

- [2010/07/23] マカフィー製品を装う、偽のセキュリティソフトウェア-4

- [2010/07/16] マカフィー製品を装う、偽のセキュリティソフトウェア-3

- [2010/07/09] マカフィー製品を装う、偽のセキュリティソフトウェア-2

- [2010/07/02] マカフィー製品を装う、偽のセキュリティソフトウェア-1

- [2010/06/29] 偽のウイルス対策ソフト「2010年版」

- [2010/06/22] 新種が次々と現れる偽のセキュリティソフトウェア

- [2010/05/17] 偽ウイルス対策ソフトの感染経路

- [2010/03/11] 偽セキュリティ対策ソフトが急増中

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)