先日McAfee Labs Blogでは、分散型サービス拒否(DDoS)攻撃への対応方法の第1回目として、主な対策について解説しました。第2回目である今回は、プライベートネットワーク向けの対策について取り上げたいと思います。

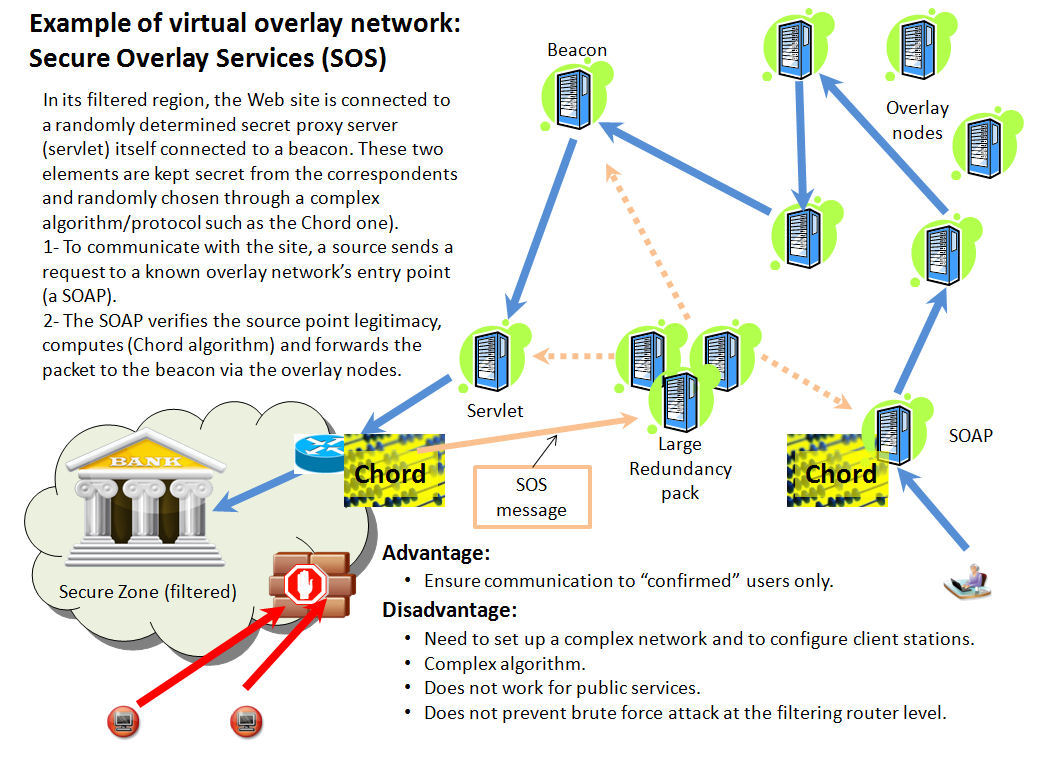

プライベートネットワークに対する攻撃を防ぐ方法の一つとして、正当なアクセス経路を攻撃者から隠し、ネットワークの構成を定期的に変える手法が考えられます。構成変更は、アクセス元アドレスフィルタリングや隠しプロキシサーバー(サーブレット)、仮想オーバーレイネットワーク(SOAP:secure overlay access pointと併用)といった手段で実現可能です。

オーバーレイを通過しようとする全ての通信は、まずSOAPマシンの入り口で検証され、確認できたユーザーだけにネットワーク・アクセスが許されます。ただし、攻撃者がアクセス対象クライアントの手前に設けられたフィルタリング用ルーターのアドレスを得てしまうと、総当たり攻撃を仕掛けられてしまいます。

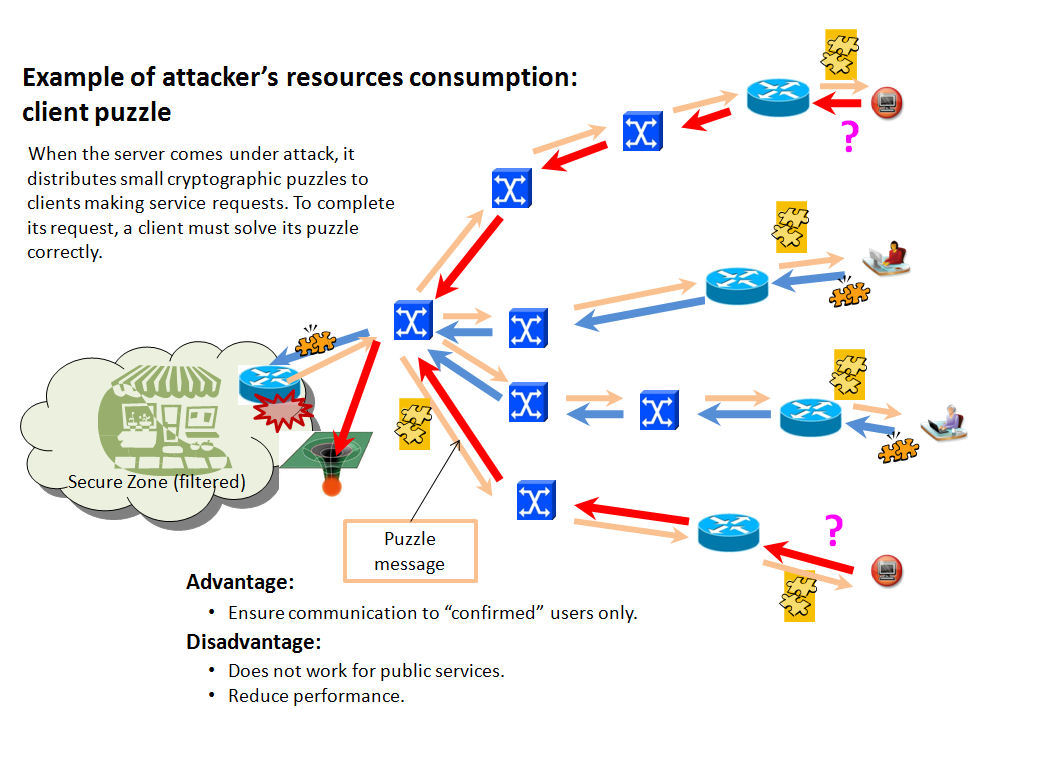

プライベートネットワークを守るもう一つの手段としては、「クライアントパズル」などの暗号処理の導入があげられます。これは、クライアントマシンのリソースを犠牲にして、クライアントに通信の正当性を証明させる手法であり、サーバーがアクセスを受けた際、アクセスしてきたクライアントに対して、簡単なパズルを解いてからサービスリクエストを送るよう要求するものです。クライアントがリクエストを完了させるには、そのパズルに正解する必要があります。

また、フィルタリングでDDoS攻撃のトラフィックを減らす方法もあります。リソース複製という手法(例えば「XenoService」)では、リクエストが多い対象マシンやネットワークのリソースを複製し、DDoS攻撃に対抗します。正当性テスト(「NetBouncer」など)を実施すれば、良性トラフィックと悪性トラフィックを区別することができます。その他、インターネット接続事業者(ISP)は、攻撃用コードを捕らえるハニーポットという封じ込め策も使用できます。この対策で獲得したコードは、後で調査を行うことにより、攻撃阻止に役立てることが可能です。

2回の連載の中で取り上げた対策について、実施タイミングや目的を以下の表にまとめます。

| トレースバック | IPアドレス偽装対策として使用。攻撃源を絞り込むことが可能。 |

| 封じ込め | 主な目的は、攻撃の矛先を本来の目標から逸らすこと。 |

| ネットワークの構成変更 | 通信経路を変えることでネットワーク構成を変更し、「認証済み」の良性トラフィックと攻撃用の悪性トラフィックを分離。分離精度が高ければ、攻撃トラフィックを廃棄することが可能。 |

| リダイレクション/ブラックホールルーティング | ブラックホールへトラフィックを転送する処理。基本的にはフィルタリングと同じ対策。 |

| フィルタリング | 攻撃トラフィックの検出精度が高く、攻撃を識別可能なら、条件に一致するトラフィックのフィルタリング対策として有効。 |

| 通信帯域制限 | 悪事と無関係なサーバーを使うフラッド攻撃を受けている際に、大量のトラフィックの流入を防ぐことが可能。検出精度が低い場合や、攻撃トラフィックと通常のトラフィックを区別するシグネチャが作れない場合に使用。 |

| リソース複製 | 単にリクエストが集中した場合の対応策であり、DDoS攻撃対策ではない。リクエストに応じるリソースを増やすことで、大量の正当なサービスリクエストを処理することが可能。 |

| 正当性テスト | 確認テストでクライアントを認証。インターネットにテストを行うホストが多数あれば、正当なユーザーはリクエストを実行してもらうため、ルールを守るようになる。 |

| 攻撃者のリソース消費 | クライアントのリソースを犠牲にし、クライアントが本当にリクエストを実行したがっているかどうかを確認する。攻撃用マシンにパズルを解くように提示し、正当なトラフィックとDDoS攻撃トラフィックを区別する対策。仮に攻撃用マシンが攻撃の度にパズルを解くためのリソースを消費すれば、攻撃速度が低下する。このようなパズルアルゴリズムは、インターネットのホストに普及すると思われる |

マカフィーのネットワーク不正侵入対策システム(IPS)McAfee Network Security Platformを使用すれば、このような対策を容易に導入することが可能です。 Network Security Platformセンサーは、ネットワークの「正常な」通信状況を事前に把握することで、「正常な」状態からの逸脱を攻撃と判定し、DDoS攻撃を検出します。具体的には、ICMPやTCP SYN、UDP、IPフラグメントといったような、パケットの種類や比率、数を調べて検出します。

関連記事

- [2011/07/11] 2011年3月、韓国政府を狙ったDDoS攻撃の舞台裏

- [2011/03/10] 韓国のDDoS攻撃に関する追加情報:データを破壊するペイロードを確認

- [2010/12/21] DDoS攻撃への対応 – 第1回

関連情報

- ネットワーク不正侵入対策システム(IPS)McAfee Network Security Platform

※本ページの内容はMcAfee Blogの抄訳です。

原文:DDoS Response: Part 2

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)