※本記事は、マカフィー株式会社 コーポレートサポート本部 本部長 諸角昌宏によるものです。

クラウド環境をより積極的に推進するためには、クラウド環境におけるセキュリティの問題について、避けては通れません。今回は、クラウド環境におけるセキュリティ対策の現状について説明します。

まずは、クラウド環境で起こるセキュリティの問題点とその対策方法について、具体的に解説してみましょう。クラウド環境で起こる可能性のあるセキュリティ問題としては、「インフラ面」、「運用面」、「データ保護」、「信頼性、堅牢性」、「コンプライアンス、監査」、「クラウド展開モデル」、「アプリケーション面」などがあげられます。今回はこれらにおけるセキュリティ対策を述べると共に、日本の特殊な事例として、個人情報保護法に対するクラウドの対策を述べます。

1. インフラ面におけるセキュリティ対策

ここでは、既存の企業内システムと比べてクラウドであるがゆえに発生するセキュリティの問題について改めて解説し、それに対して取るべき対策について記述していきます。

クラウドのインフラ面でのセキュリティ対策としては、既存のセキュリティ対策、たとえばパッチ適用、ウイルスソフトの導入、IPS/IDS、WAFの導入というものを、セキュリティポリシーに従って行っていくことが重要です。

クラウド事業者においては、まずはISMS等の認証を取得し、規範に則ったセキュリティ対策を取ることが重要で、これが利用者からみて信頼できるクラウド事業者の条件となります。しかしながら、ISMSでは、情報セキュリティ管理規範に基づくセキュリティ管理体制を取ることができますが、組織ごとに異なる基準に基づいてしまうため客観性という意味では不十分になる可能性があります。また、システムテストや脆弱性テストという面はカバーされていません。特にSaaSにおいては、サービスを提供する事業者側のセキュリティ対策として十分ではありません。

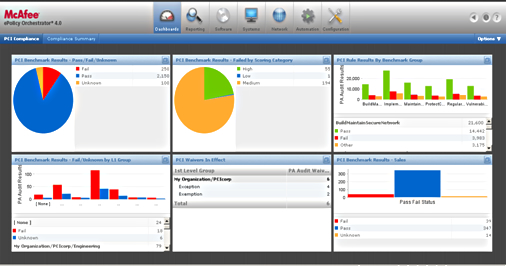

この客観性やシステムテスト、脆弱性テストの不足という点では、PCI DSSを活用するのが望ましいと思われます。PCI DSS自体は、クレジットカードを扱う企業向けの基準ですが、クラウド環境を提供する事業者にとっても採用できる基準です。クラウドのシステムや運用管理の状況をPCI DSSに基づいて評価し、クラウド事業者としてのセキュリティ対策のレベルを把握するとともに、その評価や対策の結果を利用者に公開することで利用者から信頼されるクラウド事業者ということにつながります。

また、セキュリティ対策として忘れてはならないのが物理的な対策です。クラウドの施設となるデータセンターでは、防火や停電時のバックアップ発電機やバッテリー電源、HVACテスト、フェンス、鍵、制御された入退室、非常口の確保、室内の移動の制限、視覚モニター、侵入者に対する警報などの対策が必要とされます。また、利用者は、これらに対して契約上きちんと明記し、事業者側の責任回避にならないようにする必要があります。

2. 運用面におけるセキュリティ対策

運用上重要なのが、提供しているサービスに対するセキュリティパッチの適用、セキュリティ製品の定義ファイルやソフトウェアを最新に保つというように、常に最新のセキュリティ対策を取るということです。これは、クラウド事業者側で提供しているサービスに対するものと、クラウド利用者側でクラウド上に展開しているアプリケーションに対するものの両方において必要となります。SaaS事業者においては、提供しているサービスのすべてのレベル(インフラ、OS、ミドルウェア、アプリケーション)に対するセキュリティの責任を持つ必要がありますし、IaaS事業者であれば、インフラ、OSなどに関しての責任を持つ必要があります。クラウド利用者は、クラウドの展開モデルに基づいて、自前のアプリケーション等に必要なセキュリティ対策を行う必要があります。

また、クラウド利用者にとっては、安定した運用をクラウド事業者が取れているかどうかが問題となります。障害からの早急な復旧はもちろんのこと、障害に対する利用者への連絡が早急にかつ正確になされるかどうかが問題となります。特に、パブリッククラウドでは、大規模な利用者を抱え込んでいるため、利用者ごとに細かな体制を取ることが難しくなります。したがって、利用者は要求項目を契約の段階で明確にしておく必要があります。

また、パブリッククラウドのマルチテナント環境においては、サービス全体ではなくある利用者に特定したサービスのみに問題が発生する場合には、クラウド事業者側での対応に時間がかかる場合があります。たとえ、リブートすれば解決するような問題であったとしても、他の利用者への影響があるためなかなか対応してもらえないことが起こります。さらに、障害に対する原因究明、再発防止策の検討においても、クラウド事業者との協調が必要になります。特に、障害解析用のログ情報の提供に関して、クラウド事業者が対応できない(マルチテナントにおける特定利用者のみの情報の切り出し等)場合も発生します。これらについても、契約時に明確にしておく必要があります。

3. データ保護におけるセキュリティ対策

まずデータ保存については、2つの問題が考えられます。1つは、データをクラウド側に預けるため、それがクラウド事業者によってどこに保存されているかが分からない点です。もう1つは、データが他のユーザーと物理的に分かれていない(いわゆる論理的な境界の問題)という点です。一方、データ管理の問題としては、クラウド上のデータに関する責任はクラウド事業者だけではなく利用者にある点と、データが2次利用される可能性があるという問題が考えられます。これらについて、以下述べていきます。

まず、データの保存場所が明確でないという点ですが、クラウドでは、社内システム等に比べて、高可用性、災害対策としてのディザスタリカバリに関して高いレベルの対策を取ることが可能です。これは、データに冗長性を持たせ、さらに、災害等にも耐えうるように地理的に離れた場所にデータを保管するということで実現しています。一方、セキュリティの観点から見ると、このデータの分散配置において法律的な問題が発生する可能性があります。現在、さまざまな国や地域でそれぞれデータ保護と政府によるデータ開示が定められています。クラウド上のデータについては、利用者がどこにいるかに関わらず、実際に物理的にデータが存在している国あるいは地域の法律に従わなければなりません。また、政府による情報開示が義務付けられている場合もあり、知らないところで企業の情報がアクセスされている可能性もあります。したがって、このようなことが問題になるユーザー情報や機密データをクラウド上に保存する場合には、データが保存される場所に関して契約の段階できちんと取り決めを行い、データの保存場所およびコピーの保存場所について制限を設けておく必要があります。

また、データが他のユーザーと物理的に分かれていないという問題(データの論理的な境界の問題)もあります。もしセキュリティ上の問題が発生した場合やアクセス管理に問題があった場合に、物理的に境界のない他のユーザーに情報が漏えいしてしまう可能性もあるでしょう。この対策としては、クラウド上に保存するデータを暗号化することが重要です。データがデータベースに保存されているような場合には、データベースの暗号化機能を用いて、稼働中のデータベースとコピー/アーカイブされたデータベースの両方の暗号化が必要になります。このように、データの暗号化はクラウドにデータを置く場合、特にパブリッククラウドのマルチテナント環境を利用する場合に必要となります。

データ管理上の問題として、データがクラウド上にあったとしてもそのデータに関する責任は利用者にあるという点ですが、これは、クラウドサービス事業者が保全するデータについても、それがオリジナルの所有者あるいは管理者の手にあるときと同じような保護手段を取らなければならないという規制に基づいています。したがって、利用者はクラウド事業者がどのようにデータを管理するかを事前に明確にしておく必要があります。

また、データが二次利用される可能性があるという問題ですが、これは、利用者にはクラウド事業者がサードパーティにデータの管理や保管を任せたとしても、それが利用者にはわからないということです。先に述べたように、データに関する責任は利用者にあるため、サードパーティの存在およびその場合のデータの扱い等に関して、クラウド事業者との間で明確に取り決めておく必要があります。

最後に、データの保護という意味では、作成されたデータの管理だけでなく破棄あるいは削除されたデータがクラウド事業者側でどのように扱われるかという問題も重要です。確実に破棄されることを保証するための契約をクラウド事業者との間で結んでおくことも重要です。

4. 信頼性、堅牢性におけるセキュリティ対策

クラウドで提供されるサービスの信頼性・堅牢性は、利用者が直接手を出せないため、事前にクラウド事業者の対策方法を明確にし、契約に盛り込んでおく必要があります。

この信頼性および堅牢性は、技術的にはデータの動的なレプリケーション、バックアップ/リカバリ方法と手順、災害に備えて1つの施設から十分距離的に離れた場所を利用したディザスタリカバリということになります。復旧時間がクリティカルでない場合には、バックアップ/リカバリが確実に行われることが保証されれば良いですが、クリティカルな場合にはレプリケーションやディザスタリカバリの機能に期待することになります。また、非常に良くあるケースですが、バックアップやコピーが取られていてもリカバリできない場合があります。そのため、定期的なリカバリテストをクラウド事業者が行う必要があります。これらは、契約時に明確に規定すべきです。また、本当に重要なデータで、データ喪失時に違約金等では解決できないような場合には、クラウド事業者とは別に利用者自らの方法でデータを保存することも重要です。

さらに、クラウドごとのデータの移植性についても考えておく必要があります。クラウド事業者が倒産などで業務を継続できなくなった場合においても、すぐに他のクラウド事業者あるいは社内システムにデータを移行し業務を継続できるようにしておくことが必要です。

5. コンプライアンス、監査におけるセキュリティ対策

現在では、多くの企業でISMSおよびJ-SOXに対応しており、社内システムにおけるコンプライアンスやセキュリティポリシーの策定はすでに行われています。クラウドを利用した場合のコンプライアンスについては、このポリシーの延長としてとらえることができます。ここでの問題としては、クラウド上のサービスに対するログ情報の取得と監査の問題です。

まず、ログ情報の取得の問題ですが、利用者から見ると、どのようなログ情報がクラウド上で取得されどのような形で提供されるものなのかがあまり明確でありません。コンプライアンス上、まず、社内のセキュリティポリシーで必要とされるログ情報をベースに、クラウドで必要となるログ情報を整理し、クラウド事業者に対してその提供を求める必要があります。また、これらを契約時に明確に定めておく必要があります。パブリッククラウドのマルチテナント環境の場合、クラウド上で取得されているログから特定の利用者に関するログのみを切り出すことが簡単ではないかもしれませんが、利用者にとっては必要な情報であるため提供を求めていく必要があります。

また、監査の問題としては、クラウドを利用しているデータやアプリケーションに対する監査が必要になった場合、クラウド事業者がある特定の利用者のための監査に応じてもらえるかどうかが問題となります。監査時の情報提供、監査人によるクラウド環境そのものの調査というものに対して、クラウド事業者が対応できるようにあらかじめ取り決めをしておく必要があります。

6. クラウド展開モデルごとにおけるセキュリティ対策

先にも述べたように、IaaS、PaaS、SaaSという展開モデルごとにセキュリティ対策は異なってきます。IaaSでは、利用者が技術的に対策を取らなければならない部分が大きいですが、SaaSでは、利用者が技術的な対策を取ることは少なく契約等で事業者側の対策を明確にするということになります。PaaSでは、その中間としての対策と言うことになります。

また、クラウド展開には、上記の3つのモデルの他にさまざまな派生したモデルがあります。たとえば、DaaS(Desktop as a Service)や別のSaaS(Security as a Service)などです。これらは、上記の3つのモデルのいずれかに合わせることができます。

7. アプリケーションにおけるセキュリティ対策

アプリケーションセキュリティには、実際の運用上問題になる部分と、運用上は問題にならないが考慮しなければならない問題とがあります。

まず、運用上問題になる点としては、いわゆる脆弱性の問題です。クラウド事業者が提供するサービスと利用者が作成するアプリケーションの双方に脆弱性が存在する可能性があるため、それぞれ対策を取る必要があります。特に、仮想化を利用したマルチテナント環境では、1つのサービスあるいはアプリケーションの脆弱性がハイパーバイザを通して他のユーザーのサービスに影響を及ぼす可能性があるため、きちんとした対策が必要です。脆弱性対策としては、主に2つの方法があります。1つはソースコードレベルの脆弱性テストで、もう1つはペネトレーションテストを含む稼働状況での脆弱性検査です。PCI DSSでも規定されていますし、また、対策のためのソフトウェア/サービスも提供されていることから、これらを使用した対策が必要です。

また、運用上は問題にならないが考慮しなければならない点として、ベンダーロックインの問題があります。特に、PaaSにおいてはベンダー提供のAPI等を使用したアプリケーションの作成を行うことになりますし、IaaSにおいてはベンダーごとのインターフェースに基づいたクラウドの利用ということになります。したがって、どうしてもベンダーに依存することになります。将来にわたって特定のベンダーに依存しても大丈夫かどうか、倒産やサービス停止に伴い他のサービス事業者への移植が必要となるケースが発生しないかどうか、また、特定のベンダーに依存したために将来コスト高となるようなことが発生しないかどうか等、詳細に検討する必要があります。可能であるならば、標準化されたAPIやインターフェースを使用し、移植性、相互運用性を確保しておくことが望ましいです。このような標準化の取り組みがいろいろなところで始まっており、たとえば、SNIA(Storage Networking Industry Association)では、クラウドで提供されるストレージの操作と管理に対する標準的なAPIの提供作業を進めており、これができればIaaS環境でのクラウドストレージの利用が標準化されることになると思われます。

8. 日本の個人情報保護法に対するクラウドの対策

最後に、日本の法律上クラウドで発生する問題について、個人情報保護法との関連について述べていきます。まず、クラウドにおける個人情報の扱いですが、クラウド利用者が扱う個人データはクラウド利用者の顧客等ということになります。したがって、個人情報をクラウドに保存するということは、クラウド利用者がクラウド事業者に対して顧客等の個人情報の管理を委託することになります。そうすると、クラウド事業者に対して個人情報を扱っているクラウド利用者と同等の安全管理対策が求められることになり、また、クラウド利用者に対して委託先であるクラウド事業者の監督も求められることになります。これらの対応は、クラウド利用者、クラウド事業者双方で行っていく必要があります。

以上、クラウドで問題となる点とその対策について述べてきました。プライベートクラウドおよびパブリッククラウドのどちらにおいても、社内のセキュリティポリシーに基づいてクラウド上に展開した場合の問題点を検証しその対策を考えるというデューデリジェンスを行うことが重要です。また、それに基づいてクラウド事業者と協議し契約においてSLAに落とし込むことも必要です。SLAは、通常、クラウド事業者から見て自身を保護するための表現になっています。そこで、利用者にとってのSLAにするための努力が必要となります。また、パブリッククラウドにおいては、マルチテナントであることを考慮し技術的(データの暗号化)にも運用的にも対策を取っていかなければなりません。

関連記事

- [2011/03/01] クラウドコンピューティングにおけるセキュリティ対策-第4回

- [2011/02/22] クラウドコンピューティングにおけるセキュリティ対策-第3回

- [2011/02/08] クラウドコンピューティングにおけるセキュリティ対策 – 第1回

- [2010/12/10] クラウドコンピューティングのブランディング

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)