最近、DDosボットネットの進化が止むことがありません。前回はその一例として、BlackEnergyボットを徹底的に観察しました。今回は、昨年12月に発見されたDarknessボットについて取り上げます。

現在、Darknessボットは多数のWebサイトをターゲットにして、活発な拡散を行っていると思われます。McAfee Labsの分析により、Darknessボットの検体が、以下の3つのドメインをコマンド&コントロールチャネルとして使用していることが判明しました。

greatfull-toolss.ru

greatfull.ru

hellcomeback.ru

これらのドメインの一部は、すでに利用できなくなっていましたが、whoisデータベースでgreatfull.ruを照会すると、以下のwhois記録が表示されます。

nサーバー: ns1.reg.ru.

nサーバー: ns2.reg.ru.

ステータス: 登録済み、権限委譲済み、未証明

組織種別: 個人

電話番号: +380686548525

fax番号: +380686548525

メール:

登録組織: REGRU-REG-RIPN

登録年月日: 2010.11.03

有効期限: 2011.11.03

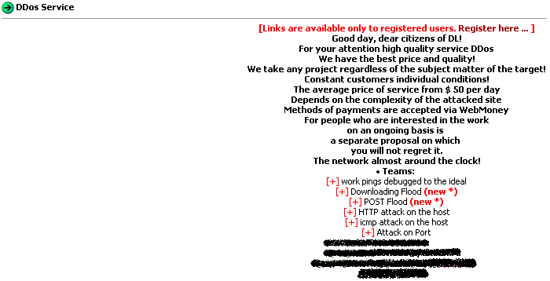

ドメイン登録に使用されたメールアドレスをGoogle検索すると、DDoSサービスに関わりのあるアドレスがいくつか浮かび上がりました。発見されたアドレスでは、ボットネットが提供可能なサービスと機能が表示されていました。

Darknessボットのコマンドとコントロール

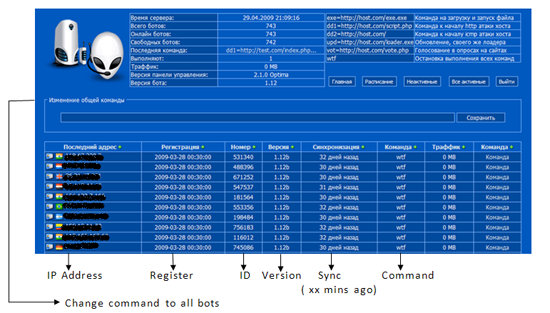

Darknessボットの調査中に、ボットネット感染の追跡とボットクライアントへのDoSコマンド送信に、コマンド&コントロールUIが使われていることが判明しました。McAfee Labsが確認した、アンダーグラウンドフォーラムに投稿されたコントロールパネルを以下に示します。

このコントロールパネルUIはロシア語でしたが、翻訳を行い、マカフィーのコマンドシミュレーション設定を通して、コマンドの目的を把握しました。このボットが使っていたDDoSコマンドは、以下の通りです。

exe — > サーバーから、特定のバイナリをダウンロードするコマンド

dd1 — > HTTP GET DdoS攻撃コマンド

dd2 — > ICMP DoS攻撃コマンド

wtf — > すべてのコマンドの中止コマンド

tot — > ボット同期化時間のコマンド

vot — > ボーティングコマンド

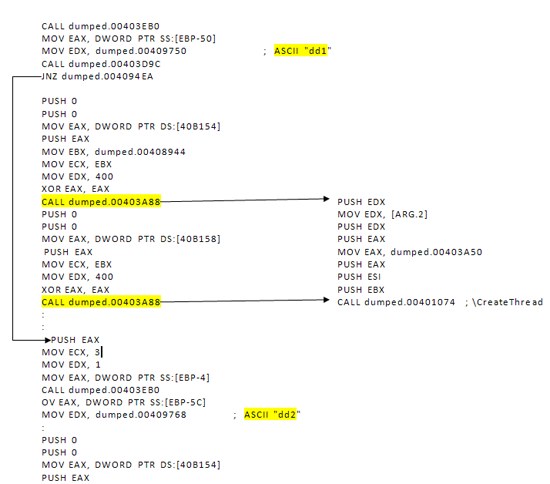

解析中に、バイナリの展開とリバースに成功しました。バイナリ内のコマンドとコントロールコードや、その他いくつかの機能の場所を突き止めたことで、システム上でマルウェアがどのように実行されるのかが分かります。

以下は、コマンドが一致した場合に動き出すコマンドやアクションのコード部分です。コマンド確認後、同じルーチンを複数回呼び出し、さらにCreatThread APIを呼び出して、DoS攻撃を開始します。

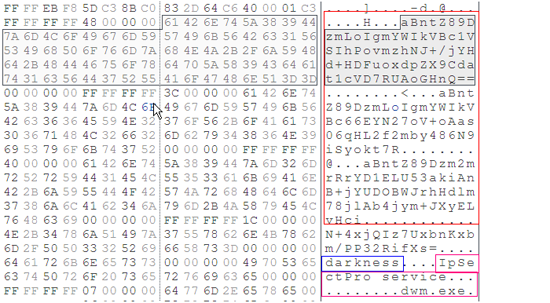

展開された上記のバイナリを見ると、ハードコードおよび暗号化されてBase-64エンコードされた3つのURL、「darkness」の文字列を確認できます。同時に、PC上で自らをdwm.exeという名でコピーしてIpSectProサービスとして実行していることも分かります。

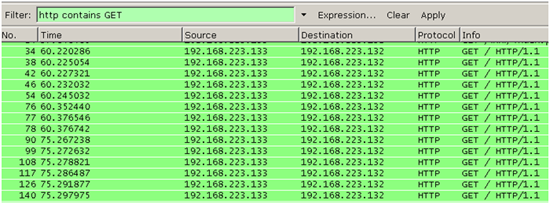

ボットクライアントとのネットワーク通信

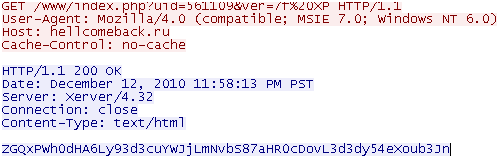

このボットに関する広範な調査の間、このボットのコマンド形式の外観に関する情報から、DDoS攻撃のシミュレーションを行いました。実行を開始すると、クライアントが登録リクエストをコントロールサーバーに送信します。また、Base-64エンコードされたDoSコマンドでサーバーに応答させることができました。

デコードされたコマンドは、ターゲットのWebサイトについての命令をDoSに与えます。

dd1=http://www.abc.com/;http://www.xyz.org

合わせて、DoS攻撃がクライアントから始まることも分かりました。5分の間に、約80,000ヒットのサーバーログオンを確認しています。

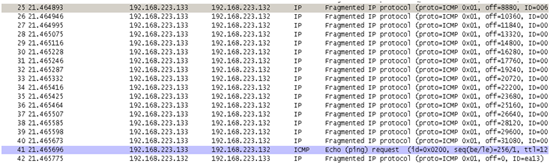

続いて、ICMP DoS攻撃のシミュレーションを行いました。ICMP DoSを確認できるよう、「dd2」コマンドでサーバーに応答させました。サーバーの応答は、以下の通りでした。

HTTP/1.1 200 OK

Date: December 13, 2010 2:47:53 AM PST

Server: Xerver/4.32

Connection: close

Content-Type: text/html

ZGQyPWh0dHA6Ly93d3cuYWJjLmNvbS87aHR0cDovL3d3dy54eXoub3Jn

解読時の上記Base-64コマンドはdd2=http://www.abc.com/;http://www.xyz.org で、これが、ICMPを利用したDoS攻撃を開始します。

Darknessボットに対するマカフィーの対応

McAfee Network Security Platformは、攻撃ID 0×48804600 BOT: Darkness Bot Activity DetectedでDarknessボットに対応しています。最新版をインストールしているユーザーは、Darknessボットから保護されます。

関連記事

- [2011/05/20] 進化するDDoSボットネット 第1回:BlackEnergyボット

関連情報

- ネットワーク不正侵入対策システム(IPS)McAfee Network Security Platform

※本ページの内容はMcAfee Blogの抄訳です。

原文:Evolving DDoS Botnets: 2. Darkness

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)