約1年前に、Googleは「Androidのセキュリティに新しい層」を追加したと発表しました。コードネームをBouncerとするこのサービスは、Androidマーケットを自動スキャンして、マルウェアである可能性のあるソフトウェアを検出するというものでした。 しかし、Bouncerは機能が不十分であり、Androidマーケットからマルウェアを完全に 排除できるわけではありません。私たちは、2012年にGoogle Playマーケットで、Androidをターゲットにしたマルウェア(Android/DougaLeakerなど)が拡散していることを確認しました。最近では、Smart.Appsという業者が開発した2種類の不正なアプリケーションが、Google Playマーケットで配布されていることが発覚しています。

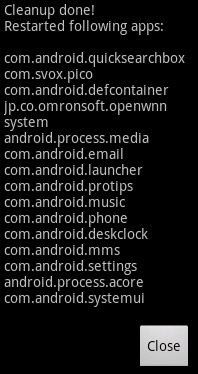

いずれのアプリケーションも、ブラウザのキャッシュをクリーニングし、ネットワーク設定を”最適化”し、使用されていないログファイルを削除するなどして、Android搭載デバイスを高速化し、応答性を改善する「最適化ソフト」であると謳っています。そして、アプリケーションが実行されると、次に示す偽のユーザーインタフェースが表示されます。

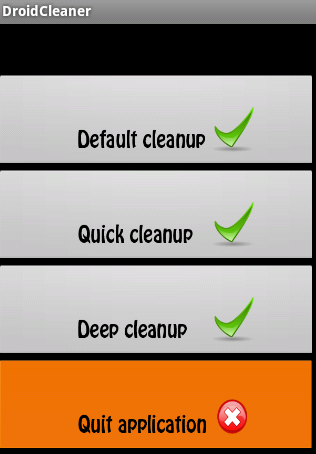

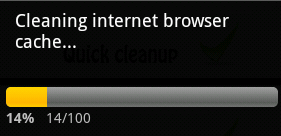

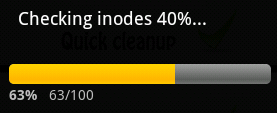

DroidCleanerは、GUIがさらに凝っています。3種類のクリーニングのオプションが表示され、どのオプションを選択しても、次に示す偽のプログレスバーが表示されます。

一方、バックグラウンドでは、ユーザーの承諾なしにコントロールサーバーとの通信を確立します。コマンドには、他のAndroidマルウェアでもよく見られる、次のようなアクションが含まれています。

- デバイスとネットワークの情報(IMEI、IMSI、電話番号)をリモートサーバーに送信する。

- SMSメッセージを送信、削除する(SMSメッセージを使って、ユーザーを高額レートのサービスに加入させてしまう場合もあります)。

- 個人の秘密情報(インストール済みのアプリケーション、画像、連絡先、SMSメッセージ、GPS座標)を盗む。

- SDカード(ファイルとディレクトリ)の内容をマッピングして、後からリモートサーバーにアップロードする。

その他、それほど一般的ではない次のような機能も、利用可能なコマンドとして実装されています。

- リモートからシェルコマンドを実行する。

- root化されたデバイスでrebootコマンドを実行して、デバイスを再起動する。

- ユーザーの承諾なしに、デバイスにインストールされている別のアプリケーションを起動する。

- 通話の転送を設定するとともに呼び出し音をサイレントに変更し、通話を別の番号に転送している間、ユーザーに気づかれないようにする。

この新しいAndroidマルウェアで最も興味深いコマンドの1つが、UsbAutorunAttackです。このコマンドは、リモートサーバーから3つのファイル(autorun.inf、folder.ico、およびsvchost.exe)をダウンロードし、それをSDカードに配置して、AutoRun機能が有効になっているWindowsに感染させようとするものです。しかし、Windowsの最新版ではデフォルトでAutoRunが無効になっているため、この新しい配布方法は、それほど効果的ではないかもしれません。それでも、Windowsコンピューターの感染を目的としたAndroidマルウェアとは、興味深いことです。

この脅威のもう1つの興味深いコマンドは、CallOutです。このコマンドは、ある特定の電話番号を使ってダイヤラーアプリを起動するものです。このコマンドの実装は、昨年発見された、”Dirty USSD“という脆弱性を思い起こさせます。特殊なUSSDコードとともに使用してAndroidデバイスをワイプできる、”tel:”というプロトコルが使用されているからです。この攻撃が実際に行われた事例は確認されていませんし、この問題はOTA(Over-the-air/無線通信)ソフトウェア更新で、ほとんどのデバイスですでに修正済みですが、Androidの断片化の問題のために、デバイスによってはOSが最新版にアップデートされていない可能性があります。マカフィーでは、デバイスに脆弱性があるかどうか確認できるように、無害なコードを使ってデバイスをテストするテストページを用意しています。デバイスに脆弱性がある場合は、Google PlayからMcAfee Dialer Protectionアプリをダウンロードしてインストールできます。

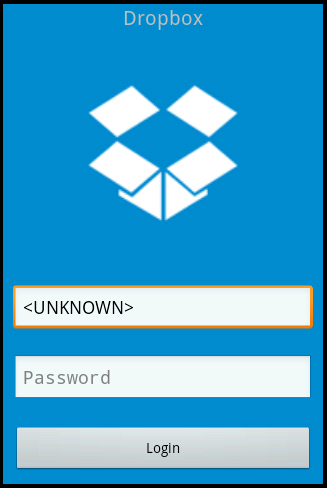

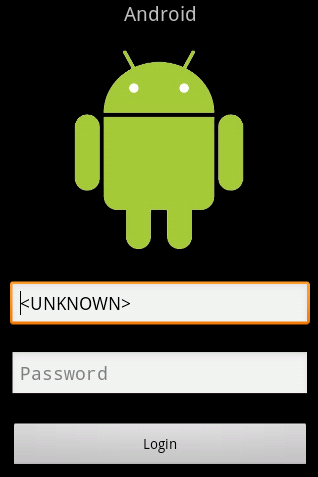

また、この脅威は、Android(Google)およびDropboxの認証情報を盗み出すフィッシング攻撃も実行します。コントロールサーバーからcreds_attackとcreds_dropboxというコマンドが送信されると、次に示すユーザーインタフェースが表示されます。

ユーザーが情報を入力して”Loginボタン”をタップすると、”Wrong credentials”(認証情報が正しくありません)というメッセージが表示され、その間に盗まれた認証情報がリモートサーバーに送信されます。

McAfee Mobile Security(マカフィーモバイルセキュリティ)は、このモバイルの脅威をAndroid/Ssucl.Aという名称で検出します。また、Windowsの脅威は、McAfee Internet Security(マカフィーインターネットセキュリティ)/McAfee Total Protection(マカフィートータルプロテクション)によって、Generic Dropper.pという名称で検出されます。

関連記事

- [2013/01/15] W32/Autorunワーム:コンピューターに住み着くやっかいな「虫」

- [2012/11/19] モバイルから個人情報が漏れないように

- [2012/10/10] トロイの木馬の暗号化スクリプトにAngry Birdsファンが驚愕

- [2012/06/04] 2012年はPCとスマートフォンの脅威が過去4年間で最多

- [2012/04/17] 日本のスマホアプリユーザーをターゲットにした最近のマルウェア

- [2010/09/07] 急増する、自動実行機能を悪用したマルウェア

※本ページの内容はMcAfee Blogの抄訳です。

原文:Fake Cleaning Apps in Google Play: an AutoRun Attack and More

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)