McAfee Labsでは、大手オンライン小売業者Neweggのパスワードリセットシステムを詐欺に悪用しているように見える新たなスパムの流布を検出しました。スパム自体は、Neweggの領収書を精巧に偽造したデザインになっています。

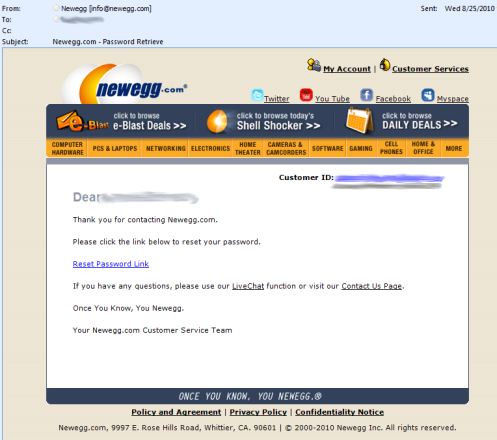

スパム業者は、NeweggのWebサイトのパスワードリセットオプションを利用して、パスワードのリセットが必要だとするメールを生成し、ターゲットに送信しています。アカウントが実在してもしなくても、パスワードのリセットを要求した場合にはNeweggのサイトから同じ文章が返されるため、この方法でアカウントが存在するかどうかを判断することはできません。従って、人名簿の収集が攻撃者の目的ではないと考えられます。NeweggのパスワードリセットオプションはCAPTCHA認証によって保護されていないため、このプロセスはスパムキャンペーンの一環として用意された可能性があります。パスワードのリセットを要求しても、受信者が送信されたメールをクリックしない限り、実際にパスワードがリセットされることはありません。この詐欺は、誰かが不正にアカウントにアクセスしようとしたと思わせ、受信者を不安にすることを目的にしています。

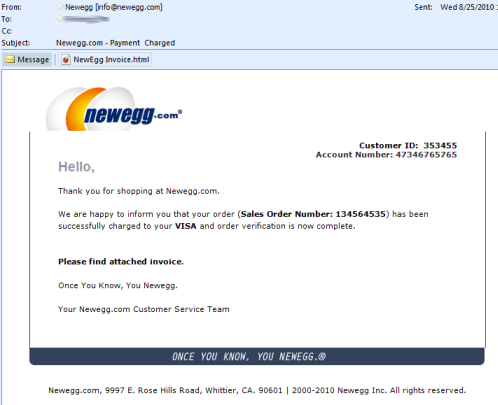

サイバー犯罪者は、ターゲットの不安を煽り、ターゲットに何も考えずにマルウェアのリンクをクリックさせようとしています。よくある手法としては、購入確認のメールを受信者に送信し、誰にアカウントをハッキングされたのではないかと信じ込ませることで、添付ファイルやリンクをクリックさせる方法があげられます。ターゲットは、正規のパスワードリセットの知らせを見た直後に、偽のNeweggの購入時の領収書を受信します。リセットの通知はNeweggの正規のサーバーから届いているため、スパム対策システムで阻止される可能性は非常に低いでしょう。受信者はアカウントが乗っ取られた可能性があると考え、購入時の領収書を装う、隔離されたスパムメッセージをスパムから除外しようとするでしょう。

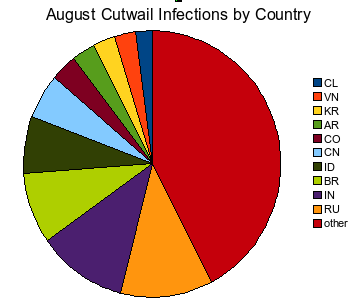

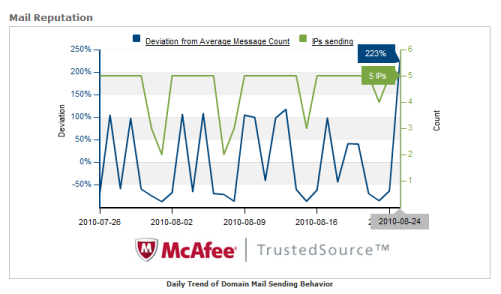

このスパムメールは、感染検出件数が2番目に多いボットネットであるCutwailに関連しているようです(1番目はRustock)。Cutwailの感染検出件数が最も多いのは、ロシア、インド、ブラジルです。Neweggスパムの受信者全員が、スパムメールが届く前にパスワードリセットの通知を受け取っているかどうかは不明ですが、McAfee Labsは、NeweggのIPアドレスからのメールフローの平均値が233%増加したことを確認しました。

このスパムメールは、Neweggのメールのデザインをまねているだけでなく、RFC 821に準拠したヘッダーを偽造して、Neweggサーバーから発信されているように装います。メールには、難読化されたJavaScriptを使用しており、偽のウイルス対策ソフトなどのマルウェアを受信者に送信するドメインに対し、ターゲットを転送するHTMLファイルが添付されています。

今回のオンライン詐欺は、「ターゲットをだます偽造」、「フィルターのかく乱」、「Neweggの企業インフラの悪用」を組み合わせることにより、悪質なメールを送信し、受信者を脅します。このような個別の手口は決して新しいものではありませんが、複数の手口を組み合わせた複合的な手法は、より巧妙にターゲットを陥れます。Neweggのアカウントを確認したいユーザーは、メールのリンクを使用せず、newegg.comに直接アクセスすることを推奨します。

関連記事

- [2011/08/17] パスワードを強化する7つのヒント

- [2010/03/25] Facebookのパスワードリセット詐欺が世界中に蔓延

- [2010/04/12] Facebookパスワードリセット詐欺についての追加情報

- [2011/03/17] パスワード盗難に遭わないために

- [2010/12/27] SNSにおける適切なパスワード使用

- [2010/10/29] ビジネスとしてのパスワード窃盗

- [2010/05/11] 安全なパスワードの作り方

※本ページの内容はMcAfee Blogの抄訳です。

原文:Newegg Password Reset Scam: a Harbinger of Threats to Come?

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)