本日、Yahoo Voicesから大量のデータが流出し、400,000以上のユーザーネームとパスワードが合わせて平文で掲載されていたことがニュースになっています。今回の情報漏えいは、脆弱性を持ったYahooのサーバー(dbb1.ac.bf1.yahoo.com)に対する基本的なSQLインジェクション攻撃によるものでした。最近起こった他のケースと同様に、アカウントデータは暗号化されていない状態で保存してあったとのことです。

こういった種類の攻撃は多発しており、最近ではLinkedInやeHarmonyが同様の事件で報道されています。今回のYahooによるデータ流出は、日々起こっている同様の攻撃の単なる最新の一例にすぎません。

今回の攻撃を仕掛けたD33DS Co.は、次のような声明を発表しています:

「このサブドメインのセキュリティを管理している組織が、今回の事件を脅威としてではなく、目を覚ますためのきっかけとしてくれることを願っている。Yahoo! Inc.の所有するWebサーバーには多くのセキュリティ・ホールが存在しており、これまでにその悪用によって、今回のケースより甚大な被害をもたらしたケースが数多く起こっている」

声明の後半でD33DSが述べていることは、本当のことかもしれません。しかし、彼らの方法論や動機については、倫理や法にかなったものでしょうか?それはまた別の問題です。いずれにせよ、YahooがSQLインジェクションのような基本的な攻撃に対する基本的な対策を怠っている事実に関しては、弁解が難しいかもしれません。

実は、Yahooがこのような攻撃の被害を受けるのは初めての事ではありません。最近5年間でもYahoo Local Neighbors、Yahoo Kids、Yahoo Classifiedsなどがターゲットとなり、実際に被害を受けています。

皮肉なことですが、Yahoo VoiceのサイトにはSQLインジェクションに関するブログも掲載されています。(ブログの公開は2009年)

今回のデータ流出に関して他に興味深い点はどこでしょうか。

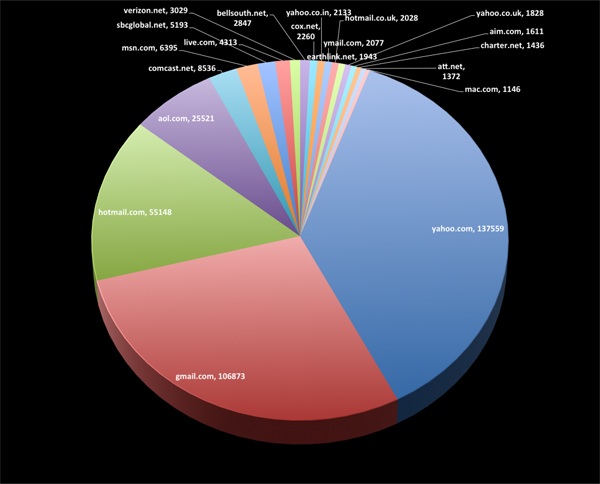

@yahoo.com以外のユーザーネームやアカウントが流出しているということです。今回の教訓としては、改めてパスワードの再使用に関して注意をするべきであると考えます。特に、公開されているトラフィックの高いソーシャルシステムに同じパスワードを使用することは危険です。今回の攻撃は主にYahooをターゲットとしていますが、入手したデータの使用によりAOL、Microsoft、Google、Comcast、SBC Globalを使用する特定のユーザーに被害を与えることも可能です。

以下は、今回の攻撃に関連するドメインの内訳をグラフにしたものです。(D33DS Co.より)

最後に、マカフィーが提供しているSQLインジェクションに関連する情報をご案内します。(英語)

- WebSec 101 – SQL Injection

- McAfee Security Scanner for Databases

- Threat Brief – LizaMoon

- White paper on Real-time Database Monitoring, Auditing, and Intrusion Prevention

関連記事

- [2013/01/16] パスワード管理アプリSafeKey~情報漏えいから身を守るために

- [2012/06/11] 650万人のLinkedInパスワード流出に関連して:ユーザーが今知っておくべきこと

※本ページの内容はMcAfee Blogの抄訳です。

原文:Latest Yahoo Data Breach Restates Need for Basic Security

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)