※本ブログは、Mobile Malware Researcher 中島大輔によるものです。

先週、マカフィーは日本のGoogle Playサイトで氾濫している一連のワンクリック詐欺マルウェアについて”ワンクリック詐欺の亜種によるGoogle Playへの攻撃は続く”で報告しました。私たちはその後もこの詐欺活動を監視し続け、前回の報告以降、6日間で新たに合計120件以上の亜種アプリケーションをGoogle Play上で発見しています。これらのアプリケーションの開発者は3~5個の開発者アカウントを使用しており、アカウント毎に5~6個の詐欺アプリケーションを毎晩アップロードしているようです。一方、それらのアプリケーションのほとんどは短期間でGoogle Playから削除されています。これらの亜種アプリケーションは、ほとんど変更なしにアップロードされたり、使用する画像や説明文等にかなりの変更を加えてアップロードされたりしていますが、最終的には常に同じ動作、すなわち、詐欺Webサイトへユーザーを誘導します。

このマルウェアの亜種のほとんどは実装コードにわずかな違いがあるだけでほぼ同じ機能を有しています。それらは単に詐欺を行うWebページをアプリ内のWebコンポーネントあるいは端末のWebブラウザを使用して表示するだけです。

しかし私たちはまた、より危険な機能を持った亜種の存在を確認しました。この亜種は端末ユーザーのGoogleアカウント名(Eメールアドレス)および電話番号を取得し、それらの情報を攻撃者が所有するリモートサーバーに送信、データベースに保存します。

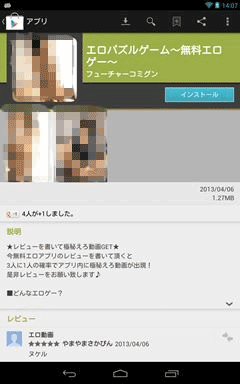

図1: Google Play上のアプリケーション説明ページ

パッケージ名’tv.maniax.p_urapane1’を持つこのアプリケーションは、ポルノ画像を用いた16ピース・スライダーパズルゲームとして実装されています。このアプリケーションはまた、ユーザーがゲームをクリアするとポルノ動画を再生します。

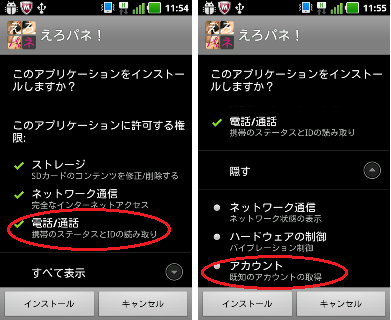

このアプリケーションは、一連の詐欺マルウェアにおけるこれまでの亜種とは異なり、通常はこの種のゲームアプリケーションでは不要な以下のパーミッションを要求します

- android.permission.READ_PHONE_STATE

- android.permission.GET_ACCOUNTS

図2: 要求されるパーミッションの一覧

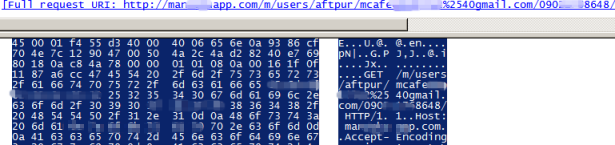

本アプリケーションを起動すると、ユーザーはパズルゲームをすることができますが、その背後で本アプリケーションは端末のGoogleアカウントと電話番号を取得し、端末のWebブラウザを使用してURL http://man****app.com/m/users/aftpur/[GOOGLE_ACCOUNT_NAME]/[PHONE_NUMBER]” を開くことでこれらの情報を攻撃者のWebサーバーに送信します。その後さらに、これらの情報を攻撃者のMySQLデータベースサーバーに保存します。このリモートMySQLデータサーバーへのアクセスには、JDBC (Java Database Connectivity) API およびアプリケーションパッケージ同梱のMySQL JDBCドライバライブラリーが使用されています。

図3: アプリケーション実行時の画面

図4: Googleアカウント名と電話番号がネットワーク上を流れる様子

このアプリケーションはまた、ゲーム画面の下部に何種類かの「広告」画像リンクを表示します。Google Play上のアプリケーション説明ページでは、この開発者はリンク先の広告の内容の安全性について何の責任も持たない旨が記載されており、アプリケーション側では実際の広告の内容を知らないことを暗に示しています。しかし実際には、このアプリケーションは自身に含まれる数種類の画像ファイルを広告画像として表示し、それらがクリックされると明示的にハードコーディングされた詐欺WebページのURL “http://pr**.*obi/?neosp_nontop_eropne01” をWebブラウザでロードします。このWebページのURLは、一連のワンクリック詐欺アプリケーションの多くで使用されているものと同じです。

図5: 詐欺Webサイト上のページ

収集されたGoogleアカウントと電話番号は、このアプリケーション自身が開いた詐欺Webページ上では直接使用されていません。しかし、攻撃者がこれらのユーザー個人情報を今後の悪意ある活動に用いようとするのは明白でしょう。

幸いなことに、このアプリケーションはGoogle Playに追加された後1日以内に削除されたため、このマルウェアの被害者はほとんどいないと推測しています。しかし一方で、この亜種が作成された事実は、一連の詐欺における攻撃者がターゲットのユーザー情報収集を意図していること、および、詐欺Webページの表示以上の高度な機能の実装技術を彼らが有していることを示しています。

McAfee Mobile Security はこのマルウェアをAndroid/OneClickFraud として検出します。また、マカフィーは日本におけるこの一連の詐欺活動を監視し続けます。

関連記事

- [2013/04/04] ワンクリック詐欺の亜種によるGoogle Playへの攻撃は続く

※本ページの内容はMcAfee Blogの抄訳です。

原文:One-Click Fraud Variant on Google Play in Japan Steals User Data

![[レポート]クラウド環境の現状レポートと今後 ~クラウドの安全性の状況と実用的ガイダンス](https://blogs.trellix.jp/wp-content/uploads/2018/03/クラウドとビジネス.png)