Source: https://twitter.com/cyb3rops/status/1523579115152064513?s=20&t=jtGMOibQPsPviek_QoWKIA

人は、共通の興味のためでなく、共通する嫌いな事柄のために集ったりすることがあります。たとえばどのようなことでしょう。誰もパスワードを覚えていたくはありませんし、2回に1回程度しかまともに機能しない生体認証を使うのは好きではないし、2要素認証のセキュリティトークンのためにいろいろと持ち歩くのも嫌でしょう。考えてみてください。悪意に満ちたアクターだって同じことではないでしょうか。むしろ、彼らのほうこそ面倒なことを嫌っているといえるでしょう。さて、今月のバグレポートでは、まともな認証が実装されていない世界を、悪意あるアクターと共に楽しみましょう。複数のパスワードを記憶しておくという無茶な要求を、今月最もクリティカルなバグが取り除きます。

目次

CVE-2022-1388: F5 BIG-IP Authentication bypass

Psssh, きっと自分以外の誰かがID確認したはずだし….

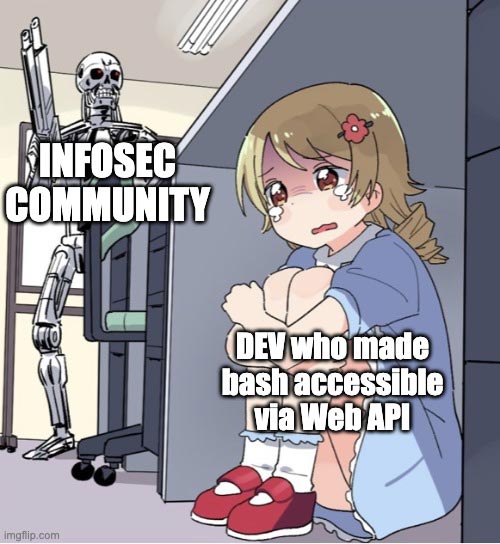

さて、これはどういうことでしょうか。エッジデバイスのroot bash shellにアクセスできるということは、見過ごしておけるような些細な事ではありません。アクターが iControl REST API を介して、ロードバランサー、アプリケーションファイアウォール、プロキシとして機能するF5のBIG-IPアプライアンスにリモートコード実行できる認証バイパスの脆弱性が確認されています。HTTPリクエストヘッダとX-F5-Auth Tokenの値をいじることで攻撃が可能になります。この脆弱性は、どのアプリケーションがリクエストを認証するかということに混乱があるせいで発生します。フロントエンド(Apache)は、バックエンド(Jetty)が “X-F5-Auth Token” を含むリクエストを認証すべきだと認識しています。アクターは「Connection」ヘッダを使用して、バックエンドに到達するまでにトークンを強制的に削除させることができます。そして、もはやトークンが存在していないので、バックエンドはフロントエンドがすでに認証を行ったと認識して、そのままリクエストを進めてしまいます。バーで飲食代の支払いをするようにとサーバーから言われたときに、「もうすでに、お支払いは済んでいます」とバーテンダーが言っている状況を想像してください。

厄介なことに、bashはこのWeb APIからアクセスできます。大事なことなので2度言いますが、BASHはウェブUIからアクセスできてしまうのです。認証が一度バイパスされるとrootとしてシステムに直接bashコマンドを送ることが可能になり、認証されていないリモートコードに攻撃を実行できます。

対象:

Active exploitation デバイスを消去するという、アクターによる積極的な悪用の試みは、少なくとも誰かの興味を引くものといえるでしょう。もし、お勤めの企業・組織で、11.xから17.xを含む、いくつかのバージョンのうちいずれかを動かしている場合、おそらく興味をお持ちになったのではないでしょうか。(そして、確実に、同じように誰かがあなたに興味を持っています!)攻撃対象領域は管理ポートを通じて外部に露出するため、インターネットに面する展開は推奨しません。しかし、Shodanによれば、いまだに何千ものデバイスがそのような設定をされ続けているということです。

対処法:

はじめに、iControl REST APIアクセスが外部に面していないことを確認します。さらにF5は、信頼できるネットワーク、ユーザー、およびIPアドレスによるデバイスのみにAPIへのアクセスを制限することを推奨しています。また、デバイスの「httpd」構成ファイルに修正を加えることでこの脆弱性を緩和できます。ほかにも、もしかすると有効な手段で、そして希少で議論の的になるアイデアで脆弱性に対処することもできます。つまり、ベンダーがまさしくこの脆弱性のために、完全に修正するべく作成したコードを適用するという方法があるのですが、それこそが、いわゆるパッチというものです!

CVE-2022-22972: VMware authentication bypass

パスワードなしのエンドポイント管理!

VMwareはネットワークアクセス権を持つ攻撃者が、特定の自動化およびID管理プラットフォームへの管理アクセスを許可する認証バイパスの脆弱性に関して advisory をリリースしました。この攻撃は、VMwareの認証エンドポイントアドレスから、攻撃者が制御するマシンアドレスへのHTTP POSTリクエストのHostヘッダーフィールドを変更することで機能します。この攻撃では、攻撃者がコントロールするマシンにVMwareアプリケーションが認証情報を送信するだけでなく、認証情報が有効であるかどうか攻撃者に決めさせていまいます! したがって、攻撃者が制御するホストが 200 status を返せば、ユーザーは認証に成功したことになります。それは、昇給に値するか確認するようなものです。「Fredさん、Fredの昇給を認めますか?」Fredさんに都合がよい質問ですね。

対象:

影響を受けるVMwareの製品は次の5つです。

- VMware Workspace ONE Access (Access)

- VMware Identity Manager (vIDM)

- VMware vRealize Automation (vRA)

- VMware Cloud Foundation

- vRealize Suite Lifecycle Manager

今のところ、脆弱性の悪用は確認されていませんが、CISA はアクターがこの脆弱性を利用し、VMwareシステムを完全にシステム制御する大規模な攻撃チェーンを開始する可能性が高いと警告しています。最近、GitHubでこの脆弱性の悪用コードが公開されたことを考えれば、アクターにとっては造作もないことでしょう。VMwareは統合エンドポイント管理分野で大きな影響力を持つ企業の1つであるため、この問題は多くの企業や組織に影響が及ぶ可能性があります。

対処法:

この脆弱性や、patchがリリースされている他のすべての脆弱性において、VMwareが公開したパッチで保護することを推奨します。パッチを適用できない場合でも、影響を受ける製品に対する回避策がVMwareから提供されています。

CVE-2022-26925: Windows LSA Spoofing

EFS, 止まらない贈り物

このジェットコースターのような展開を理解するためには、まず昨年にまで遡る必要があります。2021年7月、セキュリティ研究者のTopotamが “PetitPotam” と呼ばれる脆弱性を公開しました。これは同じネットワーク上の未認証の攻撃者に、Windowsドメインの完全な制御を許してしまうNTLM リレーアタックです。リモート暗号化ファイルシステムプロトコルかMS-EFSRPC APIで見つかったバグを通じて可能になります。この攻撃は、2021年8月のパッチリリースでパッチが適用されているはずですが、CVE-2022-26925はパッチが適用されていない攻撃ベクトルが原因で、今回はEFS API OpenEncryptedFileRaw(A/W) にあります。

対象:

この脆弱性が外部に晒されることはないはずですが、アクターは、それが侵入時の障壁になっていないことを証明しています。事実、Microsoftによると、この脆弱性はすでに活発に悪用されています。この脆弱性が、オリジナルのPetitPotam脆弱性と同じ傾向を辿るならば、LockFileのようなランサムウェアファミリーが、バージョン2.0を活用することが予想できます。先月に組織全体でLinuxとApple製品に切り替えたという人でもない限り、この脆弱性の悪用について注意しておく必要があるかもしれません。

対処法:

「Kerberosは代替として約20年前にリリースされましたが、なぜ、いまだに多くのセキュリティ上の欠陥が知られている約30年前のセキュリティプロトコルをまだ使用しているのでしょうか?」もし、社内で一番人数の多いメーリングリストに送信して問題提起したら、この問いかけで活発な議論が始まり、ランチタイムのころまでにはちょっとした旋風が巻き起こるかもしれません。「全員に返信」メールが飛び交って、皆の受信ボックスがいっぱいになるでしょう。さて、本題です。Microsoftがリリースした最新のパッチをインストール済みであることを確認するだけではなく、更に、今後のNTLM リレー攻撃を防ぐためMicrosoft’s guidanceも確認してください。

※本ページの内容は2022年6月1日(US時間)更新の以下のTrellix Storiesの内容です。

原文: The Bug Report – May 2022 Edition

著者: Douglas Mckee