インターネットの普及で、企業でも様々なところでクラウドサービスの活用は、当り前すぎて意識していないことが多いかもしれません。手軽に利用できる分、あまり活用のリスクを意識したことがないかもしれません。今回は、クラウドサービスを活用するメリット、同時にあまり意識されていないリスクに関して話をすすめていきたいと思います。

目次

1.クラウドサービスを活用する際のリスクと事例

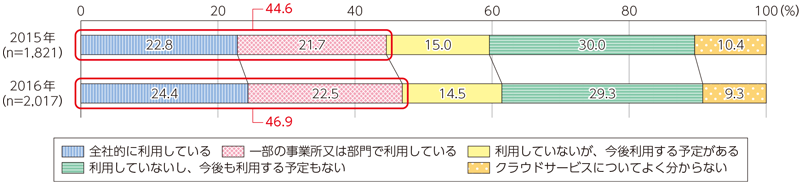

組織でクラウドサービスを活用することが増えてきています。2017年企業におけるクラウドサービスの利用動向の調査では、46.9% の企業が何らかのクラウドサービスを活用しています。

出典:29年版 情報通信白書 (総務省)

また、クラウドサービスといっても範囲が広いため、ここではクラウドサービスを Software as a Service (SaaS) といわれる分野に限定して説明をしたいと思います。

SaaSの組織活用での大きなリスクは、データ漏えいでしょう。特に、組織の重要な情報がクラウド上で共有されることのリスクでしょう。リスクでも、理解しやすくするために、ざっくり2つに分類して捉えてみましょう。

1-1 組織が利用を認めているサービス (Sanctioned といわれている)

1-2 各部署や個人が勝手に使っているサービス (シャドーITといわれる)

組織で利用することが認められており、管理されているSaaSです。例えば、SalesForce.com や Office 365 といった法人向けの SaaS が代表的です。SaaS 利用に関しては、ユーザー側でコントロールできる部分は限定的とはいえ、利用に際してリスクは存在します。SaaS提供側と利用側に分けて、以下の点を確認、納得したうえで利用することをお勧めします。

1-1 組織が利用を認めているサービス(SaaS 提供側)

・障害等が発生した際の対応度合いのリスク

提供側での対応レベル等は定義しています。通常、SLA (Service Level Agreement) といわれるサービス提供レベルを開示していますので、こちらの内容を確認して、障害や漏えい等の際は、どこまで保証するか等の定義を確認しておく必要があります。

・通信経路上での盗聴や改ざんのリスク

通信間の盗聴や改ざんなどを防ぐためにネットワーク上の通信が暗号化されているかもポイントです。安全な通信が確立されているか確認が必要です。

・サイバー攻撃や不正アクセス、ネットワーク障害のリスク

利用者の管理状況や人的ミスが要因となることが多いですが、自身の対策だけでは防げないリスクがあることも知っておくことが大切です。実際に、提供側サーバーのトラブルによって、他のユーザーのアカウントと任意のパスワードで数時間アクセスできる状態になっていたという事件も起きています。

これらのリスクの可能性も認識し、それに対する対策等担保したうえでサービスを利用する必要があります。最近でも、委託先サーバーに不正アクセスが発生して、個人情報が流出したケースが発生しています。

1-2 組織が利用を認めているサービス(SaaS 利用側)

・データが失われるリスク

SaaS を利用している際に、システム障害などでデータが失われる場合も想定して、バックアップの体制を準備する必要があります。

・端末のマルウェア感染や乗っ取りのリスク

SaaS は様々な環境の端末の環境からアクセスします。端末のアカウントロック、パスワード管理、セキュリティ対策、OSやソフトウェアのアップデート状態など、一般的な端末へのセキュリティ対策が確保された状態にあるかなどの確認が必要です。また、スマホやタブレットなども利用範囲に含まれる場合もあるので、端末の利用範囲からの確認も必要かもしれません。

・パスワードの不正アクセスなどのリスク

利用しているSaaSに不正アクセスされないように、パスワードは単純なものにしないとか、8文字以上や数字、記号等の組合せ、他サービスと同じものを使いまわさない等、運用上の工夫が必要です。退職者アカウント削除やユーザーの利用権限など、従業員のアカウントを管理者が管理できるサービスなのかも確認しましょう。

・コンプライアンスや利用条件違反のリスク

利用条件、ライセンスの考え方や利用範囲や制限、管理面で問題がないか、コンプライアンスや監査の観点からも確認しましょう。

1-3 各部署や個人が勝手に使っているサービス (シャドーIT)

シャドーITと言われている領域です。(シャドーITとは) 利便性優先で、組織への申請なしに個別に利用をしているようなクラウドサービスです。誰が、何を、どう使っているのかが把握されていないので、組織の重要な情報さえも知らないうちに漏えいしていた、なんていうリスクに晒される恐れがあります。

利用イメージとして、インターネット上で無償利用できるクラウドストーレージ活用、サイト上の翻訳サービス活用、コンシューマー向けチャットアプリの業務活用などが考えられます。これらのサービスですが、従業員の生産性を上げるため必要なために活用している背景もあります。そのため、やみくもに禁止するというよりは、まずは利用実態を把握して「見える化」をしたうえで、それに代わる安全性の高いサービスを組織として提供しつつ、危険性の高いサービスの利用をしないようにコントロールしていくことが重要です。

シャドーITのままサービスが活用され続ける場合のリスクにどのようなものがあるかを考えていきましょう。

・オンラインストレージサービスでのリスク

オンラインストレージサービスは通常、保存しているデータの共有範囲をユーザー自身で設定できます。どのようなファイルを共有しているかわからず、情報漏えいしてしまう可能性があります。

最近でも、社員が外部オンラインストレージに顧客情報をアップロードした漏えいケースが報告されています。

また、自分だけがファイルを閲覧できるように設定しているからといって必ず安全とも限りません。例えば、利用サービスのサーバーがセキュリティの不具合等によって公開範囲の設定が変更されてしまい、ファイルが第三者と共有されてしまうといった事象が発生することも考えられます。

・サイト上の翻訳サービス活用のリスク

オンラインでコピペして、瞬時に翻訳してくれるサービス、Google 翻訳、Yahoo などで利用されていることは多いと思います。ものによっては、翻訳した内容がそのまま掲載されてしまというサービスがあり、情報漏えいにつながったケースが発生しています。知名度の高いサービスではそのような危険性が低いですが、サービスによっては注意が必要です。怪しいサービスを利用しないことです。自分が入力や編集した情報が、他のサービスで利用されないか、不要なデータが保存されないか、サービスが信頼に値するものかなどを確認した上で、利用するようにしましょう。また、個々人のオンラインでの情報の取り扱いには十分注意が必要です。実際に翻訳サービスでの漏えいも発生しています。

・コンシューマー向けチャットアプリの業務利用のリスク

様々なコンシューマー向けのチャットアプリがあり、みなさんも利用されたことがあるかもしれません。ご家族やお友達などのグループでチャットアプリの使用は大変便利なものですが、業務でコンシューマー向けのチャットアプリを使用するリスクで大きいのは、「なりすまし」「退職者」などのリスト、「ログ」履歴などでしょう。

部外者が同僚や上司になりすまして社員に「友だち」として申請し、業務で使っているグループに参加することはそれほど難しいことではありません。また、退職した社員がグループに参加し続ければ、そこから情報が外部に漏れる可能性もあります。チャット内容のログは企業側に残らないため、トラブル発生時に証拠を把握することが困難になることも問題のひとつです。

他にも、うっかりミスも考えられます。業務連絡と知人との連絡を同時並行で行い、会社のグループに返信したつもりが、知人宛にメッセージを送ってしまう、といったものです。一度送信したメッセージを削除できないチャットアプリもあり、これもリスクと言えるでしょう。

もし、コンシューマー向けチャットの業務活用を認識されないまま「黙認」することは、情報漏えいやコンプライアンス違反を誘発しかねない重大なリスクを「黙認」することにもつながります。代りに、企業向けに開発されたビジネスチャットなどを検討する必要があります。

2.リスクへの対策

前述のリスクを軽減しコントロールするためにも、組織でのクラウドサービス利用に、ITガバナンスやリスクマネジメントの視点を取り入れていくことが重要です。組織で何も把握されていない状況では、対策のとりようがありません。まずは、全体の利用状況の把握、リスクアセスメントとコントロールする方法を考えていくことが重要です。

2-1 コントロールするための考え方 (リスクアセスメント)

全体が把握された後、その実態にたいしてどういう対策をとるべきか検討をすすめ、コントロールする管理体制を構築していくことを推奨します。外部サービスも多様化しているので、サービスを利用する際のガイドライン (使っていいもの、NGなもの、判断基準を明確化) が必要となります。

経済産業省をはじめとする各省庁からも、クラウド利用に関してのガイドラインが出されています。これらは、いわゆるポリシーや規定を自社で検討する際に、参考にされるといいでしょう。ただし、新しい分野ですので、ガイドラインレベルで、こうしないといけないという基準までが設定されているわけではないのが実情です。もう一つのチェックポイントの観点は、現状の標準規格に準拠されているかを基準にサービスを判断することです。国際標準規格である「ISO/IEC 17799」や日本工業規格 JIS Q 27002「情報セキュリティマネジメントの実践のための規範」を検討準拠とすることも1つです。

経済産業省の「クラウドセキュリティガイドライン改訂版」では、クラウドのセキュリティ確保のためにユーザーが行うべきこと、クラウド事業者に対して求めるべきことなどがまとめられています。

IPAではクラウドを安全利用するための資料やチェックシートを公開しています。

チェックシート:IPA クラウドサービス安全利用のすすめ(PDF)

2-2 組織でのクラウドサービス利用状態の全体像を把握

クラウドサービス全体の把握の仕方を理解しつつ、実際に組織で活用されているSaaSの利用実態の把握から始めるのが第一歩といえます。

どのくらいの数のクラウドサービスを組織が利用しているでしょう。実際にモニターしてみると意外に多くのクラウドサービスが検出されるケースがほとんどのようです。以外に思えるかもしれませんが、2016年の統計によると、1企業 (組織) あたり平均1,427個ものクラウドサービスを利用しているそうです。今後、さらに増えている可能性が高いでしょう。(2016 SkyHigh Cloud Adoption & Risk Report)

一般的に、組織内でのクラウドサービスに関するアクセスポリシーやガイドライン構築など、コンサルティング会社などの支援で構築していくことが主流のようです。最近になって、より具体的な解決手段としてツールが登場してきました。

2-2 可視化・コントロールするための手段 (CASB)

今、クラウドのセキュリティに関しては、CASBといわれるソリューションが注目されています。

CASB とは、Cloud Access Security Broker の頭文字をとったもので、IT調査会社ガートナーが作り出した概念です。CASB を利用すると、シャドーITの解消だけでなく、利用許可済みのクラウドサービスも含めた、クラウドサービス利用の可視化やコントロールを行うことが可能で、組織全体としてクラウド活用でガバナンスを利かせることができるようになります。サイバーセキュリティが経営リスクの要素として注目されていている今、クラウドサービスに関するセキュリティ対策強化はリスクアセスメントの要素としても重要です。現実に、組織のクラウドサービスの活用が増加しているなか、クラウドサービスの可視化から始めてみてはいかがでしょう。

【CASB といえば マカフィーSkyHigh ソリューション】

著者:マカフィー株式会社 マーケティング本部