世界的に不況が続いており、経済情勢は厳しい状況にあります。このような環境の中、求人をテーマにしたメールは、脆弱な個人を悪用しようとするサイバー犯罪者の格好のターゲットとなっています。

図1(画像:freepik.com & flaticon.comより引用)

Trellix Advanced Research Centerでは、サイバー犯罪者がフィッシングやマルウェアのキャンペーンを利用して、求職者をターゲットに機密情報を盗み出そうとしていることを確認しています。フィッシング攻撃では、求職者は偽の企業や人材紹介会社からメールを受け取り、個人情報やログイン情報を提供するように要求されます。これらのメールは正規のものに見えますが、パスワードや財務情報などの機密情報を盗むように設計されています。マルウェアキャンペーンでは、求職者は悪意のある添付ファイルやウェブサイトへのURLを受け取り、デバイスをマルウェアに感染させたり、悪意のあるソフトウェアをダウンロードさせられたりします。その後、攻撃者は、マルウェアを使用して機密情報を窃取したり、求職者のデバイスやそこに保存された情報に不正アクセスしたりすることが可能になります。

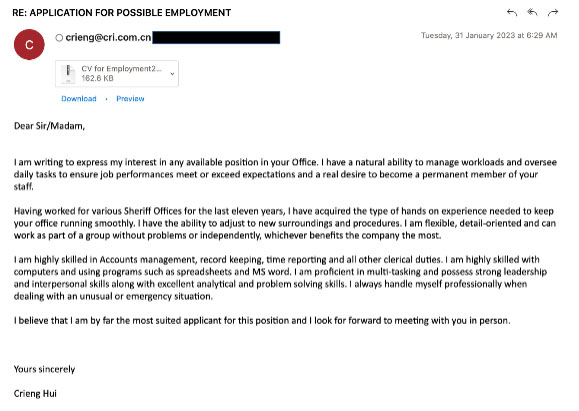

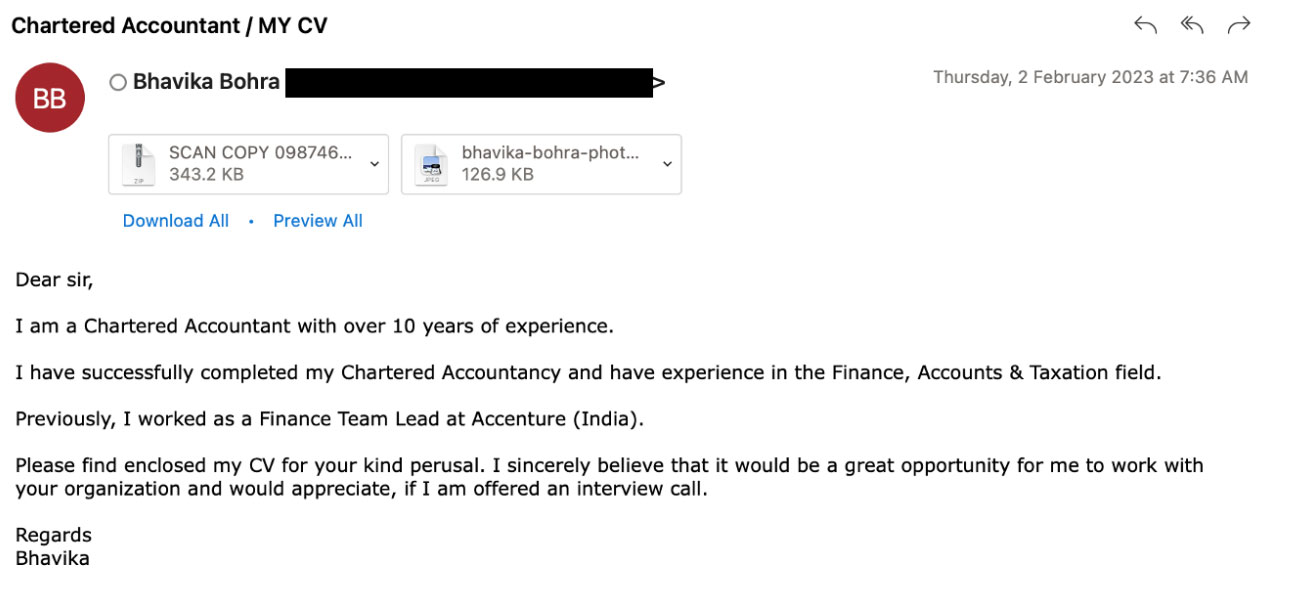

攻撃者はまた、応募者の履歴書や身分証明書を装った添付ファイルやURLを通じてマルウェアを配信することで、求職者を装って雇用主も標的にしています。この種の攻撃は、雇用主が受け取る大量の求人応募をサイバー犯罪者が利用する形で、一般的になってきています。

これらの攻撃の目的は、機密情報への不正アクセス、個人情報の窃取、組織の運営妨害です。過去には、APTグループが、求人をテーマにしたメールを活用してマルウェアを配信していることも確認されています。

Trellixではまた、社会保障番号や運転免許証などの偽造・盗難文書を利用して、求人情報をテーマにしたメールをより正当なものに見せかける攻撃を確認しています。サイバー犯罪者は、偽の書類や盗まれた書類を含めることで、メールの信頼性を高め、受信者が詐欺に引っかかる可能性を高めようとしています。

タイポスクワッティングドメイン

タイポスグワッティングとは、スペルミスのあるドメインを悪意のある目的で意図的に使用するソーシャルエンジニアリング攻撃のことです。

サイバー犯罪者や国家に支援されたグループまでもが、求職者をターゲットに人気のある求人サイトのタイポスクワッティングドメインを作成しています。これらのドメインは、正規のウェブサイトと似ていますが、単語のスペルミスや異なる拡張子など、わずかな違いがあります。これらのドメインの目的は、求職者を騙して、正規のウェブサイトから求人に応募していると思わせることですが、実際には、サイバー犯罪者に機密情報を提供していることになります。

また、当社の研究者は、LinkedInやIndeedなどの求人関連ドメインで、新しいタイポスクワットドメインの登録が増加していることに気づきました。

以下は、Trellixで観測されたタイポスクワッティングドメインの例です。

- indeed-id.com

- indeed-7.com

- indeed-a.com

- indeed.ch

- indedd.com

- linkhedin.com

- linkegin.com

- linkednn.com

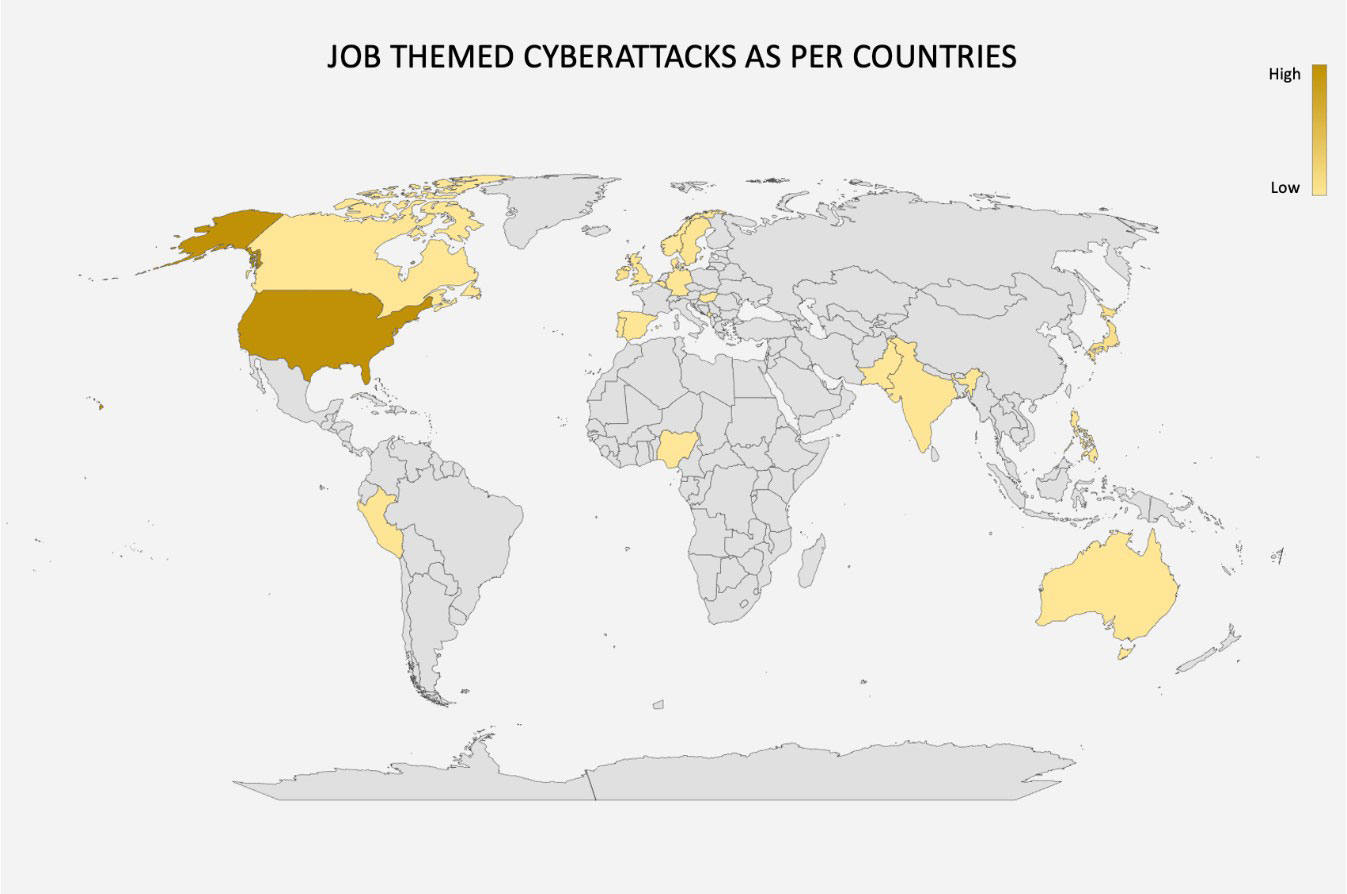

当社のリサーチャーによると、求人をテーマにしたサイバー攻撃全体の70%以上が米国を標的としていました。また、攻撃の割合は米国よりかなり低いものの、日本、アイルランド、英国、スウェーデン、ペルー、インド、フィリピン、ドイツなどの国々でも観測されました。

悪意あるメール

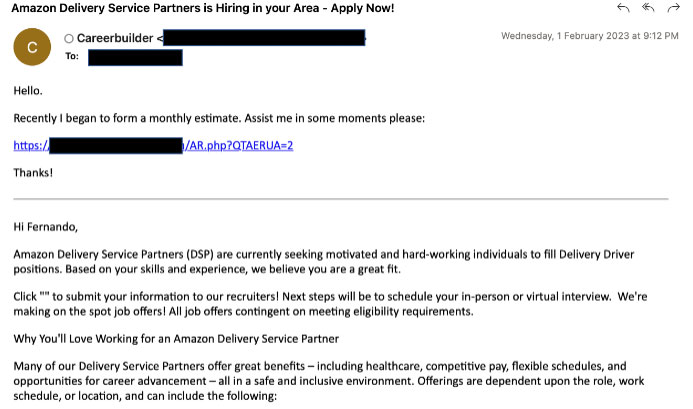

Trellix Advanced Research Centerの研究者は、求人情報ベースの悪質なメールキャンペーンが様々なスタイルで行われていることを発見しました。これらのメールは、被害者をフィッシング ページに誘導したり、システムにマルウェアをダウンロードしたりする URL または添付ファイルを含む、求人情報のお知らせや求人情報への応募として送信されます。

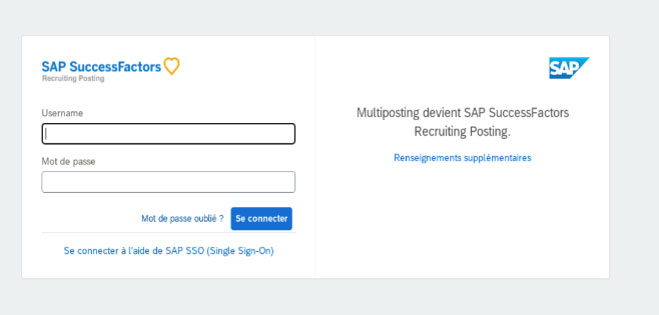

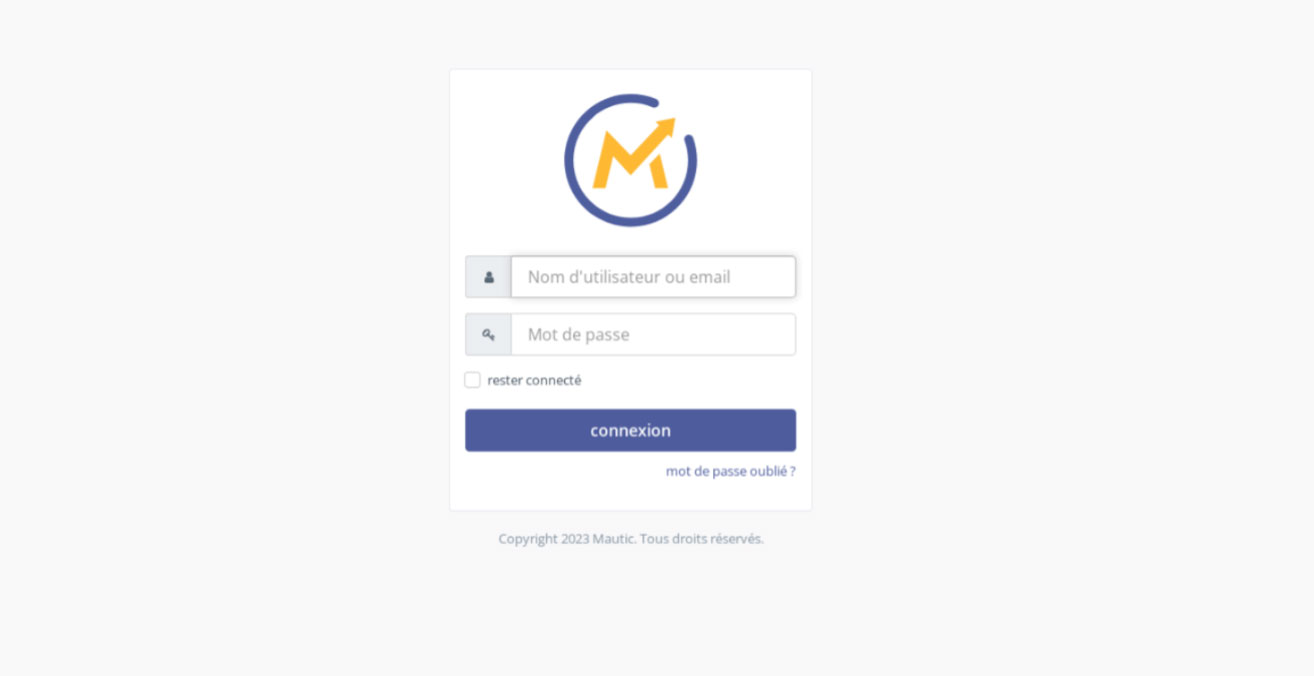

悪質なURL

求職者をターゲットにした悪質なWebページをご紹介します。フィッシングページの多くは、求人応募に進むためのログインフォームに似せて作られた同じスタイルを踏襲しています。

マルウェア

Trellixは、求職者や雇用主を標的とした複数のマルウェアファミリーを確認しました。以下は、弊社の研究者が観測したマルウェアファミリーの一部です。

- Emotet – 主にフィッシングメールの添付ファイルやリンクを介して拡散される高度なトロイの木馬で、クリックされるとペイロードが起動されます。このマルウェアは、ユーザー認証情報をブルートフォースすることによって、ネットワーク内での拡散を試みます。

- Agent Tesla– .NETベースのリモートアクセス型トロイの木馬(RAT)で、マルウェア・アズ・ア・サービス(MaaS)によく使用される初期アクセス取得用のデータ窃盗犯です。

- Cryxosトロイの木馬– 偽のウイルス感染とデータ盗難を表示し、詐欺のコールセンターに接続する除去のための番号に電話するように要求します。

- Nemucod– システム上に追加の悪意のあるファイルをダウンロードし、実行します。ダウンロードされたファイルは通常、情報窃盗ですが、最近のキャンペーンでは、Nemucod はランサムウェアも配信していることが確認されています。

Trellix製品での保護

当社のセキュリティ製品は、タイポスクワットドメインやマルウェアが混入した求人応募メールなどの攻撃から、包括的に保護します。当社の多層的なアプローチは、URL、メール、ネットワーク、添付ファイルの各レベルでのチェックを含み、潜在的な脅威を確実に検知し、被害が発生するのを防止しています。私たちの製品は、脅威インテリジェンスデータベースを継続的に監視・更新し、新しく進化する脅威の先を行くものです。

以下は、現在展開されている攻撃キャンペーンで観測されたTrellix Securityの検出結果の一部です。

| Product | Detection Signature |

|

Trellix Network Security |

FE_Loader_Win32_Emotet_1 Trojan.Emotet.DNS Suspicious File Document Dropping Executables |

|

Trellix Endpoint Security (HX) |

EMOTET (FAMILY) |

|

Trellix Endpoint Security (ENS)

|

Emotet-FTC |

まとめ

求職者と雇用者の双方がこの新たな脅威を認識し、個人情報と財務情報を保護するための予防策を講じることが極めて重要です。このようなフィッシング攻撃に対する最善の防御策は、見慣れない送信元からのメール、特にリンクや添付ファイルを含むメールを受信する際に注意を払うことです。また、マルウェアに対抗するために、ソフトウェアやアンチウィルス・プロテクションを常に最新の状態に保つことも有効な手段です。

雇用市場は厳しいものですが、フィッシング詐欺の被害に遭うと、ただでさえ困難な状況がさらに悪化する可能性があります。自分の身は自分で守るという意識を持つことで、就職活動中も安全・安心に過ごすことができます。

※本ページの内容は2023年2月28日(US時間)更新の以下のTrellix Storiesの内容です。

原文:Cybercrime Takes Advantage of 2023 Recession with Job-Themed Scams

著者:Daksh Kapur