マカフィーAdvanced Threat Research(ATR)は11月5日、「オペレーション ノーススター(Operation North Star)」の標的選定と攻撃の手法に関する新たな調査結果を発表しました。オーストラリア、インド、イスラエル、ロシアにおける各種組織、インドやロシアの国防関連業者などに対する被害分析から、これまで明らかでなかった情報が新たに判明しました。

マカフィーの初期の調査では、オペレーション ノーススター(前回のブログ記事)は、ソーシャルメディアサイト、スピアフィッシング、武器化したドキュメントを使用し、国防関連の組織で働く従業員を標的とするサイバー攻撃であることが明らかになりました。この初期の分析においては、攻撃者の最初の侵入経路、インプラントがどのようにしてインストールされていくのか、そしてコマンド&コントロール(C2)サーバーとどのように交信するのかに焦点を当て、分析を行いました。

今回、ノーススターのC2内部での動作に関する調査をさらに進めた結果、攻撃を秘密裏に実行するために使用した技術と戦術だけでなく、攻撃者がどんな分野を標的にしているかについても突き止めることができました。

また今回は、サイバー攻撃のバックエンドインフラストラクチャも調査しました。その結果、攻撃者がどのように被害者を選び出し、継続的にエクスプロイトできるかどうかを見極めたのか、また「Torisma」と呼ばれる未知のインプラントをどのように使用したのかについての全容が判明しました。

国防関連の知的財産などの機密情報を所有する個人には高い価値があります。マカフィーはこうした標的を狙った執拗なサイバースパイ活動について、最新の調査結果をもとに独自の見解を明らかにしました。

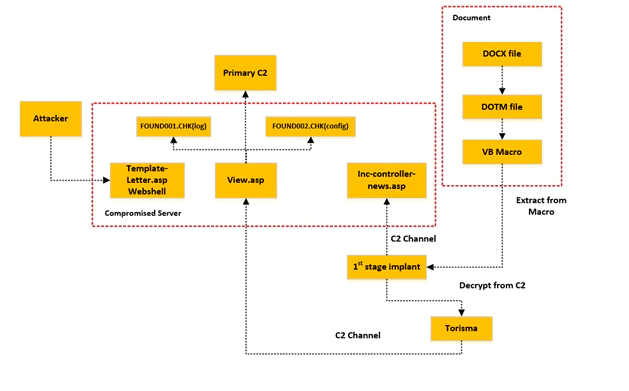

攻撃経路とインフラストラクチャ

大抵のサイバー攻撃に関する分析は、マルウェア解析と、攻撃に対応するサイバー防御のテレメトリをもとに行われます。マカフィーは、オペレーション ノーススターを分析するにあたり、これらの要素に加え、攻撃を実行したC2インフラストラクチャの解析を行いました。そうすることで、サイバー脅威の研究者がなかなか手に入れることができない攻撃の全体像を把握することができました。

攻撃者は最初から価値の最も高い個人に絞り込むのではなく、複数を標的にしてスピアフィッシングメールをばらまく手法をとることがよくあります。メッセージが開封されると感染し、マルウェアは被害者のシステムを完全に乗っ取ろうとしてきます。ただし、多人数を標的とする、このような広範囲で確度の低いアプローチは「目立つ」ものです。感染が組織全体に広がれば、ましてや世界全体に広がれば特定されるのも時間の問題となります。攻撃はいずれサイバー防御に察知され、阻止されるでしょう。

しかしオペレーション ノーススターの場合は、特定の標的を調査し、罠にはめるためのカスタマイズされたコンテンツを開発し、LinkedInのメール機能を介して接触し、巧妙な添付ファイルを送信するという斬新な手法「テンプレートインジェクション戦術」を用いて感染させていました。

この攻撃では、米国のよく知られた国防関連企業のWebサイトに掲載された公式な求人案内を使って標的に狙いを定め、悪意のあるスピアフィッシングメールに添付されたファイルを開かせるように罠をかけるということが行われました。ここで注目すべきなのは、攻撃者が米国とイタリアでホストされている正当なWebドメインに侵入し、コマンド&コントロール機能をホストしていたことです。普段なら無害なアパレルメーカー、美術品競売会社、印刷会社、ITトレーニング企業など、さまざまな業種のドメインが使用されていました。

ほとんどの組織は信頼できるWebサイトについてはブロックしていません。そのため、これらのドメインを使用してC2操作を実行すると、一部の組織のセキュリティ対策を回避することが可能なのです。

第1段階のインプラントはDOTMファイルから配信されます。被害者のシステムに侵入するとディスク情報、空きディスク容量情報、コンピューター名とログインユーザー名、プロセス情報などを収集します。次に、この最初のインプラントから返信された被害者のシステムデータを一連のロジックを使用して評価し、「Torisma」と呼ばれる第2段階のインプラントをインストールするかどうかを決定します。この目的を達成するまでの間は、検知されたり発見されるリスクは最小化されていました。

今回新たに発見されたTorismaは、カスタム開発型の第2段階のインプラントで、価値の高い個人のシステムを監視することに特化していました。インストールされると、被害者のシステムのプロファイルに応じて、カスタムシェルコードを実行し、カスタマイズされた一連のアクションを起動します。その中には、システムのアクティブな監視と、観察されたイベントに基づくペイロードの実行も含まれていました。たとえば、論理ドライブとリモート デスクトップ セッション(RDS)の数の増加を監視します。

ここで明らかなのは、サイバー攻撃の目的が長期的で持続的なスパイ活動を確立することにあり、その照準が、世界の主要国の戦略的に価値のあるテクノロジーを掌握している特定の個人に向けられていたことです。

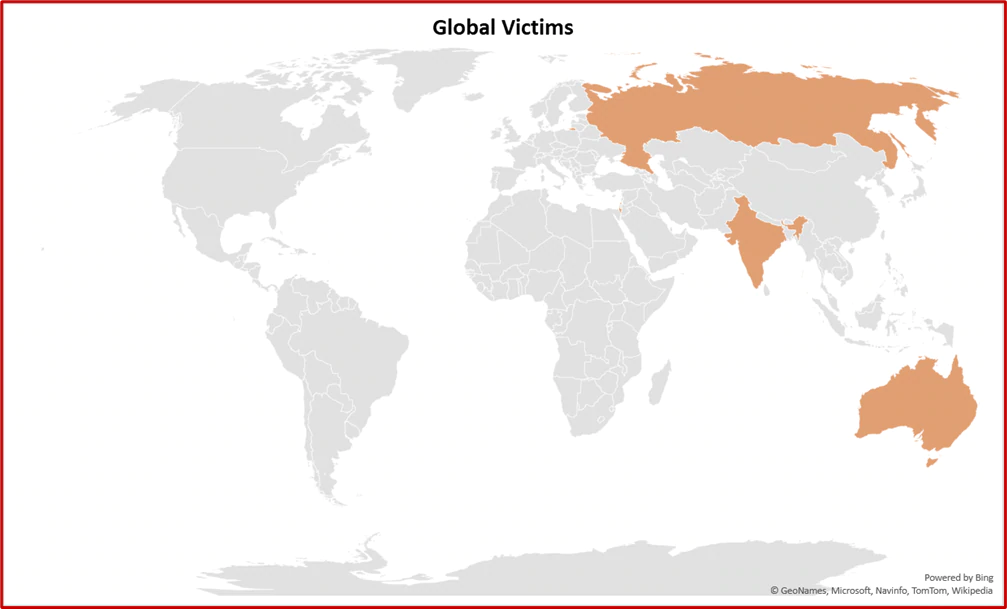

広範な被害

マカフィーの初回の分析によれば、オペレーション ノーススターのスピアフィッシングメッセージは韓国語で書かれ、韓国の政治と外交に関する特定のトピックに言及していました。今回、ノーススターのC2ログファイルを分析したところ、以下の通り、韓国以外のターゲットも特定することができました。

- イスラエルの2つのISPアドレス空間の2つのIPアドレス

- オーストラリアのISP空間の複数のIPアドレス

- ロシアのISPアドレス空間のIPアドレス

- インドを拠点とする国防関連業者

- ロシアの国防関連業者

このサイバー攻撃では、データ収集とシステム監視インプラントのインストールを通じ、執拗に監視を実施して国防関係の機密データを盗み出すという技術と戦術が用いられていると推測することができます。

標的を罠にはめるために使うジョブディスクリプションが詳細で、「Torisma」インプラントを選択的に使用していることから、攻撃者がある特定の国防関連テクノロジーのプロバイダーから、極めて限定された知的財産などの機密情報を得ようとしていたことがわかります。その時点で価値が低い標的についても価値が高まるまで長期間にわたって静かに監視され続けていました。

ハッカー集団の特定

マカフィーは、スピアフィッシングの添付ファイルで使用されているコードが、2019年のインドの国防および航空宇宙企業を標的とした北朝鮮のハッカー集団「Hidden Cobra」によるサイバー攻撃で使用されたコードとほぼ同じであることを確認しました。これは、「Hidden Cobra」がオペレーション ノーススターの背後にいるか、または別のグループが技術と戦術を模倣したかのどちらかである可能性を示しています。しかし、マカフィー単独でオペレーション ノーススターのハッキンググループを特定することはできません。だれの仕業かを突き止めるには、このような攻撃の技術的分析に加え、政府機関だけが利用できる従来からのインテリジェンスソースの情報によって補完する必要があります。

マカフィーの調査結果は、サイバー攻撃の背後にいる攻撃者が、最初に登場した当時よりも洗練されていることを示しています。攻撃者は、慎重かつ集中して事に当たり、より周到に忍耐強く目的を達成しようとします。

マカフィー ATRによるサイバー攻撃の分析に関する詳細なレビューについては、調査レポート「オペレーション ノーススターの舞台裏(Operation North Star:Behind the Scenes)」をご覧ください。

また、McAfee Defenderブログに、オペレーション ノーススターなどのサイバー攻撃に対して適応できるセキュリティアーキテクチャを構築する方法について、さらに詳しくご紹介していますので、是非ご一読ください。

※本ページの内容は2020年11月5日(US時間)更新の以下のMcAfee Blogの内容です。

原文:Operation North Star: Summary Of Our Latest Analysis

著者:Christiaan Beek and Ryan Sherstobitoff